Qilin-Ransomware nimmt zu, aber wie lange wird sie bestehen bleiben?

Einführung in die Qilin-Ransomware

Qilin ist eine Ransomware-as-a-Service-(RaaS-)Operation, die vermutlich in Russland oder anderen ehemaligen Sowjetstaaten ansässig ist. Sie hat weltweit Partner und ist zu einer bedeutenden globalen Bedrohung geworden.

Ein „Qilin“ ist ein Fabelwesen, das tief in der chinesischen, koreanischen, japanischen und vietnamesischen Kultur verwurzelt ist und am häufigsten mit Frieden, Wohlstand, Gerechtigkeit und Schutz in Verbindung gebracht wird. Dies ist eine hervorragende Wahl für das Branding einer Bedrohungsgruppe, da das Bild eine coole, drachenähnliche Kreatur darstellt und Ransomware-Partner sich selbst als Verkörperung einer dieser Eigenschaften betrachten können. Wenn Sie ein Ransomware-Krimineller sind, hat es wirklich keine Nachteile, zu behaupten, dass Sie im Namen des Friedens und der Gerechtigkeit handeln oder dass Sie ein mächtiger Bestrafer sind.

Figur des Qilin (Kylin, Kirin) auf dem Dach eines Tempels in China

Dieses Branding ändert nichts an der Tatsache, dass die Betreiber und Partner von Qilin nur Ihr Geld wollen. Bei mindestens einem Angriff haben sie etwas anderes behauptet, aber darauf kommen wir später zurück.

Die Entstehungsgeschichte von Qilin

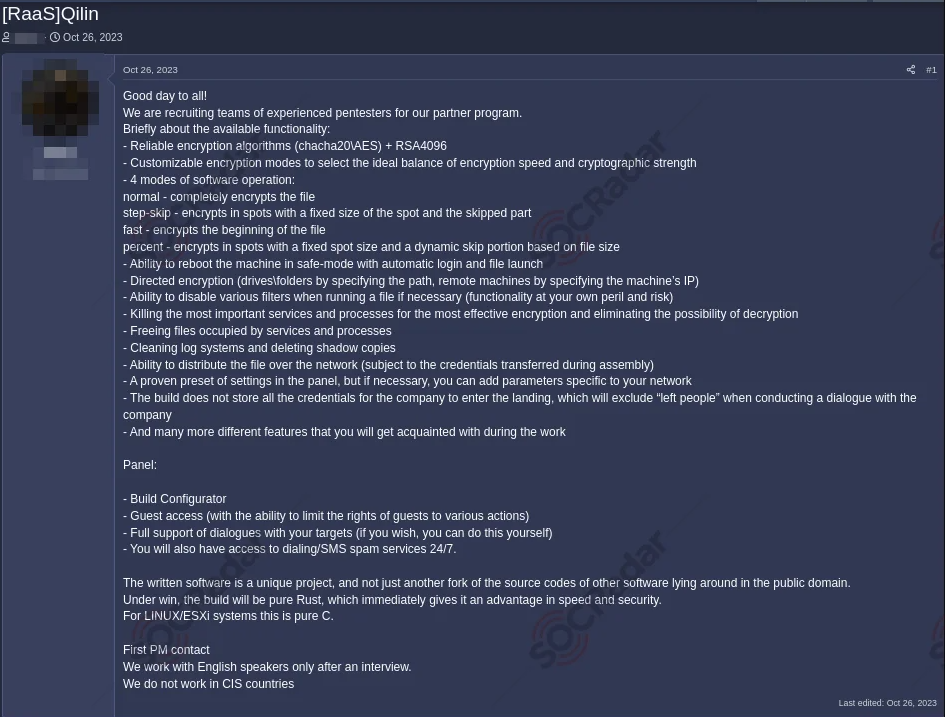

Forscher beobachteten die Qilin-Operation bereits im Juli 2022, als ein Bedrohungsakteur mit dem Benutzernamen „Qilin“ in den RAMP- und XSS-Hacking-Foren für die Ransomware „Agenda“ warb. Der Bedrohungsakteur Qilin veröffentlichte bis September 2022 mehrere mutmaßliche Opfer auf der Datenleck-Site der Agenda-Ransomware, bis die Agenda-Operation in Qilin umbenannt wurde.

Diese Namensänderung fiel mit der Veröffentlichung einer neuen Rust-basierten Variante der Ransomware zusammen. Die neue Version bot technische Verbesserungen in Effizienz, Tarnung und Erkennungsvermeidung gegenüber der ursprünglichen Golang-Binärdatei. Im Februar 2023 war Qilin als RaaS-Betrieb voll funktionsfähig, der plattformübergreifende Ransomware-Binärdateien anbot und sowohl Verschlüsselung als auch Datenexfiltration unterstützte.

Heute ist Qilin vor allem für aggressive Angriffe, hohe Lösegelder und schnelles Wachstum bekannt.

Wie bei vielen anderen Gruppen ist der genaue Standort der Kerngruppe der Qilin-Operatoren unbestätigt. Die Beweise deuten auf eine Heimatbasis in Russland oder einem der Länder der Gemeinschaft Unabhängiger Staaten (GUS) hin. Qilin scheint in den osteuropäischen Cyberkriminellennetzwerken aktiv zu sein:

- Sprach-Killswitch: Qilin-Ransomware enthält oft Code, der die Ausführung auf Systemen mit Russisch oder anderen osteuropäischen Sprachen verhindert. Dadurch soll verhindert werden, dass die Ransomware in ihren Heimatregionen ausgeführt wird.

- Betriebszeiten: Die Analyse der Angriffszeiten stimmt manchmal mit den Arbeitszeiten in Osteuropa überein.

- Rekrutierung von Partnern: Qilin und seine Partner sind häufig in Foren aktiv, die russische Sprache verwenden oder einen hohen Anteil an russischen oder postsowjetischen Nutzern aufweisen.

Es ist zu beachten, dass die Bezeichnung „osteuropäische cyberkriminelle Netzwerke“ kein Begriff der Cybersecurity-Branche ist. Er wird häufig von Strafverfolgungsbehörden und Forschern verwendet, um Cyberkriminalität zu identifizieren, die ihren Ursprung oder ihre Hauptaktivitäten im osteuropäischen Raum hat.

Es gibt keine Hinweise darauf, dass Qilin offiziell mit Operationen eines Nationalstaates in Verbindung steht. Es ist wahrscheinlicher, dass Qilin, unabhängig von seinem Sitz, einen „staatlich tolerierten“ Status genießt. Und trotz des Brandings und der kurzen Aktivität bei Moonstone Sleet gibt es keine Beweise, die Qilin mit China oder anderen asiatischen Staaten in Verbindung bringen. Die Hauptakteure der Gruppe sind weiterhin unbekannt oder werden der Öffentlichkeit nicht offengelegt, es wird jedoch angenommen, dass es sich um erfahrene „russischsprachige“ RaaS-Betreiber und Entwickler von Bedrohungen handelt.

Qilin und Freunde

Qilin ist vor allem als Rebranding von Agenda bekannt und es gibt keine Hinweise auf ein weiteres Rebranding oder einen Ableger im Stammbaum von Qilin. Es gibt einige Code-Ähnlichkeiten zwischen Qilin und Black Basta, Black Matter und Revil, aber nicht genug, um eine Verbindung zwischen ihnen herzustellen. Diese Ähnlichkeiten wurden darauf zurückgeführt, dass sich Bedrohungsakteure Entwicklungsressourcen teilen, von einer Gruppe zur anderen wechseln oder aus den erfolgreichen Angriffen einer anderen lernen.

Obwohl es keine direkten Verbindungen zu anderen Gruppen gibt, hat Qilin die Unterbrechung von Operationen wie RansomHub und LockBit ausgenutzt. Die Aktivitäten von Qilin nahmen zu, als RansomHub angeblich vom DragonForce Ransomware-Kartell übernommen wurde. Partner gingen zu Qilin, und Qilin wurde im Juni 2025 zur aktivsten Ransomware-Bedrohung. Die LockBit-Partner zerstreuten sich nach der Operation Cronos, sodass der operative, aber stark geschwächte LockBit RaaS ohne sie weiterbestehen konnte. Qilin konnte auch erfahrene Partner aus dieser Gruppe gewinnen.

Partner-Migrationen wie diese sind nichts Neues und nicht einzigartig für Qilin. Qilin hat zufällig eine gute Rekrutierungsstrategie erfolgreich umgesetzt. Die Betreiber machten in Foren wie RAMP und XSS aktiv Werbung und betonten dabei ihre technischen Vorteile, anpassbaren Angriffe und großzügigen Zahlungen an ihre Partner. Die Gruppe sorgte vor Kurzem für Schlagzeilen, als sie eine neue Funktion „Call Lawyer“ für Partner bewarben.

„Unserem Panel wurde eine neue Funktion hinzugefügt: Rechtshilfe.

Wenn Sie eine rechtliche Beratung zu Ihrem Ziel benötigen, klicken Sie einfach auf die Schaltfläche „Anwalt anrufen“ in der Zieloberfläche, und unser Rechtsteam wird sich vertraulich mit Ihnen in Verbindung setzen, um Ihnen qualifizierte rechtliche Unterstützung zu bieten.

Allein das Auftauchen eines Anwalts im Chat kann indirekt Druck auf das Unternehmen ausüben und die Lösegeldsumme erhöhen, da Unternehmen ein Gerichtsverfahren vermeiden wollen.“ (Übersetzung des Beitrags im Qilin-Forum, via Security Affairs)

Qilin hat sein Programm und seine Fähigkeiten regelmäßig aktualisiert. Im Laufe des Jahres 2025 wurden Spam-Kampagnen, DDoS-Angriffsfähigkeiten, automatisierte Netzwerkverbreitung und automatisierte Lösegeldverhandlungen über das Partner-Panel hinzugefügt. Die Gruppe bietet auch Datenspeicher an, was es einigen Partnern ermöglicht, andere Cloud-Speicherdienste zu meiden.

Qilin stellt auch „interne Journalisten“ zur Verfügung, die Partner mit „Blogbeiträgen unterstützen und auch helfen, Druck während der Verhandlungen auszuüben“.

Einige dieser Funktionen sollen den Partnern die Arbeit erleichtern, andere sollen den Druck auf die Opfer erhöhen. Qilin hat dort nicht aufgehört. Es werden weiterhin erweiterte Payload-Varianten entwickelt, die die Binärdateien effizienter und schwerer zu erkennen machen. Die aggressive Rekrutierung und die kontinuierlichen Verbesserungen haben Qilin zu einer attraktiven Plattform für Ransomware-Partner gemacht. Das Ergebnis dieser Bemühungen ist ein Netzwerk von Qilin-Partnern, die von Ländern auf der ganzen Welt aus tätig sind.

Einer dieser globalen Partner ist die berüchtigte Gruppe Scattered Spider, eine Bedrohungsgruppe, die mit jedem zusammenarbeitet, wenn die Bezahlung stimmt. Die Gruppe wurde mit ALPHV/BlackCat, RansomHub, DragonForce, ShinyHunters, Karakurt und vielen anderen in Verbindung gebracht. Die Social-Engineering-Expertise von Scattered Spider ist einer der vielen Faktoren, die Qilins Dominanz in der Ransomware-Landschaft ausmachen. Es wird angenommen, dass Scattered Spider in den Vereinigten Staaten und im Vereinigten Königreich ansässig ist.

Was motiviert Qilin?

Das ist einfach, aber interessant zu erkunden. Geld ist die Motivation von Qilin. Geld und Selbsterhaltung.

Bei nahezu jedem strategischen Schritt scheinen die Motive von Qilin finanzieller Natur zu sein. Die Gruppe verbessert kontinuierlich ihre Fähigkeiten, um den Gewinn aus Ransomware-Angriffen und Datenerpressung zu maximieren. Alle Funktionen, die sie stolz in den Foren ankündigen, sind darauf ausgelegt, die Menge des gesammelten Lösegelds zu erhöhen. Es gibt keine Hinweise darauf, dass Qilin einer bestimmten Ideologie angehört, und weder auf der Website, auf der die Daten von Qilin veröffentlicht wurden, noch in anderen Mitteilungen sind politische Botschaften zu finden. Qilin hat nie behauptet, an etwas anderem als Geld interessiert zu sein, mit Ausnahme eines unglücklichen Angriffs im Jahr 2024.

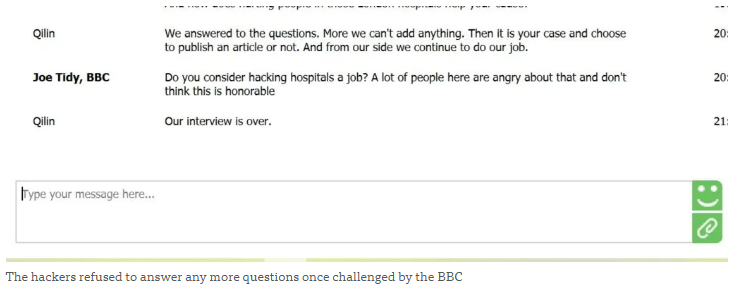

Im Februar 2024 erhielten die Partner von Qilin Zugang zu Synnovis, einem Pathologiedienstleister für NHS-Krankenhäuser in London. Der Angriff beeinträchtigte den Betrieb, Tests und Bluttransfusionen und führte zu einer erheblichen Einschränkung der medizinischen Versorgungskapazitäten. Später wurde bestätigt, dass der Angriff zu mindestens 170 Fällen von Patientenschäden beigetragen hat, von denen zwei als schwerwiegend eingestuft wurden und langfristige oder dauerhafte Schäden beinhalteten. Der Angriff trug auch zum Tod eines Patienten bei.

Ransomware-Gruppen wollen normalerweise keine Menschen töten, und wenn sie es doch tun, wollen sie nicht sagen, dass es des Geldes wegen war. Das bringt uns zu dem „Plötzlich kümmern sie sich“-Teil der Geschichte:

„Es tut uns sehr leid für die Menschen, die darunter gelitten haben. Hiermit sehen wir uns nicht als schuldig an und bitten Sie, uns in dieser Situation keine Vorwürfe zu machen.“

Die Hacker sagten, die Regierung des Vereinigten Königreichs sei schuld, da sie in dem nicht näher bezeichneten Krieg nicht helfe.

…

„Unsere Bürger sterben in ungleichen Kämpfen aufgrund eines Mangels an Medikamenten und Blutspenden.“

Jeder Angriff, der zu physischem Schaden für die Öffentlichkeit führt, ist eine legitime Bedrohung für das Überleben einer Ransomware-Gruppe. Es gibt keine Cyberversicherung, die ein Krankenhaus oder seine Patienten vor Verzögerungen bei lebensrettender medizinischer Versorgung schützen kann. Es erfordert ein entschlosseneres Vorgehen der Strafverfolgungsbehörden und kann zu internen Spaltungen führen, da es die Menschen verärgert. Erinnern Sie sich an Black Basta? Es war eine starke Operation, bis sie sich aufgrund des Russland-Ukraine-Krieges und des Angriffs auf Ascension Health selbst zerfleischte. Die Gruppe ging im Januar 2025 offline und ihre internen Chatprotokolle wurden einige Wochen später geleakt. Auch Darkside war eine erfolgreiche Gruppe, bis sie die Vereinigten Staaten mit dem Angriff auf die Colonial Pipeline erschütterte und die Biden-Regierung zu einer gesamtstaatlichen Reaktion zwang. Darkside versuchte Schadensbegrenzung, wurde aber schließlich „aufgrund des Drucks der USA“ geschlossen.

Bedrohungsakteure werden sich umbenennen oder anderen Gruppen anschließen, aber die Partner wollen ihr Potenzial oder die gerade gezahlten Lösegeldbeträge nicht verlieren, weil der RaaS-Betrieb abrupt eingestellt werden musste.

Also zurück zu Qilin. In dem Interview mit der BBC weigerte sich der Qilin-Sprecher zu identifizieren, welche Seite welchen Krieges die Gruppe bei dem Synnovis-Angriff „unterstützte“. Die Menschen werden selbst zu einer Schlussfolgerung kommen, ob diese Aussagen aufrichtig waren. Mit etwas Glück wird die Erfolgsgeschichte von Qilin aufgrund dieses Angriffs oder interner Spaltungen über geopolitische Fragen bald zu Ende sein.

Qilin-Angriffskette

Die Qilin-Angriffskette folgt einem typischen mehrstufigen Prozess:

Erster Zugriff: Angreifer dringen in das Netzwerk ein, indem sie Phishing-Angriffe (am häufigsten), gestohlene Zugangsdaten für Fernzugriffsanwendungen oder bekannte Schwachstellen in Geräten oder Anwendungen nutzen.

Privilegieneskalation, Umgehung von Abwehrmaßnahmen und laterale Bewegung: Nachdem der Zugriff hergestellt wurde, wird die Binärdatei ausgeführt und beginnt mit der Privilegieneskalation. Der Angriff verwendet Tools zum Diebstahl von Zugangsdaten wie Mimikatz, um administrative Kontrolle zu erlangen und sich im Netzwerk zu bewegen, um wertvolle Ziele zu identifizieren. Security-Software wird deaktiviert und Schattenkopien werden gelöscht, um eine Wiederherstellung zu verhindern.

Netzwerkerkennung und Datenexfiltration: PowerShell wird verwendet, um Skripts für die Active Directory-(AD-)Enumeration auszuführen und die Ermittlung zu erleichtern. Es werden Tools zur Dateiübertragung vorbereitet und vertrauliche Daten für die Übertragung auf Qilin-Server (oder andere Server) verpackt.

Einsatz und Ausführung: Die Verschlüsselungs-Payload wird auf mehreren Systemen ausgeführt, und es wird eine Lösegeldforderung hinterlassen, die eine Zahlung in Kryptowährung verlangt.

Aufräumarbeiten und Anti-Forensische Maßnahmen: Qilin leitet mehrere Aufgaben ein, um die Wiederherstellung und Untersuchung zu erschweren. Hierzu gehören das Löschen der Ereignisprotokolle und verbleibenden Schattenkopien, das Überschreiben von freiem Speicherplatz mit Verschlüsselungsprogrammen und das Neustarten von Systemen, um Änderungen an den Systemeinstellungen anzuwenden.

Verteidigung gegen Qilin-Ransomware

Es sind keine Schwachstellen bekannt, die Sie direkt in der Qilin-Ransomware ausnutzen können, um sich gegen sie zu verteidigen, sobald sie bereits auf Ihrem System aktiv ist. Der Schwerpunkt der Verteidigung liegt auf Prävention, Erkennung und schneller Reaktion. Hier sind einige wichtige Schritte:

- Implementieren Sie strenge Zugriffskontrollen wie die Multi-Faktor-Authentifizierung (MFA) und verwenden Sie beim Erteilen von Berechtigungen das Prinzip der geringsten Privilegien.

- Führen Sie regelmäßig Patches und Updates durch, um sich vor der Ausnutzung von Schwachstellen zu schützen und alle nicht verwendeten Dienste zu deaktivieren. Barracuda Managed Vulnerability Security kann Ihnen helfen, Schwachstellen in Ihrem Netzwerk zu identifizieren und zu priorisieren. (Siehe Demo)

- Verwenden Sie eine konsistente Backup- und Wiederherstellungsstrategie. Erstellen Sie regelmäßige Backups aller kritischen Daten und speichern Sie mehrere Kopien an mehreren Orten. Verwenden Sie ransomwaresichere Backup-Lösungen und testen Sie Ihren Backup-Wiederherstellungsprozess regelmäßig. Stellen Sie sicher, dass Sie Anwendungen wie Microsoft 365 und Microsoft Entra ID schützen.

- Implementieren und warten Sie Endpunktschutz und nutzen Sie Strategien zur Netzwerksegmentierung, um laterale Bewegungen im Falle eines Sicherheitsvorfalls zu begrenzen.

Barracuda kann helfen

Nur Barracuda bietet einen vielschichtigen Schutz, der alle wichtigen Bedrohungsvektoren abdeckt, Ihre Daten schützt und die Reaktion auf Vorfälle automatisiert. Die KI-gestützte BarracudaONE-Plattform schützt Ihre E-Mails, Daten, Anwendungen und Netzwerke und wird durch einen rund um die Uhr verfügbaren, verwalteten XDR-Service verstärkt. Es vereinheitlicht Ihre Sicherheitsvorkehrungen und bietet eine umfassende, intelligente Bedrohungserkennung und -reaktion. Besuchen Sie unsere Website, um zu erfahren, wie es Ihnen helfen kann, Ihr Unternehmen zu schützen.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.