Der rasche Zusammenbruch von Black Basta

Als wir Black Basta im vergangenen Mai porträtierten, hatte die Gruppe bereits über 107 Millionen Dollar von über 329 Opfern erpresst. Sie hatte gerade den großen Angriff auf Ascension Health durchgeführt, der 142 Krankenhäuser in 19 Bundesstaaten und Washington D.C. lahmlegte. Die Gruppe schien bis Ende 2024 gut im Geschäft zu sein, aber interne Konflikte nagten an den Abläufen. Gespaltene Loyalitäten führten dazu, dass einige Mitglieder russische Ziele angriffen, was von in Russland ansässigen Gruppen stets verboten ist. Andere betrogen Opfer, indem sie Lösegeldzahlungen erhielten, ohne funktionierende Entschlüsselungen bereitzustellen, was als schädlich für den Ruf der Gruppe angesehen wird. Hochkarätige Angriffe und die Auswahl der Ziele trugen weiter zur Spaltung bei. Die Gruppe scheint ihre Aktivitäten zum 11. Januar 2025 eingestellt zu haben. Seit diesem Datum sind keine Opfer bekannt, und alle drei Websites der Gruppe sind nicht erreichbar.

Das ist ein ziemlicher Zusammenbruch für eine der aktivsten und raffiniertesten Ransomware-Gruppen, die in den letzten Jahren entstanden ist. Was war das also los?

Das große Datenleck

Die meisten dieser Informationen verdanken wir einer Person, die sich „ExploitWhispers“ nennt. Am 11. Februar 2025 veröffentlichte ExploitWhispers etwa 200.000 interne Chatnachrichten von Black Basta an die Öffentlichkeit. Die wahre Identität von ExploitWhispers ist unbekannt, aber Analysten, die ihre Nachrichten untersucht haben, sagen, dass sie sich überwiegend als weiblich bezeichnete und dass ihr Schreibstil und ihre Sprachverwendung darauf hindeuten, dass sie keine russische Muttersprachlerin ist. ExploitWhispers behauptet, sie habe die Chat-Nachrichten durchsickern lassen, weil Black Basta die russische Bankeninfrastruktur „brutal“ angegriffen habe.

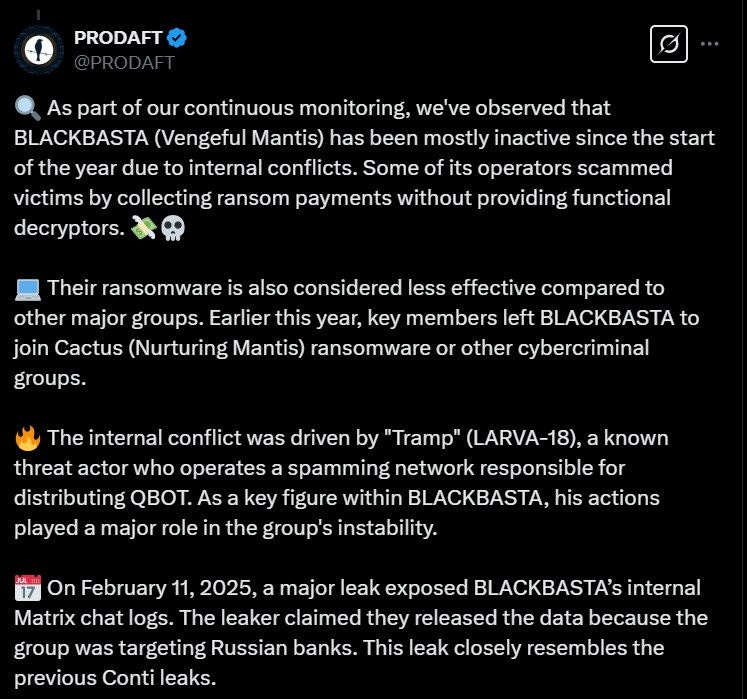

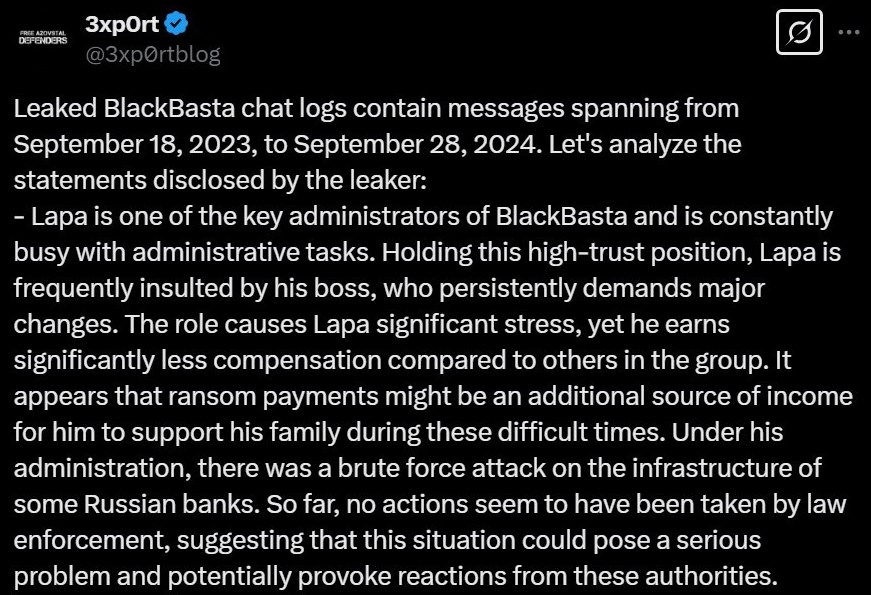

Die durchgesickerten Daten umfassten die Kommunikation vom 18. September 2023 bis zum 28. September 2024. Obwohl das Leck am 11. Februar auftrat, erregte es erst am 20. Februar 2025 breite Aufmerksamkeit, als das Bedrohungsinformationsunternehmen PRODAFT kurze Details dazu veröffentlichte.

Die Nachrichten enthüllten viele Details über die Gruppenstruktur und Schlüsselmitglieder. Es wird angenommen, dass Oleg Nefedov der Hauptanführer war und mit mehreren Aliasen in Verbindung gebracht wurde, darunter „Tramp“, „Trump“, „GG“ und „AA“. Nefedov war ein aktives Mitglied von Revil und Conti und wird von hochrangigen russischen politischen Figuren sowie den Agenturen FSB und GRU geschützt. Nefedov wird als die treibende Kraft hinter den meisten internen Konflikten angesehen. Es sei darauf hingewiesen, dass einige Analysten der Meinung sind, dass die vier oben genannten Pseudonyme sich auf mehr als eine Person beziehen. Niemand scheint Nefedovs Rolle zu bestreiten.

Die Gruppe hatte mehrere Administratoren, wobei "Lapa" und "YY" als Schlüsselfiguren identifiziert wurden, die an Verwaltungs- und Supportaufgaben beteiligt waren. Lapa soll „unterbezahlt und von seinem Chef degradiert“ worden sein, bei dem es sich vermutlich um Nefedov handelte.

Aus den Chats ging auch hervor, dass einer der Partner 17 Jahre alt ist. Dies wurde wahrscheinlich nicht bestätigt, sollte Sie aber nicht überraschen. Minderjährige sind seit Jahrzehnten in Hacking und Cyberkriminalität verwickelt. Ein 15-jähriger österreichischer Teenager wurde verhaftet, nachdem er sich in fast 260 Unternehmen gehackt hatte. Er sagte, er habe damit angefangen, weil ihm langweilig gewesen sei.

Es wurden technische Details zu benutzerdefinierten Malware-Loadern, Kryptowährungs-Wallets und E-Mail-Adressen von Partnern aufgenommen.

In den Chat-Protokollen wurde die Ausnutzung von 62 einzigartigen Common Vulnerability Exploits (CVEs) erwähnt, darunter mindestens zehn ältere, „aber nicht vergessene“ CVEs. Drei CVEs wurden vor ihrer offiziellen Veröffentlichung besprochen. Diskussionen über diese Schwachstellen unterstreichen den opportunistischen Charakter der Zielauswahl auf der Grundlage des Erstzugriffs der Exploits.

Die Gruppe kombinierte für ihre Angriffe offensive und defensive Werkzeuge. Zu den in den Chats erwähnten Werkzeugen und Techniken gehören ZoomInfo, ChatGPT, GitHub, Shodan, Metasploit und Cobalt Strike. Malware-Payloads wurden auf Filesharing-Plattformen wie transfer.sh und temp.sh gehostet.

Black Basta verließ sich stark auf kompromittierte Remote Desktop Protocol (RDP)- und VPN-Zugangsdaten für den Erstzugang und die seitliche Bewegung. Diese Zugangsdaten wurden häufig auf Untergrundmärkten gekauft oder durch Credential Stuffing-Angriffe entdeckt, bei denen zuvor kompromittierte Datenbanken verwendet wurden.

Angriffsmethoden und Taktiken für den ersten Zugriff wurden in den Chats dokumentiert, und es gab Berichte über wichtige Mitglieder, die zu Cactus und Akira übergelaufen sind. Diese Informationen sind, wie Sie sich vorstellen können, ein Geschenk für die Strafverfolgungsbehörden und Security-Forscher.

Das große Drama

Die technischen Lecks sind aber nicht die interessantesten Mitteilungen. Die interne Spannung stieg stark an, als Black Basta die durch den Angriff auf Ascension Health verursachten Störungen überwachte. Ein Mitglied hat diesen Reddit-Beitrag einer von dem Angriff betroffenen Krankenschwester geteilt:

Ich habe gestern gearbeitet, als alles begann. Es war ein Albtraum. Nur bestimmte Computer funktionierten bis 16 Uhr, dann fiel das gesamte System aus. Wir haben hektisch auf Papierdokumentation umgestellt, alle Unterlagen befinden sich jetzt in Patientenordnern. … Mehrere Abteilungen sind aufgrund des Ausfalls geschlossen.

…

Patienten werden in andere Krankenhäuser umgeleitet, da wir unter diesen Bedingungen nicht arbeiten können (ganz zu schweigen davon, dass unser Krankenhaus diese Woche eine Überschwemmung im Keller hatte).

Ich habe Angst um meine Patienten und meine Zulassung. Ich habe 6 Stunden gebraucht, um meine Patientin in die Palliativpflege zu überführen und Morphin zu verordnen. Ich kann die Dokumente jetzt nicht weiterführen, weil die Kommunikation so überlastet ist.

Die Mitglieder von Black Basta waren besorgt über die Konsequenzen des Angriffs. Beispiele:

- GG: „100 % des FBI und der CISA sind verpflichtet, sich einzuschalten, und all dies hat dazu geführt, dass sie hart gegen Black Basta vorgehen werden. … Wir werden das jetzt nicht abwaschen und höchstwahrscheinlich wird die Software in den Papierkorb fliegen.“

- Tinker: „Wenn jemand, Gott bewahre, stirbt … werden wir uns die Probleme auf den Kopf laden – das wird als Terrorangriff eingestuft werden. … Ich möchte nicht in die Hölle kommen, wenn ein Kind mit einem Herzfehler stirbt.“

- NN: „Kann ich ihnen auf Anfrage sofort die Entschlüsselung übergeben?“

Threat researcher @BushidoToken interpretierte das gesamte Gespräch dahingehend, dass Black Basta die Daten von Ascension zurückgegeben und die gestohlenen Kopien gelöscht habe, ohne ein Lösegeld zu fordern. Es scheint, dass die Schlüsselmitglieder der Gruppe aufgrund dieses Angriffs mit der Planung eines Rebrandings begonnen haben.

Haben wir das nicht schon einmal gesehen?

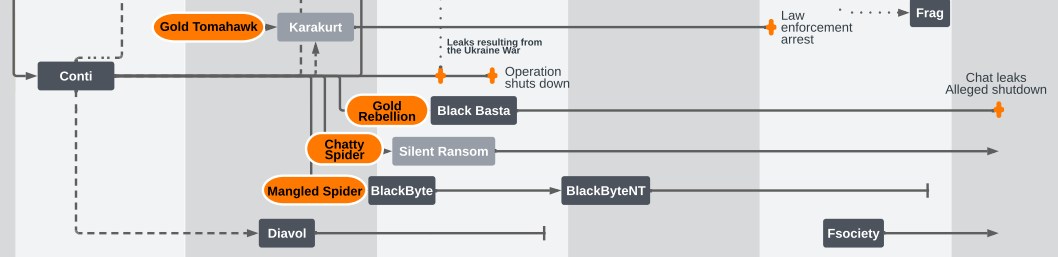

Genau! Die Ransomware-Gruppe Conti, die nun als Black Bastas Vater bestätigt wurde, erlebte einen ähnlichen Zusammenbruch, als ihre internen Chats, der Quellcode und andere sensible Daten im Februar 2022 durchgesickert sind. Die Conti-Leaks wurden von einem ukrainischen Security-Forscher als Reaktion auf Contis öffentliche Unterstützung für den russischen Einmarsch in die Ukraine inszeniert. Conti löste sich auf und die Mitglieder schlossen sich zusammen, um Black Basta und andere Bedrohungsgruppen zu bilden.

Dieses Muster von Abschaltung, Umbenennung und Wiederauftauchen ist im Ransomware-Ökosystem üblich. Hier sind einige bemerkenswerte Beispiele:

- REvil erschien im April 2019, etwa 1–2 Monate vor der Abschaltung von GandCrab im Mai 2019.

- BlackMatter tauchte Ende Juli 2021 auf, etwa 2,5 Monate nach der Schließung von DarkSide im Mai 2021.

- Conti erschien im Juli 2020 und überschnitt sich mit dem allmählichen Niedergang von Ryuk in den nächsten 6-8 Monaten.

- RansomCartel tauchte im Dezember 2021 auf, etwa 5 Monate nach dem ersten Verschwinden von REvil im Juli 2021.

Diese Übergänge finden in der Regel innerhalb von 2-6 Monaten nach dem Niedergang oder der Schließung der Vorgängergruppe statt, so dass ein reibungsloser Transfer von Ressourcen und Personal möglich ist, ohne dass die Strafverfolgungsbehörden aufmerksam werden.

Wird Black Basta zurückkehren und warum sollte Sie das interessieren?

Es ist unwahrscheinlich, dass die Marke Black Basta in nächster Zeit wieder aktiv wird, aber ein Rebranding oder ein Ableger ist möglich. Die jüngste Inaktivität von Black Basta deutet darauf hin, dass die Gruppe eine neue Strategie verfolgt, und die durchgesickerten Chats enthüllten Diskussionen über eine Umbenennung, um verstärkte Überwachung zu vermeiden. Es wurde bereits beobachtet, dass Affiliates zu Gruppen wie Cactus und Akira wechseln, was oft einem Rebranding eines bedeutenden Bedrohungsakteurs vorausgeht. Und ehrlich gesagt ist es ein Standard in der Ransomware-Branche, sich umzubenennen oder mit anderen Bedrohungsakteuren zu fusionieren, nachdem eine Marke beschädigt wurde. Selbst wenn es kein Rebranding gibt, werden andere Gruppen auftauchen, um das Vakuum zu füllen, das der Niedergang von Black Basta hinterlassen hat.

Warum ist das wichtig, wenn es sowieso so oft passiert? Für einige Unternehmen spielt es überhaupt keine Rolle. Ihre Abwehrmaßnahmen gegen Ransomware werden sich durch eine Umbenennung nicht wesentlich ändern, und sie können mit den Bedrohungsakteuren ohnehin nicht Schritt halten. Aber für Security-Anbieter und IT-Teams ist es hilfreich, den Lebenszyklus dieser Gruppen zu verstehen, damit sie mit den Angriffsweisen besser vertraut werden. Rebranding-Gruppen behalten oft dieselben Taktiken und Fähigkeiten wie die vorherige Gruppe bei, aber die Mitglieder haben aus dem Erfolg und dem letztendlichen Scheitern ihrer früheren Gruppe Erfahrungen gesammelt. Sie nutzen die Ausfallzeiten zwischen den Marken, um ihre Abläufe zu verfeinern und Partner oder Talente für die neue Gruppe zu rekrutieren. Öffentliche Lecks, Strafverfolgungsmaßnahmen und die Recherchen von Security-Experten können Unternehmen dabei helfen, über potenzielle Bedrohungen auf dem Laufenden zu bleiben.

Schon gewusst?

Ransomware-Angriffe haben sich im Vergleich zum Vorjahr mehr als verdoppelt, und die Angreifer haben es auf Unternehmen aller Größenordnungen abgesehen – niemand ist sicher. Zudem setzen sie immer raffiniertere Angriffsmethoden ein und finden ausgeklügelte Wege, um bestehende Abwehrmechanismen zu überwinden. Und jetzt gibt es die neue Bedrohung durch KI-gestützte Ransomware-Angriffe, die die Anzahl der Angriffe, denen Unternehmen ausgesetzt sind, sowie die Rate erfolgreicher Angriffe erhöhen wird. Barracuda kann helfen.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.