Lazarus-Gruppe: Eine kriminelle Vereinigung mit einer Fahne

Die Lazarus-Gruppe ist eine berüchtigte staatlich unterstützte Cybercrime-Organisation, die mit der Demokratischen Volksrepublik Korea (DVRK, Nordkorea) in Verbindung gebracht wird. Die Gruppe operiert innerhalb der wichtigsten Geheimdienstagentur des Landes, dem Generalbüro für Aufklärung (RGB). Analysten glauben, dass die meisten Mitglieder der Lazarus-Gruppe aus Pjöngjang, Nordkorea, agieren, während einige über ausländische Außenstellen oder Tarnfirmen im Ausland operieren. Ein Beispiel für eine ausländische Operation wird in dieser Erklärung von 2018 des US-Justizministeriums detailliert beschrieben:

Park Jin Hyok war ein Computerprogrammierer, der über ein Jahrzehnt für das Chosun Expo Joint Venture arbeitete und mit Lab 110 verbunden ist, einer Komponente der militärischen Geheimdienste der DVRK. Sicherheitsforscher, die diese Aktivitäten unabhängig untersucht haben, bezeichneten dieses Hacking-Team als die „Lazarus-Gruppe“.

Die Lazarus-Gruppe ist seit mindestens 2009 aktiv und hat sich zu einem der produktivsten und vielseitigsten Bedrohungsakteure der Welt entwickelt.

Was ist die Lazarus-Gruppe?

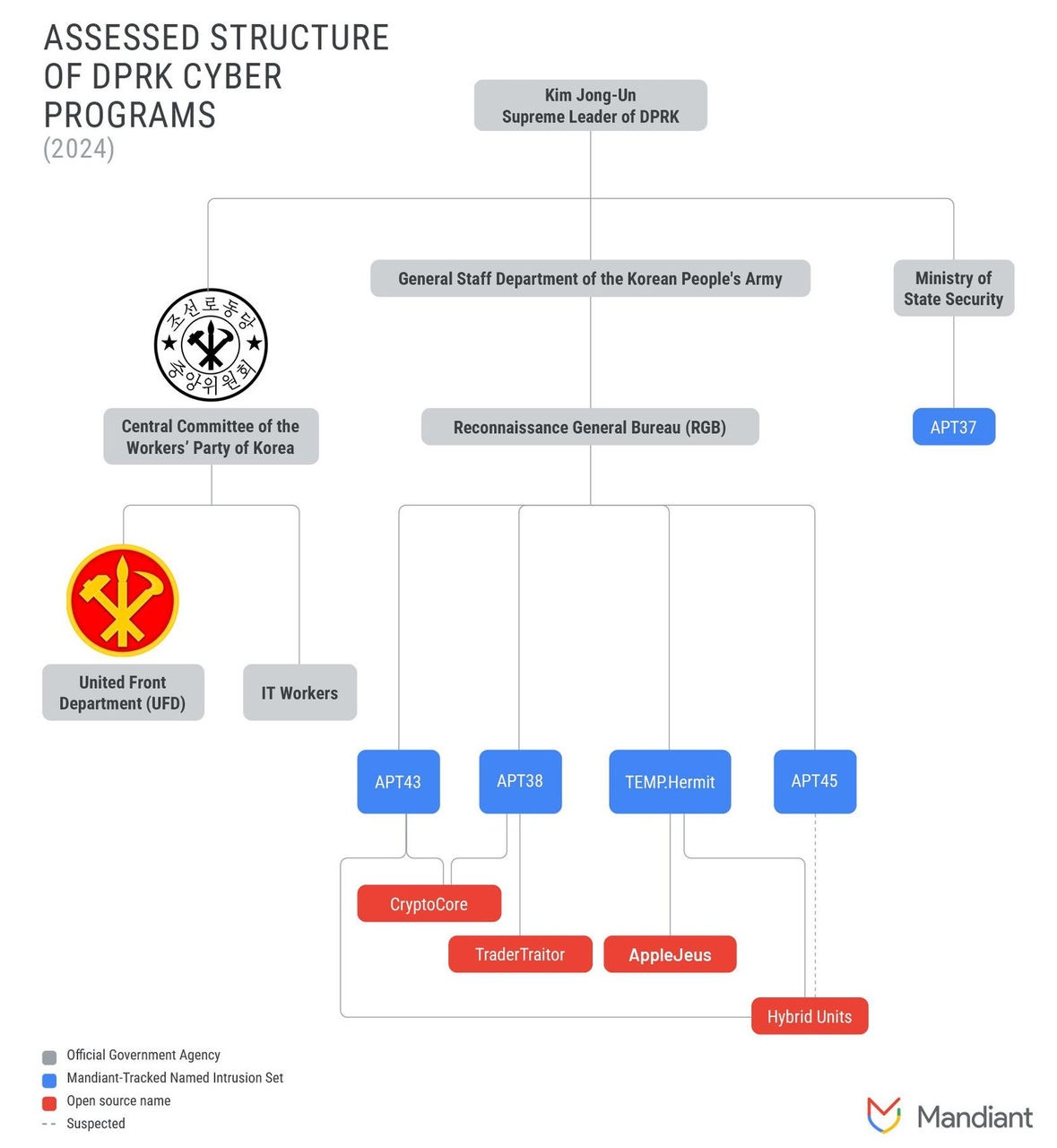

Der Name „Lazarus Group“ bezog sich ursprünglich auf einen einzelnen Bedrohungsakteur oder „kleine Gruppe koordinierter Akteure“, die mit Nordkorea in Verbindung gebracht werden. Heute ist es ein Überbegriff, der die vielen Untergruppen oder Bedrohungscluster beschreibt, die Cyber-Operationen innerhalb der nordkoreanischen Militärgeheimdienste zugeordnet sind. Mandiant-Forscher erstellten dieses Diagramm im Jahr 2024, um ihre beste Einschätzung der nordkoreanischen Hierarchie zu veranschaulichen:

Bevor wir uns mit den Lazarus-Group-Clustern befassen, werfen wir einen kurzen Blick auf das Ministerium für Staatssicherheit (MSS) und APT37. Das MSS ist eine zivile Geheimpolizei- und Gegenspionagebehörde, die inländische Überwachungs- und politische Sicherheitsaktivitäten durchführt. Das MSS kontrolliert den Informationsfluss innerhalb des Landes und überwacht die nordkoreanische Bevölkerung auf Loyalität.

APT37 führt Cyberoperationen durch, die die Mission des MSS unterstützen. In den Jahren 2020-2021 zielte die Gruppe auf COVID-19-Forscher im Rahmen der Pandemie-Reaktion der DVRK ab . Die Gruppe zielt auch weiterhin auf südkoreanische Organisationen ab, die nordkoreanische Überläufer unterstützen. APT37 wird nicht häufig als Teil der Lazarus-Gruppe betrachtet.

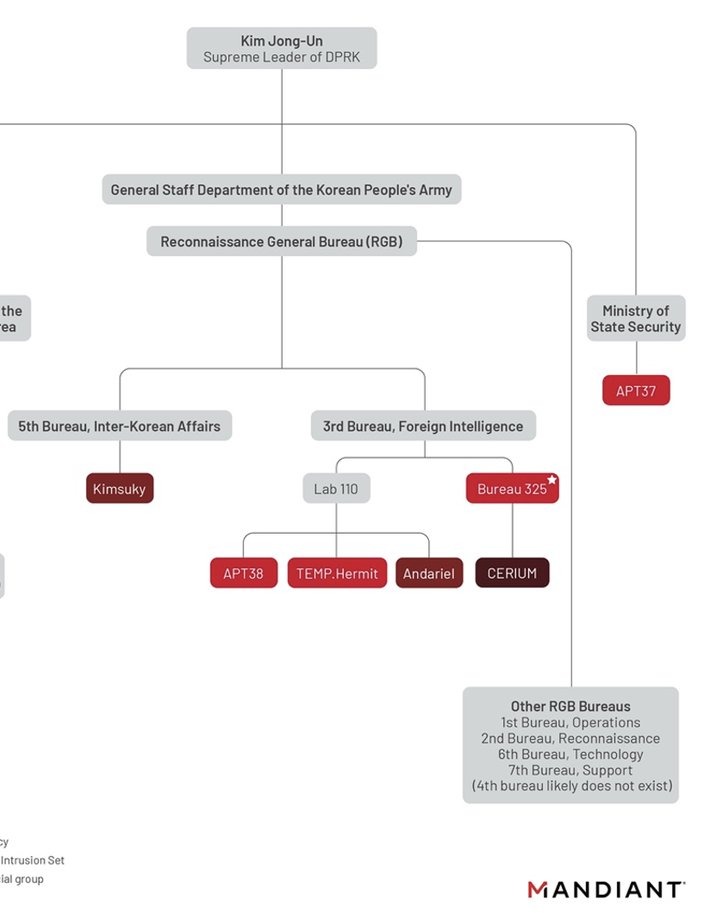

Bedrohungscluster der Lazarus-Gruppe befinden sich innerhalb des RGB. Forscher verfolgten die Cluster ursprünglich bis zum 5rd Büro und 3. Büro innerhalb des RGB zurück, wie in diesem Diagramm von 2020 zu sehen ist:

Der Unterschied beruht hier auf der Missionsausrichtung. Mandiant-Forscher schlossen, dass das 5te Büro sich auf Südkorea und andere regionale Ziele konzentrierte, während das 3te Büro der Auslandsaufklärung zugewiesen war. Die finanziell motivierten Lazarus-Gruppe-Cluster wurden mit Lab 110 in Verbindung gebracht, während Bureau 325 Informationskriegsführung und Einflussoperationen gegen Südkorea durchführte.

Die COVID-19-Pandemie unterbrach die Cyber-Operationen der DVRK und trennte die ausländischen Betreiber von ihrer Führung in Pjöngjang. Bedrohungsakteure im Ausland begannen, auf verschiedene Weise zusammenzuarbeiten und starteten Ransomware-Kampagnen, um ihre Gruppen ohne Unterstützung des RGB zu finanzieren. Infolgedessen waren die Cyber-Operationen der DVRK nach der Pandemie ganz anders als zuvor. Die Bedeutung der Büroausrichtung nahm ab, da sich die geopolitischen Interessen Nordkoreas entwickelten. Daher eliminiert die Bewertung von 2024 die Unterscheidungen der Büros und ordnet die Lazarus-Gruppe direkt dem RGB unter.

Lazarus-Gruppe Cluster

Es gibt mehrere aktive Cluster im RGB, und die meisten von ihnen werden unter mehr als einem Namen verfolgt. Diese Cluster arbeiten zusammen, teilen Infrastruktur und Werkzeuge und spalten sich manchmal für spezifische Projekte in zusätzliche Gruppen auf. Akteure der Lazarus-Gruppe profitieren vom Schutz und der Unterstützung des Regimes und erhalten Informationen aus mehreren Quellen innerhalb des nordkoreanischen Geheimdienstsystems. Dies ermöglicht es der Gruppenführung und den Operateuren, schnell neue Möglichkeiten zu identifizieren und sich anzupassen.

Forscher verfolgen in der Regel fünf bis acht Cluster gleichzeitig, einschließlich der projektbasierten Cluster, die kommen und gehen. Die folgenden vier Cluster sind die Hauptgruppen:

- TEMP.Hermit, auch bekannt als Diamond Sleet, Labyrinth Chollima, Selective Pisces, TA404: Dieser Cluster zielt auf Regierungen, Verteidigung, Telekommunikation und Finanzinstitute weltweit ab. Der Begriff „Lazarus Group“ bezieht sich meist auf diesen Cluster von Aktivitäten.

- APT43, auch bekannt als Kimsuky, Velvet Chollima, Black Banshee, Emerald Sleet, Sparkling Pisces, Thallium: Nordkoreas führende Einheit zur Informationsbeschaffung. Diese Gruppe führt anspruchsvolle Spionage durch, die auf die Regierung, Verteidigungs- und akademischen Sektoren in Südkorea, Japan und den USA abzielt.

- APT38, auch bekannt als Bluenoroff, Stardust Chollima, BeagleBoyz, CageyChameleon: Diese Bedrohung ist die führende finanziell motivierte Operation in der DVRK. Diese Operationen zielen auf Banken, Kryptowährungsbörsen und DeFi-Plattformen ab. APT38 umgeht Sanktionen durch massive Kryptowährungsdiebstahloperationen.

- Andariel, auch bekannt als APT45, Silent Chollima, Onyx Sleet DarkSeoul, Stonefly, Clasiopa: Dies ist ein Cluster mit doppeltem Zweck, der Cyber-Spionage gegen die Verteidigungs-, Luft- und Raumfahrt- sowie Nuklearsektoren durchführt und Ransomware-Operationen gegen Gesundheitsorganisationen leitet. Die Ransomware-Operationen finanzieren Geheimdienstaktivitäten.

Operationen der Lazarus-Gruppe haben zwei Hauptmissionen. Neben den Spionage- und Sabotageaktivitäten ist die Gruppe beauftragt, Gelder für das Regime zu beschaffen. Die nordkoreanische Wirtschaft ist auf diese illegalen Einnahmen angewiesen, da das Land isoliert ist und seit vielen Jahren mit internationalen Sanktionen zu kämpfen hat. Cyberkriminalität ist eine relativ kostengünstige Aktivität, die zuverlässige (bisher) und sanktionssichere Mittel liefert, die das Regime nach Belieben einsetzen kann. Experten vermuten, dass die Mittel zur Entwicklung von Waffenprogrammen verwendet werden. Aus einem 2024 Bericht der Vereinten Nationen:

Das Gremium untersucht 58 mutmaßliche Cyberangriffe der Demokratischen Volksrepublik Korea auf kryptowährungsbezogene Unternehmen zwischen 2017 und 2023, die auf einen Wert von etwa 3 Milliarden US-Dollar geschätzt werden und Berichten zufolge zur Finanzierung der Entwicklung von Massenvernichtungswaffen des Landes beitragen sollen.

Die DVRK wird diese Cyberangriffe fortsetzen, solange sie profitabel bleiben und internationale Sanktionen bestehen. Finanzverbrechensoperationen der Lazarus-Gruppe sind ein grundlegender und unverzichtbarer Bestandteil der nationalen Wirtschaft Nordkoreas.

Das soll nicht heißen, dass das Sammeln von Informationen nicht auch wichtig ist. Während der Pandemie wurde festgestellt, dass die Gruppe sensible COVID-19-Impfstoffforschung von Pfizer, AstraZeneca und mehreren anderen Pharmaunternehmen sowie Gesundheitsministerien gestohlen hat. Sie hat auch ukrainische Regierungseinrichtungen ins Visier genommen, während die Beamten durch den Beginn der russischen Invasion abgelenkt waren.

Forscher bei Kaspersky kamen zu dem Schluss, dass die Bedrohungscluster der Lazarus-Gruppe so strukturiert sind, dass sie Spionageaktivitäten von finanziell motivierter Cyberkriminalität trennen und schützen. Diese Struktur ermöglicht es der RGB auch, jedem Cluster nur die relevantesten Informationen bereitzustellen, obwohl dies nur Spekulation ist. Es wurde beobachtet, dass diese Cluster Malware, Server und andere Infrastruktur sowie sogar Personal teilen, sodass es möglich ist, dass sie alle auf dieselben RGB-Informationen zugreifen können.

Entstehungsgeschichte

Nordkoreas Cyberfähigkeiten begannen 1990 mit der Gründung des Korea Computer Center (KCC), das als Hauptagentur für die Strategie der Informationstechnologie fungierte. In 1995 und 1998 erteilte der damalige Oberste Führer Kim Jong Il Direktiven für die Koreanische Volksarmee (KPA) zur Verfolgung von Cyberfähigkeiten.

Die KPA war etwa doppelt so groß wie ihre südkoreanischen Gegenstücke, aber es fehlte ihr an Ausrüstung und Fähigkeiten. Kim Jong Il erkannte, dass Cyber-Operationen eine effektive Waffe sein könnten, um die Lücke in der militärischen Stärke auszugleichen. Experten glauben, dass "Cyber-Kriegsführung" 1998 als militärische Domäne formalisiert wurde und Studenten bis 2000 in dieser Fachrichtung ausgebildet wurden.

Die Lazarus-Gruppe tauchte in den späten 2000er Jahren als Bedrohungsakteur auf, kurz nachdem die Vereinten Nationen die DVRK wegen ihres nuklearen Tests 2006 sanktioniert hatten. Die Sanktionen wurden weiter verschärft, als der derzeitige Oberste Führer Kim Jong Un an die Macht kam und sein Regime Demonstrationen seiner militärischen und digitalen Stärke priorisierte. In diesem Umfeld entwickelte sich Lazarus zu einem staatlichen Einnahmemotor, der auf wirtschaftlichem Diebstahl und globalen Ransomware-Angriffen basierte.

Die erste Kampagne, die der Lazarus-Gruppe zugeschrieben wird, war die „Operation Troy“, die 2009 als eine Welle von Distributed-Denial-of-Service (DDoS)-Angriffen gegen US-amerikanische und südkoreanische Regierungswebsites begann. Diese Angriffe dauerten bis 2013 an und entwickelten sich zu einer ausgeklügelten Operation, die Spionage und Informationsdiebstahl umfasste. Gegen Ende der Operation wurde zerstörerische Wiper-Malware gegen Ziele eingesetzt.

Im März 2011 startete die Lazarus-Gruppe eine Kampagne, die als Ten Days of Rain bekannt wurde. Südkoreanische Medienunternehmen, Banken und kritische Infrastrukturen wurden mit zunehmend ausgeklügelten DDoS-Angriffen getroffen, die von kompromittierten Computern innerhalb Südkoreas gestartet wurden. Zwei Jahre später startete die Gruppe den DarkSeoul-Wiper-Angriff, der drei große Rundfunkanstalten, Finanzinstitute und einen Internetdienstanbieter lahmlegte.

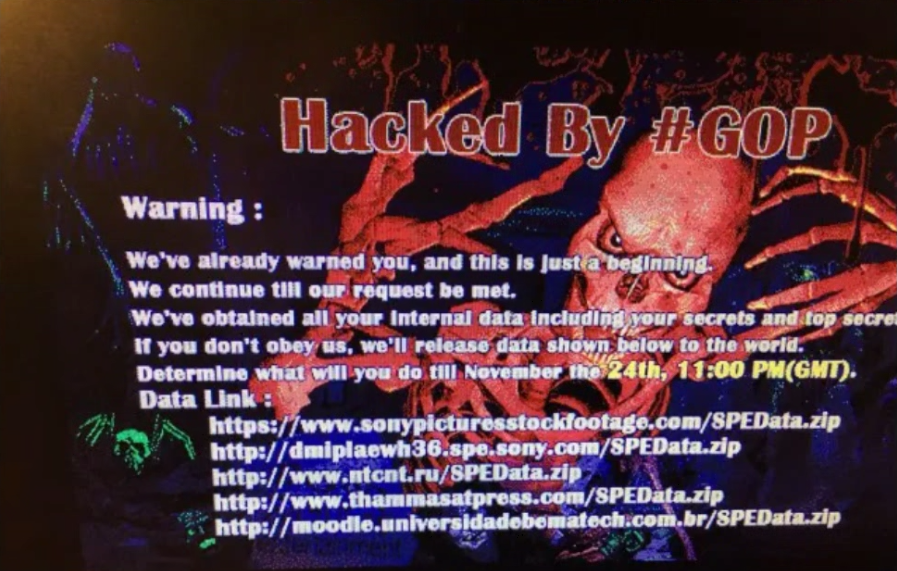

Die Lazarus-Gruppe machte am 24. November 2014 als global hochentwickelte Bedrohung von sich reden, als sie in Sony Pictures Entertainment eindrang. Die Gruppe stahl und veröffentlichte Terabytes interner Daten, die E-Mails, Mitarbeiterinformationen sowie unveröffentlichte Filme und Drehbücher enthielten. Auch Sony-Arbeitsstationen wurden mit Malware infiziert, die sie unbrauchbar machte. Dieser Angriff war eine Vergeltung für „The Interview“, einen Comedy-Film über ein Komplott zur Ermordung des nordkoreanischen Führers. Nordkorea bestreitet eine Beteiligung an dem Angriff, aber Forscher und US-Beamte führen den Angriff mit Überzeugung auf die Lazarus-Gruppe zurück.

Ein Foto eines Bildschirms, der offenbar die Schädel-Splash-Seite zeigt, die auf Sony-Computern erschien, als der Angriff begann, gepostet von jemandem, der angab, ein ehemaliger Sony-Mitarbeiter zu sein, der das Bild von aktuellen Sony-Mitarbeitern zugesandt bekam. Das Bild wurde zuerst auf Reddit gepostet. Via Wired

Finanzielle Angriffe

Die Lazarus-Gruppe beschleunigte ihre Finanzverbrechen um 2015. Die Gruppe wurde in Verbindung gebracht mit einem Diebstahl von 12 Millionen US-Dollar von der Banco del Austro in Ecuador und 1 Million US-Dollar von der Tien Phong Bank in Vietnam. Diese waren Vorläufer des Bangladesh Bank Raubs im Februar 2016, bei dem Lazarus das SWIFT-Bankennetzwerk ausnutzte, um 81 Millionen US-Dollar zu stehlen, bevor sie entdeckt und gestoppt wurden.

Im Jahr 2017 entfesselte die Lazarus-Gruppe den WannaCry-Ransomware-Wurm, der sich weltweit verbreitete und Daten auf Hunderttausenden von Computern verschlüsselte. Der Angriff verursachte geschätzte 4 Milliarden US-Dollar Schaden weltweit und über 100 Millionen US-Dollar Störungen im britischen Gesundheitswesen. Die Gruppe sammelte nur etwa 160.000 US-Dollar, was viele Forscher zu der Annahme veranlasste, dass WannaCry eher eine Machtdemonstration als ein typisches Erpressungsschema war.

Etwa zur gleichen Zeit startete Lazarus Angriffe auf Kryptowährungsbörsen, Banken und FinTech-Unternehmen. Bis September 2018 hatte die Gruppe etwa 571 Millionen Dollar in Kryptowährung von fünf asiatischen Börsen gestohlen, darunter ungefähr 530 Millionen Dollar, die von Coincheck (Japan) gestohlen wurden.

Im Jahr 2020 führte Lazarus einen Supply-Chain-Angriff auf das Anwendungsmanagementprogramm WIZVERA VeraPort durch. Dieses Programm war Teil der Sicherheitsmechanismen, die von Südkorea zum Schutz von Regierungs- und Internetbanking-Websites verwendet wurden. Darauf folgte ein Angriff auf den VoIP-Softwareanbieter 3CX im Jahr 2023. Beide Angriffe zeigten die Fähigkeit der Gruppe, unauffällige mehrstufige Angriffe auf Software-Supply-Chains durchzuführen.

Betrug mit gefälschten Jobangeboten

Eine der aktuellen Strategien der Gruppe ist die Verwendung gefälschter Stellenangebote und Betrügereien, um in Unternehmen einzudringen. Diese Machenschaften sind allgemein bekannt als „Operation Dream Job“ und sie zielen hauptsächlich auf die Verteidigungs-, Luft- und Raumfahrt- sowie Regierungssektoren in den Vereinigten Staaten, Israel, Australien, Russland und Indien ab.

In einer Version dieses Angriffs geben sich Bedrohungsakteure als -Rekrutierer bei angesehenen Unternehmen aus. Diese gefälschten Rekrutierer nutzen Online-Profile und Open Source Intelligence (OSINT) , um Einzelpersonen in Branchen wie Kryptowährung, FinTech, Verteidigung oder Softwareentwicklung ins Visier zu nehmen. Der ‚Rekrutierer‘ kontaktiert potenzielle Kandidaten über LinkedIn oder E-Mail mit einem Angebot, sich auf eine hochdotierte Position zu bewerben. Wenn das Ziel Interesse zeigt, sendet der Bedrohungsakteur eine Stellenbeschreibung oder einen Arbeitsvertrag, der ein mit Malware verseuchtes Dokument ist. Dieser Angriff war erfolgreich gegen einen Ingenieur bei Axie Infinity , was zu einem Verlust von 540 Millionen Dollar für das Unternehmen führte.

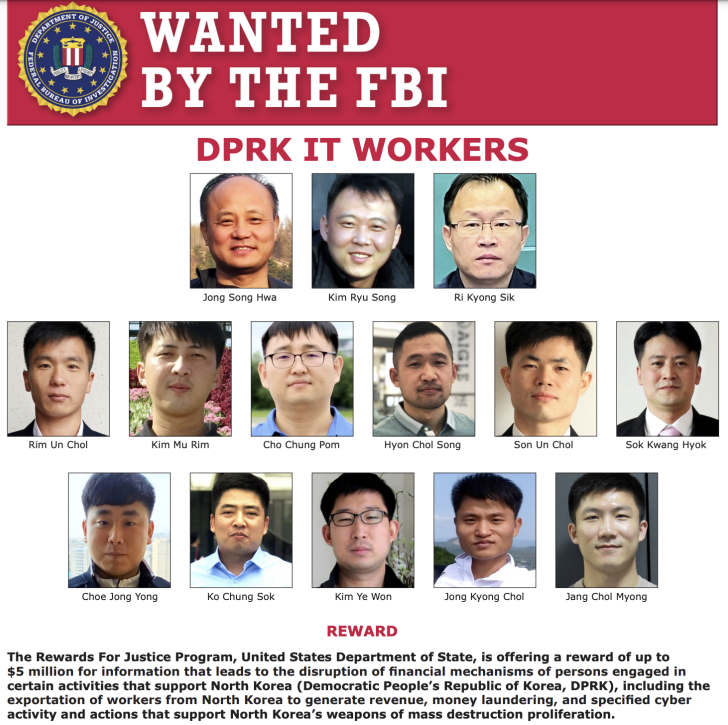

Eine zweite Version des Angriffs beinhaltet, dass Bedrohungsakteure sich als IT-Mitarbeiter oder Freiberufler ausgeben. Tausende nordkoreanische Techniker wurden ins Ausland geschickt, um sich als südkoreanische, japanische oder westliche Freiberufler auszugeben. Diese Agenten nehmen Softwareentwicklungs- oder kryptowährungsbezogene Jobs in globalen Unternehmen unter falschem Namen an. Es gibt auch Agenten, die durch Laptop-Farmen arbeiten, die den wahren Ursprung des Bedrohungsakteurs verbergen.

Einige dieser nordkoreanischen Arbeiter haben die Aufgabe, ein Einkommen für das RGB zu erzielen. Andere sind damit beauftragt, Insider-Zugang zu erlangen, um Gelder abzuziehen, geistiges Eigentum zu stehlen oder Malware zu platzieren, um zukünftige Lazarus-Angriffe zu unterstützen.

Diese gefälschten Mitarbeiterbetrügereien machen die Unternehmensrekrutierung zu einem Angriffsvektor. Andere Bedrohungsgruppen verwenden ähnliche Angriffe, aber keine hat den Erfolg oder die Reichweite der mit der Lazarus-Gruppe verbundenen erreicht.

Infektionskette und bevorzugte Taktiken

Die Lazarus-Gruppe verwendet mehrere gängige Taktiken, um Zugriff auf ein System zu erlangen:

- Spear-Phishing-E-Mails: Es wurde beobachtet, dass Lazarus gezielte Phishing-E-Mails an Opfer sendet. Diese sind oft politische oder finanzielle Nachrichten, die den Empfänger auffordern, auf einen bösartigen Anhang oder URL zu reagieren, und werden manchmal mit Zero-Day-Exploits in gängiger Software kombiniert. Dies bleibt die primäre anfängliche Zugriffstechnik der Gruppe.

- Ausnutzung von Softwareschwachstellen: Lazarus nutzt und entwickelt manchmal Zero-Day-Exploits, und sie können öffentlich bekannte Exploits sehr schnell instrumentalisieren.

- Watering-Hole-Angriffe und strategische Webkompromittierung: Die Gruppe wird diese Taktiken nutzen, um eine Zielgruppe zu erreichen. Bei einem Angriff injizierte die Lazarus-Gruppe bösartigen Code in die Website eines polnischen Finanzaufsichtsbehörde, um Bankmitarbeiter mit bösartigen Downloads zu infizieren. Die Gruppe hat auch legitime Software-Update-Sites kompromittiert, um kompromittierte Installationsprogramme bereitzustellen.

- Angriffe auf die Lieferkette: Lazarus ist geschickt in der Kompromittierung von Lieferketten, wie durch die zuvor erwähnten Angriffe gezeigt.

- Social Engineering und gefälschte Persönlichkeiten: Abgesehen von den Betrügereien mit Mitarbeitern erstellt Lazarus andere gefälschte Identitäten wie potenzielle Geschäftspartner oder Investoren. Zum Beispiel haben sie sich als Risikokapitalgeber ausgegeben, die daran interessiert sind, in ein Krypto-Startup zu investieren, um Vertrauen aufzubauen und dann ein mit Malware verseuchtes „Due-Diligence-Dokument“ zu teilen.

- Von einem Lazarus-Verschwörer eingeschleuste Malware: Die 'falschen Arbeiter', die in ausländische Unternehmen eindringen können Malware in ein System einschleusen, um eine Tür für die Betreiber der Lazarus-Gruppe zu öffnen.

Die nicht auf Social Engineering basierenden Angriffe der Lazarus-Gruppe zeigen eine vollständige APT-Angriffskette, beginnend mit dem anfänglichen Zugriff über eine Spear Phishing E-Mail oder eine ausgenutzte Schwachstelle. Einmal im Netzwerk, platzieren die Bedrohungsakteure Malware, die eine einfache Hintertür öffnet, die die Konnektivität mit den Command-and-Control (C2)-Servern bestätigt. Wenn die Gruppe feststellt, dass die infizierte Maschine ein Domänencontroller oder ein anderes sensibles Gerät ist, wird sie den Angriff fortsetzen.

An diesem Punkt wird die Lazarus Group ein vollständiges Toolkit auf dem Zielsystem installieren. Dazu gehören fortschrittlichere Tools wie Tastenanschlag-Logger, Netzwerkscanner und Backdoors der zweiten Stufe, die die Maschine vollständig kontrollieren können. Diese Payloads werden im Register versteckt oder als legitime Dateien getarnt, um eine Erkennung zu vermeiden.

Der nächste Schritt besteht darin, Berechtigungen zu eskalieren und sich seitlich über Server zu bewegen, was normalerweise mit bekannten Exploits oder gestohlenen Zugangsdaten erreicht wird. Abhängig von der Mission könnten sie nach bestimmten Daten suchen und diese stehlen oder Finanztransaktionssysteme identifizieren und sich darauf vorbereiten, Gelder zu stehlen. Zum Beispiel implantierte Lazarus in der Operation "FASTCash" Malware auf den Zahlungsschaltservern von Banken, um betrügerische Geldabhebungen an Geldautomaten zu genehmigen.

Die Gruppe versucht, ihre Spuren zu verwischen auf verschiedene Weise. Eine Methode besteht darin, destruktive Malware so zu konfigurieren, dass sie zu einer geplanten Zeit ausgeführt wird. Dies war der Fall beim Überfall auf die Bangladesh Bank, bei dem die Gruppe Malware platzierte, die Transaktionsaufzeichnungen ändern oder entfernen und Protokolldateien löschen würde. Dies sollte verhindern, dass die Bank die betrügerischen Überweisungen sieht. Lazarus hat auch russischsprachige Schnipsel und Code aus der Malware anderer Nationen platziert, um die Zuordnung zu erschweren. Sie operieren auch über Computer in anderen Ländern, um die nordkoreanischen IPs zu verbergen.

Die Überläufer

Ein Großteil der Informationen, die wir über Nordkorea und die Lazarus-Gruppe haben, stammt von ehemaligen Mitgliedern der RGB und anderen hochrangigen Agenturen. Diese Überläufer leben und arbeiten nun unter verschiedenen Identitäten, daher können Sie davon ausgehen, dass die folgenden Personen Pseudonyme verwenden.

Der bekannteste Überläufer ist Kim Kuk-song, der 30 Jahre lang in die nordkoreanische Geheimdienstarbeit involviert war. Er floh 2014 nach Südkorea.

In einem Interview mit der BBC im Jahr 2021 bestätigte Kim, dass die Lazarus-Gruppe auf hoher Ebene staatlich kontrolliert wird und die Agenten hochqualifiziert sind und angewiesen werden, „um jeden Preis Geld für den obersten Führer zu verdienen“. Er beschrieb den Cyberspace als einen „geheimen Krieg“ für Nordkorea und dass diese Agenten Missionen erfüllen, die das konventionelle Militär nicht kann. Er bestätigte auch, dass Cyberoperationen genutzt werden, um Feinde zu eliminieren und die anderen illegalen Geschäfte Nordkoreas zu unterstützen, wie z. B. Drogen- und Waffenhandel.

Kim Heung-kwang ist ein ehemaliger Professor der Informatik , der die Agenten ausbildete, die im RGB arbeiteten. Er setzte sich 2004 ab und schätzt, dass Nordkorea bis 2015 rund 6.000 ausgebildete Cyberkrieger hatte.

Jang Se-yul verließ Nordkorea im Jahr 2007. Er studierte an Mirim University, dem Elite-Militärcollege für Cyber-Operative. In einem Reuters-Interview sagte er, RGB-Bedrohungsakteure wurden von klein auf handverlesen und ausgebildet, und es gab etwa 1.800 von ihnen bis 2014. Er bestätigte auch, dass die Familien nordkoreanischer Hacker, die in China und anderen Ländern operieren, als 'Pfand' gehalten werden, aber für den Erfolg der Cyber-Operation belohnt werden können.

Einige niedrigstufige Überläufer, die im IT-Bereich gearbeitet haben, haben erwähnt, dass Cyber-Operative unter wesentlich besseren Bedingungen leben als der durchschnittliche Bürger. Zu den Vorteilen gehören besseres Essen und Zugang zu ausländischen Filmen und globalen Nachrichten. Dies sind Luxusgüter in der DVRK.

Während die Geschichten der Überläufer variieren, beschreiben sie durchweg ein zentralisiertes, streng kontrolliertes und gut finanziertes Hacking-Programm. Diese Berichte offenbaren auch die Denkweise hinter den Operationen: Die Mitglieder der Lazarus-Gruppe sehen sich als loyale Arbeiter, die ihrem Land dienen, getrieben von Privilegien, Ideologie und Sorge um ihre Familien.

Wie Sie sich schützen können

Die Lazarus-Gruppe ist auf mehreren Ebenen eine legitime globale Bedrohung. Sie kann Unternehmen weltweit stören, Hunderte Millionen in Kryptowährungen und Banküberweisungen stehlen, sich als Mitarbeiter mit falschen Identitäten in Unternehmen einschleusen, Unternehmen durch Job-Recruiting-Betrügereien infizieren und vieles mehr. Es ist entscheidend, dass wir wachsam gegenüber der Lazarus-Gruppe bleiben, die sich bereits im Krieg mit der Welt sieht.

Schutz vor gefälschten Job- und Mitarbeiterschwindeln:

- Strenge Überprüfung bei der Einstellung: Unternehmen sollten eine gründliche Überprüfung neuer Mitarbeiter durchführen, insbesondere für Fernarbeitsplätze. Dazu gehören Live-Videointerviews (mehrere Runden), um die Identität der Person anhand ihrer Dokumente zu verifizieren, sowie umfassende Hintergrundüberprüfungen.

- Schulung zur Sensibilisierung für Personalabteilung und Einstellungsmanager: Das Personal sollte darin geschult werden, Anzeichen eines gefälschten Kandidaten zu erkennen. Häufige Warnsignale sind die Weigerung, Videoanrufe anzunehmen, ungewöhnliche Zeitpläne, die auf ausländische Zeitzonen hindeuten könnten, und Lebensläufe, die zu perfekt abgestimmt oder zu allgemein erscheinen.

- Mitarbeiterschulung zu unaufgeforderten Stellenangeboten: Mitarbeiter sollten darüber aufgeklärt werden, dass unaufgeforderte Stellenangebote eine Phishing-Falle sein können und dass seriöse Personalvermittler Kandidaten nicht dazu auffordern, Anwendungen zu installieren oder ausführbare Dateien während des Einstellungsprozesses auszuführen. Ermutigen Sie Mitarbeiter, hochkarätige Stellenangebote, die aus dem Nichts auftauchen, offenzulegen, damit das Unternehmen feststellen kann, ob es sich um einen Angriff handelt.

- Sichern Sie persönliche Konten: Ermutigen Sie Mitarbeiter, ihre persönlichen E-Mail- und Social-Media-Konten mit starken, eindeutigen Passwörtern und Zwei-Faktor-Authentifizierung zu sichern. Lazarus nutzt manchmal gestohlene Zugangsdaten, um persönliche E-Mail- oder LinkedIn-Konten von Mitarbeitern zu kompromittieren. Ein gutes Passwortmanagement verringert das Risiko eines erfolgreichen Angriffs.

Verteidigung gegen Cyberangriffe der Lazarus-Gruppe:

- Patch-Management und Netzwerksegmentierung: Eine der besten Verteidigungen ist es, die von der Lazarus-Gruppe ausgenutzten Lücken zu schließen. Patchen Sie kritische Software umgehend, um zu verhindern, dass Lazarus bekannte Schwachstellen als Einstieg nutzt. Der Bangladesch-Bank-Hack gelang Berichten zufolge teilweise aufgrund ungepatchter Systeme und fehlender Egress-Filter in der Firewall. Segmentieren Sie Ihr Netzwerk, um die laterale Bewegung einzuschränken, und isolieren Sie sensible Systeme in einem eigenen Netzwerk mit begrenztem Zugriff.

- Endpunktschutz: Implementieren Sie fortschrittliche Tools wie Barracuda Managed XDR auf Workstations und Servern. Lazarus-Malware, die auf Endpunkten ausgeführt wird, wird durch diesen Schutz erkannt. Die Gruppe verändert ständig die Malware, aber verhaltensbasierte Erkennung kann verdächtige Prozesse kennzeichnen und Alarm auslösen.

- Starkes Identitäts- und Zugangsmanagement (IAM): Erzwingen Sie überall die Multi-Faktor-Authentifizierung (MFA), insbesondere für den Fernzugriff und administrative Konten. Setzen Sie das Prinzip der minimalen Rechte durch und stellen Sie sicher, dass Mitarbeiter nur die Berechtigungen haben, die zur Ausführung ihrer Arbeit erforderlich sind. Hochwertige Systeme sollten nur von einer kleinen Anzahl von Konten zugänglich sein, die durch MFA oder physische Token wie ein YubiKey oder Thetis gesichert sind.

- Überwachen Sie den ausgehenden Datenverkehr: Lazarus verwendet C2-Server, um Angriffe zu verwalten und Daten zu exfiltrieren. Verwenden Sie Netzwerküberwachung, um Anomalien wie Uploads von einem internen Server zu einer unbekannten externen IP-Adresse oder kontinuierliches Beaconing zu einer IP-Adresse, die dem Unternehmen unbekannt ist, zu erkennen. Eine Data Loss Prevention (DLP)-Lösung kann helfen, die Exfiltration sensibler Daten zu erkennen und zu stoppen.

- E-Mail-Sicherheit und Anti-Phishing: Stärken Sie E-Mail-Gateways, um bösartige Anhänge und Links herauszufiltern. Verwenden Sie Sandboxing für Anhänge und URL-Rewriting, um Links bei Klick zu analysieren. Dies wird Nutzern helfen, sich gegen Spear Phishing und Angriffe bei der Job-Rekrutierung zu verteidigen. Schulen Sie Mitarbeiter, unerwartete E-Mails zu überprüfen, und führen Sie regelmäßige Phishing-Simulationen und Sicherheitsübungen durch.

- Incident Response Plan & Backups: Haben Sie einen Incident Response Plan und sichern Sie regelmäßig kritische Systeme offline. Wenn ein Bedrohungsakteur wie die Lazarus-Gruppe Daten löscht oder verschlüsselt, sollten Sie in der Lage sein, sie aus einem geschützten Backup-System wiederherzustellen. Üben Sie Ihre Incident Response und Datenwiederherstellungsverfahren.

- Bedrohungssuche nach bekannten Lazarus-Gruppe-Techniken: Suchen Sie proaktiv in Ihrer Umgebung nach Anzeichen von Lazarus. Achten Sie auf bekannte Malware-Hashes und anderes verdächtiges Verhalten. Überprüfen Sie auf legitime Werkzeuge wie TightVNC oder ungewöhnliche geplante Aufgaben, die Indikatoren für einen Angriff sein können.

- Umarmen Sie Zero Trust: Übernehmen Sie einen Zero-Trust-Ansatz, indem Sie annehmen, dass jeder Nutzer oder jedes Gerät jederzeit kompromittiert sein könnte. Zero Trust validiert kontinuierlich den Nutzer und das Gerät, selbst zwischen internen Segmenten, und wird Maschinen und Nutzer abfangen, die versuchen, auf etwas zuzugreifen, das über das Erlaubte hinausgeht.

Barracuda kann helfen

Mit einer KI-gestützten Cybersecurity-Plattform kann Ihr Unternehmen für mehr Sicherheit und Cyber-Resilienz sorgen. Eine einheitliche Plattform, die erweiterten Schutz, Echtzeitanalysen und proaktive Reaktionsfunktionen bietet, trägt dazu bei, Security-Lücken zu schließen, die Komplexität des Betriebs zu reduzieren und die Transparenz zu verbessern. Durch die Konsolidierung wichtiger Security-Funktionen kann eine Cybersecurity-Plattform Ihren Verwaltungsaufwand klein halten und den Betrieb vereinfachen. Unter Anleitung von Cybersecurity-Experten stehen Ihnen alle Vorteile einer einheitlichen Cybersecurity-Plattform zur Verfügung.

Zusätzliche Ressourcen

- Komplette DOJ-Beschwerde gegen Park Jin Hyok (betreffend: Chosun Expo Joint Venture)

- FBI-Fahndungsplakat von Park Jin Hyok: https://en.wikipedia.org/wiki/Lazarus_Group

- Video–Ist dieser externe Mitarbeiter überhaupt echt? (YouTube)

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.