LockBit an FBI: „Sie können mich nicht aufhalten“

In den letzten Tagen hat sich eine seltsame und etwas traurige Situation im Zusammenhang mit LockBit entwickelt. @LockBitSupp, der mutmaßliche Kopf der produktiven Ransomware-Gruppe LockBit, veröffentlichte eine formelle Antwort auf Operation Cronos und das FBI. In einem fast 3.000 Wörter langen Dokument veröffentlichte LockBitSupp seine Darstellung der Ereignisse, was beschlagnahmt wurde, was übrig bleibt und was er gelernt hat. Hier finden Sie den Hintergrund zu Operation Cronos und LockBit.

Ich habe die wichtigen Punkte des Dokuments paraphrasiert und einige direkte Zitate des Autors eingefügt. Dieser Abschnitt enthält Kommentare aus dem Antwortschreiben von LockBit, nicht von Barracuda oder anderen Drittquellen.

Was ist passiert?

- LockBit-Server wurden wahrscheinlich aufgrund von Schwachstellen in PHP 8.1.2 kompromittiert. Server, auf denen diese ältere Version von PHP läuft, waren die einzigen betroffenen Server.

- Die Kompromittierung ist wahrscheinlich auf CVE zurückzuführen, https://www.cvedetails.com/cve/CVE-2023-3824/, aber es könnte auch etwas anderes gewesen sein. Auf den Servern läuft jetzt PHP 8.3.3, und LockBit will die erste Person belohnen, die ein CVE für diese Version findet und meldet. LockBit bietet außerdem ein Bug-Bounty-Programm an, um die Sicherheit des Vorgangs zu unterstützen.

- Das FBI ist aufgrund der Kompromittierung des County Fulton in Georgia gegen LockBit vorgegangen. Die gestohlenen Dokumente des County Fulton enthalten Informationen über „Donald Trumps Gerichtsverfahren, die die bevorstehende US-Wahl beeinflussen könnten.“ Die Verhandlungen mit dem County Fulton waren ins Stocken geraten. Die Dokumente hätten am Tag der Beschlagnahmung veröffentlicht werden sollen, was den Zeitpunkt des „FBI-Angriffs“ erklärt.

„... 5 Jahre lang schwamm ich in Geld und wurde sehr faul ... Aufgrund meiner persönlichen Nachlässigkeit und Verantwortungslosigkeit habe ich mich entspannt und PHP nicht rechtzeitig aktualisiert.“

Was wurde beschlagnahmt?

- Das FBI gibt an, viele Assets von LockBit beschlagnahmt zu haben, darunter 1.000 Entschlüsselungsprogramme. Dies entspricht etwa 2,5 % der LockBit-Entschlüsselungsprogramme, von denen die meisten geschützt sind und vom FBI nicht verwendet werden können.

- Das FBI beschlagnahmte die generierten Nicknames verschiedener LockBit-Partner. Diese Nicknames sind nicht mit echten LockBit-Partnern verbunden und führen nicht zu deren Identifizierung. Das FBI glaubt vielleicht, dass es LockBit-Partner basierend auf diesen Nicknames verhaftet hat, aber das ist falsch.

- Der Quellcode des vom FBI beschlagnahmten Web-Panels war das einzig Wertvolle. Das Panel muss nun auf viele Server dezentralisiert werden, um eine zukünftige Kompromittierung zu verhindern.

„Leaks der Panel-Quellcodes gab es auch bei der Konkurrenz. Das hat sie nicht davon abgehalten, ihre Arbeit fortzusetzen, und es wird mich auch nicht davon abhalten.“

Was bleibt?

- In dem Dokument sind Dutzende von operativen LockBit-Domains aufgeführt, von denen die meisten bereits vor der Beschlagnahmung existierten.

- LockBit wird weiterhin die von den angegriffenen Unternehmen gestohlenen Daten herausgeben. Nachdem ein zusätzlicher Schutz hinzugefügt wird, besteht „keine Chance“ mehr, dass die beschlagnahmten Entschlüsselungsschlüssel funktionieren.

- Die Daten des County Fulton werden veröffentlicht, wenn das Lösegeld bis zum 2. März 2024 nicht bezahlt wird.

„Neue Affiliates können in meinem Affiliate-Programm arbeiten, wenn sie einen guten Ruf in den Foren haben, bei anschließender Zahlung nachweisen können, dass sie Pentester sind, oder eine Kaution von 2 Bitcoins leisten.“

Gelernte Lektionen und Ratschläge für andere:

- PHP nicht einfach aktualisieren. Hosts ändern, Passwörter ändern und alles migrieren. Es gibt keine Garantie, dass das FBI nicht über einen 0-Day oder eine andere Möglichkeit verfügt, kompromittierte Server erneut zu hacken.

- Hochwertige Krypto-Wäsche schützt Ransomware-Betreiber.

„Welche Schlussfolgerungen lassen sich aus dieser Situation ziehen? Ganz einfach, ich muss den .gov-Sektor häufiger und intensiver angreifen. Nach solchen Angriffen ist das FBI gezwungen, mir Schwächen und Schwachstellen aufzuzeigen und mich zu stärken. Durch Angriffe auf den .gov-Sektor weiß man genau, ob das FBI in der Lage ist, uns anzugreifen oder nicht.“

LockBitSupp verbringt auch Zeit damit, Strafverfolgungsbehörden zu trollen ...

„Der FBI-Designer sollte für mich arbeiten, Sie haben einen guten Geschmack, besonders der neue Preloader hat mir gefallen ... Ich frage mich, warum die Alpha-, Revil- und Hive-Blogs nicht so schön gestaltet wurden?“

„... schöne Werbung vom FBI, die darin besteht, dass meine Partner und ich zusammen Hunderte von Millionen Dollar verdienen und dass kein FBI mit seinen Assistenten mir Angst machen und mich stoppen kann, die Stabilität des Dienstes wird durch jahrelange kontinuierliche Arbeit garantiert.“

... und sich über sie zu beschweren.

„... es wäre interessant, ein Video der Verhaftung zu sehen, bei ihnen zu Hause, Lamborghinis und Laptops mit Beweisen für ihre Beteiligung an unseren Aktivitäten, aber ich glaube irgendwie, dass wir das nicht sehen werden ... Das FBI hat wahllos Leute verhaftet, um ein Verdienstzertifikat vom Management zu bekommen.“

„Ich habe nie jemandem etwas gespendet. Es wäre schön, wenn das FBI die Transaktion zeigen würde, damit ich auf der Blockchain überprüfen kann, woher sie solche Schlüsse ziehen und warum sie behaupten, dass ich es war, der das getan hat.“

„Sie können mir alles vorwerfen, ohne etwas zu beweisen, und es gibt keine Möglichkeit, es zu widerlegen, weil es keine Transaktionen und Bitcoin-Wallets gibt.“

In diesem Statement steckt viel, aber vieles davon ist redundant, und alles stammt von einem Kriminellen, der seine Ransomware-Operation vor finanziellen Verlusten schützen will. Ich bezweifle, dass die Öffentlichkeit wissen kann, was wahr ist, aber wir sollten davon ausgehen, dass keine Ransomware-Bedrohung jemals vollständig ausgeschaltet wird. Personen, die nicht verhaftet werden, operieren weiter, und nicht beschlagnahmte Ressourcen werden verkauft oder mit anderen Bedrohungsakteuren geteilt. Wenn wir einen Stammbaum für Ransomware erstellen würden, würden wir an mehreren Stellen dieselben Namen finden. Wenn wir weit genug zurückgehen, finden wir vielleicht eine Diskette aus dem Jahr 1989. Als die Task Force Operation Cronos die Beschlagnahmungen bei LockBit bekanntgab, war es vernünftig anzunehmen, dass LockBit deshalb nicht verschwunden war. Das FBI bezeichnete seine Operation als „Störung“ und @LockBitSupp sagte uns, dass wir zu spät dran seien, um ihn zu stoppen. Da wir nicht genau wissen können, was wahr oder falsch ist, lassen Sie uns einfach einige der Behauptungen in LockBitSupps Gegendarstellung genauer betrachten:

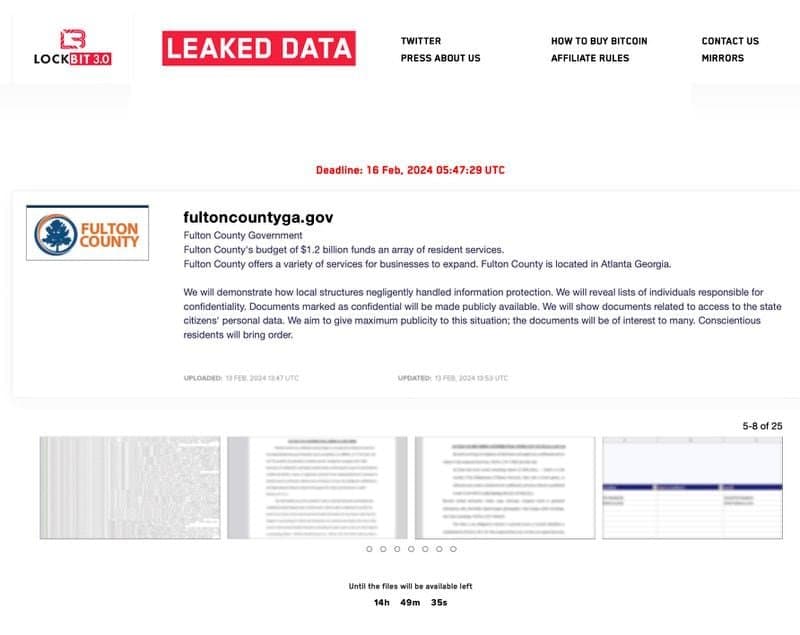

Behauptung: LockBit hat Daten zur Anklage gegen Donald Trump in Georgia gestohlen

LockBit hat bereits etwa zwei Dutzend Dateien veröffentlicht, die angeblich dem County Fulton gestohlen wurden. Das Veröffentlichen von Dokumenten vor der Lösegeldverhandlung ist üblich, weil es dem Opfer und anderen Akteuren zeigt, dass die Bedrohung real ist. Brian Krebs von KrebsOnSecurity weist uns auf die Berichterstattung von George Chidi von The Atlanta Objective hin.

Laut Chidi sollen zu den geleakten Dateien gehören:

- Eine versiegelte Akte im Zusammenhang mit einem Fall von Kindesmissbrauch;

- Ein versiegelter Antrag im Mordprozess gegen Juwuan Gaston, in dem der Staat aufgefordert wird, die Identität von vertraulichen Informanten preiszugeben;

- Die Identitäten der Geschworenen im Prozess gegen den Rapper Jeffery „Young Thug“ Williams.

„Die Screenshots deuten darauf hin, dass die Hacker jedem Anwalt, der einen Strafprozess im County verteidigt, einen Ansatzpunkt geben können, um zu argumentieren, dass Beweise verfälscht oder Zeugen eingeschüchtert wurden und dass die Veröffentlichung vertraulicher Informationen die Fälle kompromittiert hat“, schreibt Chidi. „Richter Ural Glanville hat, wie mir von Mitarbeitenden berichtet wurde, in den letzten zwei Wochen fieberhaft hinter den Kulissen gearbeitet, um die sich entfaltende Katastrophe zu bewältigen.“

LockBitSupp hat noch nicht bewiesen, dass er im Besitz von Daten über die Anklage gegen Trump ist, die Fälle Gaston, Williams und Trump liegen jedoch alle beim Obersten Gerichtshof des County Fulton.

Behauptung: Die Beschlagnahmung durch das FBI soll die Veröffentlichung Trump-bezogener Daten stoppen

Das Federal Bureau of Investigation (FBI) hat LockBit seit Jahren im Visier und in der Europol-Erklärung wird von einer „monatelangen Infiltration“ der Gruppe gesprochen. Der LockBit-Angriff auf das County Fulton wurde am 27. Januar 2024 entdeckt und dauerte mehrere Wochen, bevor am 20. Februar die Operation Cronos angekündigt wurde. Dem County Fulton waren bereits zwei Fristen gesetzt worden. Hier ist ein kurzer chronologischer Überblick:

- Ende Januar: LockBit behauptet, für den Angriff auf das County Fulton verantwortlich zu sein, der viele Systeme des Countys lahmlegte.

- Anfang Februar: Beamte des County Fulton bestätigen den Angriff.

- Mitte Februar: LockBit veröffentlicht Screenshots von scheinbar legitimen Dokumenten des Countys und Informationen über die vom County unterhaltenen Server. Dem County wird eine Frist bis zum 16. Februar 2024 um 5:47:29 UTC gesetzt, um das Lösegeld zu zahlen und die Veröffentlichung der gestohlenen Daten zu verhindern. Dieser Beitrag wurde später ohne Erklärung von der LockBit-Website entfernt. Beamte des County sagten später, sie hätten die Hacker nicht bezahlt.

- 20. Februar: Die Websites von LockBit werden beschlagnahmt, die Operation Cronos wird enthüllt und zwei Personen werden verhaftet und wegen ihrer Verbindung zu LockBit angeklagt. LockBitSupp schreibt auf X (ehemals Twitter), dass „die Welt die Gefahr zu spät erkannt hat“.

- 24. Februar: LockBitSupp gibt bekannt, dass die Gruppe wieder operiert und es neue Countdown-Timer für das County Fulton und andere Opfer gibt. LockBit gibt jetzt bekannt, dass die Frist für das County Fulton der 2. März ist.

Es ist wahrscheinlich wahr, dass die Strafverfolgungsbehörden verhindern wollen, dass vertrauliche Dokumente veröffentlicht werden, insbesondere wenn es um juristische Angelegenheiten eines ehemaligen US-Präsidenten geht. Es erscheint weniger wahrscheinlich, dass dies der Grund für den Zeitpunkt der Operation Cronos ist. Im September 2023 gaben Forschende bekannt, dass LockBit für jeden sechsten Angriff auf US-Regierungsstellen verantwortlich ist. Hätten Strafverfolgungs- und Bundesbehörden gewartet, wenn LockBit früher hätte gestört werden können?

Auch Brian Krebs stellt diese Behauptung in Frage:

„... wenn die NCA und das FBI wirklich glauben würden, dass LockBit die Daten der Opfer niemals gelöscht hat, müssten sie davon ausgehen, dass LockBit immer noch mindestens eine Kopie aller gestohlenen Daten an einem sicheren Ort versteckt hat.“

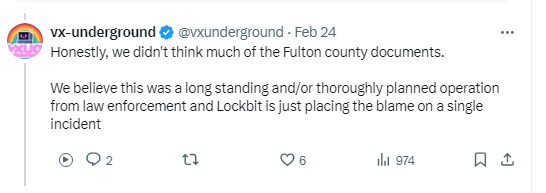

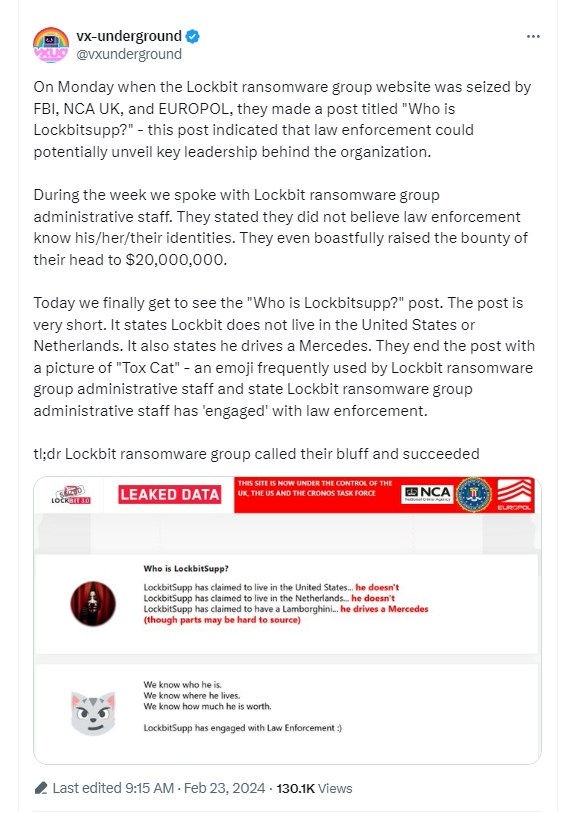

Und sogar @vxunderground weist die Behauptung zurück:

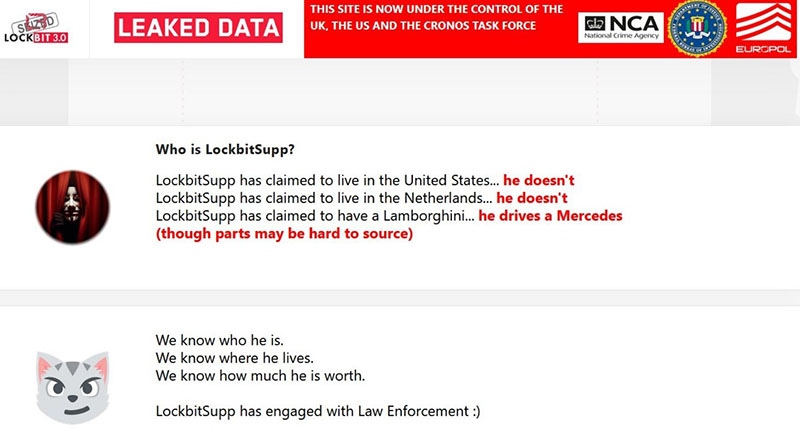

Behauptung: Die Strafverfolgungsbehörden kennen die Identität von LockBitSupp nicht

Folgendes wurde nach der Ankündigung von Operation Cronos auf den LockBit-Servern veröffentlicht:

Am 23. Februar postete @vxunderground, dass LockBit-Agenten die Zusammenarbeit mit dem FBI bestreiten und nicht glauben, dass die Strafverfolgungsbehörden ihre Identität kennen:

LockBitSupp behauptet außerdem wiederholt, dass das FBI „wahllos Leute“ verhaftet hat und dass die Strafverfolgungsbehörden seine Identität veröffentlicht hätten, wenn sie es könnten. KrebsOnSecurity kontaktierte LockBitSupp unter Verwendung der ToX Messenger-Informationen aus dem Widerlegungsschreiben:

Auf die Frage, warum er so sicher sei, dass das FBI seine wahre Identität nicht kennt, antwortete LockBitSupp präziser.

„Ich bin mir nicht sicher, ob das FBI nicht weiß, wer ich bin“, sagte er. „Ich glaube einfach, dass sie mich nie finden werden.“

Der Zweck von „wir wissen, wer er ist“ hat wahrscheinlich nichts mit seiner Identität zu tun, sondern damit, seine Fähigkeit, Affiliates und Partner zu rekrutieren, zu schmälern. Ohne die Affiliates und die erweiterte Infrastruktur ist LockBit nicht mehr die Bedrohung, die es einmal war.

Was machen wir jetzt?

Wachsam bleiben. Seien Sie auf der Hut vor gefälschten Angeboten für LockBit-Entschlüsselungsschlüssel. Bei diesen Angeboten kann es sich um Phishing-Angriffe über Websites, soziale Medien oder E-Mails mit bösartigen Anhängen handeln. Andere Angriffe wie bösartige Webwerbung und Drive-by-Downloads können auf die gleiche Weise verwendet werden. Befolgen Sie für den Zugriff auf einen LockBit-Entschlüsselungsschlüssel die Richtlinien der Strafverfolgungsbehörden.

Wenn Sie einen Link zu kostenlosen Entschlüsselungsschlüsseln, FBI-Belohnungen oder anderen seltsamen Informationen erhalten, die mit LockBit zu tun haben, melden Sie dies Ihrem Systemadmin. Wenn Sie Barracuda Email Protection verwenden, können Sie hierfür möglicherweise das Barracuda Outlook Add-In verwenden.

Alle Einzelpersonen und Unternehmen sind dem Risiko von LockBit- und anderen Angriffen weiterhin ausgesetzt. Barracuda empfiehlt einen dreistufigen Ansatz, um sich vor Ransomware zu schützen:

- Schützen Sie Ihre Zugangsdaten.

- Schützen Sie Ihre Anwendungen.

- Sichern Sie Ihre Daten.

Wir bieten auch eine komplette Cybersecurity-Plattform, die Ihr Unternehmen vor Advanced Threats und automatisierten Angriffen schützt.

Um mehr über bestimmte Bedrohungsakteure und Datenschutzverletzungen zu erfahren, folgen Sie unserem Blog hier.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.