Aufstieg und Fall der LockBit-Ransomware

Eine internationale Task Force hat einen Großteil der Infrastruktur der Ransomware-Gruppe LockBit beschlagnahmt. Das bedeutet eine erhebliche Störung des kriminellen Unternehmens LockBit und macht es laut Graeme Biggar, Generaldirektor der National Crime Agency (NCA), „praktisch überflüssig“. Die „Zerschlagung“ von LockBit wurde von Europol und dem US Federal Bureau of Investigation (FBI) in separaten Pressekonferenzen angekündigt. Der Cyber Deputy Assistant Director des FBI, Brett Leatherman, sagte, die Operation habe die „Front- und Back-End-Infrastruktur von LockBit in den USA und im Ausland“ gestört und die Fähigkeit von LockBit beeinträchtigt, erneut zuzuschlagen.

Die Behörden wenden sich auch an bekannte LockBit-Opfer, um Entschlüsselungscodes und andere verfügbare Hilfe zu verteilen. Wenn Sie ein Opfer von LockBit oder anderer Ransomware sind, finden Sie Hilfe auf der FBI-Website für LockBit-Opfer oder auf dem internationalen No More Ransom Portal.

Operation Cronos

Operation Cronos ist eine internationale Aktion zur gezielten Bekämpfung der LockBit-Ransomware. An der Task Force sind zehn Mitgliedsbehörden beteiligt, sowie vier weitere Behörden, die zwar keine Mitglieder sind, aber dennoch bei der Operation geholfen haben. Diese internationalen Behörden werden in den Ankündigungen von Europol und FBI detailliert beschrieben. Das FBI startete 2021 eine mehrstufige Kampagne zur Eliminierung von LockBit. Die US-Strafverfolgungsbehörden und Geheimdienste nahmen die Betreiber von LockBit, ihre Finanzen, ihre Kommunikation, ihre Malware und die unterstützende Infrastruktur ins Visier. Sobald dies erreicht war, bestand der nächste Schritt darin, die gesamte Infrastruktur zu beschlagnahmen und die Bedrohungsakteure strafrechtlich zu verfolgen.

Die bisher bekannten Ergebnisse der Operation Cronos werden hier kurz zusammengefasst:

- Die Operation Cronos beschlagnahmte insgesamt 34 Server, darunter vier in den USA.

- Zwei LockBit-Partner wurden vom US-Justizministerium festgenommen und angeklagt. Gegen drei weitere Partner wird in Kürze Anklage erhoben werden.

- Das US Office of Foreign Assets Control (OFAC) hat Sanktionen gegen zwei LockBit-Bedrohungsakteure verhängt, die für bösartige Cyberaktivitäten verantwortlich sind.

- Es wurden mehr als 1.000 Entschlüsselungscodes beschlagnahmt und werden an die Opfer verteilt.

- Das US-Außenministerium hat über das Transnational Organized Crime Rewards Program eine Belohnung in Höhe von bis zu 15 Millionen Dollar für Hinweise auf LockBit-Mitglieder ausgesetzt.

- Mehr als 200 mit Lockbit verbundene Krypto-Wallets wurden beschlagnahmt.

Die Langlebigkeit von LockBit

LockBit ist eine alte Gruppe, die unter dem Namen ABCD-Ransomware operierte, als sie 2019 erstmals beobachtet wurde. Sie wurde in LockBit umbenannt und führte 2020 das Ransomware-as-a-Service (RaaS)-Modell ein. Die Gruppe ist interessant, weil sie ein Geschäftsmodell verfolgte, das kontinuierliche Investitionen in den Betrieb, proaktive Rekrutierung und Öffentlichkeitsarbeit beinhaltete. Hier ist eine grobe Zeitleiste der bemerkenswerten Ereignisse von LockBit:

2021:

Juni – LockBit 2.0 (auch bekannt als LockBit Red) wird in realen Einsatzumgebungen beobachtet.

Oktober – LockBit 2.0 fügt Funktionen hinzu, die auf Linux und VMware ESXi abzielen.

2022:

März – LockBit 3.0 (auch LockBit Black genannt) wird in realen Einsatzumgebungen beobachtet.

August – Die LockBit-Betreiber erweitern ihre Operationen um Distributed Denial of Service (DDoS)-Angriffe und schaffen so eine dreifache Erpressungsgefahr.

September – Der LockBit 3.0-Builder wird der Öffentlichkeit zugespielt und Bedrohungsakteure, die nicht zu LockBit gehören, beginnen, den zugespielten Code für ihre eigenen Operationen zu verwenden.

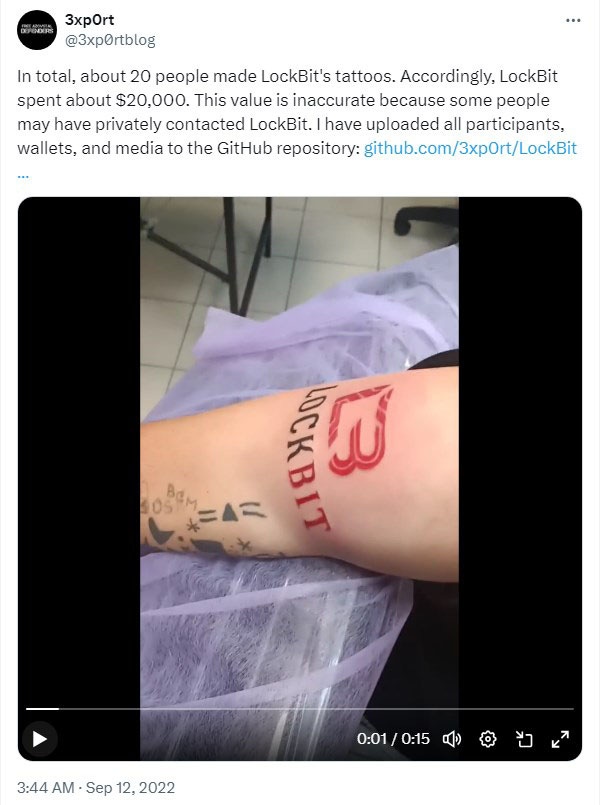

September – LockBit bietet an, –Menschen dafür zu bezahlen, dass sie sich LockBit-Tattoos stechen lassen und Bilder davon in Social Media hochladen.

2023:

Januar – LockBit Green wird veröffentlicht. Diese Version enthält Quellcode der Conti-Ransomware.

Februar – Der kanadische Cyber-Geheimdienst beschreibt LockBit als „produktive Ransomware-Gruppe mit Verbindungen nach Russland“ und nennt sie eine „anhaltende Bedrohung“ für den Staat.

März – LockBit behauptet, die Stadt Oakland gehackt zu haben, auch wenn dies zu diesem Zeitpunkt nicht als glaubwürdige Behauptung angesehen wird.

April – LockBit veröffentlicht eine Ransomware, die auf MacOS abzielt.

Juni – LockBit soll im Jahr 2022 die weltweit am häufigsten eingesetzte Ransomware-Variante gewesen sein.

Juni – LockBit- und 8Base-Ransomware werden als die zwei wichtigsten Bedrohungsakteure für Industrieziele identifiziert.

August – Die Betreiber von LockBit beteiligen sich mit Preisgeldern an den Schreibwettbewerben des russischen Forums, die der Förderung und Rekrutierung von Bedrohungsakteuren dienen.

November – Das RaaS-Vergütungssystem von LockBit wird geändert, um höhere Lösegeldforderungen von Partnern zu erzwingen.

Dezember – LockBit rekrutiert aktiv Entwickler und Partner der Ransomware-Gruppen BlackCat/ALPHV und NoEscape.

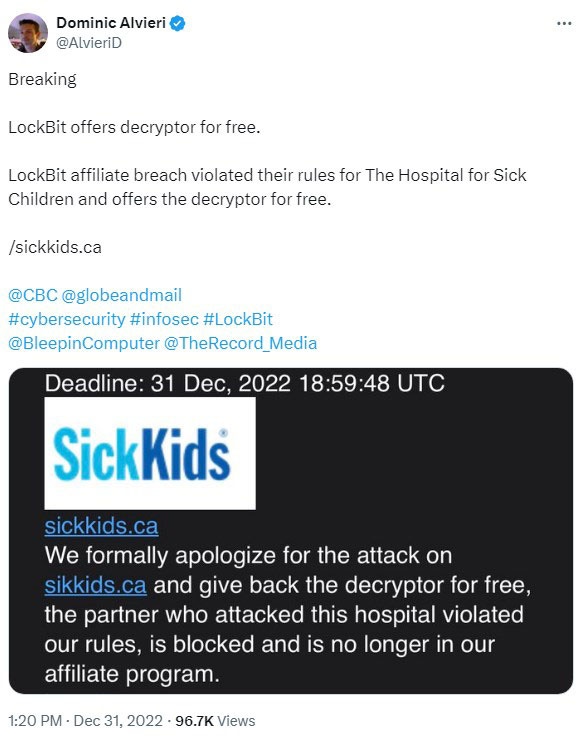

Dezember – LockBit entschuldigt sich öffentlich für einen Angriff auf ein Kinderkrankenhaus

Im ersten Halbjahr 2023 betrug laut Forschern die durchschnittliche Lebensdauer eines Ransomware-Bedrohungsakteurs 262 Tage und die mediane Lebensdauer 167 Tage. Zum Zeitpunkt dieses Berichts war LockBit 3.0 seit 367 Tagen aktiv.

Jon Dimaggio hat ausführlich über die Operationen von LockBit geschrieben. Im Januar 2024 beschrieb er, warum es LockBit schon so lange gibt:

„Sie sind aufgrund ihrer Größe die berüchtigtste Ransomware-Gruppe. Und der Grund für ihren Erfolg ist, dass der Anführer ein guter Geschäftsmann ist.

…

Sie haben eine Point-and-Click-Ransomware entwickelt, die jeder benutzen kann, sie aktualisieren ihre Software, sie sind ständig auf der Suche nach Nutzerfeedback, sie kümmern sich um ihre Nutzererfahrung, sie werben Leute von rivalisierenden Hackerbanden ab. Sie führen es wie ein Unternehmen, weshalb es für Kriminelle ausgesprochen attraktiv ist.“

Beamte der Strafverfolgungsbehörden und Security-Forscher führen die Langlebigkeit von LockBit auch auf diesen geschäftsmäßigen Ansatz zurück.

Versionen und Ziele

Die Geschichte von LockBit spiegelt sich auch in den Fähigkeiten und Zielen der Malware wider. Es gibt vier Versionen von LockBit, auf die sich Forscher und Medien häufig beziehen:

LockBit ist die Originalversion der Ransomware, die 2019 erschien. Sie zeichnete sich durch ihre automatisierte Fähigkeit aus, Verschlüsselung in weniger als fünf Minuten bereitzustellen und sich schnell in einem Netzwerk zu verbreiten. Die wichtigsten Funktionen dieser Version:

- Starke Verschlüsselungsalgorithmen machten die Dateien auf den infizierten Systemen für das Opfer unzugänglich.

- Laterale Bewegung durch das Netzwerk infizierte andere Systeme und Geräte, die mit demselben Netzwerk verbunden waren.

- Nach der Verschlüsselung der Dateien zeigte LockBit eine Lösegeldforderung an, in der die Zahlung im Austausch für einen Entschlüsselungscode gefordert wurde.

LockBit 2.0 wurde „offiziell“ im Juli 2021 veröffentlicht und stellte eine deutliche Verbesserung gegenüber der Vorgängerversion dar. Diese Version konnte die Gruppenrichtlinien des Active Directory ausnutzen, um Windows-Domains automatisch zu verschlüsseln. Einige Monate nach der Veröffentlichung wurde mit Version 2.0 die Möglichkeit hinzugefügt, auf Linux-Hosts und ESXi-Server abzuzielen und auf diesen Plattformen gehostete VMware-Images zu verschlüsseln. Weitere wichtige Funktionen:

- LockBit 2.0 führte eine „doppelte Erpressungstaktik“ ein, bei der StealBit zum Datendiebstahl verwendet wird. Auf diese Weise konnten die LockBit-Betreiber sensible Daten von infizierten Systemen stehlen und dann damit drohen, diese Daten zu veröffentlichen, wenn das Lösegeld nicht gezahlt wird. Diese doppelte Erpressungstaktik erhöhte den Druck auf die Opfer, das Lösegeld zu zahlen, anstatt die Daten aus einem Backup wiederherzustellen.

- Verbesserte Verschlüsselungstechniken machten es schwieriger, Dateien ohne den Entschlüsselungscode zu entschlüsseln.

- Die Fähigkeiten zur Umgehung und Tarnung wurden verbessert, so dass es für Sicherheitssoftware schwieriger wurde, die Ransomware zu erkennen und zu blockieren.

LockBit 3.0 wurde Ende Juni 2022 eingeführt. Mit dieser Version wurde die Verschlüsselungsgeschwindigkeit weiter erhöht und Anti-Analyse-Techniken, die Ausführung nur mit Passwort und die Erweiterung der Befehlszeile eingeführt. Mit dieser Version haben die Betreiber von LockBit ein Bug-Bounty-Programm eingeführt, um das Melden von Schwachstellen gegen finanzielle Belohnungen zu fördern.

- 3.0 nutzt einige Funktionen, die bekanntermaßen von den Ransomwares BlackMatter und Alphv (BlackCat) verwendet werden.

- LockBit 3.0 verwendet noch stärkere Verschlüsselungsalgorithmen, die es praktisch unmöglich machen, Dateien ohne den Entschlüsselungscode zu entschlüsseln.

- Die Tarnfunktionen wurden erheblich verbessert, so dass es für Sicherheitssoftware noch schwieriger ist, die Ransomware zu erkennen und zu blockieren.

- Version 3.0 bietet zusätzlich die Möglichkeit, Protokolldateien zu löschen, den Papierkorb zu leeren sowie das Hintergrundbild und die Icons des Host-Systems zu ändern.

- DDoS-Fähigkeiten geben LockBit die Möglichkeit, mit dreifacher Erpressung zu drohen.

LockBit Green wurde im Januar 2023 veröffentlicht und enthielt den Quellcode der Conti-Ransomware. Es zielte auf Windows-Umgebungen ab und wurde speziell für Cloud-basierte Dienste modifiziert.

Jede Version von LockBit verbesserte die bestehenden Funktionen. Das war zu erwarten. Bemerkenswert ist die Fähigkeit von LockBit, mit den Trends der Cloud-Einführung und der digitalen Beschleunigung Schritt zu halten, was an der verbesserten Targeting-Fähigkeit erkennbar ist. Sie waren sich der zunehmenden Toleranz von Unternehmen gegenüber Datenschutzverletzungen bewusst und fügten DDoS als zusätzliche Bedrohung für Geschäftsunterbrechungen hinzu. Der PR-Gag mit der Tätowierung war dreist, und mit ihren Einstellungspraktiken und den wiederholten Erklärungen, sie seien politisch neutral, haben sie ihren Geschäftssinn bewiesen. Ihre Behauptung, nur an Geld interessiert zu sein, stand manchmal im Widerspruch zu dem, was über die verschiedenen Zugehörigkeiten der Gruppe bekannt war. LockBit hatte jedoch viele Mitglieder, und kriminelle Gruppen wie diese können nicht jedes Mitglied auf seine Ideologie hin überprüfen, und sie können auch nicht weiter wachsen, ohne Unzufriedenheit in ihren Reihen zu erzeugen. LockBit wurde bereits von Royal als die dominierende Bedrohung herausgefordert und 3.0 war bereits an die Öffentlichkeit gelangt. Ohne die Operation Cronos hätte sich LockBit möglicherweise von selbst in mehrere neue Gruppen zersplittert.

Was bedeutet das alles?

Obwohl es eine gute Nachricht ist, dass LockBit gestoppt wurde, können wir nicht so tun, als sei die Bedrohung durch LockBit verschwunden. Ein Sprecher von @LockBitSupp sagte uns, dass alles in Ordnung sei:

Obwohl das wahrscheinlich nicht stimmt, wurde LockBit 3.0 der Öffentlichkeit zugespielt und wird von Nicht-LockBit-Akteuren verwendet. Ein Teil der LockBit-Infrastruktur bleibt wahrscheinlich bestehen, aber wer weiß, wie viel und wie effektiv diese Infrastruktur ist? Es ist schwer vorherzusagen, was als Nächstes passieren wird.

Auch der Einfluss von LockBit auf das Ransomware-Ökosystem im Allgemeinen kann nicht hoch genug eingeschätzt werden. Wenn man ein globales Ransomware-Unternehmen gründen will, liefert die LockBit-Operation viele Beispiele dafür, was man tun und was man nicht tun sollte. Die mit LockBit in Verbindung stehenden Entwickler und Vertreiber, die auf freiem Fuß bleiben, werden ihre kriminelle Arbeit in anderen Ransomware-Gruppen fortsetzen. Für den unwahrscheinlichen Fall, dass LockBit verschwindet, werden diese Tattoos immer noch vorhanden sein und den Traum vom Ransomware-Imperium am Leben erhalten.

Die Kehrseite der Medaille ist jedoch, dass Bedrohungsakteure auf der ganzen Welt gerade mit ansehen mussten, wie das mächtige LockBit durch eine beispiellose internationale Anstrengung zu Fall gebracht wurde. Für Informationen über die Bedrohungsakteure von LockBit, Hive und BlackCat RaaS wurden separate Prämien in Höhe von mehreren Millionen Dollar ausgesetzt. Es wurden Strafanzeigen gestellt, Verhaftungen vorgenommen und Sanktionen verhängt. Wenn es so etwas wie eine Alarmstufe Rot für Ransomware-Betreiber gäbe, dann würde diese nun ausgelöst.

Aus der FBI-Pressekonferenz:

Wir werden weiterhin Beweise sammeln, unsere Karte der LockBit-Entwickler, -Administratoren und -Verbündeten erweitern und dieses Wissen nutzen, um Verhaftungen, Beschlagnahmungen und andere Operationen voranzutreiben, sei es durch das FBI oder unsere Partner im In- und Ausland.

Dies ist zwar ein Kampf zum Schutz unseres Landes, unserer Bürger und unserer nationalen Sicherheit, aber täuschen Sie sich nicht – der Kampf um die Cybersecurity erstreckt sich über die ganze Welt. Aber dies gilt auch für die Präsenz und die Partnerschaften des FBI.

Die Cyberkriminellen sind gewarnt: Egal, wo Sie sich befinden und wie sehr Sie versuchen, Ihre Spuren zu verwischen – Ihre Infrastruktur, Ihre kriminellen Partner, Ihr Geld und Ihre Freiheit sind in Gefahr. Und das wird Folgen haben.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.