Black Bastas schmutzige Taktiken: Angreifen, unterstützen, angreifen

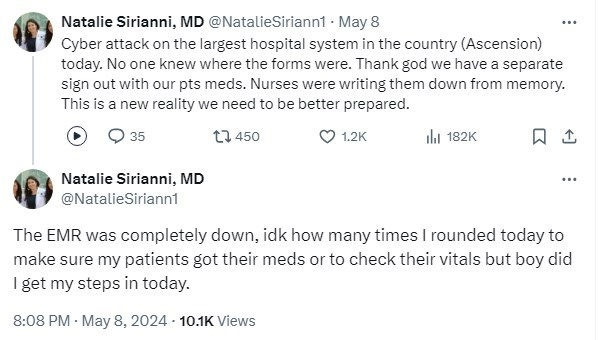

Black Basta gehört zu den Ransomware-Clustern, die keine halben Sachen machen. Die Bedrohung tauchte im April 2022 auf und forderte in sieben Monaten fast 100 Opfer. Die Gruppe ist bekannt für ihre ausgeklügelten Taktiken und Angriffe in verschiedenen Bereichen. Eines der jüngsten Opfer ist das katholische US-Gesundheitssystem Ascension, das die Entdeckung des Angriffs am 9. Mai 2024 bekannt gab. Black Basta war in der Lage, die Versorgung in 140 Ascension-Krankenhäuser in 19 Bundesstaaten und der Hauptstadt Washington DC zu stören. Telefon- und Computersysteme fielen aus, und die Mitarbeiter sahen sich gezwungen, auf Papiersysteme auszuweichen.

Mehrere Einrichtungen von Ascension haben nicht dringende Behandlungen und Termine abgesagt, und mehrere Krankenhäuser leiten Krankenwagen und Notdienste an andere Einrichtungen um, „um sicherzustellen, dass Notfälle sofort behandelt werden“.

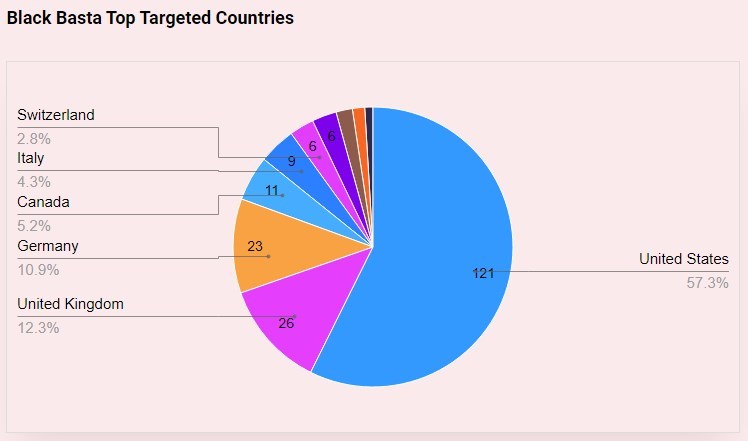

Am 10. Mai veröffentlichten das Federal Bureau of Investigation (FBI), die Cybersecurity and Infrastructure Security Agency (CISA), das Department of Health and Human Services (HHS) und das Multi-State Information Sharing and Analysis Center (MS-ISAC) einen gemeinsamen Hinweis zur Cybersecurity (CSA), um Hintergrundinformationen und technische Details zu Black Basta bereitzustellen. Darin wird davor gewarnt, dass Black Basta-Bedrohungsakteure Unternehmen und kritische Infrastrukturen in Nordamerika, Europa und Australien haben.

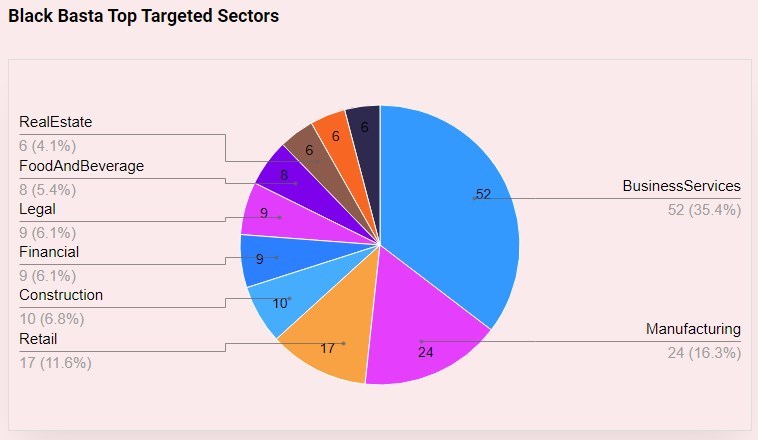

Bis Mai 2024 waren weltweit mehr als 500 Organisationen Opfer von Black Basta-Affiliates, darunter 12 der 16 kritischen Infrastruktursektoren in den USA. Black Basta-Angriffe richten sich auch gegen zahlreiche Wirtschaftssektoren.

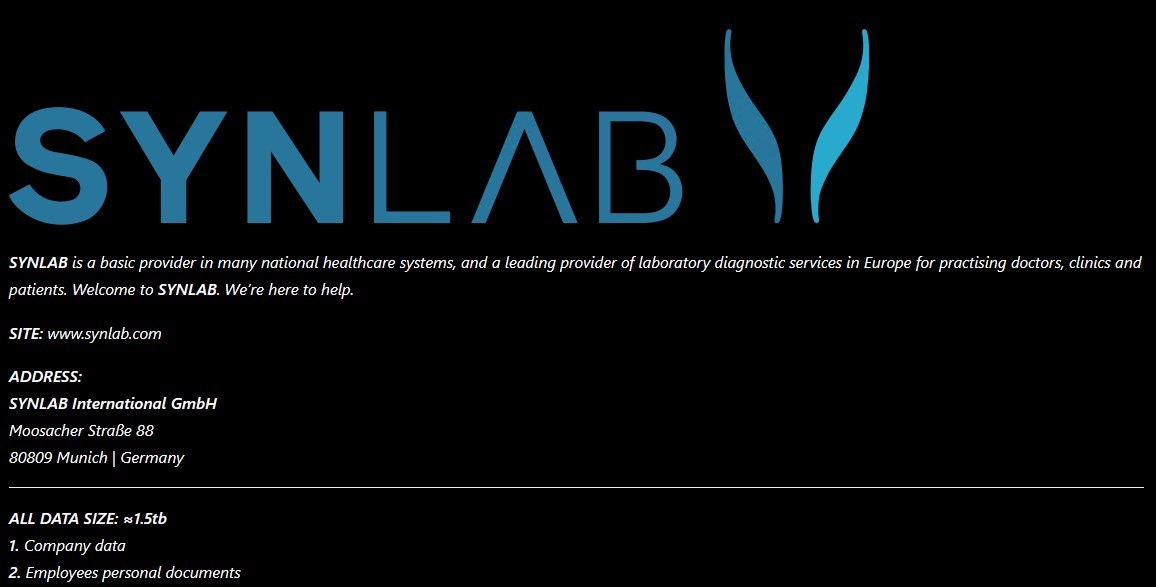

Ein weiteres prominentes Opfer, das sich derzeit von einem Angriff dieser Gruppe erholt, ist Synlab Italia, ein medizinischer Diagnosekonzern mit Hunderten von Standorten in ganz Italien. Die Gruppe isolierte ihr Netzwerk und stellte alle Laboranalysen und Probenentnahmen ein. Black Basta listete Anfang Mai 2024 Synlab auf seiner Leak-Site.

Und es gibt eine Vielzahl anderer bemerkenswerter Opfer:

-·Capita (britischer Technologie-Outsourcer)

- ABB (Schweizer Unternehmen für Industrieautomatisierung)

- Dish Network (US-Fernsehanbieter)

- American Dental Association (Amerikanische Zahnärztevereinigung)

- Raleigh Housing Authority (USA)

- Deutsche Leasing AG (Deutschland)

- Twin Towers Trading, Inc. (USA)

- Van der Ven Auto's B.V. (Niederlande)

Wer ist Black Basta?

Die genauen Ursprünge der Gruppe sind unbekannt, aber es gibt mehrere Hinweise darauf, dass die Gruppe von Russland oder einem anderen osteuropäischen Land aus operiert. Die Lösegeldforderungen und andere Mitteilungen der Gruppe sind auf Russisch oder enthalten Teile der russischen Sprache. Es ist auch bekannt, dass die Gruppe während der in den russischen Zeitzonen üblichen Geschäftszeiten aktiv ist. Einige andere Faktoren, wie die Kanäle für Lösegeldzahlungen und die Taktiken, Techniken und Verfahren (TTPs) von Black Basta, ähneln denen anderer Gruppen mit Verbindungen zu russischen Cyberkriminalitäts-Netzwerken.

Der Name „Black Basta“ scheint nichts zu bedeuten. Dictionary.com sagt uns, dass „Basta“ ein italienisches und spanisches Wort ist und „Stopp!“ oder „Genug!“ bedeutet. Also bedeutet der Ausdruck „schwarz genug“ oder „Black Stop“ oder etwas anderes, das sich nicht gut genug übersetzen lässt, um es auf Englisch auszudrücken. Die Experten meinen, dass damit eine heimliche Störung suggeriert werden soll, und ich gehe davon aus, dass das so gemeint ist.

Wenn es um Black Basta-Angriffe geht, sollte man diese Bedrohung eher als Cluster und nicht als Gruppe betrachten. Die Betreiber von Black Basta entwickeln die Ransomware und verwalten die Zahlungen, die Leak-Site und andere Infrastrukturen, aber die Affiliates führen die Angriffe aus. Black Basta ist eine geschlossene Ransomware-as-a-Service (RaaS)-Gruppe, die ihren Dienst weder bewirbt noch offen nach Partnern sucht. Der Bedrohungsakteur wählt sorgfältig Partner aus, die bereits bei Ransomware-Angriffen oder der Entwicklung von Malware erfolgreich waren. Dieses Auswahlverfahren trug zu ihrem schnellen Erfolg im Jahr 2022 bei.

Der Rekrutierungsprozess hat zu Spekulationen geführt, dass die Gruppe möglicherweise vom Staat gesponsert wird. Im Jahr 2023 haben Forscher Folgendes festgestellt:

„Chatprotokolle für Black Basta, die jetzt öffentlich zugänglich sind, ergeben:

- Technische Unterstützung

- Kryptowährungs-Tutorials

- Freundlichen Umgang mit Kunden

Es werden sogar forensische Berichte versprochen, in denen die Schwachstellen aufgeführt sind, die genutzt wurden, um sich erstmals Zugang zu verschaffen.“

Diese Ausgereiftheit deutet darauf hin, dass Black Basta ein stabiler Betreiber ist, was ihn für viele potenzielle Partner attraktiv macht. Nach unserem Kenntnisstand sind sie ausschließlich finanziell motiviert und haben keine staatliche oder ideologische Zugehörigkeit.

Bei den Angriffen von Black Basta geht es nur ums Geld

Zwischen April 2022 und November 2023 haben etwa 35 % der Betreiber von Black Basta ein Lösegeld gezahlt, und der Bedrohungsakteur hat mehr als 107 Millionen Dollar an Zahlungen erhalten. Die Affiliates erhielten 14 % dieser Lösegelder, und Qakbot-Malware-Betreiber erhielten etwa 10 % des Lösegelds, das bei Angriffen eingezogen wurde, bei denen Qakbot zum Einsatz kam.

Der typische Affiliate verwendet gängige Techniken wie den Diebstahl von Zugangsdaten durch Phishing-Angriffe, aber Black Basta-Betreiber erwerben auch Zugang von Initial Access Brokers (IABs). Ein IAB ist ein Bedrohungsakteur, der sich darauf spezialisiert hat, einen Weg in ein Netzwerk zu finden und dann seinen Zugang an eine andere Partei zu verkaufen. Die Nutzung dieser Broker ermöglicht es Black Basta-Bedrohungsakteuren umgehend mit ihren Angriffen zu beginnen.

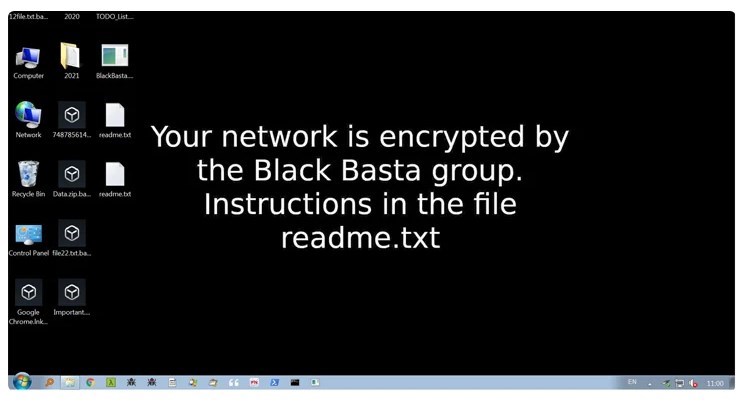

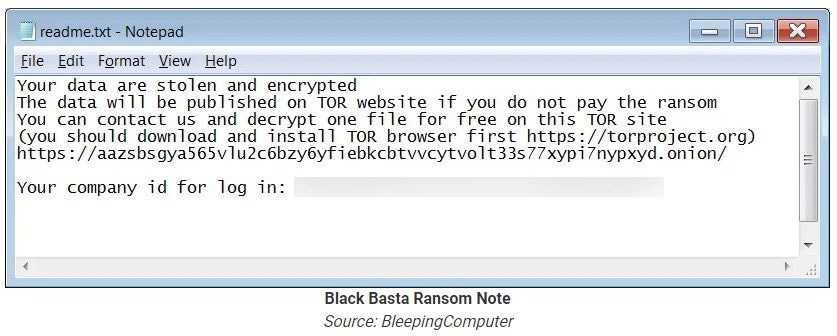

Bei derartigen Angriffen werden häufig Qakbot, Emotet und Cobalt Strike eingesetzt, um sich Zugang zu einem System zu verschaffen, die Rechte auszuweiten und sich innerhalb des Netzwerks lateral zu bewegen. Der Angreifer wird Command-and-Control-Server (C2) einrichten, um den Datendiebstahl und den Einsatz von Ransomware zu verwalten. Der Angriff beinhaltet eine Lösegeldforderung in Kryptowährung mit der Anweisung, das Black Basta Dark Web Portal zu besuchen. Dort können die Betroffenen mit den Angreifern kommunizieren und gegen Bezahlung Entschlüsselungstools erhalten.

Seit April 2024 wird beobachtet, wie ein Bedrohungsakteur namens Storm-1811 ein neues Verfahren einsetzt, um sich Zugang zu wichtigen Netzwerken zu verschaffen. Diese Angriffe beginnen mit einem massiven Phishing-Angriff auf die Mitarbeiter des Zielunternehmens. Der Angriff überflutet die Posteingänge und lässt die Mitarbeiter frustriert und überfordert zurück. Während dieser Phishing-/Spam-Angriff läuft, startet Storm-1811 einen Voice-Phishing-Angriff (Vishing), bei dem sich der Anrufer als technischer Support ausgibt. Im Erfolgsfall bringt der Anrufer den Mitarbeiter dazu, über Microsoft Quick Assist Fernzugriff auf das System zu gewähren.

Angreifen, unterstützen, angreifen

Storm-1811 wurde auch dabei beobachtet, AnyDesk auszunutzen, wenn Quick Assist nicht verfügbar war. AnyDesk ist eine Remote-Management-Anwendung eines Drittanbieters, die es, wie Microsoft Quick Assist, dem technischen Support ermöglicht, dem Endbenutzer bei IT-Problemen zu helfen.

Sobald der Bedrohungsakteur die Kontrolle über das Remote-Support-Tool erlangt hat, führt er Skripte aus, die bösartige Payloads installieren, welche zu dem Black Basta Ransomware-Angriff führen. Einige dieser Skripte scheinen gefälschte Spamfilter-Updates zu sein, die den Mitarbeiter zur Eingabe seines Benutzernamens und seines Passworts auffordert. Dabei handelt es sich um einen Phishing-Angriff, der darauf abzielt, die Zugangsdaten von Benutzern zu stehlen.

Storm-1811 wird dann zu einem Angriff per Aktivitäten über die Tastatur übergehen und manuell mit der Erkundung und lateralen Bewegungen beginnen. Dies wird als „Domain Enumeration“ bezeichnet, bei der „der Bedrohungsakteur detaillierte Informationen über die Struktur, Ressourcen und Sicherheitskontrollen eines Netzwerks sammelt, insbesondere im Kontext einer Windows Active Directory (AD)-Umgebung“. Mit anderen Worten, der Bedrohungsakteur arbeitet daran, seine Angriffsfläche in der Domain zu vergrößern. Wenn er bereit ist, beginnt er mit dem Datendiebstahl und setzt die Ransomware ein.

Diese Kombination aus traditionellem Spam/Phishing, Vishing/Social Engineering und Fernzugriff scheint eine neue Angriffskette zu sein, die auf sorgfältig ausgearbeiteten Vorwänden basiert. Der Angriff könnte auch der erste Einsatz von Microsoft Quick Assist als Netzwerkinfektionstool durch einen bekannten Bedrohungsakteur sein. Quick Assist ist über den Microsoft Store verfügbar und kann jederzeit blockiert oder deaktiviert werden.

Black Basta-Stammbaum

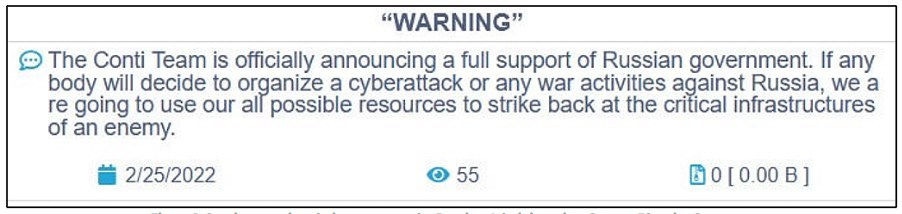

Black Basta wurde mit mehreren namhaften Bedrohungsakteuren und -gruppen in Verbindung gebracht, vor allem aufgrund von Ähnlichkeiten bei Taktiken, Techniken und Verfahren (TTPs) sowie aufgrund direkter operativer Überschneidungen. Es wird allgemein angenommen, dass es sich um ein weiteres Rebranding oder einen Ableger der Conti-Ransomware-Gruppe handelt. Conti verschwand im Mai 2022, wahrscheinlich aufgrund interner Konflikte, die durch deren Unterstützungserklärung für Russland verursacht wurden.

Es macht durchaus Sinn, dass sich Conti-Bedrohungsakteure abspalten und umbenennen und weiterhin die alten Methoden und Ressourcen verwenden.

Elliptische Blockchain-Analysten „haben Bitcoin im Wert von mehreren Millionen Dollar von mit Conti verknüpften Wallets bis hin zu denen zurückverfolgt, die mit dem Black Basta-Betreiber in Verbindung stehen“. Sowohl Conti als auch Black Basta nutzen die russische Kryptowährungsbörse Garantex, um ihr Lösegeld zu waschen.

Forscher haben Black Basta im Laufe der Jahre zudem mit dem Bedrohungsakteur FIN7 in Verbindung gebracht, der auch unter den Namen Carbanak und zahlreichen weiteren Namen bekannt ist. FIN7 hat im Laufe der Jahre mit vielen Ransomware-Betreibern zusammengearbeitet, darunter REvil, CLop, Blackmatter, ALPHV und Darkside (Colonial Pipeline).

Bekannt ist auch, dass QakBot häufig von Black Basta eingesetzt wird, um sich initialen Zugriff zu verschaffen und die laterale Bewegung innerhalb kompromittierter Umgebungen zu erleichtern. QakBot, auch bekannt als Qbot, Pinkslipbot und Quakbot, ist eine vielseitige Malware-Plattform, die 2007 als einfacher Banking-Trojaner begann. Dank kontinuierlicher Weiterentwicklung und Verbesserungen kann Qakbot heute als Downloader, Wurm, Backdoor, Keylogger und Botnet eingesetzt werden. Es kann auch Netzwerkfreigaben und Schwachstellen ausnutzen, was ihm die von Black Basta verwendeten Fähigkeiten der lateralen Bewegung verleiht. QakBot wurde im August 2023 von den Strafverfolgungsbehörden aufgelöst, jedoch kehrten Varianten von Qakbot später im selben Jahr zurück.

Diese Beziehungen verraten uns zwar nicht, wer Black Basta ist, aber sie offenbaren die Vernetzung innerhalb des Cybercrime-Ökosystems. Rivalisierende Gruppen nutzen die gleichen Broker, die gleiche Infrastruktur und manchmal auch die gleichen Affiliates.

Wie Sie sich schützen können

Die U.S. Cybersecurity and Infrastructure Security Agency (CISA) hat diesen Hinweis veröffentlicht, der Indikatoren für eine Kompromittierung (IoC) und Abhilfemaßnahmen enthält. Wir empfehlen Ihnen, dieses Dokument zu lesen, um detaillierte Informationen über die Black Basta-Bedrohung zu erhalten. Stellen Sie außerdem sicher, dass Sie die Standard-Best-Practices für regelmäßige Backups, rechtzeitige Patch-Verwaltung, E-Mail-Sicherheit, Netzwerksegmentierung und Schulungen zur Stärkung des Risikobewusstseins einhalten.

Barracuda bietet umfassenden Ransomware-Schutz und die branchenweit umfassendste Cybersecurity-Plattform. Besuchen Sie unsere Website, um zu erfahren, wie wir E-Mails, Netzwerke, Anwendungen und Daten schützen.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

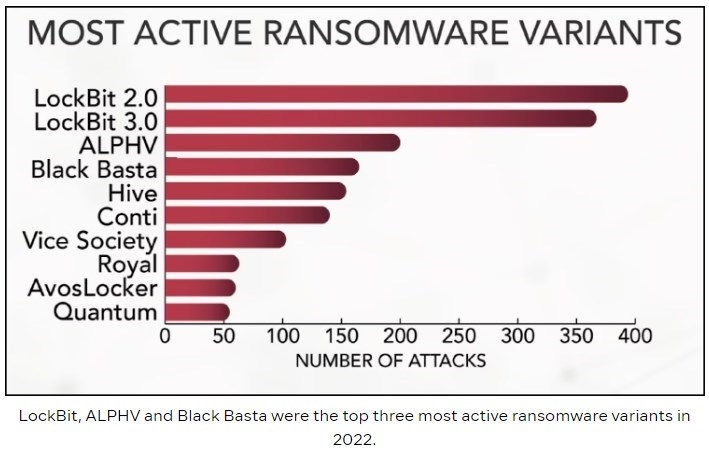

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.