Die Ransomware-Gruppe ALPHV-BlackCat verschwindet von der Bildfläche

Während die LockBit-Bande darum kämpft, ihre Affiliates zu halten, wirft die ALPHV-Gruppe ihre Mitglieder raus. ALPHV ist nach dem Erhalt einer Lösegeldzahlung in Höhe von 22 Millionen USD von Optum, dem Betreiber der Plattform Change Healthcare, die Anfang Februar durch einen Ransomware-Angriff außer Gefecht gesetzt wurde, von der Bildfläche verschwunden. Optum ist eine Tochtergesellschaft der UnitedHealth Group (UHG), einem Krankenversicherer mit starker Präsenz in den Vereinigten Staaten. Die Informationen zur UHG-Cyber Response finden Sie hier.

Wer und was ist ALPHV?

ALPHV wird auch als BlackCat oder ALPHV/BlackCat bezeichnet, je nachdem, wer gerade spricht. Sicherheitsforscher haben diese Bedrohung BlackCat genannt, weil auf der Website der Gruppe, die das Lösegeld fordert, das Bild einer schwarzen Katze zu sehen ist. Der Entwickler und andere Bedrohungsakteure nennen die Gruppe ALPHV. Sie werden häufig Sicherheitsmeldungen und -warnungen sehen, die eine Kombination der beiden Namen verwenden. Sie können ALPHV auch unter der Bezeichnung Ransom.Noberus (Noberus) sehen, mit der die Symantec-Analysten diese Bedrohung verfolgen. Wie auch immer man sie nennt, das spielt im Moment keine Rolle.

Forscher des @MalwareHunterTeam haben ALPHV erstmals am 21. November 2021 entdeckt. Sie teilten ihre Recherchen auf X (ehemals Twitter) und mit Bleeping Computer, das sie als „die raffinierteste Ransomware dieses Jahres“ bezeichnete. Details zu den fortschrittlichen Funktionen finden Sie hier.

ALPHV funktioniert als Ransomware-as-a-Service (RaaS), d. h. andere Bedrohungsakteure können sich anschließen, indem sie Zugang zur ALPHV-Ransomware, Infrastruktur und anderen Ressourcen erwerben. Die ALPHV-Affiliates führen die Angriffe aus, während ALPHV sich auf die Unterstützung der Partner, die Entwicklung der Ransomware und die Ausweitung des Geschäfts konzentriert.

Die Affiliates waren von ALPHV begeistert, als es im Jahr 2021 herauskam. ALPHV war ein großzügiges RaaS, das einzigartige, auf das jeweilige Opfer bezogene Lösegeld- und Datenverletzungs-Webseiten, verbesserte Verhandlungstools und bis zu 90 % des eingenommenen Lösegelds bot. Es handelte sich außerdem um eine ausgereifte Ransomware, die von Grund auf in der Sprache Rust entwickelt wurde, was die Angriffsleistung verbesserte. Bei ALPHV-Angriffen wurde zum Teil eine „dreifache Erpressung“ angewendet, um den Druck auf die Opfer zu erhöhen. Die meisten Ransomware-Banden drohen mit doppelter Erpressung durch die Verschlüsselung und mit den gestohlenen Daten. Dreifache Erpressungsangriffe gehen noch einen Schritt weiter und drohen Opfern, die nicht zahlen, mit einem DDoS-Angriff (Distributed Denial of Service). Dies verschaffte ALPHV einen Vorteil bei Affiliates, die diese Option wollten.

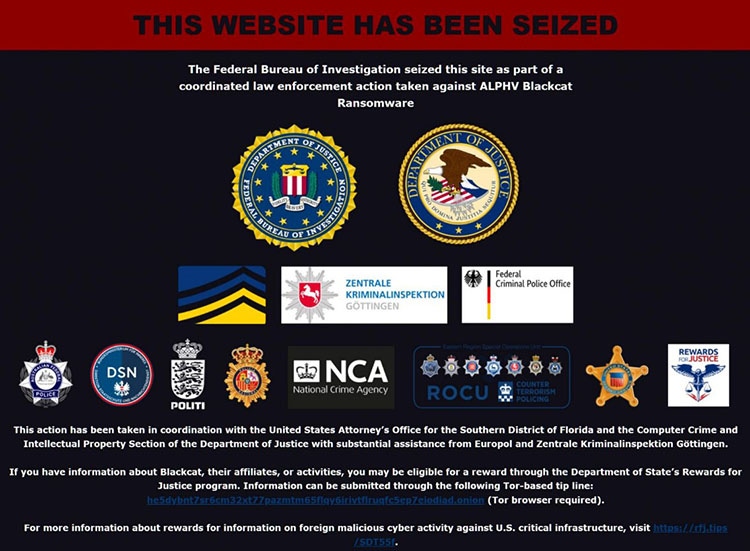

Im September 2023 berichtete das U.S. Federal Bureau of Investigation (FBI), dass ALPHV über 1.000 Opfer kompromittiert und fast 300 Mio. US-Dollar Lösegeld erbeutet hatte. Im März 2022 waren es noch rund 60 Opfer. ALPHV war gleich nach LockBit zu einem der produktivsten RaaS-Bedrohungsakteure geworden. Die Strafverfolgungsbehörden reagierten mit einer internationalen Störungskampagne, die zur Beschlagnahmung der ALPHV/BLackCat-Websites und einiger der von den Opfern benötigten Entschlüsselungscodes führte.

ALPHV verlagerte seine Aktivitäten an einen anderen Standort und kündigte neue Verhaltensregeln an:

„Wie ihr alle wisst, hat das FBI Zugang zu unserem Blog erlangt ... Aufgrund ihrer Aktionen führen wir neue Regeln ein, oder besser gesagt, wir heben ALLE Regeln auf, bis auf eine: Ihr dürft die GUS nicht angreifen, aber ihr könnt jetzt Krankenhäuser, Kernkraftwerke, alles und überall blockieren.“

Die Aussage zur GUS ist nicht überraschend. Die GUS ist die Gemeinschaft Unabhängiger Staaten, die aus ehemaligen Mitgliedern der Sowjetunion besteht. ALPHV ist eine russischsprachige Gruppe, die eine gemeinsame Vergangenheit mit anderen russischen Bedrohungsakteuren hat. Angriffe auf GUS-Mitgliedsstaaten könnten eine Reaktion der lokalen Strafverfolgungsbehörden auslösen, was die Operationen für GUS-basierte Bedrohungsakteure erschwert. Und obwohl ALPHV immer gesagt hat, dass sie Angriffe auf bestimmte Einrichtungen beschränken, wird dies nur bei der Registrierung von Affiliates duchgesetzt. In einem Interview mit Dmitry Smilyanets von Recorded Future erläuterte ALPHV die Einschränkungen im Gesundheitswesen:

„Wir greifen keine staatlichen medizinischen Einrichtungen, Ambulanzen oder Krankenhäuser an. Diese Regel gilt nicht für Pharmaunternehmen und Privatkliniken.“

Was auch immer mit ihren Regeln geschah, diese Gruppe traf den US-Gesundheitssektor besonders hart. Anfang 2023 bezeichnete das U.S. Health Sector Cybersecurity Coordination Center (HC3) ALPHV/BlackCat als eine der aggressivsten und raffiniertesten Bedrohungen für den Gesundheitssektor. Dies ist einer der Gründe, warum ALPHV ein vorrangiges Ziel für die Strafverfolgungsbehörden war.

ALPHV war schon kurz nach der Unterbrechung durch das FBI wieder online und betriebsbereit.

Bekannte Angriffe

ALPHV zielte auf Opfer in mehreren Ländern und in verschiedenen Wirtschaftszweigen ab. Solar Industries India, NJRC, Montcler, Creos Luxembourg S.A. und Swissport International A.G. gehören zu den zahlreichen Opfern von 2022-2023.

Zu den bekannteren Opfern gehören MGM Resorts, McClaren Health Care und Lehigh Valley Health Network. Der oben genannte Betreiber von Change Healthcare ist das jüngste und am häufigsten genannte Opfer von ALPHV. Dieser Angriff ging einer bedeutenden Veränderung für die Gruppe voraus. ALPHV kassierte 22 Millionen US-Dollar Lösegeld von Change Healthcare, zahlte aber nie den Affiliate, der den Angriff durchgeführt hatte. Dieser Affiliate veröffentlichte die Nachricht in Foren, die von Kriminellen genutzt werden:

ALPHV antwortete schließlich:

„Ja, wir wussten von dem Problem und haben versucht, es zu lösen. Wir sagten dem Affiliate, er solle warten. Wir könnten euch unsere privaten Chat-Protokolle schicken, in denen dokumentiert ist, wie schockiert wir waren über alles, was passiert ist, und versuchen, das Problem mit den Transaktionen durch eine höhere Gebühr zu lösen, aber das hat keinen Sinn, weil wir beschlossen haben, das Projekt vollständig zu schließen. Wir können offiziell bestätigen, dass wir vom FBI reingelegt wurden.“

Change Healthcare hat die Lösegeldzahlung weder bestätigt noch dementiert, und es gibt keine Berichte über neue Lösegeldforderungen von „Notchy“, der behauptet, die Daten des Opfers zu haben. Viele Analysten spekulieren, dass ALPHV eine Ausstiegsstrategie geplant hatte und dass diese große Zahlung alles war, was sie brauchten, um das Geschäft zu schließen. Berichten zufolge befindet sich ALPHV in Verhandlungen über den Verkauf seines Quellcodes.

Stammbaum von ALPHV

Wir können die Ursprünge von ALPHV auf die Ransomware GandCrab zurückverfolgen, die 2019 freiwillig geschlossen wurde. Diese Gruppe wurde in REvil umbenannt und operierte bis zur Störung durch das FBI im Jahr 2021. Es ist nicht korrekt zu sagen, dass REvil in Darkside umbenannt wurde, aber viele der Affiliates und Taktiken von REvil sind bei Darkside-Angriffen wiederzufinden. Aufgrund der Ähnlichkeiten im gesamten Betrieb wurde angenommen, dass es sich bei den Darkside-Betreibern um ehemalige REvil-Betreiber handelt. Darkside stellte seine Aktivitäten kurz nach seinem Angriff auf Colonial Pipeline im Jahr 2021 ein.

Die Gruppe wurde unter dem Namen BlackMatter wieder aktiv, operierte aber nur wenige Monate unter diesem Namen. Unser alter Freund LockBitSupp hat BlackCat als Rebranding von BlackMatter / Darkside „geoutet“.

Fazit

ALPHV/BlackCat ist genau wie Royal und LockBit ein hochentwickelter Ransomware-Betreiber. Marken spalten sich auf, Varianten entwickeln sich weiter, und Entwickler bzw. Betreiber bringen all ihr Wissen und ihre Erfahrung ein. Die Strafverfolgungsbehörden und die Cybersecurity-Gemeinschaften tun ihr Bestes, um sie zu stoppen. Und anders als RaaS-Betreiber, die ihre Affiliates bestehlen, profitieren die Guten von einer beispiellosen Zusammenarbeit zwischen internationalen Strafverfolgungsbehörden und einem soliden Informationsaustausch zwischen Cybersecurity-Anbietern.

Ransomware wird immer wieder nach neuen Wegen in Ihr System suchen, und Ihre beste Verteidigung besteht darin, jeden Bedrohungsvektor mit einer umfassenden Cybersecurity-Plattform abzuwehren. Besuchen Sie unsere Website, um unsere komplette Cybersecurity-Plattform kennenzulernen und Ihren Plan zum Schutz vor Ransomware zu entwerfen.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.