RansomHub. Weil jeder verlassene Affiliate ein Zuhause braucht.

Manchmal ist das Leben einfach nicht fair. An einem Tag sind Sie ein unerschrockener kleiner ALPHV/BlackCat-Affiliate, der seinen Geschäften nachgeht und versucht, auf unehrliche Weise seinen Lebensunterhalt zu verdienen. Am nächsten Tag macht Ihr Partner im Cybercrime einen großen Fang und schließt den Laden, sodass Sie ohne Marke, ohne Infrastruktur und ohne Würde dastehen. Wie geht es nun weiter?

Keine Sorge, alle zurückgebliebenen Affiliates sind herzlich eingeladen, sich RansomHub anzuschließen, einer relativ neuen Ransomware-Marke, die mittlerweile viele erfahrene Bedrohungsakteure ihr Zuhause nennen.

RansomHub kündigte sich am 2. Februar 2024 mit diesem Beitrag im RAMP Crime Forum an:

„Wir laden dich ein, unserem Affiliate-RAAS-Programm RANSOMHUB beizutreten.

Wir haben alle Vor- und Nachteile der bisherigen Partnerprogramme berücksichtigt und die nächste Generation von Ransomware entwickelt.

Wir haben festgestellt, dass einige Affiliates von der Polizei aufgegriffen wurden oder betrügerischen Aktivitäten entkommen sind, wodurch du dein Geld verloren hast. Wir haben eine neue Strategie eingeführt: Du kannst dein Wallet in den Chatraum senden und den Dekodierschlüssel nach der Bestätigung der Zahlung schicken. Du brauchst dir keine Sorgen um die Sicherheit deiner Gelder zu machen.

Unser fester Satz beträgt 10 % und du bezahlst uns, nachdem du dein Geld erhalten hast.“

Acht Tage später forderte RansomHub sein erstes Opfer und im April ging sein bislang größtes Opfer in die Falle.

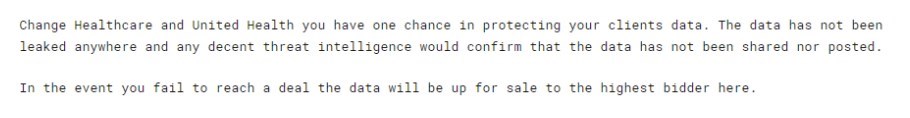

Change Healthcare wurde benachrichtigt, dass es ein zweites Lösegeld zahlen müsse, um seine Daten zu schützen, da ALPHV das erste Geldpaket gestohlen hatte.

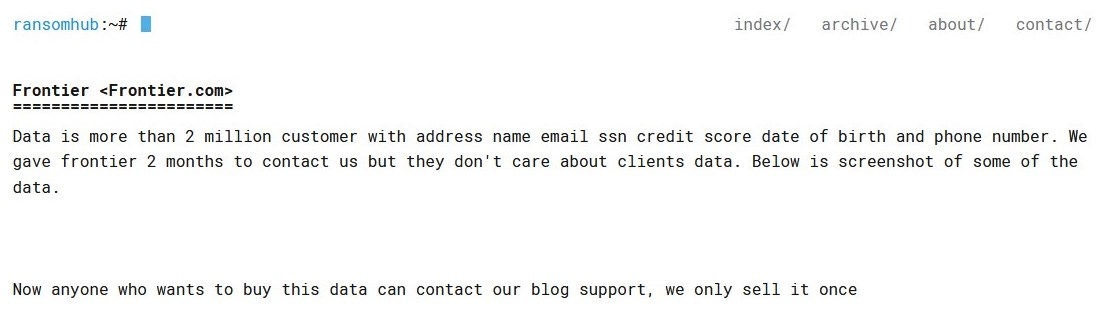

Bis heute hat RansomHub 74 (bekannte) Opfer gefordert, darunter Frontier Communications und das Auktionshaus Christie's.

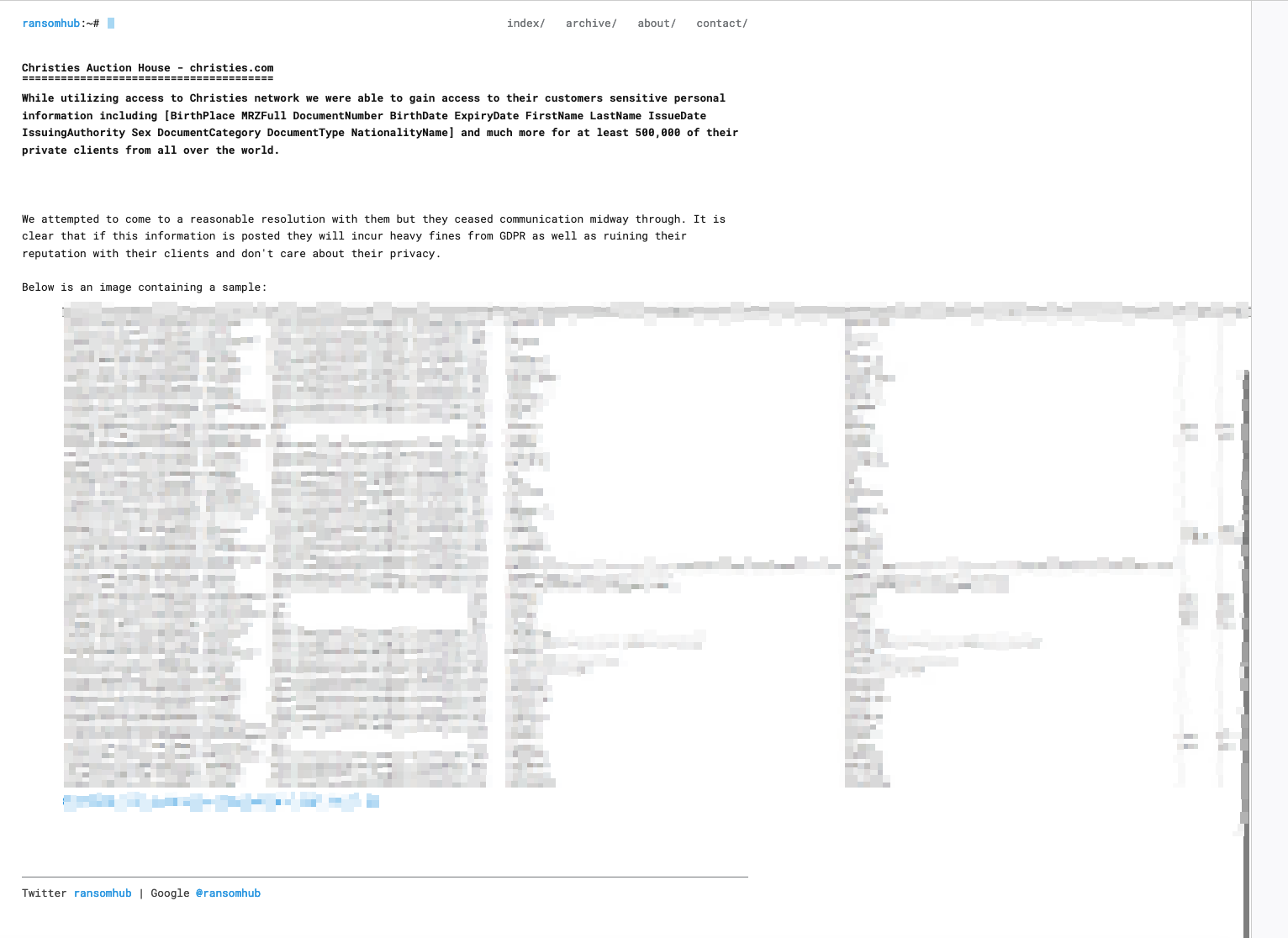

RansomHub soll die Daten des Auktionshauses Christie's am 4. Juni verkauft haben.

Die Datenschutzverletzung bei Christie's könnte aufgrund einer Sammelklage, die einige faszinierende Arten von mutmaßlichen Schäden beinhaltet, unerwartete Auswirkungen auf die Verbraucherschutzgesetze haben:

„… der Datenhandel ist ein 200-Milliarden-Dollar-Markt … Die Kunden von Christie‘s können ihre persönlichen Daten dort nicht mehr freiwillig zum vollen Preis verkaufen, da diese Daten durch die Datenschutzverletzung von RansomHub bereits offengelegt wurden.“

In der Klage wird auch angeprangert , dass die Kombination von Teildatensätzen zu „Fullz“-Paketen, d. h. vollständigen Profilen einer Person, Schaden anrichte. Ein Bedrohungsakteur mit einem Fullz-Paket kann dem profilierten Opfer schweren Schaden zufügen.

Dies wird vermutlich nicht vor Gericht verhandelt werden, aber es wäre interessant zu sehen, wie sich ein erweiterter Schadensumfang auf Offenlegungsgesetze, Haftung usw. auswirken würde. Dieser Artikel enthält weitere Informationen zu der Klage.

Wer ist RansomHub?

Es ist nicht viel über die Partner und Betreiber von RansomHub bekannt. Die Marke wird als RaaS betrieben und hat die Lücke, die ALPHV hinterlassen hat, genutzt, um einige erfahrene Partner zu rekrutieren. Außerdem haben die Betreiber von RansomHub ihr Zahlungssystem so strukturiert, dass der Partner zuerst bezahlt wird. Das schnelle Wachstum von RansomHub ist teilweise auf diese Zahlungsvereinbarung zurückzuführen.

Die Affiliates von RansomHub operieren weltweit, geben jedoch ausdrücklich an, dass sie weder Länder der Gemeinschaft Unabhängiger Staaten (GUS), noch Kuba, Nordkorea und China ins Visier nehmen. Dies ist eine gängige Praxis unter mit Russland verbundenen Ransomware-Gruppen. Die Gruppe kündigte sich auch auf dem Russian Anonymous Market Place an, der auch als RAMP Crime Forum bekannt ist.

Wie die meisten Ransomware-Gruppen scheint auch RansomHub auf finanziellen Gewinn aus zu sein und nicht von politischen ideologischen oder sozioökonomischen Zielen getrieben zu sein. Sie zielen auf Opfer in Ländern und Branchen ab, die reich an potenziellen Zielen sind und wo sie die höchsten Lösegelder erwarten. Die meisten Opfer gibt es in den USA, Großbritannien, Deutschland, Kanada und Australien. Die Gruppe greift gerne die Sektoren Gesundheitswesen, Finanzen und Produktion an.

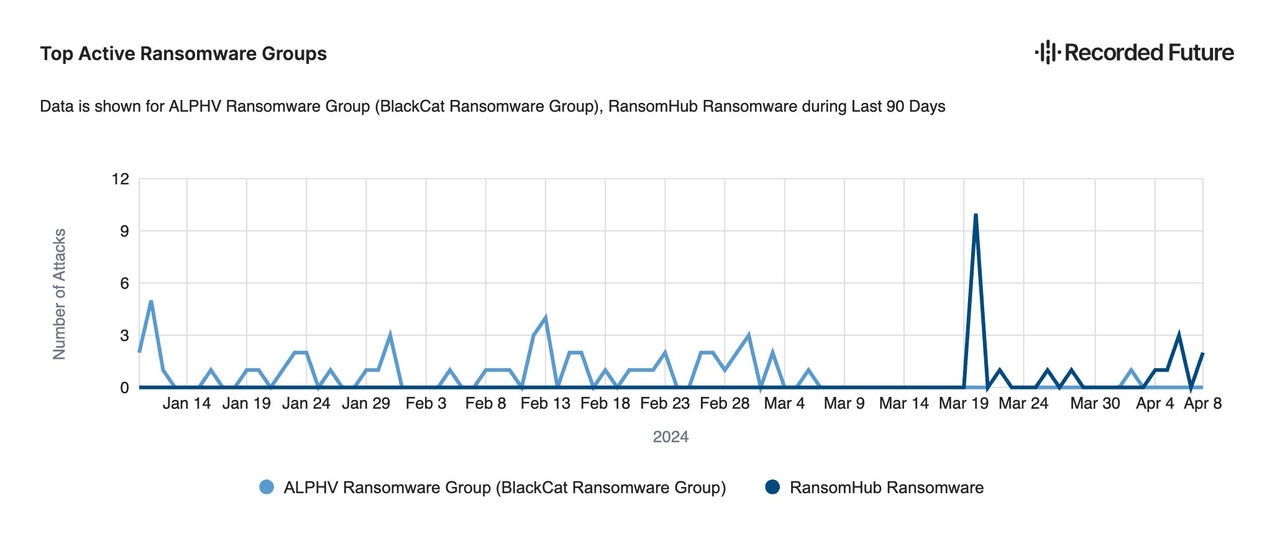

Im April 2024 war RansomHub die fünftaktivste Ransomware-Gruppe, die jeden Monat fast so viele Opfer wie LockBit und Play forderte

Stammbaum von RansomHub

Es gab frühe Spekulationen, dass RansomHub ein Rebranding von ALPHV sei. Während beide Bedrohungsgruppen von Februar bis April aktiv waren, nahmen die Angriffe von RansomHub kurz nach dem Verschwinden von ALPHV zu. Dmitri Smilyanets war einer der ersten, der diese Zeitleiste illustrierte:

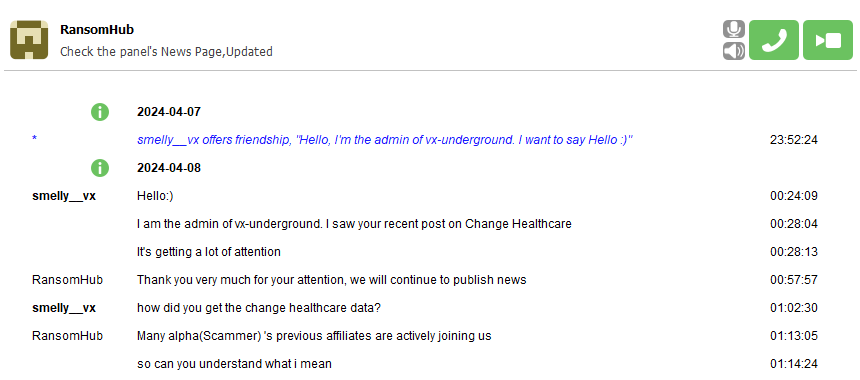

Und dann war da noch die offensichtliche Verbindung von Change Healthcare. ALPHV wurde bezahlt, aber RansomHub hatte die Daten. Dies wurde in einer Forumsdiskussion zwischen vx underground und dem RansomHub-Betreiber angesprochen:

Zu diesem Zeitpunkt sieht es also so aus, als ob Notchy mit den Daten von Change Healthcare zu RansomHub gegangen ist und sich ihm viele andere ALPHV-Affiliates angeschlossen haben.

Dann gibt es noch die Taktiken, Techniken und Verfahren (TTPs), die sowohl von ALPHV als auch von RansomHub verwendet werden. Forscher haben erhebliche Ähnlichkeiten in den operativen Methoden und Werkzeugen festgestellt, die von RansomHub und ALPHV-Bedrohungsakteuren verwendet werden. Hierzu gehören Bereitstellungsmethoden, Lösegeldforderungsstile und Verschlüsselungsalgorithmen. Beide Gruppen nutzen eine ähnliche Befehls- und Kontrollinfrastruktur (C2), einschließlich sich überschneidender IP-Adressen und Domänen. Und die RansomHub-Ransomware enthält Code, der scheinbar direkt von der ALPHV-Ransomware kopiert wurde.

Sie erinnern sich vielleicht, dass der ALPHV-Stammbaum auf die Ransomware GandCrab zurückgeht, die 2019 geschlossen wurde. Die Betreiber von GandCrab sind vermutlich zur Ransomware REvil übergegangen, die im April 2019 auftauchte. Beide Gruppen waren von April bis Juni desselben Jahres aktiv, hatten einen ähnlichen Ransomware-Code und nutzten teilweise die gleiche Infrastruktur.

REvil ging Ende 2021 offline und viele seiner Partner und TTPs tauchten kurz darauf offenbar bei DarkSide-Angriffen auf. DarkSide wurde im Mai 2021 geschlossen, kurz nach dem Cyberangriff auf Colonial Pipeline, der zum nationalen Sicherheitsproblem erklärt wurde. Im Juli 2021 tauchte DarkSide als Blackmatter wieder auf, wurde aber im November 2021 wieder geschlossen, unter Berufung auf neue Vorschriften, die das Eintreiben von Lösegeldern erschwerten.

Und wie wir in einem früheren Beitrag erwähnt haben, soll Blackmatter in ALPHV/BlackCat umbenannt worden sein. Das bringt uns zurück zu RansomHubs Rekrutierung von ALPHV-Affiliates.

Forscher haben beim Code Ähnlichkeiten zwischen RansomHub und ALPHV, Cyclops und Knight (Cyclops 2.0) gefunden.

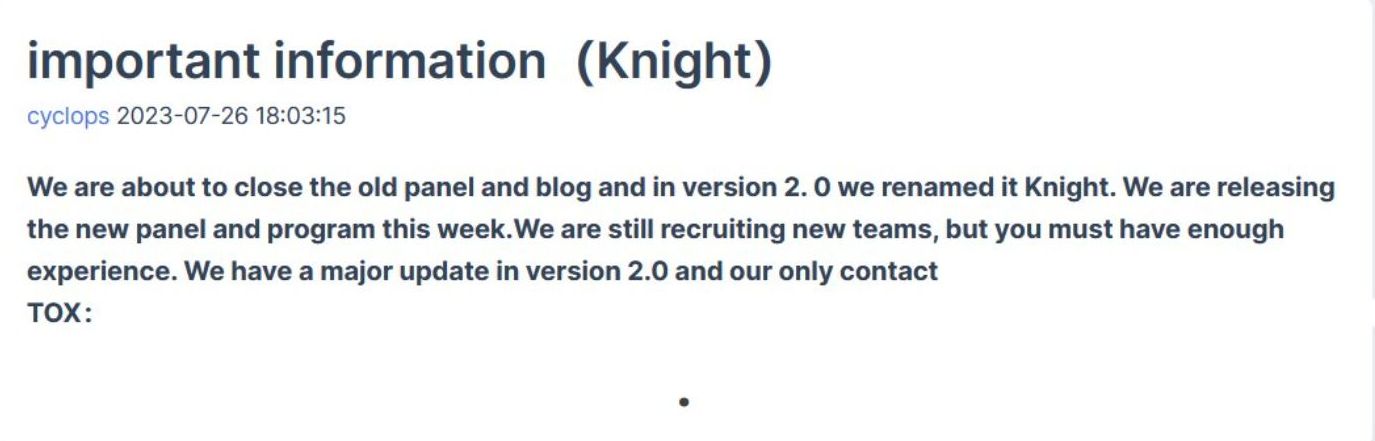

Cyclops Ransomware tauchte 2023 als RaaS auf und wurde bekannt für die Entwicklung maßgeschneiderter Varianten, die auf die Ausnutzung von Schwachstellen im Zielnetzwerk zugeschnitten sind. Die Gruppe verwendete fortschrittliche Verschlüsselungsmethoden und doppelte Erpressung und konnte Windows, Linux und macOS angreifen. Die Marke Cyclops hielt sich jedoch nicht lange, da sie öffentlich ankündigte, sich in Knight Ransomware umzubenennen, sobald die nächste Version veröffentlicht würde.

Es wurde dann behauptet, dass Knight Verbindungen zu Babuk und LockBit hätte, was Knight in diesem Interview mit SuspectFile dementierte:

„Wir behaupten nicht, etwas mit ihnen zu tun zu haben. Das ist ein Medienunsinn, über den sie berichten, um Aufmerksamkeit zu bekommen, und wir haben einen völlig anderen Code als sie und verwenden eine andere Entwicklungssprache.“

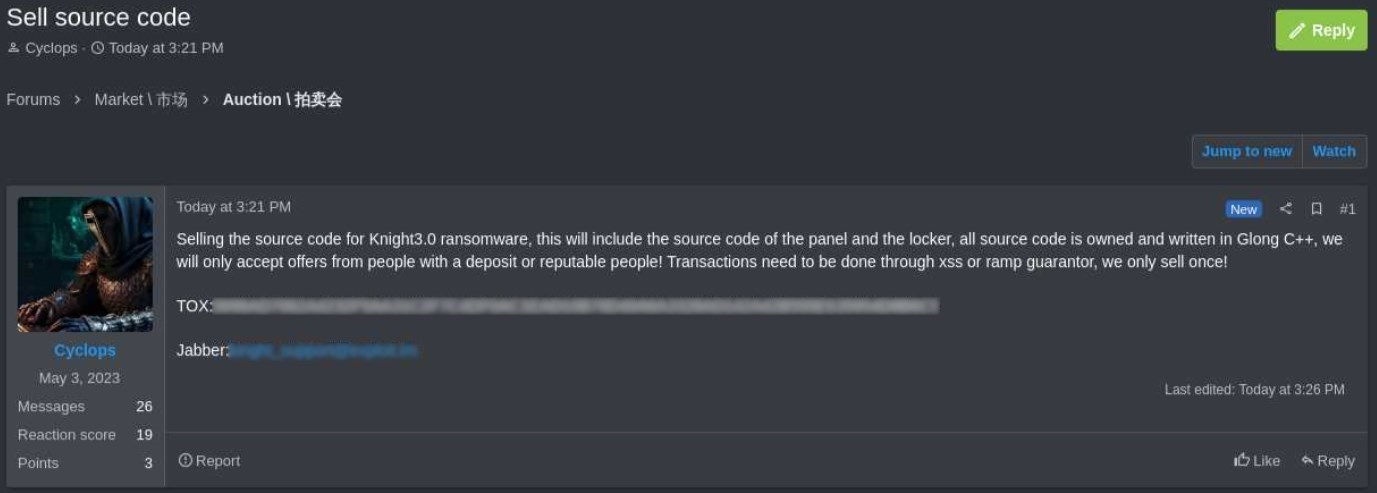

Die Ransomware-Gruppe Knight bot ihre Software im Februar 2024 zum Verkauf an, ungefähr zur selben Zeit, als RansomHub entstand war.

Viele Forscher glauben inzwischen, dass RansomHub den Knight-Quellcode verwendet hat, um seine eigene Variante zu erstellen. RansomHub-Software kann als Rebranding der Knight-Software betrachtet werden, aber die Gruppe selbst ist kein Rebranding der anderen.

Forscher bringen die meisten dieser Informationen in Erfahrung durch die Untersuchung von Zeitabläufen, TTPs und anderen Arten von Informationen. Codebeispiele, IP-Adressen und Ähnlichkeiten in Lösegeldforderungen und anderen Details liefern Hinweise auf die Herkunft und Identität dieser Bedrohungen. Die Betreiber von Bedrohungen ändern ihre Markennamen und die Akteure wechseln ihre Zugehörigkeit, aber ihre Angriffe beginnen fast immer mit gestohlenen Zugangsdaten, schlecht gesicherten Fernzugriffspunkten oder Schwachstellen und Exploits.

Schützen Sie Ihr Unternehmen

Die Stop Ransomware-Website der US-amerikanischen Cybersecurity and Infrastructure Security Agency (CISA) kann Ihnen dabei helfen, Ransomware-Angriffe zu verhindern. Sie sollten sich auf dieser Website über die Kommunikation im Notfall, schlechte Vorgehensweisen und die richtige Reaktion auf Ransomware-Angriffe informieren. Stellen Sie außerdem sicher, dass Sie die standardmäßigen Best Practices befolgen, wie z. B. regelmäßige Datenbackups und zeitnahes Patch-Management.

Barracuda bietet umfassenden Ransomware-Schutz und die branchenweit umfassendste Cybersecurity-Plattform. Besuchen Sie unsere Website, um zu erfahren, wie wir E-Mails, Netzwerke, Anwendungen und Daten schützen.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.