Botnet-Grundlagen: So schützen Sie sich vor „Roboternetzwerken“

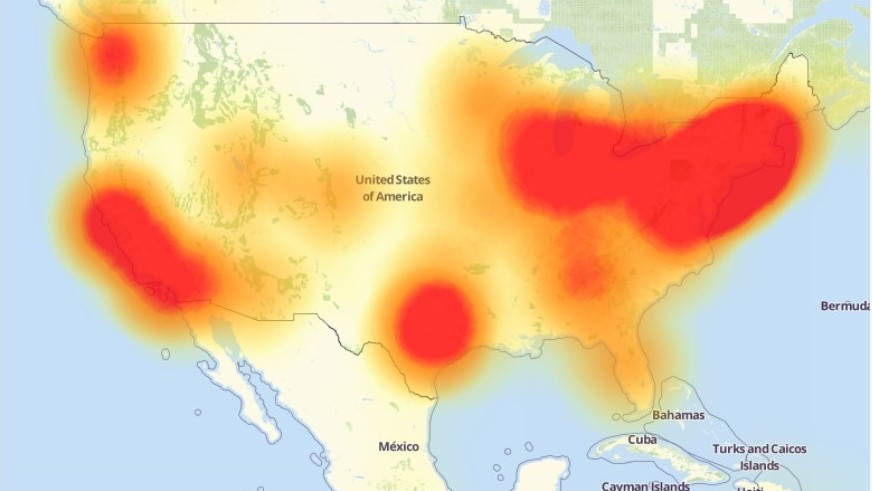

Botnets gehören zu den mächtigsten Angriffwerkzeugen in der modernen Bedrohungslandschaft. Die Angriffe auf Dyn DNS und OVH im Jahr 2016 waren überwältigend, sowohl was das Volumen des Datenverkehrs als auch das Ausmaß der Störung betrifft. Die folgende Down Detector-Karte veranschaulicht die weitreichenden Auswirkungen des Dyn-DNS-Angriffs.

Was ist ein Botnet?

Der Begriff „Botnet“ ist ein Kofferwort aus „Roboter“ und „Netzwerk“ und beschreibt Netzwerke aus Computern und anderen Geräten, die von Cyberkriminellen für ihre Zwecke missbraucht wurden. Der Bot, manchmal auch „Zombie“ genannt, folgt den Befehlen eines „Botmasters“ oder „Bot-Hirten“. Der Botmaster kann eine Einzelperson oder eine organisierte Gruppe sein. Normalerweise ist er der Bedrohungsakteur, der das Botnet erstellt hat.

Das Hijacking eines Geräts ist ein mehrstufiger Prozess, der mit der Verbreitung von Malware über das Internet oder ein anderes Netzwerk wie ein Unternehmen oder eine Universität beginnt. Bedrohungsakteure installieren die Botnet-Malware, indem sie Softwareschwachstellen oder kompromittierte Zugangsdaten ausnutzen. Dieser Prozess ist weitgehend automatisiert, denn es handelt sich um ein Zahlenspiel. Wenn Sie ein bösartiges Botnet aufbauen, sollten Sie so viele Bots wie möglich anstreben.

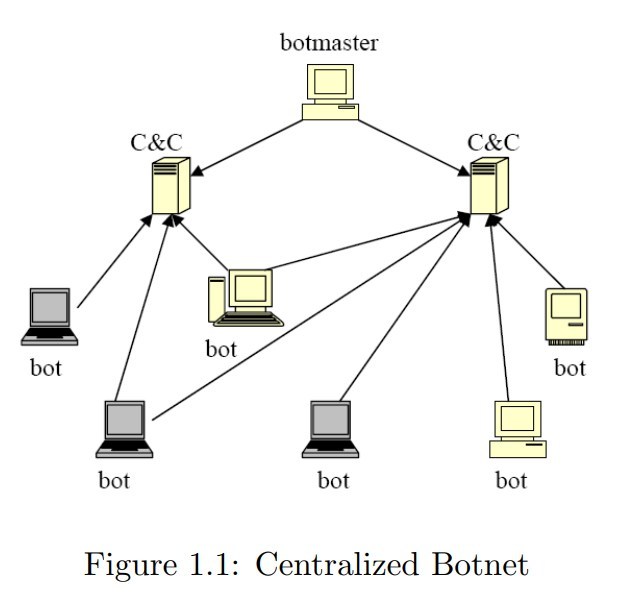

Sobald die Bots infiziert sind, stellen sie eine Verbindung her, um sich zu identifizieren und Anweisungen zu erhalten. Was hier passiert, hängt von der Architektur des Botnets ab. Eine zentralisierte Architektur verwendet einen oder mehrere Command & Control-(C&C-)Server, um mit allen Bots zu kommunizieren. In einem zentralisierten Botnet sucht das neue Gerät nach dem C&C-Server und stellt eine Verbindung zum Botnet her.

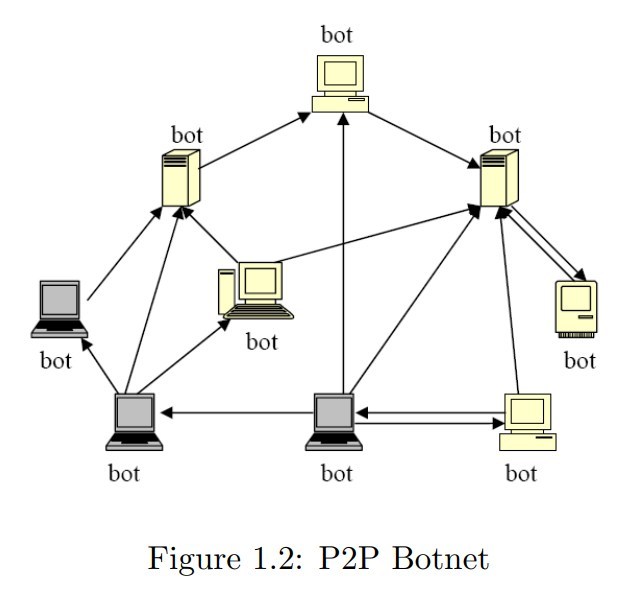

In einem dezentralen Netzwerk verfügen alle Geräte über Anweisungen füreinander. Da kein C&C-Server vorhanden ist, versucht das neue Gerät, Botnet-Peers zu finden, um Anweisungen zu erhalten. In dieser Architektur kann jedes Gerät Anweisungen senden und empfangen. Dezentralisierte Botnets sind eher in der Lage, Cybersecurity-Verteidiger und Strafverfolgungsbehörden zu überleben, da es keinen einzigen Ausfallpunkt im Netzwerk gibt. Selbst wenn ein großer Teil des Botnets gestört wird, kann das Botnet weiterhin funktionieren, indem es alternative Routen zwischen den verbleibenden Peers findet.

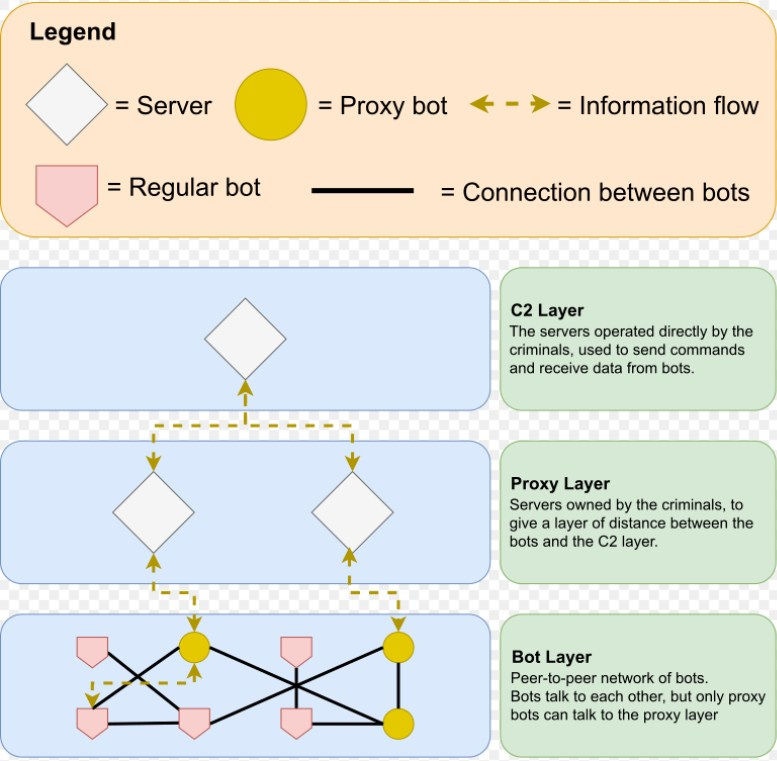

Es gibt auch Hybrid-Botnetze, die beide Architekturen nutzen, wie das GameOver Zeus-(GOZ-)Botnet. Dieses hatte eine dreischichtige Struktur, darunter einen Befehlsserver, eine Proxy-Schicht und ein Botnet. Dieses jetzt nicht mehr existierende Botnet sollte „unmöglich“ abzuschalten sein.

Die am häufigsten kompromittierten Geräte sind Variationen von drahtlosen Routern und vernetzten Kameras, aber auch mobile Geräte sind ein attraktives Ziel für Botmasters. 5G-Konnektivität ermöglicht es einem Botnet aus kleinen Telefonen, Angriffe mit der gleichen Intensität wie leistungsstarke Server durchzuführen.

Was können Botnets tun?

Botnets können für zahlreiche Angriffe auf Einzelpersonen, Unternehmen und kritische Infrastrukturen eingesetzt werden. Hier sind einige der häufigsten Arten von Angriffen:

Distributed Denial of Service (DDoS) – Bei diesem Angriff werden Tausende oder sogar Millionen kompromittierter Geräte verwendet, um gleichzeitig die Zielwebsite oder den Zielserver mit Traffic zu überfluten. Der Datenverkehr überlastet die Kapazität des Ziels und macht es für legitime Benutzer unzugänglich. Selbst große Unternehmen mit einer robusten Infrastruktur können Schwierigkeiten haben, einem ausreichend großen Angriff standzuhalten.

Phishing- und Spam-Kampagnen — Botnets können täglich Milliarden von Spam-Nachrichten verteilen. Diese enthalten bösartige Links oder Anhänge, die darauf ausgelegt sind, Zugangsdaten zu stehlen, Malware zu installieren oder beides. Die Automatisierung und Skalierbarkeit dieser Vorgänge erhöht die Erfolgswahrscheinlichkeit.

Finanzielle Verstöße und anderer Datendiebstahl – Dies ist eine lukrative Anwendung der Botnet-Funktionen. Botnets verbreiten Malware, die Bankdaten, Kreditkarteninformationen und andere finanzielle oder vertrauliche Zugangsdaten stiehlt. SpyEye ist ein frühes Beispiel:

„… Cyberkriminelle nutzten [SpyEye] für ihre eigenen schändlichen Zwecke – sie infizierten die Computer der Opfer und erstellten Botnetze (Armeen gekaperter Computer), die große Mengen finanzieller und persönlicher Daten sammelten und diese an Server zurückschickten, die unter der Kontrolle der Kriminelle standen. Sie konnten dann in Bankkonten eindringen, gestohlene Gelder abheben, gefälschte Kreditkarten erstellen usw.“

Account Takeover (ATO)-Angriffe — Botnets automatisieren Brute-Force- und Credential-Stuffing-Angriffe gegen ein oder mehrere Ziele und ermöglichen so Tausende von Anmeldeversuchen pro Stunde. Ein Botnet erhöht die Wahrscheinlichkeit eines erfolgreichen Kontobruchs erheblich.

Kryptomining – Diese Malware nutzt die Rechenleistung des Geräts, um Kryptowährung zu schürfen. Bedrohungsakteure zielen normalerweise auf Unternehmensnetzwerke ab oder integrieren die Kryptomining-Funktion in andere Malware.

Klickbetrug – Botmaster nutzen ihre Netzwerke, um auf betrügerische Weise Einnahmen aus Werbediensten zu erzielen. Es gibt verschiedene Arten von Klickbetrug, aber ein typisches Schema beinhaltet, dass der Bedrohungsakteur mehrere betrügerische Websites konfiguriert, um legitimen Netzwerken wie Google Ads Werbefläche anzubieten. Wenn die Anzeigen geschaltet werden, besuchen die Bots die Websites und klicken auf die Anzeigen. Der Botmaster verdient eine Provision und der Werbetreibende erhält nie einen legitimen Hinweis. Ein von Internet Advertising Revenue veröffentlichter Bericht prognostiziert, dass jedes Jahr 172 Milliarden $ durch Klickbetrug verloren gehen werden.

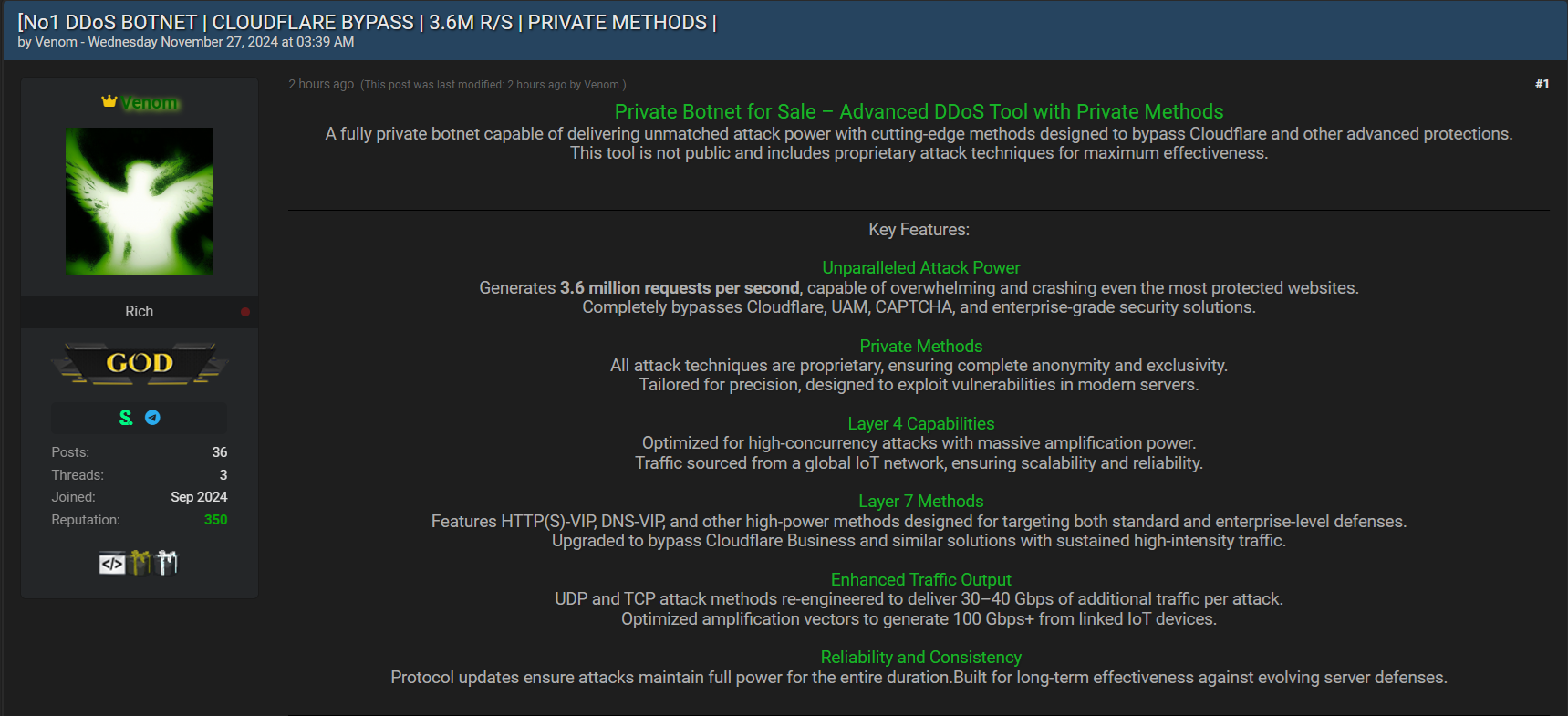

Botnet-as-a-Service (BaaS) – Wie bei jedem Cybercrime-as-a-Service handelt es sich bei BaaS um ein Geschäftsmodell, bei dem Botmaster den Zugang zu ihrem Netzwerk an andere Bedrohungsakteure vermieten. Dadurch können andere Kriminelle ein Botnet nutzen, ohne dass sie eigene Netzwerke aufbauen und warten müssen. DDoS-as-a-Service ist ein Ableger dieses Modells.

Sind Ihre Geräte Teil eines Botnets?

Es gibt mehrere Schlüsselindikatoren für die Botnet-Aktivität. Diese sind für Endbenutzer am sichtbarsten:

Systemleistung – Unerklärlich hohe CPU- oder Lüfteraktivität, wenn das Gerät im Leerlauf ist. Die Leistung von Computern kann sich verlangsamen, das Herunterfahren kann lange dauern, oder sie lassen sich nicht mehr richtig herunterfahren.

Netzwerkleistung – Übermäßiger Netzwerkverkehr, unerklärliche Datenübertragungen, langsame Internetverbindungen oder ein plötzlicher unerklärlicher Anstieg der mobilen Datennutzung.

Ungewöhnliche Browseraktivität – Unerklärliche Änderungen an den Browsereinstellungen und unerwartete Pop-ups und Werbung. Antivirusprogramme können nicht aktualisiert werden.

Sonstige Systemaktivitäten – Ungewöhnliches Systemverhalten wie unerwartetes Herunterfahren oder Fehlermeldungen, Unfähigkeit, das Betriebssystem zu aktualisieren, verdächtige Einträge in Gerätesystemprotokollen und Computer- oder Netzwerkaktivitäten zu ungewöhnlichen Zeiten.

Diese Aktivitäten könnten auf eine Malware-Infektion hinweisen, die Ihr Gerät möglicherweise entführt hat.

Schützen Sie Ihr Unternehmen

Mit diesen Praktiken können Sie Ihr Unternehmen vor Botnets schützen und die Cybersecurity des Unternehmens verbessern:

Netzwerksicherheit – Setzen Sie Firewalls und Intrusion-Detection-Systeme (IDS) in Unternehmensqualität ein, implementieren Sie eine Zero-Trust-Architektur für den internen und externen Zugriff und wenden Sie eine Netzwerksegmentierung an, um Querbewegungen innerhalb Ihrer Systeme zu begrenzen. Botnet-Malware versucht, sich lateral auszubreiten und möglichst viele vernetzte Geräte zu infizieren. Führen Sie regelmäßig Schwachstellentests durch, um potenzielle Einstiegspunkte für Angreifer zu identifizieren.

Patch-Management – Halten Sie die gesamte Software, Betriebssysteme und Firmware auf dem neuesten Stand. Implementieren Sie eine dokumentierte Patch-Management-Strategie, die kritischen Updates Priorität einräumt, und entfernen Sie veraltete Anwendungen und nicht mehr benötigte Geräte aus dem Netzwerk.

Authentifizierung und Zugriffskontrolle – Erzwingen Sie eine Multi-Faktor-Authentifizierung (MFA) und komplexe, eindeutige Kennwörter für alle Konten. Verwenden Sie das Prinzip der geringsten Privilegien, um den Zugriff auf Geräte und andere Netzwerkressourcen zu kontrollieren.

Netzwerkverkehr – Implementieren Sie Systeme zur kontinuierlichen Überwachung, um Anomalien zu erkennen, und verwenden Sie Analyse- und Machine Learning-Tools (ML), um verdächtige Muster zu identifizieren. Richten Sie Warnmeldungen für ungewöhnliche Aktivitäten ein, beispielsweise einen Anstieg fehlgeschlagener Anmeldeversuche.

Sichere Geräte – Installieren und pflegen Sie Endpunktlösungen auf allen Geräten und isolieren Sie IoT-Geräte nach Möglichkeit von kritischen Netzwerkinfrastrukturen. Stellen Sie sicher, dass alle Geräte, einschließlich IoT, über eindeutige Zugangsdaten und die richtigen Security-Einstellungen verfügen.

Diese Maßnahmen stärken Ihr Netzwerk und tragen zur Abwehr von Botnet-Angriffen und Botnet-Infektionen bei.

Barracuda kann helfen

Barracuda Advanced Bot Protection ist das ultimative Werkzeug zur Bekämpfung generativer KI-Bots. Durch die Bereitstellung proaktiver Abwehrmechanismen, verbesserter Transparenz und anpassbarer Kontrollen können Unternehmen ihre Inhalte schützen, ihre Ressourcen optimieren und ihre Wettbewerbsfähigkeit in einer zunehmend automatisierten Welt erhalten.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.