Jenseits von MITM: Die zunehmende Gefahr von Adversary-in-the-Middle-Angriffen

Sie haben mit ziemlicher Sicherheit von Man-in-the-Middle-Angriffen (MITM) gehört. Aber kürzlich ist ein neuer, ähnlicher, aber fortgeschrittenerer und gefährlicherer Angriffstyp aufgetaucht: Adversary-in-the-Middle (AiTM).

Die beiden Angriffstypen sind strukturell ähnlich. Aber ihre Mechanik, ihre Raffinesse und ihre Fähigkeiten sind eindeutig unterschiedlich. Für IT-Administratoren ist es entscheidend, diesen Unterschied und die Funktionsweise der einzelnen Angriffsarten zu verstehen, um die Sicherheit Ihrer Systeme und Daten zu gewährleisten.

Was ist ein Man-in-the-Middle-Angriff?

MITM-Angriffe sind eine seit langem etablierte Technik, um wertvolle Informationen während der Übertragung abzufangen. In diesem Szenario leitet ein bösartiger Akteur heimlich die Kommunikation zwischen zwei Parteien weiter und verändert sie möglicherweise. Diese Parteien glauben, dass sie direkt miteinander kommunizieren. Stellen Sie sich vor, jemand belauscht ein privates Gespräch und mischt sich gelegentlich mit irreführenden Informationen ein.

MITM-Angriffe nutzen typischerweise ungesicherte oder schlecht gesicherte Netzwerke aus, wie z. B. öffentliches WLAN. Sie können auch auf DNS-Spoofing, ARP-Poisoning oder SSL-Stripping zurückgreifen, um den Datenverkehr abzufangen. Der Angreifer könnte während der Übertragung Zugangsdaten, Sitzungscookies oder vertrauliche Daten abfangen. Jedoch verwenden die meisten modernen Webdienste HTTPS und andere Verschlüsselungsprotokolle, die es zunehmend erschweren, traditionelle MITM-Angriffe erfolgreich durchzuführen.

Was ist ein Adversary-in-the-Middle-Angriff?

AITM-Angriffe sind die nächste Evolutionsstufe der MITM-Taktiken: ausgefeilter, gezielter und gefährlicher. Bei einem AITM-Angriff fängt der Angreifer den Datenverkehr nicht nur passiv ab. Stattdessen manipuliert er aktiv den Authentifizierungsprozess, wodurch er in der Lage ist, Multi-Faktor-Authentifizierungsverfahren (MFA) zu umgehen.

AITM-Angriffe beinhalten typischerweise Phishing-Kampagnen, die Nutzer zu einem vom Angreifer kontrollierten Proxyserver leiten. Dieser Proxy befindet sich zwischen dem Nutzer und dem legitimen Dienst (z. B. Microsoft 365 oder Google Workspace) und erfasst Zugangsdaten und Sitzungstoken in Echtzeit. Da der Angreifer die Sitzung live weiterleitet, kann er die MFA umgehen, indem er das Token abfängt, nachdem der Nutzer den zweiten Authentifizierungsschritt abgeschlossen hat.

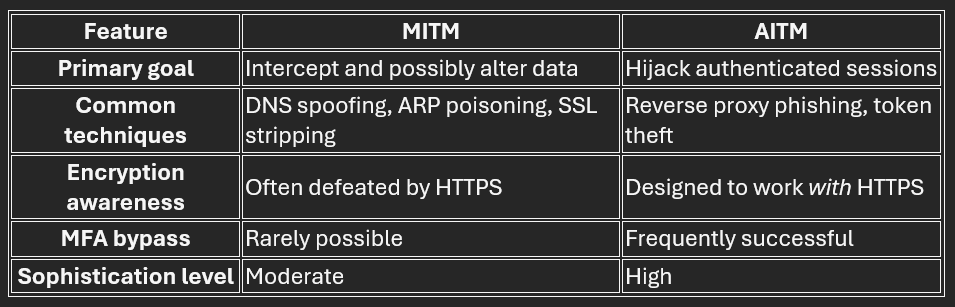

Wesentliche Unterschiede zwischen MITM und AITM

Warum AITM gefährlicher ist

AITM-Angriffe sind besonders gefährlich, weil sie das Vertrauen auf der Anwendungsebene ausnutzen. Selbst wenn Ihr Unternehmen MFA durchsetzt, kann AITM es unwirksam machen. Sobald ein Angreifer ein gültiges Sitzungstoken besitzt, kann er den Nutzer imitieren, ohne sich erneut authentifizieren zu müssen.

Zudem sind AITM-Angriffe schwerer zu erkennen. Da der Angreifer legitimen Datenverkehr weiterleitet, könnten herkömmliche Netzwerküberwachungs-Tools die Aktivität nicht als verdächtig kennzeichnen. Der Nutzer sieht eine vertraute Anmeldeseite, schließt die MFA ab und fährt fort, ohne zu wissen, dass seine Sitzung gehijackt wurde.

Beispiele aus der Praxis

AITM-Angriffe sind keine theoretischen Konzepte – sie finden bereits jetzt statt.

- Im Jahr 2024 wurde Microsoft 365 von Angreifern ins Visier genommen, die ein Phishing-as-a-Service (PhaaS)-Toolkit namens Rockstar 2FA verwendeten. Ein Microsoft-Mitarbeiter wurde dazu verleitet, sich über eine gefälschte Website zu authentifizieren und übergab dabei sein Sitzungstoken.

- Storm-0485, ein bekannter Bedrohungsakteur, hat AITM-Techniken verwendet, um Zugangsdaten in großem Umfang zu sammeln. Die Kampagnen verwenden häufig gefälschte LinkedIn-Verifizierungs-E-Mails und verschleierte URLs, um Nutzer dazu zu verleiten, Zugangsdaten preiszugeben.

Die Häufigkeit von AITM-Angriffen steigt rasant an, da sie in der Lage sind, traditionelle Zugriffskontrollen wie MFA und Verschlüsselungsprotokolle wie HTTPS zu umgehen.

Wie Sie sich gegen AITM verteidigen

Eine moderne, mehrschichtige Cybersecurity-Plattform wie BarracudaONE bietet den besten Schutz gegen AITM und andere hochentwickelte Angriffe. Starker E-Mail-Schutz wie Barracuda Email Protection ermöglicht es Ihnen, erste Phishing-Versuche zu erkennen und zu blockieren, während leistungsstarke Netzwerksicherheit wie Barracuda Network Protection erweiterte Zero-Trust-Netzwerkzugriffskontrollen bietet, die über MFA hinausgehen, um unbefugten Zugriff auf Ressourcen zu identifizieren und zu blockieren, selbst wenn legitime Zugangsdaten vorgelegt werden.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.