Mit KI die Cyber Kill Chain durchbrechen

Wir haben unsere beiden Serien über die Rolle der KI bei bösartigen Angriffen und ausgefeilten Verteidigungsmaßnahmen abgeschlossen. In diesem Blog untersuchen wir das Framework der Cyber Kill Chain und die Möglichkeiten, die sich durch den Einsatz von KI ergeben

Was ist das Framework der Cyber Kill Chain?

Die Begriffe „Cyber Kill Chain“ und „Cyber-Kill-Chain-Framework“ werden häufig synonym verwendet, es gibt jedoch leichte Unterschiede zwischen den beiden. Die Cyber Kill Chain® ist ein 2011 von Lockheed Martin entwickeltes Modell. Es beschreibt die Struktur und den Handlungsablauf eines Angriffs, von der Identifizierung des Ziels bis zur Ausführung der Mission. Es ist inspiriert von der militärischen „Kill Chain“-Doktrin, die die Schritte zur Identifizierung und Neutralisierung eines Ziels beschreibt.

Dieses Modell bietet einen umfassenden Überblick über den in sieben verschiedenen Phasen ablaufenden Angriffsprozess:

- Ausspionieren: Sammeln von Informationen über das Opfer

- Bewaffnung: Erstellen einer bösartigen Nutzlast

- Zustellung: Übertragen der Nutzlast an das Opfer

- Ausbeutung: Das Ausnutzen einer Schwachstelle, um die Nutzlast auszuführen

- Installation: Installation von Malware auf dem System des Opfers

- Command and Control (C2): Herstellen der Kommunikation mit dem kompromittierten System

- Zielgerichtete Aktionen: Durchführen der beabsichtigten bösartigen Aktivitäten, wie etwa Datendiebstahl oder Systemstörungen.

Das „Framework der Cyber Kill Chain“ lässt sich als eine lebendige, operationalisierte Version der Cyber Kill Chain beschreiben. Hierbei handelt es sich um eine gemeinsame Anstrengung der Cybersecurity-Community, um das Modell von Lockheed Martin um weitere Details und Aspekte moderner Cyberangriffe zu erweitern. Um jede Stufe der Cyber Kill Chain vollständig zu verteidigen, ergänzt der erweiterte Rahmen jede Phase um vier Komponenten:

- Erkennungsmechanismen: Tools und Technologien zur Erkennung von Bedrohungen auf jeder Stufe der Kill Chain, wie z. B. Intrusion Detection Systeme (IDS), Endpoint Detection and Response (EDR) und Threat Intelligence Plattformen.

- Analyseprozesse: Methoden zur Analyse von Bedrohungen und zum Verständnis des Verhaltens von Angreifern, einschließlich forensischer Analysen, Verhaltensanalysen und Machine-Learning-Modelle.

- Reaktionsstrategien: Definierte Verfahren für die Reaktion auf Bedrohungen, z. B. Incident-Response-Pläne, automatisierte Reaktionsmechanismen und Aktivitäten zur Bedrohungssuche.

- Kontinuierliche Verbesserung: Laufende Bemühungen zur Verfeinerung und Verbesserung des Rahmens auf der Grundlage neuer Bedrohungen und Lektionen aus früheren Vorfällen.

Unternehmen können ein Framework an die Umgebung, Risikofaktoren, Angriffsart usw. anpassen. Wir veranschaulichen dies, indem wir das Framework auf zwei Ransomware-Angriffsszenarien anwenden. In der folgenden Tabelle vergleichen wir einen Angriff über eine Firewall mit einem Angriff über einen bösartigen E-Mail-Anhang:

Firewall-Angriff |

Bösartiger E-Mail-Anhang |

Phase 1: Ausspionieren |

|

Erkennung: Identifizieren von Scanaktivitäten, die auf Schwachstellen der Firewall abzielen. Analyse: Feststellen, dass der Scan darauf abzielt, offene Ports und Schwachstellen in der Firewall zu finden. Reaktion: Blockieren von IP-Adressen im Zusammenhang mit dem Scannen und Aktualisieren der Firewall-Regeln, um Schwachstellen zu schließen. Kontinuierliche Verbesserung: Verbessern der Bedrohungsdaten, um ähnliche Scan-Muster in Zukunft zu erkennen. |

Erkennung: Identifizieren von Phishing-E-Mails und verdächtiger E-Mail-Aktivität. Analyse: Feststellen, dass die E-Mails darauf abzielen, bösartige Anhänge zu versenden. Reaktion: Blockieren verdächtiger E-Mail-Adressen und Domains. Kontinuierliche Verbesserung: Verbessern der E-Mail-Filterung und der Bedrohungsdaten. |

Phase 2: Bewaffnung |

|

Erkennung: Erkennen der Erstellung einer bösartigen Nutzlast, die die Firewall-Schwachstelle ausnutzen soll. Analyse: Verstehen, dass die Payload Ransomware zustellen soll, sobald sie im Netzwerk ist. Reaktion: Entwickeln von Gegenmaßnahmen für die identifizierte Payload und Informationsaustausch mit Securityteams. Kontinuierliche Verbesserung: Aktualisieren von Malware-Signaturen und Abwehrstrategien auf der Grundlage neuer Payload-Informationen. |

Erkennung: Feststellen der Erstellung eines bösartigen Anhangs. Analyse: Verstehen, dass der Anhang dazu dient, Ransomware zuzustellen. Reaktion: Entwickeln von Gegenmaßnahmen für identifizierte Anhänge. Kontinuierliche Verbesserung: Aktualisieren von Malware-Signaturen und Abwehrstrategien. |

Phase 3: Zustellung |

|

Erkennung: Erkennen der Übertragung der bösartigen Payload über einen offenen Port in der Firewall. Analyse: Analyse der Zustellungsmethode, die über Spear-Phishing-E-Mails oder eine direkte Netzwerkverbindung erfolgen könnte. Reaktion: Blockieren des Zustellungsversuchs und Benachrichtigung der betroffenen Benutzer oder Systeme. Kontinuierliche Verbesserung: Stärken der E-Mail-Sicherheit und Netzwerküberwachung, um zukünftige Zustellungsversuche zu erkennen. |

Erkennung: Erkennen der E-Mail mit dem bösartigen Anhang. Analyse: Analyse der Zustellungsmethode der E-Mail und ihrer Phishing-Merkmale. Reaktion: E-Mail blockieren und Anhang in Quarantäne stellen. Kontinuierliche Verbesserung: Stärken der E-Mail-Sicherheit und Schulung zur Stärkung des Risikobewusstseins für Phishing. |

Phase 4: Ausbeutung |

|

Erkennung: Identifizieren von Ausbeutungsversuchen, die auf die Schwachstelle der Firewall abzielen. Analyse: Bewerten der Ausbeutungsart und der Auswirkungen auf Firewall und Netzwerk. Reaktion: Patchen der Firewall-Schwachstelle und Isolierung der betroffenen Systeme. Kontinuierliche Verbesserung: Verbessern von Schwachstellenmanagement und Patching-Prozessen, um die Gefährdung zu verringern. |

Erkennung: Identifizieren des Ausbeutungsversuchs, wenn der Anhang geöffnet wird. Analyse: Bewerten der Ausbeutung und wie sie das System des Benutzers kompromittiert. Reaktion: Das betroffene System wird isoliert und der Benutzer benachrichtigt. Kontinuierliche Verbesserung: Verbessern der Benutzerschulung und der Patching-Prozesse, um Schwachstellen zu reduzieren. |

Stufe 5: Installation |

|

Erkennung: Erkennen der Installation von Ransomware auf einem kompromittierten System. Analyse: Das Verhalten der Ransomware und ihre Verbreitung im Netzwerk verstehen. Reaktion: Entfernen der Ransomware, Wiederherstellung der betroffenen Systeme aus Backups und Sandboxing zur Analyse der Malware. Kontinuierliche Verbesserung: Verbessern des Endgeräteschutzes und Überwachen auf zukünftige ähnliche Installationsversuche. |

Erkennung: Erkennen der Installation von Ransomware auf dem System des Benutzers. Analyse: Das Verhalten und die Ausbreitung der Ransomware im Netzwerk verstehen. Reaktion: Entfernen der Ransomware und Wiederherstellen von Systemen aus Backups. Kontinuierliche Verbesserung: Verbessern des Endpunktschutzes und der Überwachung. |

Stufe 6: Command and Control (C2) |

|

Erkennung: Identifizieren der C2-Kommunikation zwischen dem kompromittierten System und dem Server des Angreifers. Analyse: Entschlüsseln der C2-Protokolle und -Befehle, die vom Angreifer verwendet werden. Reaktion: Blockieren des C2-Traffics, Unterbrechen des Kommunikationskanals und Benachrichtigen der relevanten Stakeholder. Kontinuierliche Verbesserung: Stärken der Netzwerküberwachungs- und C2-Erkennungsfunktionen, um zukünftige Vorfälle zu verhindern. |

|

Stufe 7: Aktionen und Ziele |

|

Erkennung: Erkennen von Ransomware-Versuchen, kritische Daten und Dateien zu verschlüsseln. Analyse: Die Verschlüsselungsmethoden der Ransomware verstehen und die betroffenen Daten identifizieren. Reaktion: Eindämmen des Angriffs, Stoppen des Verschlüsselungsprozesses und Wiederherstellen der Daten aus sicheren Backups. Kontinuierliche Verbesserung: Implementieren erweiterter Datenschutzmaßnahmen wie regelmäßige Backups und verbesserte Zugriffskontrollen. |

|

In unserem aktuellen E-Book über die Rolle von KI in der Cybersecurity wird ein Beispiel für ein Ransomware-Framework der Cyber Kill Chain erläutert.

In dieser allgemeinen Übersicht überschneiden sich die vier Komponenten des Frameworks im Verlauf des Angriffs zunehmend, wobei es in den letzten beiden Phasen keine wesentlichen Unterschiede gibt. Frameworks erleichtern die Visualisierung von Angriffen und Abwehrmaßnahmen, sodass Sie eine umfassende, unternehmensweite Sicherheitsstrategie entwickeln können.

KI und das Framework der Cyber Kill Chain

Nachdem wir nun jede Komponente in jeder Phase des Frameworks aufgeschlüsselt haben, ist deutlich geworden, wie sich die KI-Fähigkeiten direkt auf jede Funktion beziehen. Wir beschränken dieses Beispiel auf die ersten beiden Phasen des Frameworks:

Phase 1: Ausspionieren

- Erkennung: KI-gestützte Intrusion Detection Systeme (IDS) verwenden maschinelles Lernen, um ungewöhnliche Scan-Aktivitäten und Anomalien im Netzwerktraffic zu identifizieren.

- Analyse: Potenzielle Bedrohungen durch Ausspionieren werden mit KI-Modellen klassifiziert und priorisiert. Diese Modelle stützen sich auf integrierte Bedrohungsdaten, die Bedrohungsdaten aus verschiedenen Quellen miteinander in Beziehung setzen.

- Antwort: KI-gestützte Automatisierung implementiert Gegenmaßnahmen, wie das Blockieren verdächtiger IP-Adressen und das Aktualisieren von Firewall-Regeln in Echtzeit

- Kontinuierliche Verbesserung: Algorithmen des maschinellen Lernens und adaptive Modelle verfeinern die Erkennungsfunktionen und aktualisieren die Modelle basierend auf Rückmeldungen aus früheren Ausspionierversuchen.

Phase 2: Bewaffnung

- Erkennung: KI-unterstützte Malware-Analyse Sandboxen erkennen verdächtige Dateien und analysieren ihr Verhalten. Code-Analysefunktionen nutzen maschinelles Lernen, um bösartige Codemuster zu identifizieren.

- Analyse: Deep-Learning-Modelle simulieren Angriffe, um das Verhalten der Payload vorherzusagen; Threat-Intelligence-Plattformen aktualisieren Daten über alle Phasen hinweg in Echtzeit.

- Reaktion: Automatisierte Systeme verteilen Gegenmaßnahmen im gesamten Netzwerk und Bedrohungserkennungsfunktionen unterstützen die Aktualisierung von Sicherheitsprotokollen.

- Kontinuierliche Verbesserung: KI-Feedback-Schleifen lernen aus neuen Malware-Samples und verfeinern die Erkennungs- und Präventionsalgorithmen. Bedrohungsdaten werden verwendet, um adaptive Sicherheitsmaßnahmen zu aktualisieren.

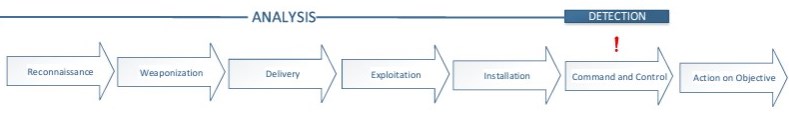

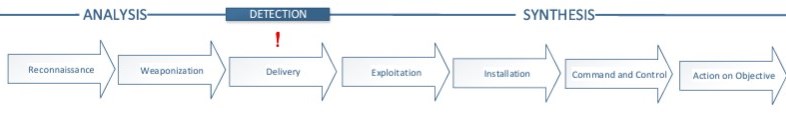

Verlagerung nach links

Die Integration von KI in ein umfassendes Framework der Cyber Kill Chain verbessert die Chancen auf eine frühere Erkennung und Unterbrechung. Ein Angriff, der in Phase 6 des Frameworks entdeckt wird, ist schwieriger und teurer zu entschärfen als ein Angriff, der in Phase 3 entdeckt wird.

Das Ziel von Cybersecurity-Experten und der Sicherheitsindustrie ist es, Angriffe so früh wie möglich in der Chain zu erkennen und zu stoppen.

Eine Verschiebung nach links bedeutet, dass die Security in den Phasen des Ausspionierens und der Bewaffnung in der Chain verstärkt wird. Dies kann das Scannen nach Schwachstellen von Anwendungen, die Einrichtung starker Zugriffskontrollen und Authentifizierungsmechanismen und sogar die Überwachung des Dark Web auf potenzielle Bedrohungen umfassen. Threat-Intelligence-Funktionen erleichtern diese Früherkennungsmechanismen und das phasenübergreifende Lernen, das für laufende Aktualisierungen der Komponenten des Frameworks in jeder Phase erforderlich ist.

Das Verschieben nach links ist eine wichtige Praxis, weil es die Angriffsfläche für Bedrohungsakteure reduziert. Es ermöglicht auch schnellere Reaktionszeiten auf Bedrohungen und führt zu einer robusteren Securityinfrastruktur.

KI transformiert die Fähigkeiten für alle Phasen der Cyber Kill Chain und verbessert die Verteidigung eines Unternehmens gegen fortschrittliche Angriffe und Zero-Day-Bedrohungen erheblich. Da Bedrohungsakteure KI einsetzen, um ihre Angriffe zu beschleunigen und zu vervielfachen, haben Securityfachleute keine andere Wahl, als KI-gestützte Abwehrmaßnahmen einzusetzen. Mit einem Framework können IT-Teams Sicherheitslücken identifizieren und ihre Bemühungen auf bestimmte Phasen einer Angriffssequenz konzentrieren.

Barracuda hat ein neues E-Book mit dem Titel „Die Sicherheit von morgen: ein CISO-Leitfaden zur Rolle von KI in der Cybersecurity“ veröffentlicht. Dieses E-Book untersucht Sicherheitsrisiken und zeigt die Schwachstellen auf, die Cyberkriminelle mit Hilfe von KI ausnutzen, um ihre Angriffe auszuweiten und ihre Erfolgsquoten zu verbessern. Holen Sie sich Ihr kostenloses Exemplar des E-Books hier.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.