5 Möglichkeiten, wie Cyberkriminelle KI nutzen: Zugriff und Identitätsdiebstahl

Bedrohungsakteure nutzen künstliche Intelligenz (KI) für Phishing, Deepfakes, die Generierung von Malware, die Lokalisierung von Inhalten und mehr. Diese Woche sehen wir uns an, wie sie sie nutzen, um Anmeldedaten zu stehlen und sich Zugang zu hochwertigen Netzwerken zu verschaffen.

Gestohlene Zugangsdaten sind eine Goldgrube für Cyberkriminelle, insbesondere wenn es sich um aktuelle, funktionierende Sätze von Benutzernamen und Passwörtern handelt. Bedrohungsakteure verwenden diese Anmeldedaten, um sich Zugang zu Systemen zu verschaffen oder Konten zu übernehmen, wobei das Risiko, eine Bedrohungswarnung auszulösen, geringer ist. Sobald sich der Bedrohungsakteur Zugang zu einem System verschafft hat, beginnt er in der Regel mit der Erkundung des Netzwerks, der Ausweitung von Privilegien, der Datenexfiltration und anderen Aufgaben, die ihn für die nächsten Schritte positionieren. Je nach Bedrohungsakteur und Opfer könnte der nächste Schritt der Beginn eines Ransomware-Angriffs oder die Einrichtung einer fortgeschrittenen persistenten Bedrohung (APT) wie Volt Typhoon sein.

Die Zeit zwischen diesem ersten Systemzugriff und der Entdeckung der Bedrohung wird als „Verweildauer“ bezeichnet. Für Angreifer ist es einfacher, ihre Verweildauer in einem Netzwerk zu verlängern, wenn sie sich in den normalen Netzwerkverkehr tarnen können. Gestohlene Zugangsdaten machen dies für sie viel einfacher.

Formularbasierte Angriffe

Funktionierende Berechtigungsnachweise sind nicht die einzige Möglichkeit für einen Kriminellen, sich Zugang zu einem System zu verschaffen. Es gibt Angriffe, die Fernzugriffspunkte kompromittieren oder Zugangsdaten schnell „erraten“ können, bis sie eine funktionierende Kombination erhalten. Bedrohungsakteure mögen es auch, wenn Netzwerkadministratoren die Standardanmeldeinformationen unverändert lassen. Die Verweildauer ist oft kürzer, wenn der erste Zugriff mit Brute-Force-Angriffen, Exploit-Kits oder anderen Ereignissen oder Mustern im System erfolgt, die außerhalb des normalen, erwarteten Verhaltens liegen. Moderne Sicherheitssysteme erkennen diese Ereignisse und lösen eine Untersuchung aus. Eine kürzere Verweildauer bedeutet normalerweise weniger Datendiebstahl und weniger Schäden am Netzwerk.

Gestohlene Zugangsdaten und unberechtigter Systemzugriff sind Einfallstore für größere Angriffe, und Bedrohungsakteure nutzen KI, um diese Einfallstore leichter zugänglich zu machen. Wir haben bereits über einige dieser Angriffe gesprochen:

Phishing und Social Engineering: KI kann Phishing-E-Mails generieren, die die Sprache und den Stil legitimer Kommunikation imitieren. Diese KI-generierten E-Mails können sehr überzeugend sein, insbesondere wenn sie personalisiert sind oder auf der Analyse zuvor erfasster Daten basieren. Diese Angriffe können Anmeldedaten abfangen oder einen autorisierten Benutzer dazu bringen, dem Angreifer Zugang zu gewähren.

Deepfakes: Bedrohungsakteure verwenden KI, um Videos oder Audioclips zu erstellen, die sich als Führungskräfte oder andere vertrauenswürdige Personen ausgeben. Im Jahr 2019 nutzte ein Bedrohungsakteur einen Voice-Phishing-Angriff (Vishing), um einen Angestellten dazu zu bringen, mehr als 243.000 Dollar an einen vermeintlichen Lieferanten zu überweisen. Im Jahr 2024 nutzte eine ganze Gruppe von Deepfake-Bankangestellten einen Zoom-Anruf, um einen echten Angestellten zu täuschen und 35 Millionen Dollar auf mehrere Konten zu überweisen. Bedrohungsakteure kombinieren häufig KI-generierte Phishing-E-Mails und Social-Engineering-Taktiken mit Deepfake-Angriffen.

Entwicklung von Malware: Bedrohungsakteure verwenden generative KI (GenAI), um „intelligente“ Malware zu erstellen, die ihren Code ändern kann, um der Erkennung durch herkömmliche Sicherheitssysteme zu entgehen. Dies macht es für Sicherheitsteams schwieriger, Bedrohungen zu identifizieren und zu neutralisieren. Malware wird häufig verwendet, um Anmeldeinformationen und andere Informationen von infizierten Systemen zu stehlen.

Automatisierte Aufklärung: KI kann Daten schnell verarbeiten, sodass Bedrohungsakteure Ziele und Schwachstellen rasch finden können. Nachstehend folgen einige Strategien, die dabei zum Einsatz kommen:

-- Scannen und Abbilden von Netzwerken, Identifizierung von aktiven Hosts, offenen Ports, laufenden Diensten und Netzwerktopologien.

-- Sammeln von Informationen aus öffentlichen Quellen wie Suchmaschinen, sozialen Medien und Code-Repositories für Open-Source Intelligence (OSINT). Da Bedrohungsakteure Informationen über ihre Kunden haben, öffnet dies die Tür für Brute-Force- und Social-Engineering-Angriffe.

-- Scannen von Code-Repositories, Websites und Anwendungen auf Fehlkonfigurationen und andere Schwachstellen.

-- Einsatz von KI-Chatbots, die Social-Engineering-Angriffe wie Phishing oder Pretexting automatisieren.

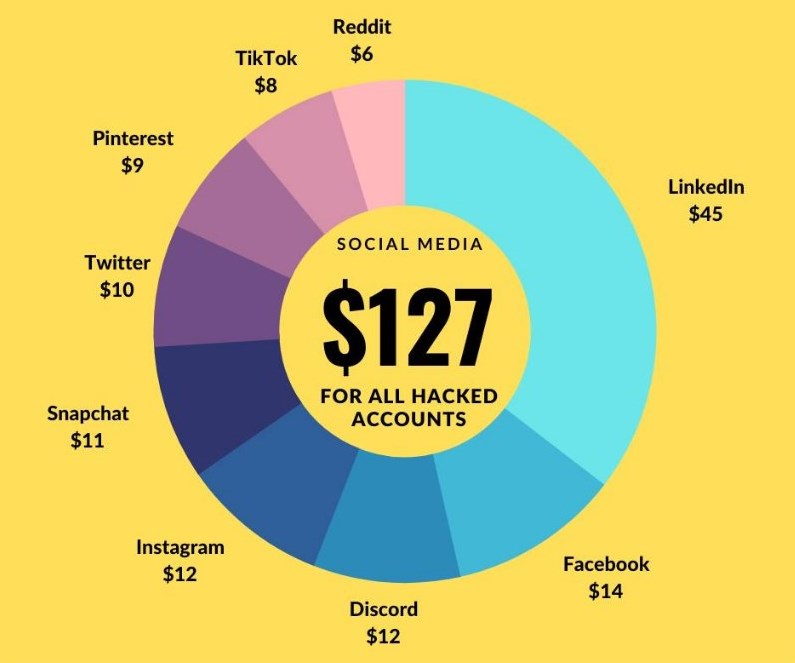

Hochwertige Anmeldeinformationssätze

Angreifer haben viele Verwendungsmöglichkeiten für gestohlene Zugangsdaten. Wir haben bereits erwähnt, wie wichtig es ist, sich wie ein autorisierter Benutzer bei einem System anmelden zu können. Ein weiterer beliebter Verwendungszweck für Berechtigungsnachweise ist der Verkauf in Cybercrime-Foren, damit andere Bedrohungsakteure sie nutzen können. Im Jahr 2023 ermittelte ein Social-Media-Forschungsunternehmen, dass Anmeldedaten und andere Kontoinformationen für 6 bis 45 $ pro Konto verkauft werden können.

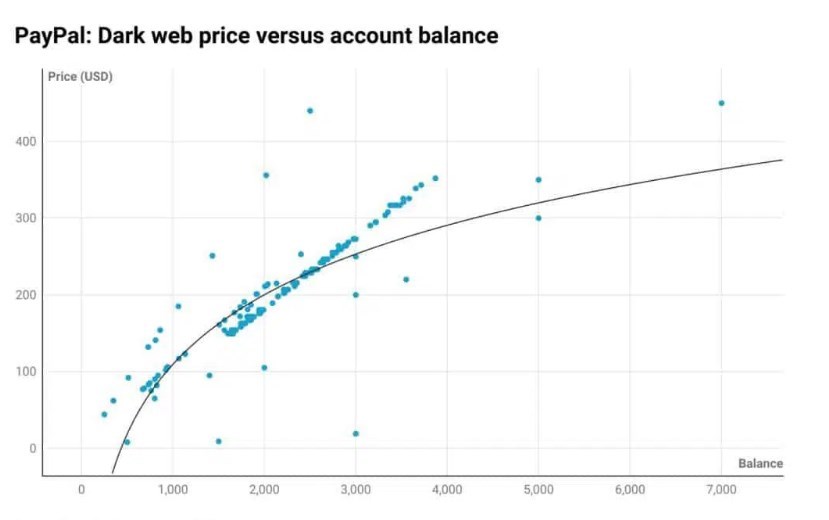

Ein separater Bericht, der später im Verlauf des Jahres veröffentlicht worden war, zeigt, dass die Anmeldedaten eines PayPal-Kontos deutlich mehr wert sind als ein Konto in sozialen Netzwerken, E-Mails oder Kreditkarten. Die Preise für PayPal-Zugangsdaten richten sich in erster Linie nach dem Guthaben auf dem Konto. Diese Studie ergab, dass der Durchschnittspreis eines PayPal-Kontos 196,50 $ bei einem durchschnittlichen Kontostand von 2.133,61 $ betrug.

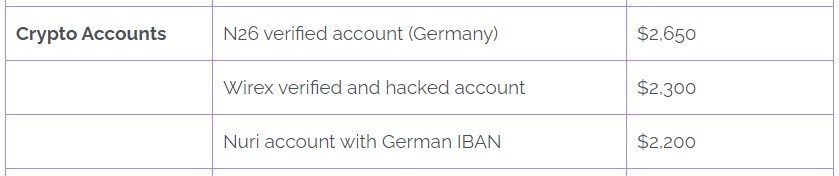

Eine dritte Studie aus dem Jahr 2023 ergab, dass Anmeldesätze für einige Kryptowährungs- und Zahlungsabwicklungskonten Tausende von Dollar kosten können.

Die Methoden der drei Studien überschneiden sich, sind aber nicht identisch. Wenn Sie genau hinsehen, werden Sie wahrscheinlich einige Unterschiede in den Zahlen finden, aber diese Beispiele zeigen den Wert von Referenzen auf.

Angreifer verwenden häufig die bei einem Einbruch gestohlenen Anmeldedaten, um einen anderen Dienst anzugreifen. Es gibt drei gängige Methoden für diese Angriffe, und KI kann sie alle automatisieren:

Credential Stuffing: Bedrohungsakteure nutzen die Milliarden gestohlener Anmeldeinformationen im Dark Web, um Zugriff auf mehrere Konten zu erhalten. Dies ist eine der häufigsten Arten von Passwortangriffen, und sie ist so effektiv, weil so viele Menschen die gleichen Benutzernamen- und Passwortpaare für mehrere Dienste verwenden.

Passwort-Spraying: Dieser Angriff ist ein automatisierter Versuch, einige gängige Passwörter über viele bekannte Benutzernamen hinweg abzugleichen. Bedrohungsakteure finden diesen Angriff am effektivsten bei Cloud-Diensten, Remote-Zugangspunkten und Single-Sign-On-Anbietern.

Brute-Force-Angriffe: Dabei handelt es sich um automatisierte Trial-and-Error-Prozesse, bei denen Passwörter mit allen Zeichenkombinationen erraten werden. Bei diesem Angriff werden keine bekannten Anmeldeinformationen verwendet, obwohl die Angriffe oft bekannte Standardbenutzernamen und Passwörter sowie Listen der gängigsten Passwörter verwenden.

Wie Sie sich schützen können

Um sich und Ihr Unternehmen vor dem KI-gestützten Diebstahl von Zugangsdaten zu schützen, bedarf es einer Kombination aus strengen Sicherheitsrichtlinien, der Aufklärung und Sensibilisierung der Benutzer und dem Einsatz fortschrittlicher Sicherheitslösungen.

Schutzmaßnahme |

Beschreibung |

|---|---|

Verwenden Sie starke Passwörter |

Verwenden Sie einen Passwortmanager, um komplexe Passwörter zu erstellen und zu speichern, und verwenden Sie niemals dasselbe Passwort für mehrere Konten. |

Aktivieren Sie die Multi-Faktor-Authentifizierung (MFA) |

MFA kombiniert etwas, das Sie wissen, mit etwas, das Sie haben. Die Eingabe eines Benutzernamens und eines Passworts (das Sie kennen) reicht nicht aus, um sich anzumelden. Sie benötigen außerdem ein Gerät oder einen Hardware-Token (den Sie besitzen), um Ihre Anmeldeanfrage zu bestätigen. |

Achten Sie auf Phishing-Angriffe |

Überprüfen Sie E-Mail-Quellen und seien Sie vorsichtig bei E-Mails, die sensible Informationen anfordern oder Sie auffordern, auf einen Link zu klicken. |

Aktualisieren und patchen Sie Systeme |

KI-gestützte Netzwerkscans suchen nach Schwachstellen in Ihren Anwendungen und Netzwerkgeräten. Halten Sie die Software auf dem neuesten Stand und wenden Sie Sicherheitspatches so schnell wie möglich an. |

Verwenden Sie KI-gestützte Sicherheitstools |

Nutzen Sie umfassenden Netzwerk- und Endpunktschutz mit KI-gestützter Sicherheit, die ungewöhnliche Aktivitäten oder unerwarteten Netzwerkverkehr erkennen kann. |

Bilden Sie sich und andere weiter |

Organisieren oder befürworten Sie Kampagnen zur Sensibilisierung für Sicherheit, die den Mitarbeitern beibringen, wie sie E-Mail-Bedrohungen, KI-gestützte Angriffe und Social Engineering erkennen und abwehren können. |

Überwachen Sie Konto-Aktivitäten |

Überprüfen Sie regelmäßig Ihre Konten und richten Sie automatische Benachrichtigungen ein, die Sie über ungewöhnliche Aktivitäten informieren. |

Verwenden Sie sichere Verbindungen |

Vermeiden Sie es, sensible Informationen über öffentliche Netzwerke zu versenden oder darauf zuzugreifen, und stellen Sie immer sicher, dass Sie verschlüsselte Kommunikation (HTTPS) verwenden. |

Führen Sie Zero-Trust-Prinzipien ein |

Zero Trust überprüft kontinuierlich die Identität und Vertrauenswürdigkeit von Geräten und Benutzern. Selbst wenn Bedrohungsakteure Zugangsdaten gestohlen haben, kann Zero Trust die Anmeldung je nach Gerätetyp, Tageszeit oder Standort des Benutzers verweigern. |

Weitere Informationen zu passwortbasierten Angriffen finden Sie in Emres Blog, Passwortschutz im Zeitalter der KI.

Eine Blogserie kann niemals alle Möglichkeiten abdecken, mit denen Kriminelle KI für Angriffe einsetzen. Wir hoffen jedoch, dass Ihnen diese fünfteilige Serie einige Ideen gegeben hat, wie Sie sich vor diesen Bedrohungen schützen können. Weitere Informationen zu KI und Cybersicherheit finden Sie in unserem E-Book „Securing tomorrow: A CISO's guide to the role of AI in cybersecurity“.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.