HelloGookie. HelloKitty. Hello, LockBit

In einer weiteren Ransomware-Umbenennung hat der Betreiber der nicht mehr bestehenden HelloKitty-Operation eine neue Bedrohung namens „HelloGookie“ auf den Markt gebracht. Der neue Name leitet sich wahrscheinlich von einem der Spitznamen des Betreibers ab: „Guki“ oder „Gookee“. Er verwendet auch den Namen „Kapuchin0“, den er bei Forenbeiträgen zu bevorzugen scheint.

HelloGookie

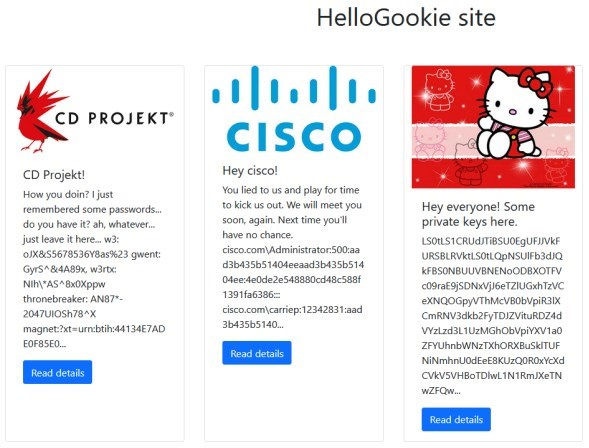

HelloGookie hat auf einer Leak-Site bereits zwei Angriffe veröffentlicht, auch wenn diese nicht aktuell sind. Diese Beiträge beziehen sich auf Angriffe aus den Jahren 2021 und 2022, an denen HelloKitty entweder beteiligt oder voll verantwortlich gewesen sein soll. Im Gegensatz zur typischen Umbenennung von Cyberkriminellen hat HelloGookie nicht versucht, seine Vergangenheit zu verbergen.

HelloKitty

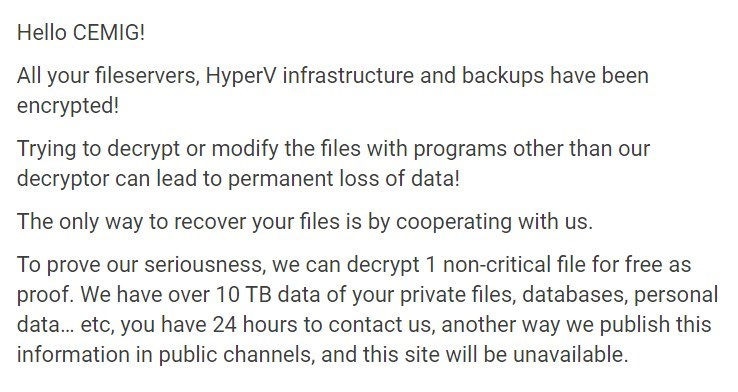

Ende 2020 beobachteten Forscher zum ersten Mal die HelloKitty-Ransomware. Das erste große Ziel war das brasilianische Energieunternehmen CEMIG (Companhia Energética de Minas Gerais), das auf Facebook bekannt gab, Opfer eines Ransomware-Angriffs geworden zu sein. Hier ist ein Ausschnitt der hinterlassenen Notiz:

Im Februar 2021 gab CD Projekt Red (CDPR) bekannt, Opfer eines unbekannten Cyberkriminellen geworden zu sein. CDPR entwickelt beliebte Rollenspiele wie The Witcher und Cyberpunk 2077. Viele Leute dachten, ein verärgerter Spieler hätte den Angriff gestartet oder CDPR hätte die Bedrohung vorgetäuscht, um die Öffentlichkeit von den Mängeln des neu erschienenen Spiels abzulenken. Forscher widersprachen dieser Darstellung schnell und bestätigten später, dass HelloKitty die gestohlenen CDPR-Daten versteigert hatte. Im Laufe des Jahres 2021 erweiterte der Betreiber seine Angriffsmöglichkeiten um eine Linux-Variante und eine DDoS-Bedrohung (Distributed Denial-of-Service). Durch die zusätzliche Bedrohung durch einen DDoS-Angriff wurde HelloKitty von einem Bedrohungsakteur mit doppelter Erpressung zu einem Player mit dreifacher Erpressung. HelloKitty führte im Juni 2021 aggressive Kampagnen gegen SonicWall-CVEs durch und wurde im Mai 2022 in Verbindung mit einem Cisco-Angriff genannt.

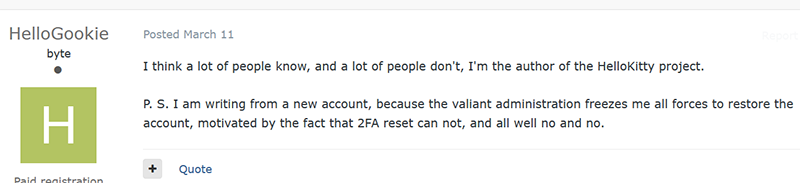

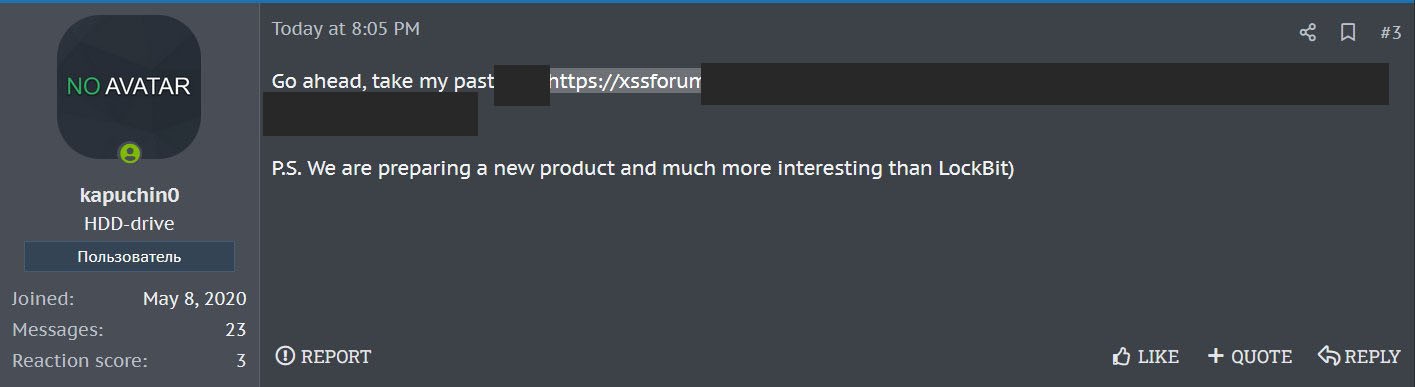

Am 6. Oktober 2023 stellte Kapuchin0/Gookie/Guki den HelloKitty-Betrieb ein. Er gab seine Ransomware preis und schoss im Anschluss noch auf LockBit.

HelloKitty-Stammbaum

Bei HelloKitty handelt es sich Berichten zufolge um eine Neuauflage von DeathRansom, die bei der ersten Entdeckung im Jahr 2019 lediglich eine Bluff-Ransomware gewesen war. Bluff-Ransomware wird auch als Fake Ransomware bezeichnet, da es keine echte Dateiverschlüsselung gibt, obwohl in der Regel ein File Locker vorhanden ist, der den Zugriff auf die Dateien unterbricht. Bei File Lockers handelt es sich um Malware, die auf die Funktionen des Betriebssystems abzielt, nicht auf die Dateien. So könnte beispielsweise ein Sperrbildschirm auf dem Arbeitsplatz vorhanden sein, der einen Benutzer daran hindert, mit dem Computer zu interagieren, oder die Dateien auf einem Computer könnten durch geänderte Systemberechtigungen eingeschränkt sein. Bei seinem ersten Erscheinen verfügte DeathRansom nicht einmal über einen File Locker. Die Dateien wurden einfach umbenannt und eine Lösegeldforderung hinterlassen. DeathRansom wurde jedoch erst wenige Wochen nach den ersten Angriffen zu einer voll funktionsfähigen Ransomware-Bedrohung. Die DeathRansom-Aktivitäten ließen nach einer Phase intensiver Nachforschungen über die Gruppe nach, obwohl dies vielleicht nur ein Zufall war und nicht auf die Ergebnisse der Untersuchung zurückzuführen ist.

HelloKitty wurde auch eng mit der FiveHands-Ransomware in Verbindung gebracht, bei der es sich ebenfalls um eine neuartige Umschreibung von DeathRansom handelt. FiveHands war ein RaaS-Unternehmen (Ransomware-as-a-Service), das auch die Thieflock-Ransomware entwickelte. Die Betreiber von Thieflock wurden später mit einer neueren Gruppe in Verbindung gebracht, der Yanluowang-Ransomware. Auf Yanluowang kommen wir gleich noch zurück.

Obwohl HelloKitty im Zusammenhang mit dem Cisco-Angriff 2022 erwähnt wurde, wird dieser Angriff offiziell einem Partner zugeschrieben, und zwar von UNC2447, Lapsus$ und Yanluowan. Die Sicherheitsteams von Cisco haben den Sicherheitsvorfall erkannt und die Bedrohung beseitigt, bevor die Ransomware zum Einsatz kam. Da es für diesen Vorfall keine zu analysierende Ransomware gab, berichteten die Cisco-Teams über das bekannte Verhalten des Bedrohungsakteurs UNC2447 in der Vergangenheit und sagten, er habe durchgehend „eine Vielzahl von Ransomware eingesetzt, darunter FIVEHANDS, HELLOKITTY und weitere“.

In einer separaten Untersuchung zu den SonicWall-Angriffen im Jahr 2021 stellten die Forscher von Mandiant fest:

Aufgrund technischer Beobachtungen von HELLOKITTY- und FIVEHANDS-Einsätzen vermutet Mandiant, dass HELLOKITTY von Mai 2020 bis Dezember 2020 und FIVEHANDS seit etwa Januar 2021 von einem allgemeinen Partnerprogramm verwendet worden sein könnten.

Mandiant hat außerdem detaillierte Vergleiche von HelloKitty, FiveHands und DeathRansom veröffentlicht.

Nun zurück zu Yanluowang. Es handelte sich dabei um eine Ransomware-as-a-Service (RaaS)-Gruppe, die US-Unternehmen aller Art, doch hauptsächlich Finanzunternehmen ins Visier nahm. Der Cyberkriminelle „Saint“ vertrat Yanluowang in den Kriminalitätsforen und im privaten Nachrichtenverkehr. Im Oktober 2022 wurden die privaten Chatlogs von Yanluowang geleakt und ließen viele neue Einblicke in die Gruppe zu. Das Interessante für uns ist, dass Guki von HelloKitty eines der aktivsten Mitglieder in den Yanluowang-Protokollen war. In einer der Unterhaltungen bat Guki Saint um Unterstützung bei zukünftigen Angriffen. HelloKitty war eine „menschengesteuerte“ Ransomware, und Guki hatte nicht genügend Leute, um alle funktionierenden Zugangsdaten in seinem Arsenal zu nutzen. Yanluowang war eine RaaS-Gruppe, die entweder seine Assets kaufen oder das durch seine Daten eingenommene Lösegeld mit ihm teilen konnte.

Die Yanluowang-Gruppe und Saint verstummten nach dem Leak der Chatlogs im Jahr 2022.

Hello, LockBit

Und jetzt sind wir wieder bei den HelloGookie-Forenbeiträgen.

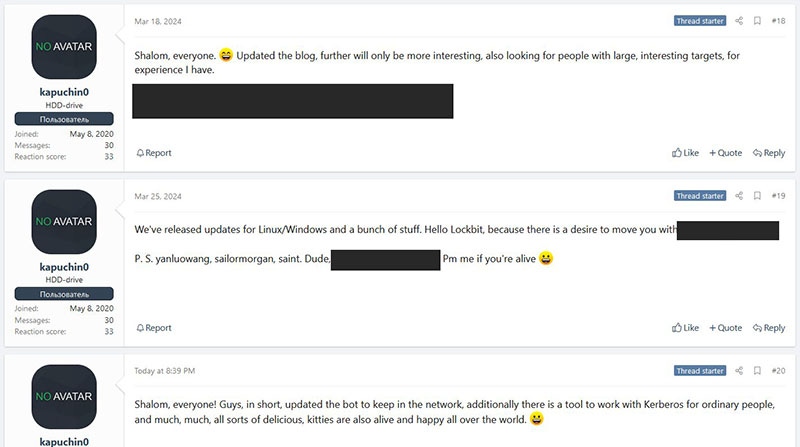

Gookee/Guki/Kapuchin0 postet mindestens seit Anfang März 2024 in den Foren. Ein Forscher (@3xp0rt) hat einige der Beiträge erfasst:

Ich habe URLs und einige Formulierungen redigiert, aber der Großteil des Inhalts ist hier intakt. In der Botschaft vom 18. März geht es um „große, interessante Ziele für meine Erfahrungen“. In der Nachricht vom 25. März wird um eine Nachricht von Yanluowang/Saint gebeten, möglicherweise um eine zukünftige Zusammenarbeit zu besprechen. Auch LockBit wird erneut angesprochen. Threat Intelligence Analyst Alexander Leslie hat vor Kurzem in einem Webinar die Beziehungen zwischen Ransomware-Betreibern erläutert:

„… all diese großen Ransomware-Gruppen verdienen miteinander Geld. Sie alle haben gemeinsame Partner und eine gemeinsame Infrastruktur. Sie alle greifen zum gleichen Zeitpunkt dieselben Opfer an. Sie benutzen alle die gleichen Foren. Sie führen private Chats miteinander. Ja, manchmal gibt es Feindseligkeiten, vor allem, wenn ein Partner Opfer auf zwei verschiedenen Blogs doppelt postet. Ja, das führt tatsächlich zu einer gewissen Kluft zwischen dem Partner und der Gruppe oder zwischen zwei Gruppen. Ja, es gibt Probleme mit Marktanteilen aufgrund von Deals, die sie mit bestimmten Tool-Anbietern getroffen haben. Aber auch diese Streitigkeiten sind relativ oberflächlich im Vergleich zu traditionellen Formen der Kriminalität, denn es ist im besten Interesse der Ransomware, dass niemand ausgeschaltet wird, dass niemand signifikant gestört wird, weder intern noch durch die Strafverfolgungsbehörden – denn wenn alle im Geschäft bleiben, bedeutet dies mehr und bessere Geschäfte für jede andere Ransomware-Gruppe.“

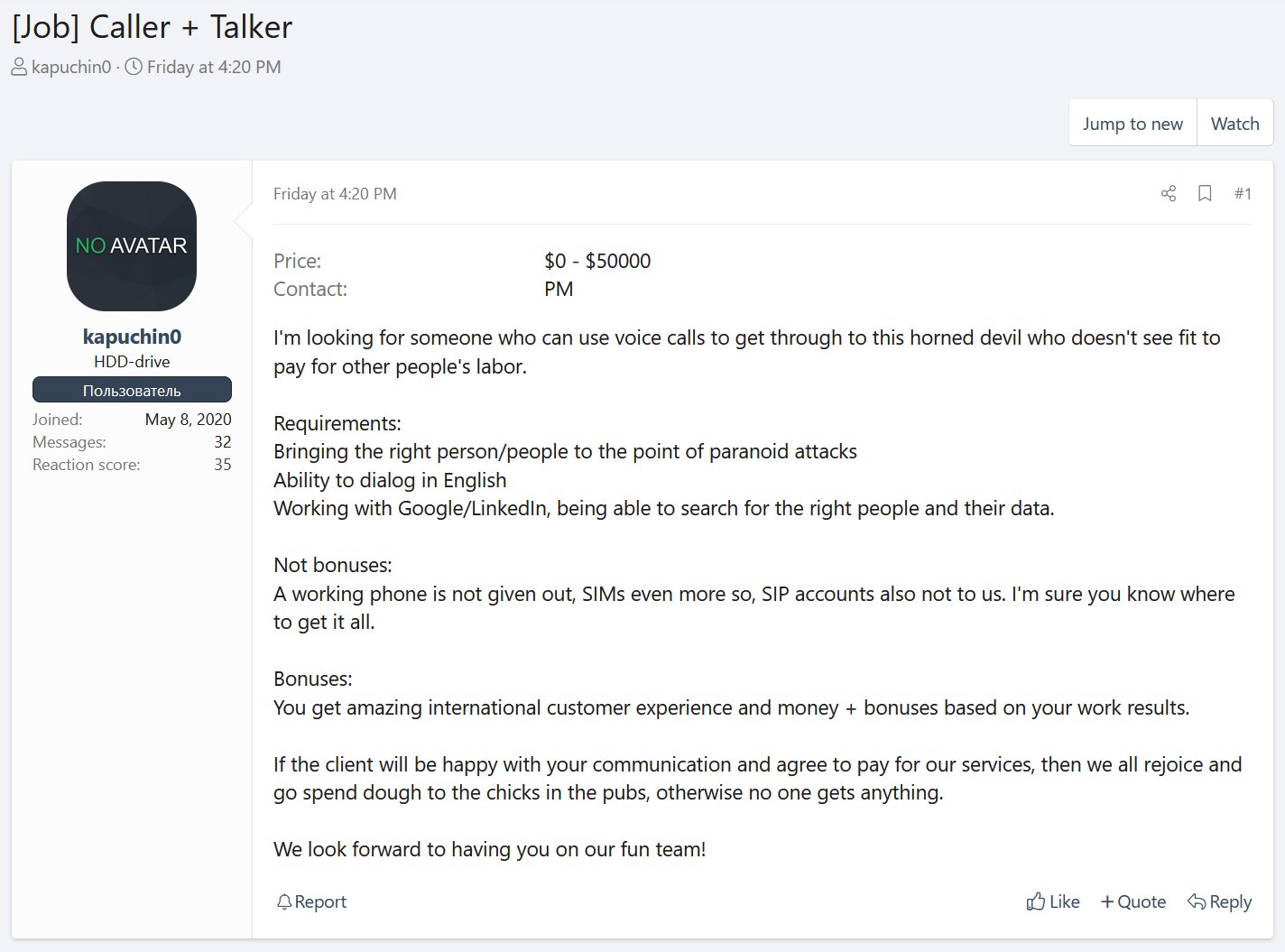

Am 22. April 2024 hat Gookee/Guki/Kapuchin0 eine Stellenanzeige für eine Person gepostet, um Ransomware-Ziele anzurufen:

Das Rekrutieren eines Anrufers bedeutet, dass HelloGookie wahrscheinlich Voice-Phishing oder Vishing einsetzt. Dies ist interessant, da Vishing beim Cisco-Angriff 2022 zum Einsatz kam:

Der Angreifer führte unter dem Deckmantel verschiedener vertrauenswürdiger Organisationen eine Reihe ausgeklügelter Voice-Phishing-Angriffe durch und versuchte damit, das Opfer davon zu überzeugen, vom Angreifer initiierte Push-Benachrichtigungen zur Multi-Faktor-Authentifizierung (MFA) zu akzeptieren. Dem Angreifer gelang es schließlich, eine MFA-Push-Akzeptanz zu erreichen, die ihm den Zugriff auf das VPN im Kontext des anvisierten Benutzers gewährte.

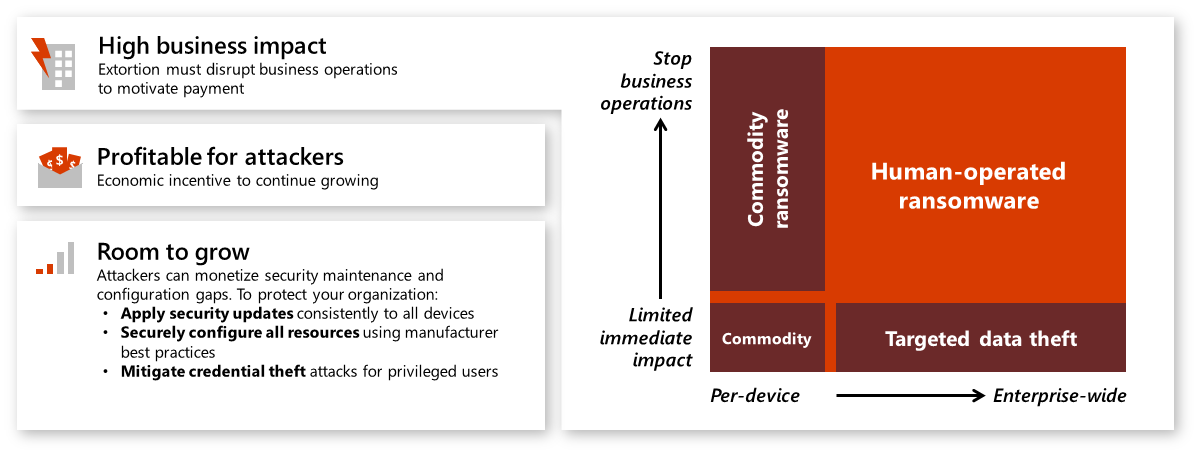

Von Menschen gesteuerte Ransomware-Angriffe wie HelloKitty und vermutlich auch HelloGookie sind für das Unternehmen sehr gefährlich. Dieses Microsoft-Dokument erklärt das höhere Risiko, das mit erfahrenen Kriminellen verbunden ist, die das Ausspionieren und den Angriff übernehmen.

In Kombination mit Taktiken wie Vishing und MFA-Müdigkeit können diese Angriffe sehr effektiv sein, um sich Zugang zu verschaffen und die Privilegieneinstellungen zu verändern.

Gehen Sie von einer realen Bedrohung aus

Es ist möglich, dass Guki/Gookee/Kapuchin0 keine neuen Attacken plant und nur Aufmerksamkeit erregen will. Schenken Sie den Aussagen dieser Kriminellen jedoch keinen Glauben; HelloGookie hat noch keine neuen Opfer aufgeführt. Sollte dies der Fall sein, handelt es sich möglicherweise nicht einmal um Opfer von HelloGookie-Angriffen. Manchmal posten Cyberkriminelle einfach die Opfer einer anderen Person weiter. Aber wenn sich der HelloKitty-Betreiber tatsächlich mit einer besseren Software zurückmeldet, mit alten Freunden wie Saint Kontakt aufnimmt und ein Anrufer in seinem Betrieb landet … dann ist das ein tatsächliches Risiko. Und obwohl der HelloKitty-Stammbaum wie Harry Lauders Gehstock aussieht, können Sie einen siebenjährigen Werdegang potenzieller Erfahrungen mit Cyberkriminalität finden, da diese Malware-Stämme wiedergeboren werden und Cyberkriminelle auch zwischen Gruppen wechseln.

Wir wissen nicht mit Sicherheit, ob HelloGookie eine echte Bedrohung darstellt, aber dieses ist ein weiteres Beispiel dafür, warum Sie eine Zero-Trust-Denkweise übernehmen sollten. Überprüfen Sie alles, Telefonanrufe sowie Aufforderungen zur Multi-Faktor-Authentifizierung. Verteidigen Sie alle Ihre Bedrohungsvektoren mit umfassender, mehrschichtiger Security und schreiben Sie Ihren Benutzern eine Schulung zur Stärkung des Risikobewusstseins vor.

Barracuda kann helfen

Nur Barracuda bietet einen vielschichtigen Schutz, der alle wichtigen Bedrohungsvektoren abdeckt, Ihre Daten schützt und die Reaktion auf Vorfälle automatisiert. Über 200.000 Kunden weltweit vertrauen Barracuda den Schutz ihrer E-Mails, Netzwerke, Anwendungen und Daten an. Auf unserer Website können Sie unsere umfassende Cybersecurity-Plattform erkunden.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.