URL-Manipulationstechniken: Punycode, Typosquatting und mehr

URL-Manipulationstechniken verbreiteten sich Anfang bis Mitte der 2000er Jahre und wurden als Methode zur Täuschung und zum Betrug von Computernutzern bekannt. Mit der zunehmenden Verbreitung des Internets und dem Vertrauen der meisten Benutzer zu E-Mails als bevorzugten Kommunikationskanal, wurden auch Cyberattacken häufiger. Angreifer begannen, nach Möglichkeiten zu suchen, die E-Mail-Kommunikation auszunutzen, indem sie URLs manipulierten, um Benutzer zu täuschen und sie zum Besuch bösartiger Websites zu verleiten. E-Mail-Angriffe, die auf URL-Manipulation basieren, sind nach wie vor ein starker E-Mail-Angriffsmechanismus.

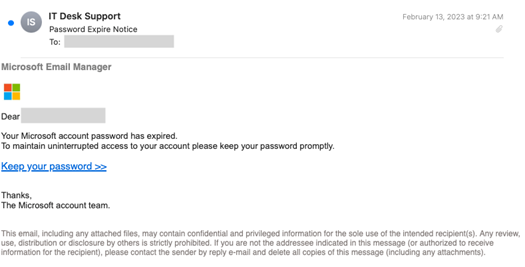

Die Cyberbedrohungslandschaft entwickelt sich ständig weiter. Es tauchen immer wieder neue E-Mail-Angriffe auf, während sich die bestehenden Angriffstechniken weiterentwickeln und sowohl auf versierte als auch auf unerfahrene Computeranwender abzielen. In einem unserer letzten Blog-Beiträge haben wir uns mit drei neuartigen Phishing-Angriffstechniken beschäftigt – Google Translate-Links, Verwendung von Sonderzeichen und Angriffe mit Bildanhängen.

Dieser Blog-Beitrag befasst sich mit ähnlichen Techniken, bei denen URLs innerhalb des E-Mail-Textes manipuliert werden, um Empfänger zu täuschen und ihre Sicherheit zu gefährden.

Was ist ein Punycode-Angriff?

Ein Punycode-Angriff ist ein solches Beispiel, bei dem Angreifer visuell täuschende URLs verwenden, um ihre Benutzer zu betrügen oder mit einem Phishing-Angriff „abzufischen“. Ein Beispiel für einen Punycode-Angriff ist unten zu sehen:

Legitime Domain: apple.com

Punycode-Domain: аррӏе.com

In diesem Fall wird das lateinische Zeichen „a“ durch den kyrillischen Buchstaben „а“ (U+0430) ersetzt. Diese Art von Angriff ähnelt stark einem Sonderzeichen-Angriff (bei dem Unicode-Zeichen mit der Breite Null verwendet werden). Wenn Sie eine Suche nach „apple.com“ in Ihrem Browserfenster starten (STRG + F oder CMD + F), gibt der Suchbegriff nur ein Ergebnis zurück. Das liegt daran, dass die Punycode-Domain zwar genauso aussieht, aber einen anderen Zeichensatz verwendet.

Darüber hinaus nutzen Angreifer auch internationale Domainnamen, um ähnliche oder ähnlich aussehende URLs zu erstellen. Diese Art von Angriffen weist eine relativ hohe Erfolgsquote auf, da die URLs legitim und vertrauenswürdig erscheinen. Diese Angriffstechnik wird auch als IDN-Homograph-Angriff bezeichnet. Ein weiteres Beispiel für diesen Angriff ist G00GLE.com (ähnelt GOOGLE.com). Ziemlich simpel, aber auch heute noch sehr aktuell.

Seit dem Aufkommen der internationalisierten Domainnamen (IDNs) und der Möglichkeit für Angreifer, diese leicht zu registrieren, haben viele Browser versucht, Schutz gegen Punycode-Angriffe zu bieten. Diese Art von Angriff ist jedoch auch heute noch weit verbreitet, vor allem weil nicht alle Browser den gleichen Standard für den Umgang mit IDNs übernommen haben und zweitens, weil es legitime Anwendungsfälle gibt, in denen Sonderzeichen innerhalb von IDNs verwendet werden. Sowohl Chrome als auch Firefox haben beispielsweise Richtlinien angepasst, um festzulegen, ob Unicode oder Punycode für einzelne Domains angezeigt werden soll.

Weitere Informationen zur Google-Richtlinie zu IDNs finden Sie hier: https://chromium.googlesource.com/chromium/src/+/main/docs/idn.md

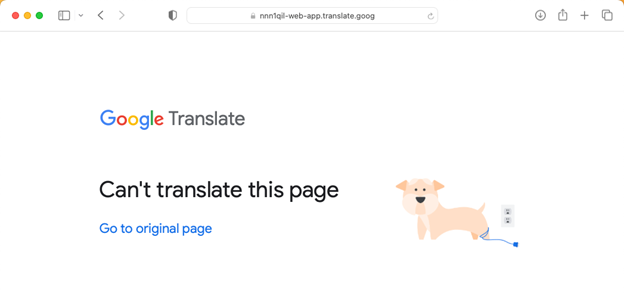

Obwohl die meisten modernen Browser inzwischen diese Art von Schutz bieten, nutzen Betrüger weiterhin Punycode-Angriffe, um Endbenutzer auszunutzen, indem sie diese Technik mit anderen Angriffsarten kombinieren. So haben wir in letzter Zeit viele Beispiele von Punycode-Angriffen gesehen, die mit „Google Translate“-basierten Angriffen kombiniert wurden, über die wir hier berichtet haben.

Im obigen Beispiel wäre die Domain, die Punycode verwendet, ohne den Einsatz des Übersetzungsdienstes, von Google Chrome blockiert worden. Obwohl Google die zugrunde liegende Website nicht übersetzt, bietet es einen Link zur „Originalseite“, einer bösartigen Website, die Punycode in ihrem Domainnamen nutzt.

Typosquatting zur Ausnutzung menschlicher Fehler

Ein weiteres Beispiel für einen URL-basierten Phishing-Angriff ist Typosquatting, bei dem Angreifer auf menschliches Versagen angewiesen sind, um sie per Phishing anzugreifen oder zu betrügen. Bei dieser Technik registriert ein Angreifer einen Domain-Namen, der einer legitimen Domain sehr ähnlich ist. Sehen wir uns das folgende Beispiel an:

Legitime Domain: apple.com

Typosquatting-Domain: aple.com

Diese Angriffstechnik unterscheidet sich von Punycode, da sie nicht vom Einsatz nicht-lateinischer Charaktersätze abhängig ist. Ein weiteres Beispiel wäre goglle.com anstelle von google.com.

Typosquatting-Domains werden häufig im HREF-Tag des E-Mail-Quellcodes verwendet, während der eigentliche URL-Text die legitime URL anzeigt. Dies ist eine weitere Technik, mit der Benutzer getäuscht werden.

Mit der Verbreitung von generativer KI ist es für Betrüger viel einfacher geworden, eine Liste ähnlich aussehender Domains zu erstellen. Es gibt mehrere Techniken, die von Betrügern bei der Erstellung von Typosquatting-Angriffen genutzt werden. Dazu gehört die Verwendung von Algorithmen zum Hinzufügen oder Entfernen eines Strichs (- oder _), das Hinzufügen oder Entfernen von Zeichen, das Hinzufügen einer TLD (Top-Level-Domain) vor einer Tld oder die Verwendung der falschen Tld, das Ersetzen von Vokalen usw.

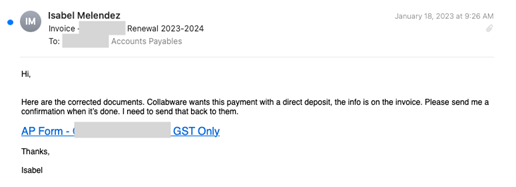

In einem anderen Beispiel hatten es Betrüger auf eine Buchhaltungsfirma in Kanada abgesehen, indem sie eine ähnliche Domain registrierten, die nur ein zusätzliches Zeichen im Domainnamen enthielt. Der Angriff war sorgfältig geplant und führte zu einer Webseite, die Anmeldedaten sammelte.

Weitere URL-Manipulationstechniken, die eine Bedrohung darstellen

In Verbindung mit diesen und den zuvor behandelten Phishing-Techniken verwenden Angreifer häufig auch Kurz-URL-Dienste und Watering-Hole-Angriffe. Kurz-URL-Dienste erlauben, bösartige URLs mit Hilfe eines URL-verkürzenden Dienstes eines Drittanbieters so zu verpacken, dass sie legitimer aussehen. Oft verpacken Angreifer eine URL mehrmals, um nicht entdeckt zu werden.

Ebenso wird die Watering Hole-Technik häufig eingesetzt, um eine Organisation oder eine Gruppe von Nutzern als Ziel zu wählen, von denen bekannt ist, dass sie eine bestimmte Website häufig besuchen. In diesem Fall kompromittiert ein Angreifer eine Website über eine bekannte Sicherheitslücke und nutzt Links von dieser Website, um Anmeldedaten abzugreifen oder Malware auf dem Gerät eines Benutzers zu installieren.

Barracuda Email Protection enthält eine Link-Schutzfunktion, um sicherzustellen, dass Benutzer nicht auf bösartige URLs klicken. LinkProtect umhüllt jeden Link in jeder E-Mail, die durch das Gateway-Produkt passiert, und zum Zeitpunkt des Klicks auf jede URL wird eine Analyse durchgeführt, um festzustellen, ob der Link in Ordnung ist oder nicht. Barracuda Email Protection bietet zwar mehrere Sicherheitsebenen, darunter die Analyse von Domains vor der E-Mail-Zustellung und die Verwendung von maschinellem Lernen und verschiedenen Statistikmodellen, um zu erkennen, ob eine E-Mail wahrscheinlich in Ordnung ist, aber die Funktion von LinkProtect ist von entscheidender Bedeutung, da sie als letzte Verteidigungslinie für den Fall fungiert, dass die Daten, zu denen eine URL führt, nach der E-Mail-Zustellung geändert wurden, sodass sie inzwischen auf eine bösartige Seite verweist. Im Durchschnitt verarbeitet LinkProtect jede Woche rund 10 Millionen Anfragen, wobei 1 % der Links zum Zeitpunkt des Klicks als schädlich eingestuft werden.

Dies sind nur einige zusätzliche Beispiele für URL-basierte Angriffe, und sie haben sich im Laufe der Zeit weiterentwickelt und sind komplexer geworden. Einige dieser Techniken wurden in einem kürzlich durchgeführten Barracuda-Webinar ausführlicher behandelt, in dem wir uns auch einige Beispiele solcher Angriffe aus der Praxis ansahen.

Wie Fleming Shi, CTO unseres Unternehmens, oft sagt: „Es ist von entscheidender Bedeutung, dass Unternehmen sicherstellen, dass ihre Mitarbeiter gut in der Erkennung von Phishing-Versuchen sind.“ E-Mail-Sicherheitslösungen sind zwar notwendig, aber jedes Unternehmen muss für eine angemessene Schulung seiner Mitarbeiter sorgen, um seine Cybersicherheit zu gewährleisten.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.