Erpressungsangriffe, die eine immer häufigere Form von E-Mail-Betrug sind, bedrohen das Opfer mit kompromittierenden Informationen, beispielsweise einem peinlichen Foto und fordern eine Zahlung in einer Kryptowährung, damit die Informationen nicht veröffentlicht werden. Angreifer kaufen oft die Zugangsdaten der Opfer oder finden sie durch Datenverletzungen, um zu „beweisen“, dass ihre Bedrohung legitim ist.

Um ein besseres Verständnis der finanziellen Infrastruktur zu erhalten, die Angreifer in Erpresser-E-Mails verwenden, hat Barracuda kürzlich mit Forschern der Columbia University zusammengearbeitet, um über 300.000 E-Mails zu analysieren, die von den KI-basierten Detektoren von Barracuda Networks innerhalb eines Jahres als Erpressungsangriffe erkannt wurden.

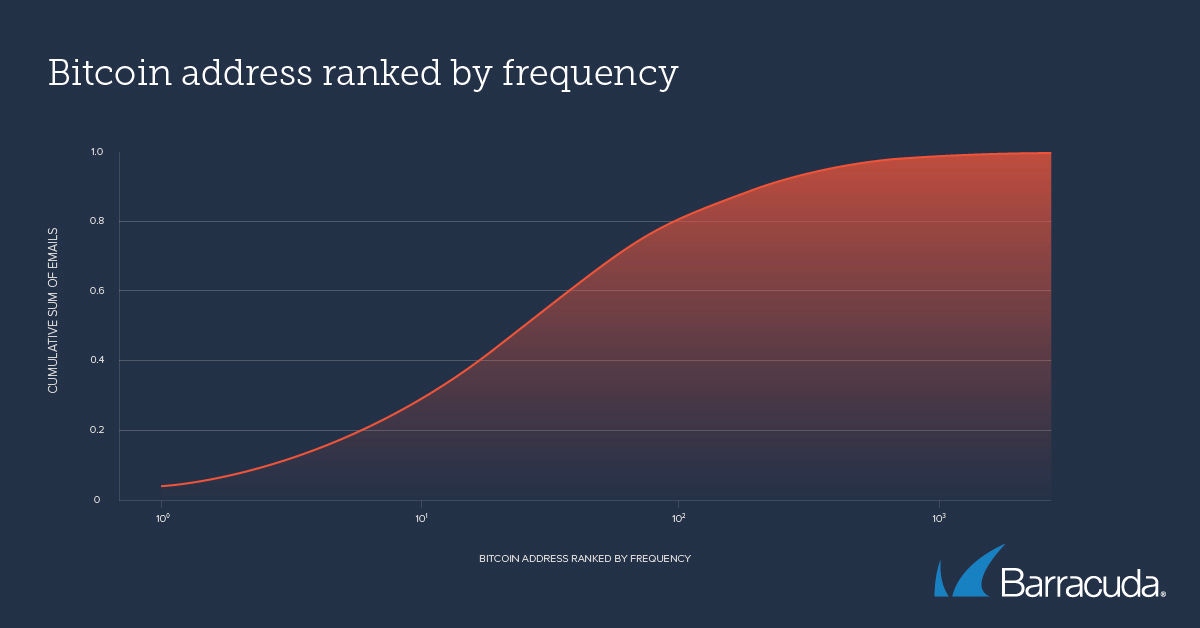

Wir haben festgestellt, dass eine relativ kleine Anzahl von Angreifern für die überwiegende Mehrheit der Erpressung-E-Mails verantwortlich ist, wobei die zehn wichtigsten Bitcoin-Adressen in etwa 30 % der E-Mails und die 100 Top-Adressen in etwa 80 % der E-Mails erscheinen.

Wir haben auch festgestellt, dass die Geldbeträge, die bei Erpressungsangriffen gefordert werden, nach wie vor gering sind. In 25 % der E-Mails wird ein Betrag von weniger als 1.000 Dollar gefordert, während in über 90 % der Erpressung-E-Mails ein Betrag von weniger als 2.000 Dollar verlangt wird.

Hier ist ein genauerer Blick auf die Währung, die bei diesen Angriffen verwendet wird, auf die Art und Weise, wie die Angreifer Bitcoin-Adressen verwenden, das Volumen der von ihnen gesendeten Angriffe und die Höhe der angeforderten Geldbeträge.

Von Erpressern verwendete Kryptowährungen

In unserem Datensatz ist Bitcoin die einzige Kryptowährung von Angreifern. Wir konnten keine Beispiele für Angreifer finden, die andere Kryptowährungen wie Ethereum, Lightcoin und Monero verwenden. Es gibt mehrere wahrscheinliche Gründe, warum Angreifer Bitcoin als Methode für Lösegeldzahlung verwenden. Bitcoin ist weitgehend anonym, Transaktionen verwenden Wallet-Adressen und jeder kann so viele Wallet-Adressen generieren, wie er möchte.

Außerdem ist die Infrastruktur rund um Bitcoin gut entwickelt, was es Opfern leicht macht, Bitcoin zu kaufen und Angreifern die Möglichkeit gibt, ihre Aktionen mit Hilfe von „Mixern“ weiter zu anonymisieren. Dies sind Services, die darauf ausgelegt sind, die Transaktionsverläufe zu verschleiern, indem Bitcoin aus zahlreichen Wallets zufällig kombiniert und aufgeteilt werden. Schließlich lässt sich aufgrund der öffentlichen Zugänglichkeit der Blockchain leicht verifizieren, ob ein Opfer bezahlt hat oder nicht, wodurch einige der Probleme beseitigt werden, die bei herkömmlichen Transaktionen auftreten.

Analyse von Bitcoin-Adressen

Auch wenn Bitcoin anonym ist, können wir dennoch einige sehr interessante Eigenschaften über die Angreifer und ihr Verhalten erfahren, indem wir die Bitcoin-Adressen analysieren, die von den Angreifern verwendet werden, wenn sie ihre Erpressung-E-Mails versenden. Wenn wir beispielsweise sehen, dass in mehreren Angriff-E-Mails, die Barracuda-Benutzer empfangen, dieselbe Adresse verwendet wird, können wir feststellen, dass sie zu demselben Angreifer (oder derselben Gruppe von Angreifern) gehört, auch wenn wir nicht sagen können, wer der Angreifer ist.

Um eine solche Analyse durchzuführen, haben wir alle Erpresser-E-Mails in unserem Datensatz nach den darin enthaltenen Bitcoin-Adressen gruppiert und die Anzahl der eindeutigen Adressen ebenso wie die Anzahl der E-Mails gezählt, in denen eine bestimmte Adresse erscheint.

Wir haben festgestellt, dass sich die Angriffe tatsächlich auf eine kleine Anzahl von Bitcoin-Adressen konzentrieren. Insgesamt gibt es rund 3.000 eindeutige Bitcoin-Adressen in unserem Datensatz, von denen die 10 Top-Adressen in etwa 30 % der E-Mails erscheinen und die 100 Top-Adressen in etwa 80 % der E-Mails.

Daraus können wir schließen, dass eine relativ kleine Anzahl von Angreifern für die überwiegende Mehrheit von Erpressung-E-Mails verantwortlich ist. Das gibt uns Hoffnung, denn wenn diese Angreifer gestoppt oder ihre Methoden effektiv blockiert werden können, dann kann ein großer Teil dieser E-Mail-Bedrohungen neutralisiert werden.

Gegenanalyse der Bitcoin-Adresse mit dem E-Mail-Absender

Eine weitere wichtige Information, die wir verwenden können, um bestimmte E-Mails bestimmten Angreifern zuzuordnen, sind die tatsächlichen E-Mail-Felder. Wir können beispielsweise das Feld „Absender“ jeder E-Mail als Proxy für den Angreifer verwenden. Während ein einzelner Angreifer zwar problemlos E-Mails von verschiedenen E-Mail-Konten aus versenden kann, wissen wir, dass wenn wir mehrere E-Mails von demselben Absender erhalten, dass sie zu demselben Angreifer gehören.

Also haben wir die E-Mails nach dem Feld „Absender“ gruppiert und die Anzahl der E-Mails gezählt, die jeder „Absender“ versendet, ebenso wie die Anzahl der eindeutigen Bitcoin-Adressen, die jeder Absender in seinen E-Mails verwendet. Für eine deutliche Visualisierung der Analyse haben wir die Diagramme nach der Anzahl der E-Mails aufgeschlüsselt, die ein Absender sendet.

Es gibt mehrere interessante Erkenntnisse aus dieser Analyse. Erstens verwendet die überwiegende Mehrheit aller Absender dieselbe Bitcoin-Adresse, wenn sie ihre Angriffe senden. Das gilt für Absender, die eine große Anzahl von E-Mails versenden und noch mehr für Absender, die kleine Mengen versenden. Zweitens haben von den 120.000 eindeutigen Absendern im gesamten Datensatz weniger als 3.000 Absender mehr als 10 E-Mails versendet Nur 8 Absender haben mehr als 500 E-Mails versendet.

Wir kommen zu dem Schluss, dass Angreifer bei der Verschleierung ihrer Identität eher faul sind und in der überwiegenden Mehrzahl der Fälle scheinen sie dieselbe Bitcoin-Adresse für diese Betrügereien zu verwenden. Auch dies stimmt uns etwas optimistisch, da die Möglichkeit besteht, dass diese relativ kleine Anzahl von Bitcoin-Adressen (und Angreifern) von den Strafverfolgungsbehörden ausfindig gemacht werden kann.

Wie viel Geld verlangen die Angreifer?

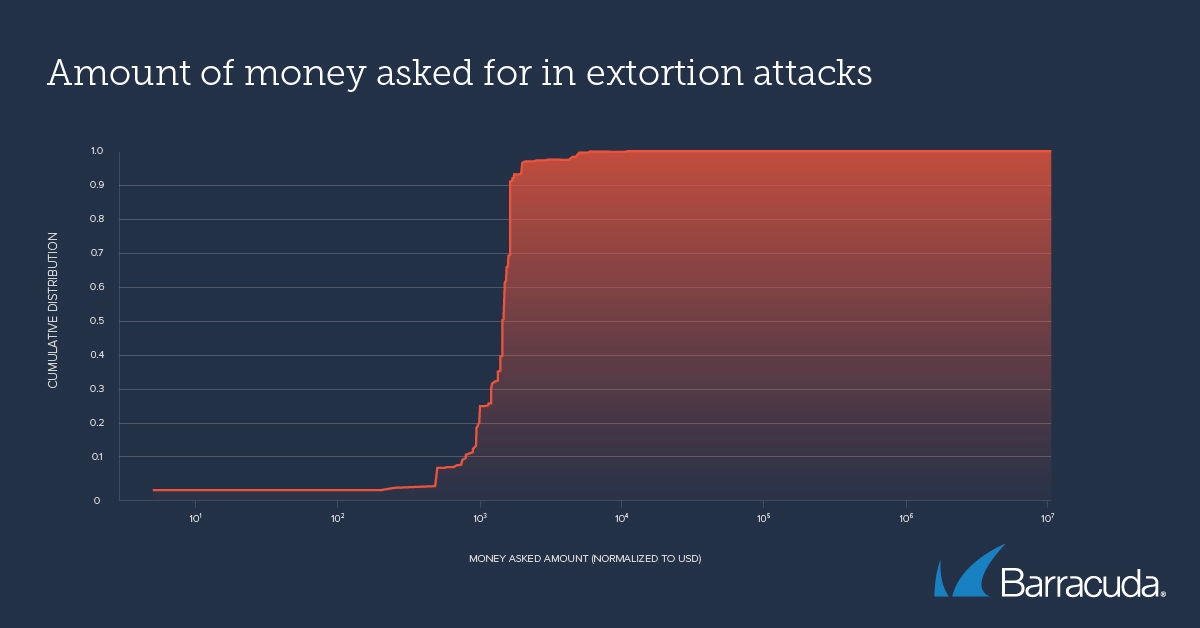

Um das Verhalten der Angreifer besser zu verstehen, wollten wir herausfinden, wie viel Geld Erpressungsangreifer verlangen und wie einheitlich der Betrag in unserem Datensatz ist. Um den in den E-Mail-Texten geforderten Geldbetrag zu erhalten, haben wir verschiedene Geldbezeichnungen extrahiert, wie $, usd, us dollar, euro, €, GBP, £ usw.

In den 200.000 E-Mails, aus denen wir Bitcoin-Adressen extrahieren können, fordern 97 % von ihnen US-Dollar, 2,4 % Euro und die verbleibenden 0,6 % britische Pfund Sterling, kanadische Dollar, Bitcoins usw. Für jeden extrahierten Betrag, der nicht in USD angegeben ist, rechnen wir ihn zu Vergleichszwecken in den entsprechenden Wert in US-Dollar an dem Tag um, an dem die E-Mail gesendet wurde.

Nachfolgend finden Sie die kumulative Verteilungsfunktion der Geldbetragsverteilung. Die Ergebnisse sind interessant:

- Fast alle Angreifer verlangen zwischen 400 und 5.000 US-Dollar

- In 25 % der E-Mails wird nach einem Betrag von weniger als 1.000 US-Dollar gefragt

- Über 90 % der Erpressungs-E-Mails verlangen einen Betrag von weniger als 2.000 US-Dollar

- Angreifer verlangen in der Regel Geld zwischen 500 und 2.000 US-Dollar

Wir vermuten, dass der von den Angreifern geforderte Geldbetrag relativ konzentriert in einem „optimalen Bereich“ liegt: Er ist hoch genug, um für den Angreifer beträchtlich zu sein, aber nicht so hoch, dass er:

- das Opfer von der Zahlung abhält,

- Das Opfer dazu veranlassen würde, zu untersuchen, ob der Angreifer tatsächlich über kompromittierende Informationen verfügt (was in der Regel nicht der Fall ist)

- keinen Alarm bei der Bank oder den Steuerbehörden des Opfers auslöst

Wir vermuten auch, dass sie wahrscheinlich „Best Practices“ voneinander übernehmen, da sich die bei diesen Angriffen geforderten Geldbeträge auf eine ganz bestimmte Gruppe konzentrieren und die Angreifer Teil einer relativ kleinen Gruppe zu sein scheinen.

Fazit

Auch wenn Bitcoin ein relativ anonymes Zahlungssystem für Angreifer bietet, können wir anhand der Bitcoin-Adressen (und anderer Informationen wie dem E-Mail-Absender) wichtige Informationen aus Erpressungsangriffen erhalten. Wir kommen zu dem Schluss, dass Erpressung zwar eine erhebliche E-Mail-Bedrohung ist, da jedes Jahr Millionen bösartiger E-Mails an die Opfer gesendet werden, sie aber von einer relativ kleinen Gruppe von Tätern verursacht wird (weniger als 100 Angreifer und wahrscheinlich noch weniger, wenn man davon ausgeht, dass die Angreifer mehrere Bitcoin-Adressen verwenden). Wir vermuten, dass diese kleinen Gruppen von Angreifern ähnliche Best Practices und Muster verwenden.

Aufgrund dieser Eigenschaften sind wir optimistisch, was die Bekämpfung dieser speziellen E-Mail-Bedrohung angeht. Erstens vermuten wir, dass die Strafverfolgungsbehörden dieser Bedrohung deutlich Einhalt gebieten können, wenn sie in der Lage sind, auch nur eine kleine Anzahl dieser Angreifer ausfindig zu machen. Zweitens sollten Anbieter von E-Mail-Sicherheit in der Lage sein, einen großen Prozentsatz dieser Angriffe mit relativ einfachen Detektoren zu blockieren, da die Angreifer einander zu kopieren scheinen und sehr ähnlichen Mustern folgen. Das haben wir tatsächlich bei Barracuda erlebt, wo unsere maschinellen Lerndetektoren diese Art von Angriffen mit äußerst hoher Genauigkeit abfangen konnten.

4 Möglichkeiten, sich vor erpresserische Angriffen zu schützen

AI-basierter Schutz – Angreifer passen erpresserische Angriffe an, um E-Mail-Gateways und Spam-Filter zu umgehen. Daher ist eine gute Spear-Phishing-Lösung, die vor erpresserischen Angriffen schützt, ein Muss.

Schutz vor Account Takeover – Viele Erpressungsangriffe gehen von kompromittierten Konten aus. Stellen Sie sicher, dass Betrüger Ihre Organisation nicht als Basislager für diese Angriffe nutzen. Setzen Sie Technologie ein, die künstliche Intelligenz verwendet, um zu erkennen, wenn Konten kompromittiert wurden.

Proaktive Untersuchungen – Angesichts der Peinlichkeit von Erpressungsbetrügereien sind Mitarbeitende möglicherweise weniger bereit als sonst, diese Angriffe zu melden. Führen Sie regelmäßige Suchen in zugestellten E-Mails durch, um E-Mails im Zusammenhang mit Passwortänderungen, Sicherheitswarnungen und anderen Inhalten zu erkennen

Schulungen zum Sicherheitsbewusstsein - Informieren Sie Benutzer über erpresserische Angriffe und machen Sie dies zum Bestandteil Ihres Schulungsprogramms zum Sicherheitsbewusstsein. Stellen Sie sicher, dass Ihre Mitarbeiter diese Angriffe erkennen, ihren betrügerischen Charakter verstehen und sich sicher fühlen, wenn sie diese melden. Testen Sie mithilfe einer Phishing-Simulation die Wirksamkeit Ihres Trainings und bewerten Sie die Benutzer, die am anfälligsten für Erpressungsangriffe sind.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.