Anatomie eines Anti-Phishing-Catch

Barracuda Email Protection ist mehr als nur ein E-Mail Security Gateway. Es enthält mehrere Advanced Threat Protection-Funktionen, darunter jene, die speziell zum Schutz von Unternehmen vor Phishing- und Account Takeover-Angriffen entwickelt wurde. Dieser Schutz ist direkt in Microsoft 365 integriert und arbeitet still im Hintergrund, um die einzigartigen Kommunikationsmuster Ihres Unternehmens zu lernen. So können Kommunikationsanomalien wie ein Spear-Phishing-Angriff identifiziert und gestoppt werden. Dies ist ein Echtzeitschutz vor E-Mail-Bedrohungen, die durch herkömmliche Security-Gateways gelangen.

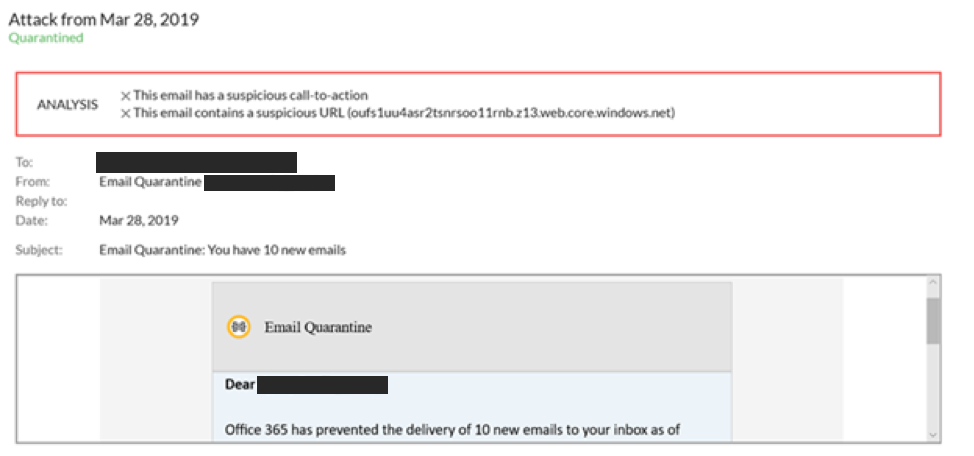

Um Ihnen zu zeigen, wie das funktioniert und warum es so wichtig ist, habe ich einen Spear-Phishing-Angriff analysiert, der von Barracuda Email Protection gestoppt wurde. Wir haben die Einzelheiten weggelassen, um die Privatsphäre des Kunden zu schützen.

Der Angriff

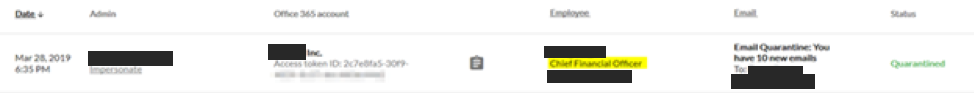

Dieser Angriff richtete sich gegen den Chief Financial Officer (CFO) des Kunden. Es ist ein klassischer Versuch, Zugangsdaten zu erbeuten mit einer interessanten Wendung: die Landing-Page des Angreifers ist SSL-verschlüsselt, mit einem gültigen, von Microsoft signierten Zertifikat. Selbst ein geschulter Benutzer, der das Zertifikat untersuchen würde, könnte dadurch leicht getäuscht werden.

Zum Zeitpunkt des Angriffs nutzte der Kunde ein E-Mail-Gateway, das nicht von Barracuda war. Der Barracuda Phishing-Schutz, früher bekannt als Barracuda Sentinel, wurde als separate Anti-Phishing-Lösung bereitgestellt. Diese Lösung ist jetzt in Barracuda Email Protection enthalten.

Nachdem der Angriff das Gateway des Kunden umgangen hatte, erkannte die Lösung von Barracuda zwei Anomalien und warnte den Administrator, dass sie einen Spear-Phishing-Angriff auf den CFO isoliert hatte:

Die Kopfzeile der E-Mail

Der Angriff wurde von außerhalb des Microsoft 365-Tenants des Kunden gesendet, aber er wurde von einem anderen Microsoft 365-Konto gesendet. Die Gateway-E-Mail-Sicherheitslösung des Kunden von einem Drittanbieter identifizierte dies als legitime Nachricht und ließ die Bedrohung in das Netzwerk.

Received: from xx-xxxx.xxxxxxxx.com (205.1xx.110.1xx) by BL2NAM02FT019.mail.protection.outlook.com (10.152.77.166) with Microsoft SMTP Server (version=TLS1_2, cipher=TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384) id 15.20.1750.16 via Frontend Transport; Thu, 28 Mar 2019 18:51:15 +0000

Received: from yy.yy (80.2xx.x.116 [80.2xx.x.116]) (Using TLS) by relay.xxxxxxxx.com with ESMTP id us-mta-24-XXLzexyzxyzxyzCje8Q-1; Thu, 28 Mar 2019 14:51:14 -0400

Received: from yy.yy (localhost [127.0.0.1]) by yy.yy (8.14.4/8.14.4) with ESMTP id x2SMZxxxx26782 for <dxxx@voxxxx.yyy>; Thu, 28 Mar 2019 18:35:08 GMT

Received: (from root@localhost) by yy.yy (8.14.4/8.14.4/Submit) id x2SMZXYZXY780; Thu, 28 Mar 2019 18:35:07 GMT

Received-SPF: Pass (protection.outlook.com: domain of

voxxxx.yyy designates 205.1xx.110.1xx as permitted sender)

X-XX-Unique: XXLzexyzxyzxyzxyzCje8Q -1

X-XXXXXXXX-Spam-Score: 0

Wie Sie in den vorhergehenden Kopfzeile-Ausschnitten sehen können, gibt es einige Gründe, warum es diese E-Mail durch das Gateway geschafft hat:

- Die SPF-Prüfung wurde „bestanden“. SPF oder Sender Policy Framework ist eine Authentifizierungsmethode, die dazu beitragen kann, das Fälschen von E-Mail-Adressen zu verhindern. Da diese Nachricht von einem anderen Office 365-Konto gesendet wurde, wurde sie nicht als Domainfälschung erkannt.

- Die Nachricht enthielt keinen bösartigen Anhang

- Die Nachricht schien kein Spam zu sein und ihr wurde ein Spam-Score von 0 zugewiesen.

Wie Sie sehen, können herkömmliche Gateway-Lösungen einfach nicht jede Art von E-Mail-Bedrohung erfassen.

Die Website, die Zugangsdaten sammelt

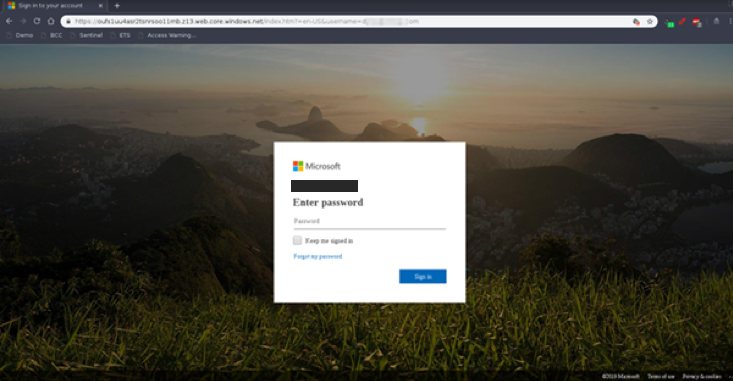

Ich habe eine Testumgebung erstellt, damit ich den in dieser Nachricht enthaltenen verdächtigen Link bewerten kann. Diese Webseite wird wie eine normale sichere Seite angezeigt, sowohl in Google Chrome als auch in Microsoft Edge. Es gab keine Browser-Warnungen, dass die Website bösartig sei, wahrscheinlich weil wir die Bedrohung abgefangen hatten, bevor sie allgemein bekannt wurde.

Google Chrome:

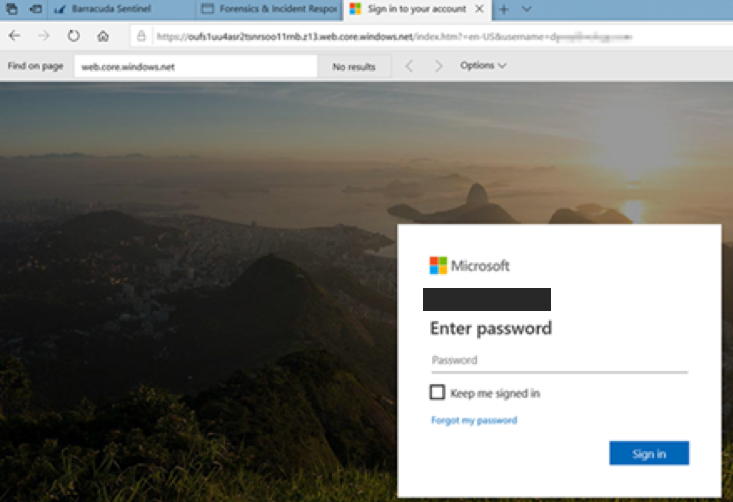

Microsoft Edge:

Wie Sie in der URL sehen können, ist dies eine SSL-verschlüsselte Website. Und um es noch einmal zu betonen, sie wird nicht als bösartig gekennzeichnet.

Als böse zertifiziert?

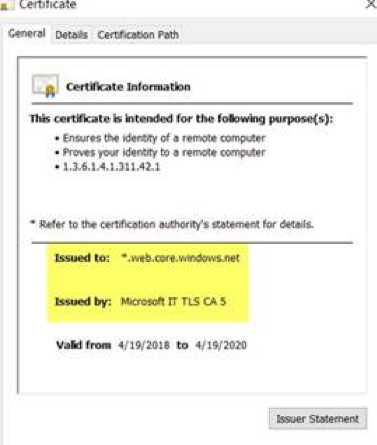

Ich habe keine Zertifikatswarnung erhalten, als ich diese Website geöffnet habe. Das ist ein Problem, denn es bedeutet, dass mein Computer der Organisation vertraut, die das Zertifikat dieser Website zum Sammeln von Zugangsdaten signiert hat. Wenn wir uns das Zertifikat ansehen, können wir sehen, dass es von Microsoft selbst signiert wurde:

Zusammengefasst lässt sich sagen, dass ein Microsoft 365-E-Mail-Angriff die Opfer auf eine Website zum Abfangen von Zugangsdaten schickt, die ein von Microsoft signiertes SSL-Zertifikat hat.

Wie ist das möglich?

Betrüger suchen immer nach neuen Wegen, um einen ahnungslosen Benutzer dazu zu verleiten, auf eine Phishing-Nachricht hereinzufallen. Je mehr Legitimität die Betrüger in ihre E-Mails projizieren können, desto effektiver können sie deren Empfänger ausnutzen. Im Rahmen des Cloud-Angebots von Microsoft können Kunden einen benutzerdefinierten Domain-Namen für Azure-Speicherkonten konfigurieren. Diese Funktion hat sicherlich legitime Anwendungsfälle, aber wie Sie hier sehen, kann sie auch für bösartige Akteure äußerst nützlich sein.

Was nun?

Hoffentlich dient dieses kleine Beispiel als Erinnerung an einige entscheidende Wahrheiten über E-Mail-Security:

- Die Sicherung von E-Mails auf Gateway-Ebene reicht nicht mehr aus. Es ist nach wie vor wichtig, Gateway-Security zum Schutz vor herkömmlichen Angriffen (Viren, 0-Day Ransomware, Spam usw.) zu nutzen, aber sie ist wehrlos gegen gezielte Angriffe wie den oben beschriebenen.

- SSL-Zertifikate sind KEIN Indikator, ob eine Website legitim oder sicher ist. Sprechen Sie mit Ihren Benutzern und über 80 % werden Ihnen sagen, dass sie auf das „Schloss“ in der URL-Leiste schauen, um festzustellen, ob es sich um eine sichere Website handelt. 10 % werden etwas vorsichtiger sein und den restlichen 10 % ist es gleichgültig und sie klicken trotzdem auf alles.

- Die KI-Engine von Barracuda hat diese Bedrohung erkannt und beseitigt. Dazu wurde ein kontextbezogener Algorithmus zur Verarbeitung natürlicher Sprache eingesetzt, der den Kunden sofort vor diesem und vielen anderen Angriffen schützen konnte.

Besuchen Sie unsere Website, um weitere Informationen über Barracuda Email Protection oder einen kostenlosen E-Mail-Bedrohung-Scan zu erhalten.

Hinweis: Dieser Beitrag wurde ursprünglich im September 2020 veröffentlicht.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.