Löschen, leaken, erpressen: Das verrückte Hybrid-Playbook der Anubis-Ransomware

Anubis ist ein Ransomware-as-a-Service (RaaS)-Akteur, der im Dezember 2024 aufgetaucht ist und sich schnell durch die Integration von Funktionen zum Löschen von Dateien neben der traditionellen Verschlüsselung und Datenexfiltration auszeichnete. Die Gruppe betreibt mehrere Affiliate-Programme mit Umsatzaufteilungen zwischen 50 % und 80 % und zielt auf mehrere Sektoren in mehreren Ländern ab, darunter Australien, Kanada, Peru und die Vereinigten Staaten.

Die Entstehungsgeschichte von Anubis

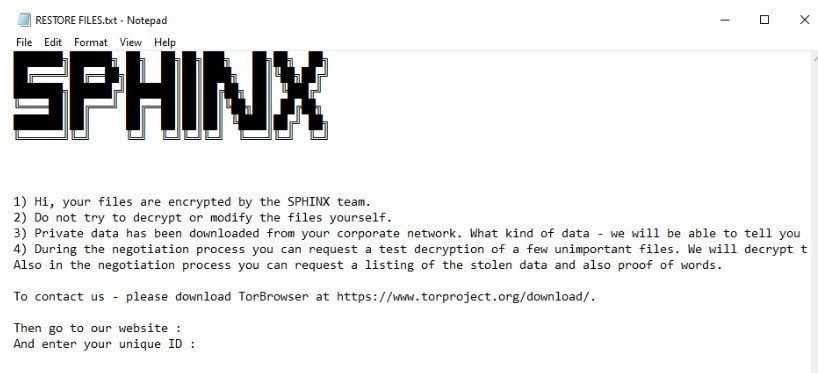

Es wird vermutet, dass Anubis sein aktuelles Leben unter dem Codenamen „Sphinx“ begonnen hat, der erstmals Ende 2024 beobachtet wurde. Samples der Sphinx-Ransomware wiesen Lösegeldforderungen auf, die sowohl eine TOR-Site als auch eine eindeutige ID vermissten, was darauf hindeutet, dass entweder die Malware in der Entwicklung war oder die Betreiber neu und unerfahren waren.

Etwa zur gleichen Zeit stellten Forscher fest, dass ein Bedrohungsakteur namens Anubis ein X-Konto (ehemals Twitter) erstellt hatte, und kurz darauf wurde Anubis-Ransomware beobachtet. Beim Vergleich von Sphinx- und Anubis-Samples stellten die Forscher fest, dass die Malware-Binärdateien fast identisch waren.

Wer ist Anubis?

Lassen Sie uns diesen Abschnitt mit der Klärung beginnen, wer Anubis nicht ist. Es gibt zwei weitere Bedrohungen mit dem Namen Anubis. Eine ist ein Android-Banking-Trojaner, der erstmals 2016 beobachtet wurde. Die zweite ist Teil eines Toolkits, das von der FIN7-Gruppe, auch bekannt als Carbanak-Gruppe, verwendet wird. Dies ist ein benutzerdefiniertes Tool, das für Command and Control (C2) und Datenexfiltration verwendet wird. Dieses Toolset wurde erstmals im Jahr 2020 beobachtet.

Es ist auch ein guter Zeitpunkt, darauf hinzuweisen, dass die Sphinx-Ransomware vor Anubis nicht die BlackCat-Ransomware-Variante namens „Sphynx“ ist.

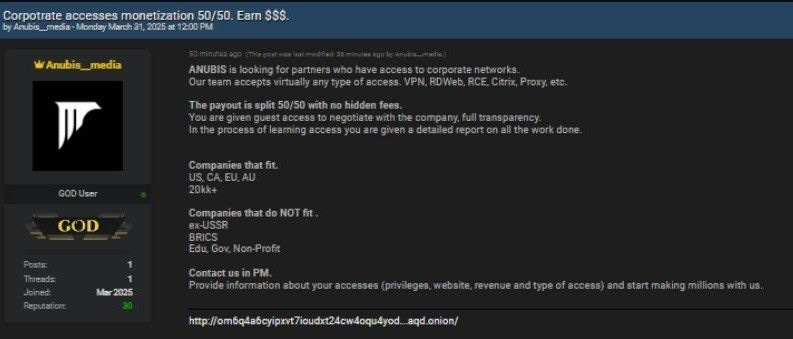

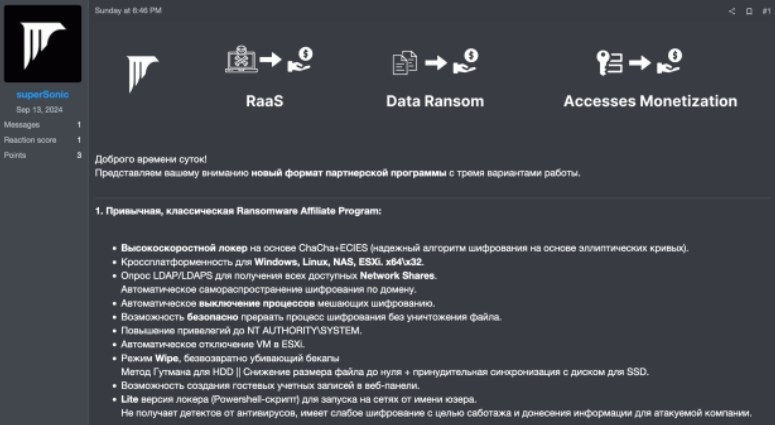

Nachdem das geklärt ist, lassen Sie uns einen Blick darauf werfen, was wir über die Anubis RaaS-Gruppe wissen. Wir beginnen mit zwei Anubis-Agenten, die in zwei russischen Cybercrime-Foren gepostet haben. Der Nutzer „supersonic“ hat im RAMP-Forum gepostet, um für das RaaS zu werben und Affiliates zu rekrutieren. Der Nutzer „Anubis_Media“ postet auf ähnliche Weise im XSS-Forum. Da die Kommunikation im Forum normalerweise auf Russisch erfolgt, gehen Forscher davon aus, dass die Anubis-Betreiber in Russland oder anderen Ländern der Gemeinschaft Unabhängiger Staaten (GUS) ansässig sind. Es gibt weitere Faktoren, die diese Theorie unterstützen:

- Aktivitäten wie Ransomware-Verhandlungen, Updates von Leak-Seiten und praktische Angriffsaktivitäten scheinen hauptsächlich während der üblichen Arbeitszeiten in der Moskauer Standardzeit (MSK) stattzufinden.

- Die Binärdateien und die Lösegeldforderung von Anubis-Ransomware enthalten Zeichenfolgen in russischer Sprache und gelegentliche russische Zeichen im Code.

- Anubis verbietet Angriffe auf ehemalige Sowjetstaaten und fordert ausdrücklich den ersten Zugang zu westlichen Ländern.

Sicherheitsanalysten vermuten auch, dass die Anubis-Betreiber erfahren als Betreiber oder Partner anderer Ransomware-Gruppen sind.

Geschäftsmodell und Monetarisierung

Am 23. Februar 2025 bewarb die Gruppe im RAMP-Forum ein „neues Format“ von Partnerprogrammen, bei dem alle Umsatzbeteiligungsstrukturen verhandelbar sind. Dieses neue Format umfasste drei verschiedene Monetarisierungskanäle:

- Traditionelles RaaS-Programm: Wie die meisten Ransomware-as-a-Service-Programme nutzen die Partner die Anubis-Infrastruktur und andere Ressourcen, um Ziele anzugreifen. Anubis erhält 20 % der Lösegeldeinnahmen, und die restlichen 80 % gehen an den Affiliate.

- Programm zur Datenerpressung: Dieses Schema richtet sich an Kriminelle, die Unterstützung bei der Monetarisierung von bereits gestohlenen Daten suchen. Dieses Programm ermöglicht es den Affiliates, Anubis mit Daten zu versorgen, die die Gruppe dann zur Erpressung des Opfers verwenden wird. Anubis verlangt von seinen Partnern, dass sie Daten bereitstellen, die nicht älter als sechs Monate sind und nirgendwo anders veröffentlicht wurden. Diese Daten müssen zudem sensibel oder interessant genug sein, um sie für eine Veröffentlichung nutzen zu können. Die Affiliates erhalten 60 % von allem, was Anubis einnimmt

- Monetarisierung des Zugangs: Initial Access Broker (IABs) erhalten einen Anteil von 50 % an den Erträgen aus Angriffen auf Zugangsdaten zum Unternehmensnetzwerk. Partner können alle daraus resultierenden Angriffe in Echtzeit durch Live-Angriffs-Updates von Anubis überwachen.

Mit diesem diversifizierten Ansatz kann Anubis seine Opferliste erweitern, neue Partner gewinnen und Einnahmen aus mehreren Quellen generieren. Es reduziert auch die Abhängigkeit von traditionellen Ransomware-Verschlüsselungstaktiken. Dieses Geschäftsmodell deutet auf Erfahrung im Management von Partnern und verschiedenen Arten von Erpressung hin.

Technische Fähigkeiten und Angriffskette von Anubis

Anubis verwendet zur Dateiverschlüsselung das Elliptic Curve Integrated Encryption Scheme (ECIES). ECIES ist aufgrund seiner hybriden Natur, der Verwendung elliptischer Kurven und der Integration mehrerer Security-Ebenen fortschrittlicher als durchschnittliche kryptographische Verfahren. Diese Verschlüsselungsmethode ist schnell und ressourcenschonend und ohne Schlüssel nahezu unmöglich zu entschlüsseln.

Eine der am meisten diskutierten Eigenschaften der Anubis-Ransomware ist ihre Fähigkeit zur Dateizerstörung. Diese Wiper-Funktion wird durch einen über die Befehlszeile konfigurierten Parameter aktiviert, der vor dem Angriff festgelegt wird. Bei Aktivierung werden Dateien zerstört, anstatt verschlüsselt zu werden. Dies ist ungewöhnlich, da die meisten Ransomware-Operationen auf der Zahlung eines Entschlüsselungsschlüssels beruhen.

Anubis-Angriffskette

Anubis-Ransomware folgt einer typischen Angriffskette, obwohl sie manchmal auch die Funktion zum Löschen von Dateien enthält.

Der Erstzugang wird häufig durch sorgfältig gestaltete Spear-Phishing-E-Mail-Kampagnen erlangt, die bösartige Links und Anhänge enthalten. Anubis-Betreiber kontrollieren eine umfangreiche Phishing-Infrastruktur, die die Infektionsraten maximiert, der Erkennung entgeht und ihre RaaS-Partner unterstützt. Das Anubis RaaS-Modell ermöglicht es den Partnern auch, ihre eigenen Phishing-Toolkits zu verwenden.

Die Anubis-Ransomware wird auch über Remote Desktop Protocol (RDP)-Systeme durch Exploits, Brute-Force-Angriffe und Credential Stuffing eingesetzt. Es wurde auch beobachtet, dass sie Systeme über gefälschte Software-Updates und legitime Software-Installer, die mit Malware infiziert wurden, infiltriert. Die Anubis-Betreiber bieten den Partnern die Toolkits, Zugangsdatenbanken und die Infrastruktur zur Malware-Verbreitung, um all diese Taktiken zu unterstützen.

Die Bereitstellung des Payloads markiert den Übergang vom ersten Zugriff zur aktiven Ausführung der Ransomware. Sie kann ausgelöst werden, wenn ein Nutzer mit einem bösartigen Anhang interagiert, oder sie kann automatisch ausgelöst werden, wenn der erste Zugriff über einen Exploit oder einen Credential-Angriff erfolgt. Die Anubis-Binärdatei analysiert dann die Befehlszeilenparameter, die steuern, welche Dateien angegriffen werden und ob der Wiper oder die Standardverschlüsselung verwendet werden soll. Es steckt noch viel mehr dahinter, aber diese Aufgaben legen den Umfang des Angriffs fest.

Rechte-Ausweitung beginnt mit einem Versuch, auf \\.\PHYSICALDRIVE0 zuzugreifen, was ein Rohgerätepfad ist, der Administratorrechte erfordert. Dieser Pfad wird verwendet, da er Angreifern hilft, der Erkennung zu entgehen. Da der Rohgerätepfad kein gültiger Windows-Dateipfad ist, reagiert das Betriebssystem nicht mit Windows-API-Aufrufen oder Eingabeaufforderungen der Nutzerkontosteuerung (UAC).

Wenn Administratorzugriff erkannt wird, versucht die Ransomware, die Berechtigungen weiter zu eskalieren. Andernfalls kann die Binärdatei entweder versuchen, die Berechtigungen zu eskalieren oder im eingeschränkten Modus zu arbeiten. Diese bedingte Logik ermöglicht es, sich während eines Angriffs an unterschiedliche Umgebungen anzupassen.

Erkennung oder Zielidentifikation beginnt mit der Erkundung des Dateisystems. Anubis erstellt ein Inventar potenziell wertvoller Dokumente, Bilder, Datenbankdateien und komprimierter Dateiarchive. Die Malware schließt System32 und andere kritische System- und Anwendungsverzeichnisse aus, die Systemfehler auslösen oder auf den Angriff aufmerksam machen könnten.

Bei der Umgehung von Verteidigungsmaßnahmen wird eine Reihe von Skripten und Tools verwendet, um Sicherheitsmechanismen wie Antivirusprogramme, Überwachungstools usw. zu deaktivieren oder auf andere Weise zu umgehen. Backup-Prozesse werden unterbrochen und alle Schattenkopien auf allen Laufwerken werden entfernt. In dieser Phase geht es darum, dass Anubis die Angriffssequenz vor Entdeckung und Störung schützt.

Es ist wichtig zu beachten, dass diese Angriffsketten zwar als eine sequenzielle Reihe zusammenhängender Aufgaben konzipiert sind, die Phasen eines modernen Angriffs jedoch nicht so klar definiert sind. Jede Malware, die modular aufgebaut ist und über Automatisierungs- und bedingte Angriffsabläufe verfügt, kann mehrere Funktionen gleichzeitig ausführen. Dies ist häufig der Fall bei Phasen wie Datenexfiltration, Rechte-Ausweitung, Umgehung von Abwehr und Aufklärung. Beispielsweise könnte ein Ransomware-Angriff eine Zielidentifizierung und Datenexfiltration durchführen und gleichzeitig versuchen, Rechte auszuweiten und Abwehrmaßnahmen zu deaktivieren. Es ist nicht ungewöhnlich, dass sich in einer Angriffskette Phasen überschneiden oder gleichzeitig ablaufen.

Datendiebstahl beginnt, wenn Anubis die Zieldateien in temporäre Verzeichnisse verschiebt, wo sie für den Diebstahl bereitgestellt werden. Diese Dateien können komprimiert werden, bevor sie über FTP-Protokolle oder Cloud-Speicher-APIs übertragen werden. Diese Daten werden üblicherweise über verschlüsselte Kanäle übertragen.

Verschlüsselung oder Datenlöschung erfolgt in der destruktiven Phase des Angriffs. Vorausgesetzt, der Angriff erfolgt mit Verschlüsselung, wird Anubis die Dateiinhalte lesen und dann verschlüsseln und die verschlüsselten Dateien mit der .anubis-Dateierweiterung umbenennen.

Wenn der /WIPEMODE-Parameter aktiviert ist, überschreibt Anubis den Inhalt der Zieldateien, anstatt ihn zu verschlüsseln. Bei diesem Vorgang bleiben die Dateinamen intakt, die Größe wird jedoch auf null Byte reduziert.

Anubis wird auch versuchen, das Desktop-Hintergrundbild und die Dateisystemsymbole zu ändern, um das Anubis-Branding darzustellen.

Viele Analysten und Journalisten haben den strategischen Zweck des Dateilöschers in Frage gestellt. Wenn die Dateien des Opfers überschrieben werden, gibt es keinen Grund für das Opfer, ein Lösegeld für die Entschlüsselung zu zahlen. Wenn der Bedrohungsakteur ein Lösegeld einfordern möchte, kann er dies jedoch im Austausch für die gestohlenen Daten tun. Er kann auch ein Lösegeld dafür verlangen, dass er die Daten nicht an Dritte weitergibt.

Die Wiper-Funktion kann nützlich sein, wenn der Bedrohungsakteur kein Lösegeld vom Opfer verlangt. Wenn wir davon ausgehen, dass die Betreiber von Anubis mit jedem Angriff Einnahmen erzielen möchten, könnten die Partnerunternehmen ein Monetarisierungsschema mit den gestohlenen Daten anbieten. Dies könnte für sensible Forschungsdaten und anderes geistiges Eigentum (IP) geeignet sein. Zum Beispiel könnte ein Affiliate die Daten stehlen, die Quelle zerstören und dann die Anubis-Dateninfrastruktur nutzen, um die Daten an den Meistbietenden zu verkaufen. Dies sind jedoch alles Spekulationen, und es gibt keine öffentlich zugänglichen Berichte über diese Art von Aktivitäten im Zusammenhang mit Anubis.

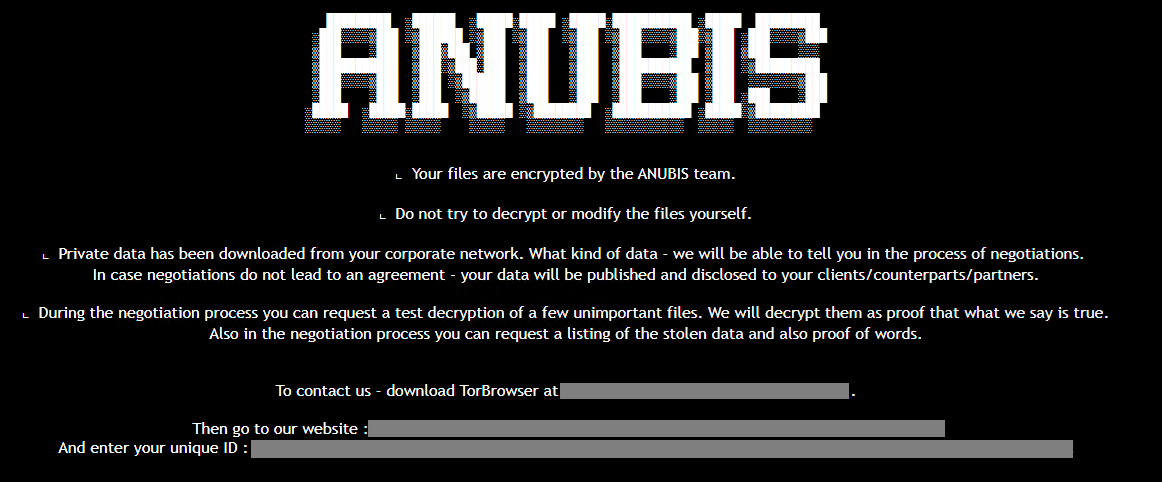

Die Lösegeldforderung vervollständigt die Angriffskette. Anubis hinterlässt typischerweise in jedem betroffenen Verzeichnis eine Datei mit dem Namen „RESTORE FILES.html“. Die Notiz enthält Kontaktinformationen, Zahlungsanweisungen, Fristen und zusätzliche Drohungen wie die Veröffentlichung oder den Verkauf der Daten des Opfers.

Opfer und Erkenntnisse

Anubis ist schwer zu profilieren, da die Gruppe nur neun bekannte Opfer hat und es widersprüchliche Berichte und Schlussfolgerungen zu den Ursprüngen und dem zeitlichen Ablauf der Aktivitäten gibt. Jedoch können wir versuchen, einige Erkenntnisse aus dem, was wir über die Opfer und die gestohlenen Daten wissen, zu ziehen:

| Datum | Opfer | Gestohlene Daten |

| 19. Juni 2025 | Disneyland Paris – Betreiber eines Freizeitparks | Vertrauliche Baupläne von Attraktionen, technische Angaben, über 4.000 Mediendateien, Dokumentation, Verträge |

| 10. Juni 2025 | Parkway Construction & Architecture - Architekturbüro, das an der Konstruktion von Verteidigungs- und Raumfahrtanlagen beteiligt ist | SCIF-konforme Baupläne, Anlagenkarten, Schemata, Pläne von Auftragnehmern (L3Harris, Virgin Galactic) |

| April 22, 2025 | Catawba Two Kings Casino – Casinobetreiber | Sicherheitspläne, Standorte von Tresoren und Kameras, Back-of-House-Schemata |

| 31. März 2025 | DG2 Design Landscape Architecture - Landschaftsdesign- und Architekturbüro | Baupläne, Verträge, persönliche und interne Dokumente |

| 23. März 2025 | Ambleside, Inc. - Gesundheitsdienstleister mit sensiblen Patienten- und Mitarbeitervorfalldaten | Berichte über Missbrauch/Vernachlässigung von Patienten, persönliche medizinische Daten, Notfallkontakte |

| 24. Februar 2025 | First Defense Fire Protection, Inc. - Brandschutzunternehmen für Flughäfen, Einzelhändler und Energieunternehmen | Feuerlöschanlagenschemata, Baupläne, Kundenverträge (Walmart, Siemens Energy, Hilton Head Airport) |

| 24. Februar 2025 | Comercializadora S&E Peru – Industrielieferant in Peru | Finanzunterlagen, persönliche Mitarbeiter-/Kundendaten, Dokumente des CEO, Vorfallberichte |

| 24. Februar 2025 | Pound Road Medical Centre – Medizinische Klinik | Medizinische Unterlagen, Pässe, Berichte über Sicherheitsverletzungen, Impfhistorie |

| 24. Februar 2025 | Angels of Summit – Gesundheitsdienstleister | Über 7.000 Krankenakten, Sozialversicherungsnummern, Geburtsdaten, Kontaktinformationen, interne Berichte |

Lassen Sie uns zunächst nach Mustern bei den Opfern suchen. Anubis scheint sich auf Organisationen zu konzentrieren, die Zugang zu proprietären, vertraulichen oder hochriskanten Daten haben. Jedes der Opfer verfügt entweder über Baupläne oder Schaltpläne von Einrichtungen, medizinische oder persönliche Daten oder Verträge und interne Berichte. Einige dieser internen Berichte enthalten Compliance-Verstöße und Berichte über Missbrauch oder andere potenziell peinliche Informationen.

Diese gestohlenen Daten bergen mehrere Risiken. Baupläne und Schaltpläne können genutzt werden, um empfindliche Geräte zu sabotieren oder strategische physische Bedrohungen für öffentliche Veranstaltungsorte zu schaffen. Zu den von First Defense Fire Protection gestohlenen Daten zählen Sicherheitssystemschemata, Gebäudegrundrisse und andere sensible Sicherheitsinformationen. Zu den Daten von Disneyland gehören Blaupausen und Tausende von Fotos hinter den Kulissen, die Mitarbeiter, Einrichtungen und Geräte zeigen.

Es gibt auch Tausende von Dokumenten mit medizinischen und finanziellen Informationen, Disziplinarakten, Lieferantenverträgen, Compliance-Dokumentationen und mehr. Einige Opfer werden zahlen, um zu verhindern, dass diese Daten an die Öffentlichkeit gelangen. Wenn die Opfer nicht zahlen, kann Anubis die Daten problemlos an Wettbewerber und andere Dritte verkaufen.

Diese Opferinformationen könnten Folgendes nahelegen:

Hochwertige, wirkungsvolle Ziele: Die Mitarbeiter und verbundenen Unternehmen von Anubis zielen bewusst darauf ab. Sie zielen auf Opfer mit betrieblich sensiblen Daten ab, die für Erpressung, Weiterverkauf oder strategische Vorteile genutzt werden können.

Datenzentrierte Erpressung: Gestohlene Daten umfassen regelmäßig Baupläne, Schaltpläne, medizinische Daten, Security-Layouts, Infrastrukturdaten, Verträge, Finanzdokumente und Vorfallberichte. Anubis ist mehr an Bedrohungen durch Datenexfiltration und -veröffentlichung als an traditionellen verschlüsselungsbasierten Lösegeldforderungen gelegen.

Gemischte Motivationen: Anubis könnte durch Spionage oder Unternehmenssabotage motiviert sein. Die Art der gestohlenen Daten kann Interessen dienen, die über die direkte Erpressung hinausgehen. Diese anderen Interessen könnten die Gründe hinter den Angriffen sein.

Aggressive Datenlecks: Anubis-Betreiber leaken Daten schnell. Sobald ein Opfer auf der Anubis-Leak-Website aufgeführt ist, beginnt der Countdown zur vollständigen Veröffentlichung der Daten.

Spezifische Dateninteressen: Anubis hat ein spezifisches Interesse an Bauplänen, Infrastruktur und anderen vertraulichen Gebäudeplänen. Die Gruppe könnte sich darauf spezialisieren, Informationen zu stehlen, die sowohl strategischen als auch kriminellen Wiederverkaufswert haben.

Analysten benötigen mehr Informationen, bevor sie Schlussfolgerungen über Anubis' Beweggründe und Pläne ziehen können. Es sind nicht genügend bekannte Daten vorhanden, um Muster oder Motivationen zu ermitteln, die für die Gruppe von Bedeutung sind. Es ist interessant, darüber nachzudenken, aber hoffentlich wird Anubis verschwinden und uns keine weiteren Daten liefern, die wir berücksichtigen müssen.

Wie Sie sich schützen können

Um Ihre Organisation vor Anubis-Ransomware zu schützen, priorisieren Sie eine Strategie mit tiefgreifenden Verteidigungsmechanismen, die Netzwerksegmentierung, Zugriffskontrollen mit minimalen Berechtigungen und robuste Datensicherungen umfasst. Stellen Sie sicher, dass sensible Architektur-, Medizin- oder Betriebsdaten sicher mit der richtigen Verschlüsselung im Ruhezustand und während der Übertragung gespeichert werden. Implementieren Sie strenge Zugriffskontrollen, damit nur autorisiertes Personal vertrauliche Dateien wie Baupläne oder Patientenakten einsehen oder ändern kann. Aktualisieren und patchen Sie regelmäßig alle Software, insbesondere öffentlich zugängliche Systeme, um das Risiko einer Ausnutzung zu verringern. Setzen Sie außerdem eine Lösung wie Barracuda Managed XDR ein, die verdächtige Verhaltensweisen wie laterale Bewegungen oder unbefugten Datenzugriff erkennen kann. Dies wird helfen, Bedrohungen wie Anubis in der Phase vor der Verschlüsselung zu stoppen.

Es ist auch wichtig, Mitarbeiter darin zu schulen, Phishing-Angriffe zu erkennen. Anubis-Partner und viele andere unabhängige Bedrohungsakteure nutzen Phishing und Social Engineering, um Netzwerke zu kompromittieren. Implementieren Sie die Multifaktor-Authentifizierung (MFA) auf allen kritischen Systemen, insbesondere für den Fernzugriff, Administratorkonten und VPNs. Um sich speziell gegen Datenerpressung zu schützen, verschlüsseln Sie sensible Dateien proaktiv und bewahren Sie unveränderliche, air-gapped Backups auf, die regelmäßig auf Wiederherstellung getestet werden. Zu guter Letzt sollten Sie das Dark Web und die Ransomware-Foren auf frühe Indikatoren für Bedrohungsaktivitäten in Ihrer Branche überwachen und über einen gut eingespielten Incident-Response-Plan verfügen, um schnell reagieren zu können, wenn Sie zur Zielscheibe werden. Es kann hilfreich sein, sich an einen Berater oder einen Managed Service Provider zu wenden, um Unterstützung bei Ihren Security-Implementierungen zu erhalten.

Barracuda kann helfen

BarracudaONE ist eine umfassende KI-gestützte Cybersecurity-Plattform, die Ihren Schutz und Ihre Cyber-Resilienz maximiert, indem sie Ihre Cybersecurity-Lösungen in einem zentralen Dashboard vereinheitlicht. Diese umfassende Lösung schützt Ihre E-Mails, Daten, Anwendungen und Netzwerke und wird durch einen rund um die Uhr verfügbaren, verwalteten XDR-Service verstärkt. Besuchen Sie unsere Website, um eine Demo zu vereinbaren und zu sehen, wie sie funktioniert.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.