Im vergangenen Monat haben die Bedrohungsanalysten von Barracuda mehrere bemerkenswerte, E-Mail-basierte Bedrohungen identifiziert, die weltweit Organisationen ins Visier nehmen, darunter:

- Erpressungsversuche, die sich als Clop-Ransomware ausgeben

- Neue Angriffe durch die schwer fassbare und hochgradig anpassungsfähige LogoKit Phishing-Plattform

- Eine Phishing-Kampagne, die SVG-Bilddateianhänge nutzt

Angreifer geben sich als Clop-Ransomware aus, um Zahlungen zu erpressen

Momentaufnahme der Bedrohung

Warum den Aufwand und die Kosten für einen echten Ransomware-Angriff auf sich nehmen, wenn man stattdessen einfach so tun kann, als ob?

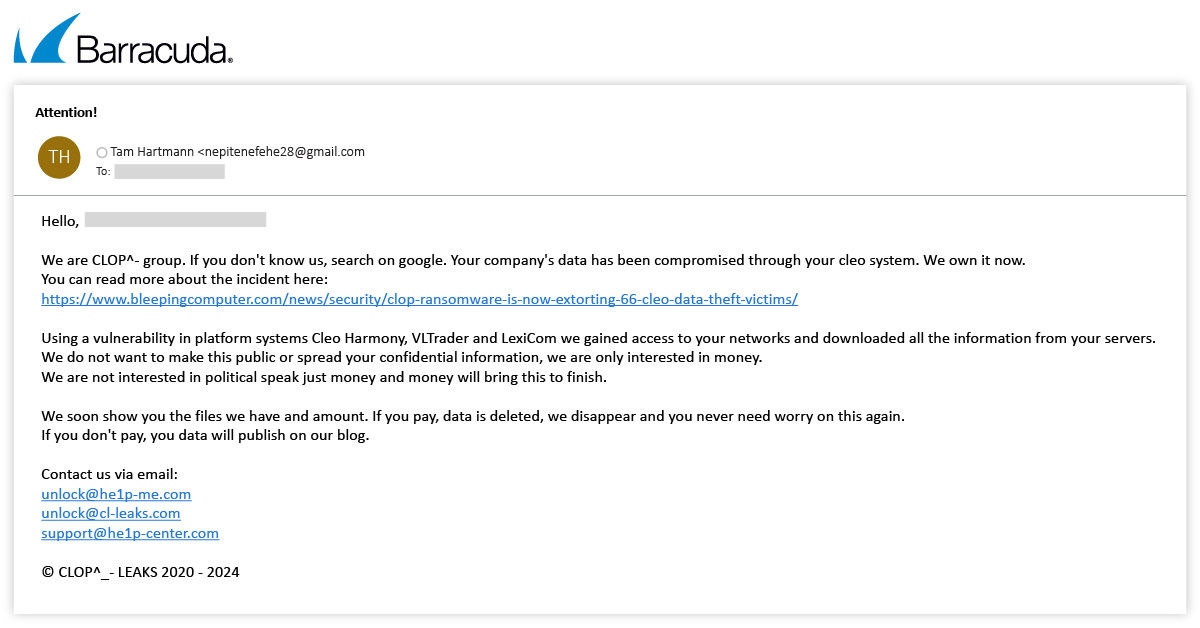

Die Bedrohungsanalysten von Barracuda haben kürzlich einen E-Mail-Angriff aufgedeckt, bei dem die Betrüger versuchten, die Zielpersonen davon zu überzeugen, dass sie Clop-Ransomware seien und erfolgreich in das Unternehmensnetzwerk eingedrungen sind, um sensible Daten zu stehlen. Die Angreifer drohten, die Informationen offenzulegen, falls das Opfer nicht einen nicht näher bezifferten Betrag zahle.

In ihrer Erpresser-E-Mail behaupteten die Angreifer, eine Schwachstelle bei Cleo, dem Entwickler einer Reihe von Managed File Transfer-Plattformen wie Cleo Harmony, VLTrader und LexiCom, ausgenutzt zu haben. Diese Angriffsmethode wird häufig mit der Clop-Ransomware in Verbindung gebracht.

Die Angreifer gaben an, unbefugten Zugriff auf das Unternehmensnetzwerk des Opfers erlangt und Daten von Servern heruntergeladen und exfiltriert zu haben. Um die Authentizität ihrer Behauptungen zu untermauern, verwiesen sie das Ziel auf einen Medienbeitrag, der berichtete, wie Clop Daten von 66 Cleo-Kunden mit dieser Methode gestohlen hatte.

Die Angreifer gaben eine Reihe von Kontakt-E-Mail-Adressen an und forderten das Opfer auf, sich zu melden.

Anzeichen, auf die Sie achten sollten

- E-Mails von der gefälschten Clop-Gruppe beziehen sich wahrscheinlich auf Medienberichterstattung über tatsächliche Clop-Ransomware-Angriffe.

- Wenn die E-Mail Elemente wie eine 48-Stunden-Zahlungsfrist, Links zu einem sicheren Chat-Kanal für Verhandlungen über die Lösegeldzahlung und teilweise Namen von Unternehmen, deren Daten betroffen waren, enthält, handelt es sich wahrscheinlich um tatsächliche Clop-Ransomware, und Sie müssen sofort Maßnahmen ergreifen, um den Vorfall einzudämmen.

- Fehlen diese Elemente, sind Sie wahrscheinlich nur Opfer eines Betrugs.

Das LogoKit-Phishing-Kit entgeht der Erkennung durch einzigartige Links und Echtzeit-Interaktion mit dem Opfer

Momentaufnahme der Bedrohung

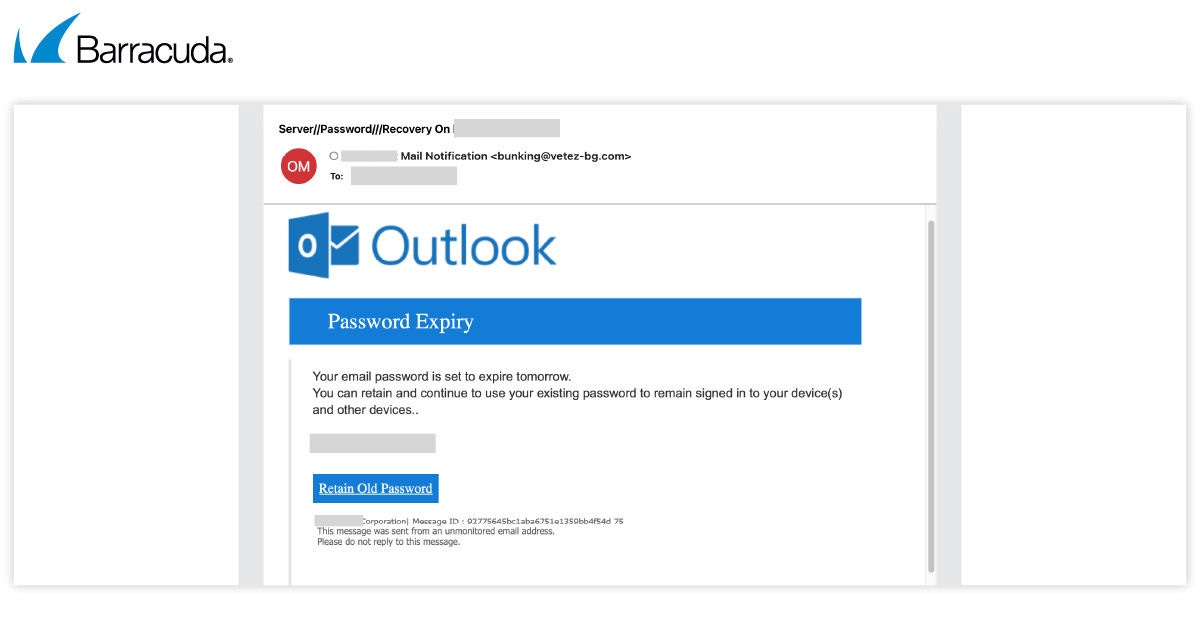

Barracuda-Analysten stießen auf die etablierte Phishing-as-a-Service-Plattform LogoKit, die bösartige E-Mails verbreitet, die angeblich dringende Passwortzurücksetzungen betreffen.

LogoKit ist seit 2022 aktiv, und seine Funktionen und Merkmale helfen dabei, traditionelle Security-Maßnahmen zu umgehen und die Erkennung und Eindämmung erheblich zu erschweren.

Unter anderem verfügt LogoKit über die alarmierende Fähigkeit zur Echtzeit-Interaktion mit den Opfern. Dies bedeutet, dass Angreifer ihre Phishing-Seiten dynamisch anpassen können, während das Opfer seine Zugangsdaten eingibt. LogoKit ruft das Firmenlogo von einem Drittanbieterdienst ab, beispielsweise von Clearbit oder der Favicon-Datenbank von Google.

LogoKit ist äußerst vielseitig. Es integriert sich nahtlos in beliebte Messaging-Dienste, soziale Medien und E-Mail-Plattformen, um Phishing-Angriffe zu verbreiten. Es kann für jedes Ziel einzigartige Phishing-Seiten generieren. Diese hohe Flexibilität erschwert es traditionellen Sicherheitslösungen, die Angriffe zu erkennen.

In der jüngsten Kampagne, die von den Bedrohungsanalysten von Barracuda beobachtet wurde, verteilten die Angreifer täuschend echte E-Mails mit Betreffzeilen wie „Passwortzurücksetzung angefordert“ oder „Dringende Kontomaßnahme erforderlich“.

Diese Nachrichten erzeugen ein Gefühl der Besorgnis und Dringlichkeit, das darauf abzielt, den Empfänger zu ermutigen, schnell auf den Link zu klicken, um das vermeintliche Problem zu lösen. Stattdessen werden sie auf eine dynamisch erstellte Phishing-Seite umgeleitet, die von LogoKit gehostet wird.

Diese Seite ist so gestaltet, dass sie identisch mit dem Anmeldeportal und der Seite zum Zurücksetzen des Passworts des Dienstes aussieht, mit dem das Opfer glaubt, sich zu verbinden. Das Opfer wird aufgefordert, seine Zugangsdaten einzugeben, die dann vom Angreifer abgefangen werden.

Anzeichen, auf die Sie achten sollten

- Das URL-Muster, auf das man achten sollte:

- https://ExampleURL.#.[ key + E-Mail des Opfers ]

- https://ExampleURL/[ key + E-Mail des Opfers]

- https://ExampleURL.#.[ base64 kodierte URL + E-Mail des Opfers ]

Muster des Hyperlinks zu Clearbit und Favicon, um das Logo abzurufen:

- <img src="https://logo.clearbit.com/Victim Domain" >

- <img src= "https://www.google.com/s2/favicons?domain=Victim domain" >

Phishing-Angriffe unter Ausnutzung von SVG-Grafikanhängen

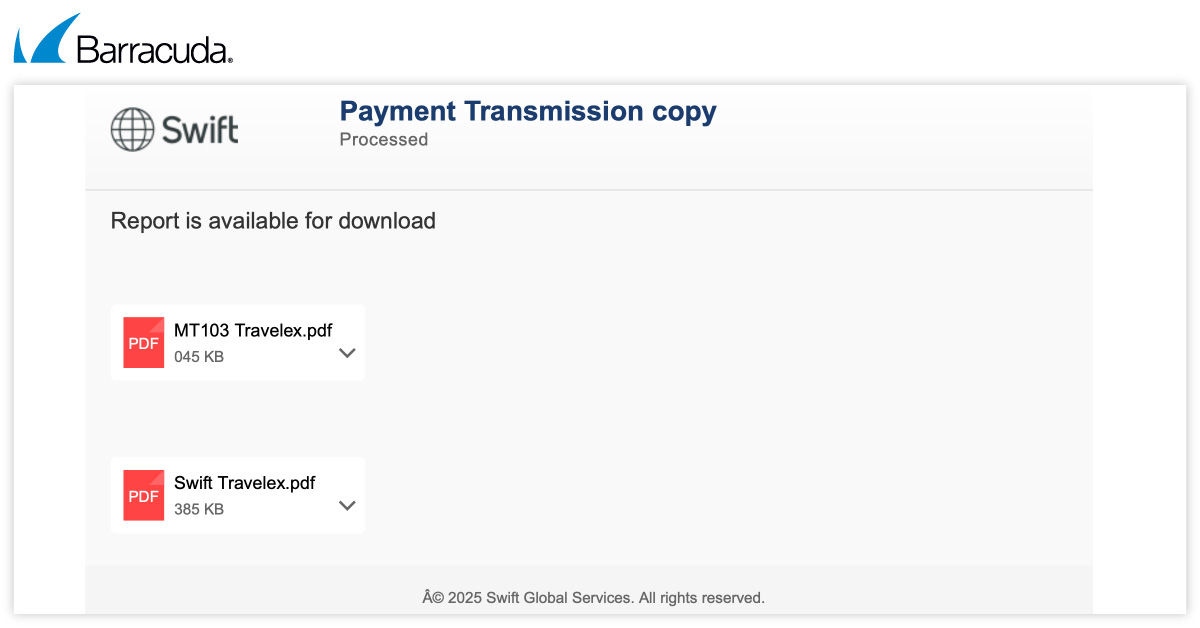

Die Verwendung bösartiger Anhänge in Phishing-Angriffen, mit minimalem oder gar keinem Text im E-Mail-Textkörper, nimmt zu. Bedrohungsanalysten haben Angriffe unter Verwendung von PDFs, HTML, HTM, Word-Dokumenten, Excel-Dateien und ZIP-Archiven festgestellt.

Mit der Verbesserung der Erkennungstools passen sich die Angreifer weiterhin an ihre Angriffsmethoden an, und die Bedrohungsanalysten von Barracuda haben kürzlich einen Trend hin zu SVG (Scalable Vector Graphics)-Anhängen in Phishing-Angriffen festgestellt. Einige dieser Angriffe werden über beliebte Phishing-as-a-Service-Plattformen (PhaaS) wie Tycoon 2FA ausgeführt.

.SVG ist ein Bildformat, das sich ideal für Websites eignet, da die Bilder ohne Qualitätsverlust vergrößert oder verkleinert werden können. SVG-Dateien werden im Allgemeinen in webfreundlichem XML verfasst.

Laut den Analysten von Barracuda werden SVG-Dateien aufgrund ihrer Fähigkeit, eingebettete Skripte zu enthalten, die für Sicherheitstools nicht verdächtig erscheinen, zu einem beliebten Mittel zur Bereitstellung bösartiger Payloads.

In den von Barracuda analysierten Beispielen handelt es sich bei den Angriffen um die traditionelle Art von „dringender Geldüberweisung“ oder um Angriffe, die darauf abzielen, Microsoft-Zugangsdaten zu stehlen. Bei komplexeren Angriffen führt das Öffnen des E-Mail-Anhangs zum Herunterladen einer bösartigen ZIP-Datei.

Wenn eine Sandbox-Umgebung erkannt wird, leiten die Angreifer das „Opfer“ stattdessen auf eine beliebte, legitime Shopping-Website um.

Anzeichen, auf die Sie achten sollten

- Wenn eine E-Mail einen .SVG-Anhang mit anklickbaren Links enthält, sollten Sie die Interaktion mit dem Anhang vermeiden.

- Weitere Warnsignale sind SVG-Dateien, die zum Herunterladen zusätzlicher Dateien auffordern, sowie das Auftreten von Browserwarnungen oder Sicherheitsmeldungen beim Öffnen der Datei.

Wie Barracuda Email Protection Ihrem Unternehmen helfen kann

Barracuda Email Protection bietet eine umfassende Suite von Funktionen, die zum Schutz vor fortschrittlichen E-Mail-Bedrohungen entwickelt wurden.

Es umfasst Funktionen wie Email Gateway Defense, das vor Phishing und Malware schützt, und Impersonation Protection, das vor Social-Engineering-Angriffen schützt.

Darüber hinaus bietet es Incident Response und Domain-Fraud-Vorbeugung, um die Risiken im Zusammenhang mit kompromittierten Konten und betrügerischen Domains zu mindern. Der Service umfasst auch Cloud-to-Cloud Backup und Schulung zur Stärkung des Risikobewusstseins, um die allgemeine E-Mail-Sicherheitslage zu verbessern

Barracuda kombiniert künstliche Intelligenz und weitreichende Integration mit Microsoft 365 in einer umfassenden, Cloud-basierten Lösung zum Schutz vor potenziell verheerenden, hochgradig zielgerichteten Phishing- und Identitätsmissbrauchsangriffen.

Weitere Informationen finden Sie hier.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.