Akira: moderne Ransomware mit Retro-Charme

Die Akira-Ransomware-Gruppe entstand im März 2023 und etablierte sich schnell als bedeutender Bedrohungsakteur. Akira ist eine Ransomware-as-a-Service (RaaS)-Operation, die mehrere Branchen ins Visier nimmt, vor allem in den Vereinigten Staaten und verbündeten Ländern. Bis zum 1. Januar 2024 hatte Akira „über 250 Organisationen beeinflusst und rund 42 Millionen USD an Ransomware-Einnahmen beansprucht“.

Akira-Bedrohungsakteure haben viel Geld gestohlen, aber ihre Angriffe sind nicht immer erfolgreich. Unser Security Operations Center hat kürzlich einen gescheiterten Akira-Angriff hier detailliert beschrieben. Wir werden den entsprechenden Bericht später verwenden, wenn wir die Akira-Angriffskette untersuchen.

Entstehungsgeschichte

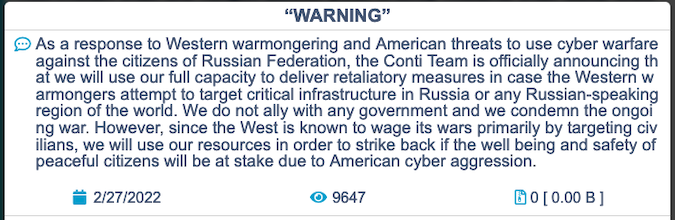

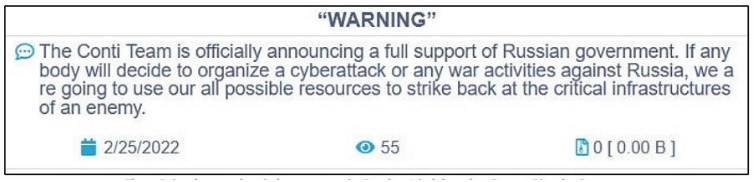

Die Geschichte von Akira beginnt mit der Conti-Ransomware-Gruppe, die von Dezember 2019 bis Mai 2022 Angriffe durchführte. Analysten glauben, dass Conti den Betrieb aufgrund der Folgen der Unterstützung der Gruppe für Russland eingestellt hat:

Als Vergeltung für diese Unterstützungsbekundung ließ ein unbekannter Akteur Hunderte von Contis privaten Dateien durchsickern, wodurch Bitcoin-Adressen, private Nachrichten und das Ransomware-Handbuch der Gruppe enthüllt wurden. Conti schien sich nie von dem Chaos zu erholen. Die Gruppe stellte ihre Angriffe im Mai 2022 ein und nahm im darauffolgenden Monat ihre letzte Website offline. Mithilfe der durchgesickerten Daten und der Angriffsanalyse fanden die Forscher eine umfangreiche Beweisliste, die Akira mit Conti in Verbindung bringt. Diese Beziehung wurde nicht bestätigt, aber viele Experten führen den frühen Erfolg von Akira auf den Zugang zu Conti-Ressourcen und kriminalistischem Fachwissen zurück.

Im Gegensatz zu Conti hat Akira keine Loyalität gegenüber Russland oder verbündeten Ländern geschworen. Akira kommuniziert in russischer Sprache, wenn sie Darkweb-Foren nutzt, und ihre Ransomware enthält Schutzmaßnahmen, um die Ausführung auf Systemen mit russischer Tastaturanordnung zu verhindern. Wenn Sie diese Beweise zu den Verbindungen mit Conti hinzufügen, deutet dies darauf hin, dass Akira eine Verbindung zu Russland hat, aber es beweist nicht den Standort der Gruppe. Es gibt auch nicht genügend Beweise, um zu bestätigen, dass die Gruppe russischen Ursprungs ist.

Namensgebung

Forscher glauben, dass der Name „Akira“ vom gleichnamigen Cyberpunk-Anime-Film von 1988 inspiriert ist, in dem die Titelfigur eine unkontrollierbare und störende Kraft darstellt. Die vorherrschende Theorie ist, dass die Gruppe den Namen verwendet, um sich auf dieselbe Weise darzustellen.

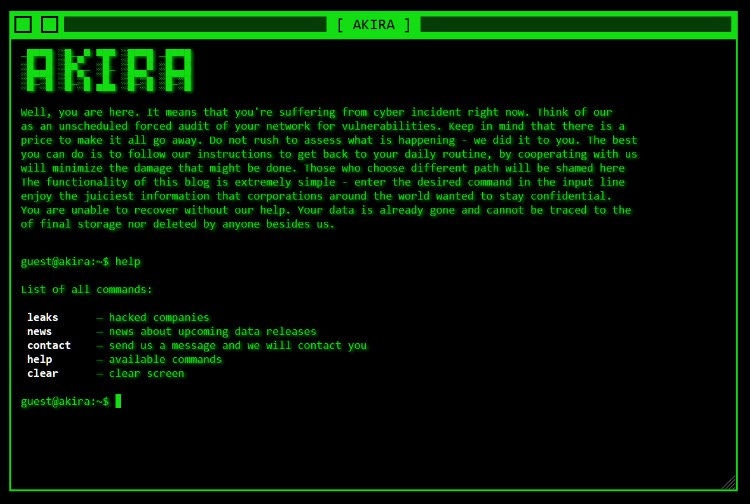

Die Gruppe hat für ihre Leak-Site außerdem die Ästhetik eines Retro-Greenscreen-Terminals übernommen, das für die Navigation und Kommunikation eine Befehlszeilenschnittstelle (CLI) verwendet und nur fünf Befehle akzeptiert.

Diese Schlichtheit und der Vintage-Look täuschen darüber hinweg, dass Akira eine sehr anspruchsvolle und aggressive Gruppe ist.

Motivation

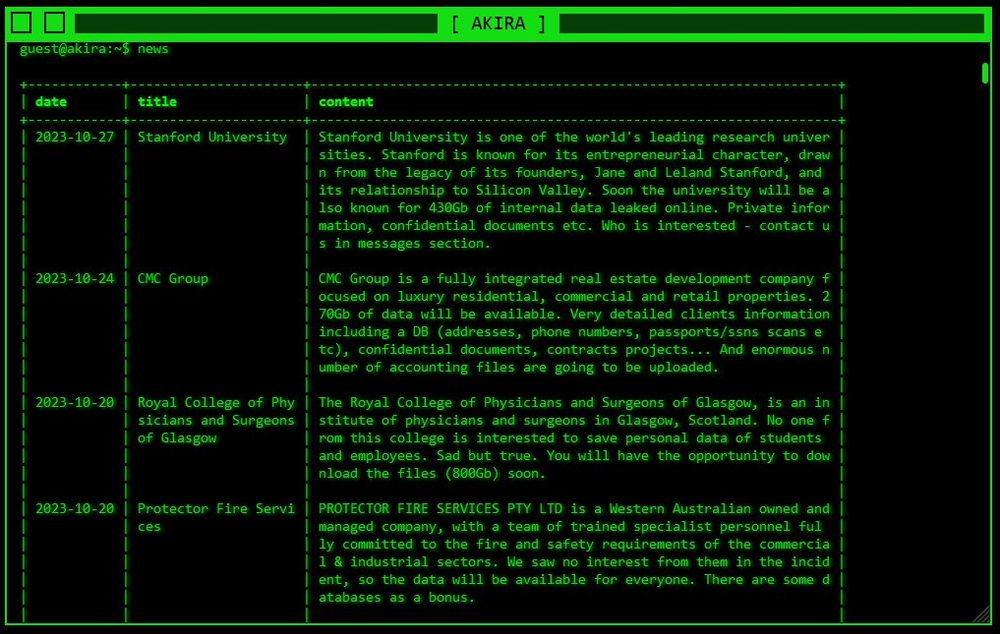

Akiras einziger Fokus liegt auf Geld. Die Gruppe zielt auf kleine bis mittlere Unternehmen (KMU) ab, obwohl es einige bekannte größere Opfer wie Nissan und Stanford University gab.

Die Gruppe erlaubt Angriffe auf alle Sektoren, obwohl die Fertigung und kritische Infrastrukturen ihre Favoriten zu sein scheinen.

Angriffskette

Die Akira-Angriffskette beschreibt die Abfolge der Ereignisse und Werkzeuge, die bei einem Angriff verwendet werden, vom ersten Zugriff über die Datenexfiltration bis hin zur Verschlüsselung. Wir werden unseren jüngsten Kampf mit Akira nutzen, um zu sehen, wie Akira seine Angriffskette bei einem tatsächlichen Angriff gegen ein Opfer mit nur teilweiser Abwehr einsetzt.

Erstzugang:

Die SOC-Experten von Barracuda entdeckten mehrere bereits vorhandene Risikobereiche im Netzwerk des Opfers, darunter einen offenen VPN-Kanal, ungeschützte Geräte und die inkonsistente Nutzung der Multi-Faktor-Authentifizierung (MFA). Diese Bedingungen waren direkt relevant für den Angriff, beginnend mit dem ersten Zugriff über das VPN.

Rechteausweitung und laterale Bewegung

Dies ist ein früher Schritt „nach der Infektion“ in den meisten Angriffsketten, da Bedrohungsakteure versuchen, ihre Reichweite innerhalb des Opfernetzwerks zu maximieren. In unserem Fall verwendete Akira eine „Pass-the-Hash“-Technik, um Zugriff auf passwortgeschützte Netzwerksysteme zu erhalten. Falls Sie mit Passwort-Hashes nicht vertraut sind, finden Sie hier ein gutes Einführungsvideo.

Der nächste Schritt, der vom Barracuda SOC dokumentiert wurde, war die Ausführung des Advanced IP Scanner, einer kostenlosen und legitimen Software, die Geräte in einem Netzwerk auflistet. Dies wird verwendet, um Netzwerkressourcen zu finden und laterale Bewegungen zu ermöglichen.

Umgehung von Abwehr

Akiros Umgehungstechniken basieren auf einem Mix von Ressourcen, um Endpoint-Security- und Antiviruslösungen zu deaktivieren.

- PowerTool, KillAV und Terminator sind Programme, die zum Beenden von Antivirus-bezogenen Prozessen verwendet werden.

- PowerShell-Befehle werden verwendet, um den Echtzeitschutz von Microsoft Defender zu deaktivieren. PowerShell wird auch verwendet, um Volume Shadow Copy Services-(VSS-)Dateien vor der Verschlüsselung zu löschen.

- Durch Registrierungsänderungen wird Microsoft Defender deaktiviert oder neu konfiguriert. Weitere Änderungen umfassen eine Userlist-Registrierungsänderung, um Konten auf dem Anmeldebildschirm auszublenden, und eine DisableRestrictedAdmin-Registrierungsänderung, um die Anmeldung ohne Zugangsdaten zu ermöglichen.

Barracuda XDR Endpoint Security verfügt über Manipulationsschutzfunktionen, die verhinderten, dass der Angriff den Schutz deaktivierte oder neu konfigurierte.

Datenexfiltration und Verschlüsselung

Parallel zu den Umgehungsversuchen begann Akira WinRar auszuführen, um die Daten zu komprimieren, die es vom Opfer stehlen wollte. Die Daten werden üblicherweise mit Methoden exfiltriert, die legitimen Datenverkehr imitieren. Während dieser Veranstaltung erlangte Akira erfolgreich Administratorzugriff auf einen ungeschützten Server. Dadurch konnten sie ihren Verschlüsselungsangriff starten.

Die Ransomware versuchte, die vom ungeschützten Server aus erreichbaren Netzwerkgeräte aus der Ferne zu verschlüsseln. Barracuda XDR erkannte dies sofort und trennte alle geschützten Endpunkte vom Netzwerk.

Barracuda XDR wurde nicht im gesamten Netzwerk des Opfers implementiert, und die internen Sicherheitsrichtlinien wurden nicht konsequent durchgesetzt. Sie können über die Folgen und die daraus gezogenen Lehren hier lesen.

Verhandlungen

Bei einem erfolgreichen Angriff wird Akira eine Lösegeldforderung hinterlassen mit Anweisungen, die Gruppe zu kontaktieren. Dadurch kann Akira seine Ansprüche beweisen und ein Lösegeld verlangen. Hier ist ein Beispiel für eine Lösegeldforderung:

Wir sind bereit, für ALLE von uns angebotenen Dienste einen Preis von 250.000 US-Dollar festzulegen: 1) umfassende Unterstützung bei der Entschlüsselung; 2) Nachweis der Datenentfernung; 3) Sicherheitsbericht zu den von uns gefundenen Schwachstellen; 4) Garantie, Ihre Daten nicht zu veröffentlichen oder zu verkaufen; 5) Garantie, Sie in Zukunft nicht zu attackieren. Lassen Sie mich wissen, ob Sie an einem vollständigen Angebot oder an Teilen interessiert sind. Dies wirkt sich auf den Endpreis aus.

Wir alle wissen, dass niemand ein Lösegeld zahlen sollte, aber wir wissen auch, dass manchmal Lösegeld gezahlt wird. Sofern Akira ihre Vorgehensweisen nicht ändert, wird es jedoch nie einen Grund geben, für den „Dienst“ des Akira Security-Berichts zu bezahlen.

Der anfängliche Zugang zu Ihrem Netzwerk wurde im Dark Web gekauft. Anschließend wurde Kerberoasting durchgeführt und wir erhielten Passwort-Hashes. Dann haben wir diese einfach per Brute-Force-Methode geknackt und das Domänen-Administratorpasswort erhalten.

Dies ist eine Copy/Paste-Anweisung, die in allen hier verfügbaren Verhandlungschats verwendet wird, und ihr folgt eine Liste mit Best Practices. Akira wird keine Informationen über Schwachstellen, kompromittierte Zugangsdaten oder den Ort, an dem die Zugangsdaten gekauft wurden, preisgeben. In diesem Bericht gibt es nichts Einzigartiges über das Opfer. Falls Sie mit Akira verhandeln, sollten Sie dies berücksichtigen und die neuesten verfügbaren Verhandlungs-Chats überprüfen, bevor Sie für diesen Bericht bezahlen.

Sollte das Opfer das Lösegeld nicht zahlen, sendet Akira eine Nachricht wie diese:

Sie können sich in unserer Nachrichtenrubrik finden: https://akiral2iz6a7qgd3ayp3l6yub7xx2uep .... [redigiert] Wenn Sie möchten, dass dieser Beitrag entfernt wird, müssen wir uns auf etwas einigen.

Fazit

Es gibt wirklich keinen Grund, einem Akira-Angriff zum Opfer zu fallen. Dies ist eine gefährliche Gruppe, die jedoch auf Sicherheitslücken angewiesen ist, die häufig mit Best Practices geschlossen werden. Sollten Sie Akira zum Opfer fallen, überprüfen Sie diese Informationen, um sich auf die Verhandlungen vorzubereiten.

Barracuda Managed XDR und SOC bieten umfassende, mehrschichtige Verteidigungsmaßnahmen mit integrierter und erweiterter Sichtbarkeit. Es bietet einen starken Schutz gegen Advanced Threats wie Akira und ist einfach zu kaufen, bereitzustellen und zu verwalten.

Hier finden Sie weitere Informationen dazu:

- Die SOC-Fallakten: XDR entdeckt Akira-Ransomware, die ein „Ghost-Konto“ und einen ungeschützten Server ausnutzt

- Barracuda Managed XDR und SOC.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.