Zentrale Ergebnisse

- Die Bedrohungsforscher von Barracuda haben neue Taktiken identifiziert, die von Cyberkriminellen bei gezielter Sextortion eingesetzt werden.

- Kriminelle verwenden jetzt häufig die Adressen der Opfer und Fotos ihrer Häuser, um Sextortion-Phishing-Angriffe besser zu personalisieren und den Zahlungsdruck zu erhöhen.

- Die Erpressungsforderungen steigen von Hunderten auf Tausende von Dollar, und die Kriminellen erleichtern den Opfern die Zahlung mit Quick Response (QR)-Codes.

Die Bedrohung verstehen

Sextortion ist eine Form der Erpressung, bei der Kriminelle versuchen, Geld von ihren Opfern zu erpressen, indem sie damit drohen, Nacktbilder oder -videos zu veröffentlichen, wenn die Forderungen nicht erfüllt werden. Unter Ausnutzung von Benutzernamen und Passwörtern, die bei Datenschutzverletzungen gestohlen wurden, nehmen Kriminelle Kontakt zu den Opfern auf und behaupten, kompromittierende Inhalte zu haben, die angeblich vom Computer des Opfers stammen, und drohen, diese öffentlich zu verbreiten, wenn die Opfer nicht zahlen.

Neue Taktiken erhöhen Personalisierung und Druck

Untersuchungen von Barracuda zeigen, dass Erpressungs-E-Mails etwa 3 % der Gesamtzahl der jährlich entdeckten gezielten Phishing-Angriffe ausmachen. Die meisten davon sind Sextortion-Angriffe. Jeder Vorfall ist eine schwere Straftat mit potenziell verheerenden Auswirkungen, die von finanziellen Verlusten bis hin zu erheblichem emotionalen und mentalen Leid reichen können.

Barracuda-Forscher haben herausgefunden, dass Kriminelle bei diesen gezielten Angriffen immer neue Taktiken anwenden, darunter auch fortgeschrittene Personalisierung.

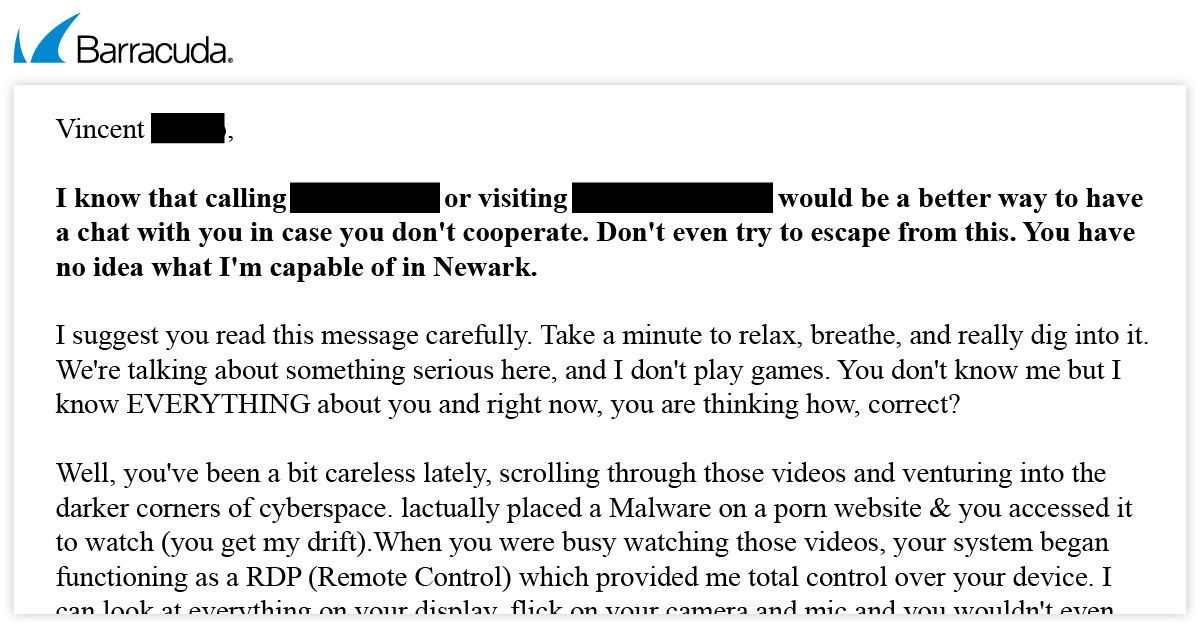

Kriminelle nutzen die persönlichen Daten ihrer Opfer, einschließlich vollständiger Namen, Telefonnummern und Adressen, um ihre Sextortion-Versuche noch bedrohlicher und überzeugender zu gestalten. Die Sextortion-E-Mails sprechen das Opfer mit seinem Vor- und Nachnamen an, und die ersten Sätze der E-Mail enthalten die Telefonnummer, die Adresse und die Stadt des Opfers.

In vielen Fällen beginnen die E-Mails mit Formulierungen wie dieser: „Ich weiß, dass ein Anruf unter [Telefonnummer] oder ein Besuch bei [Adresse] der bessere Weg wäre, um mit Ihnen zu sprechen, falls Sie nicht kooperieren. Versuchen Sie nicht einmal, dem zu entkommen. Sie haben keine Ahnung, wozu ich in [Stadt] fähig bin.“

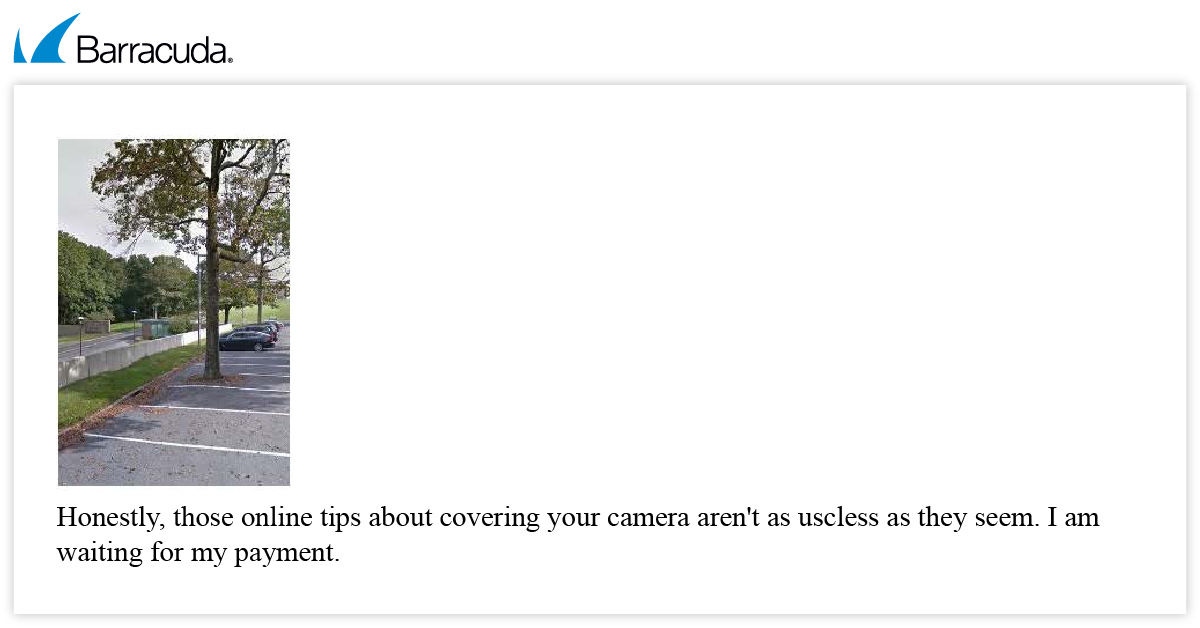

Ein Bild von Google Maps, das den Standort der Zielperson zeigt, ist jetzt häufig in Sextortion-E-Mails enthalten. In den analysierten E-Mails enthielten die Bilder entweder einen Wohn- oder einen Geschäftssitz, je nachdem, welche Adresse mit den gestohlenen Daten des Opfers verknüpft war.

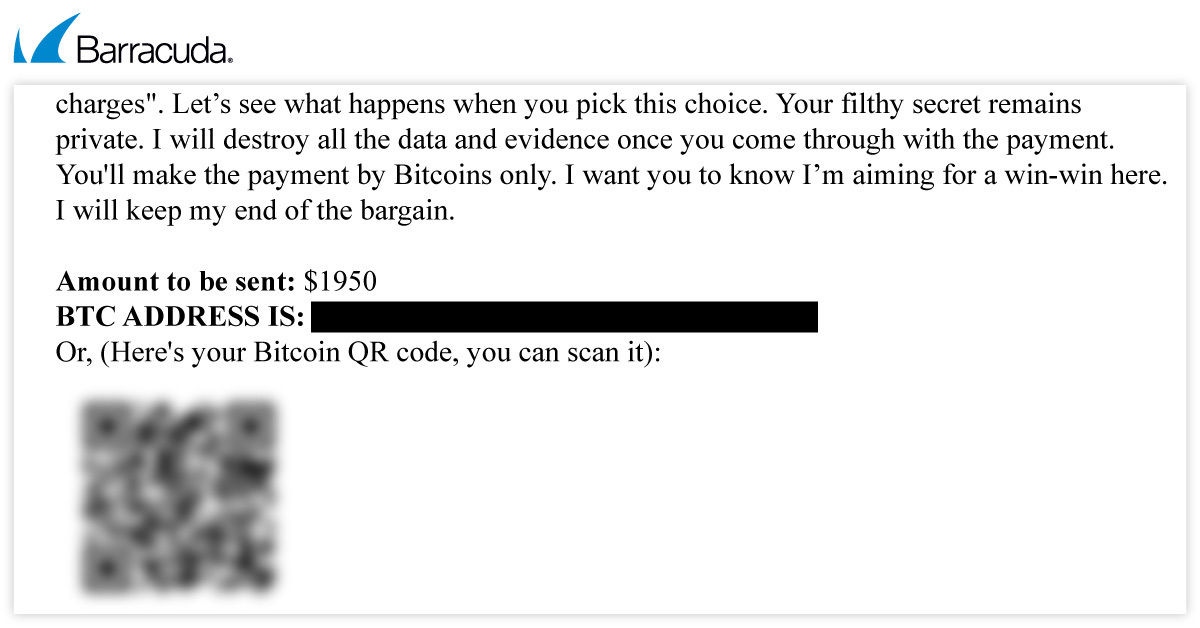

Die Zahlungsforderungen steigen. In der Vergangenheit verlangten Sextortion-E-Mails in der Regel Zahlungen von ein paar hundert US-Dollar, maximal etwa 500 US-Dollar. Bei den jüngsten Angriffen, die die Barracuda-Forscher beobachtet haben, beliefen sich die Beträge auf 1.950 bzw. 2.000 US-Dollar.

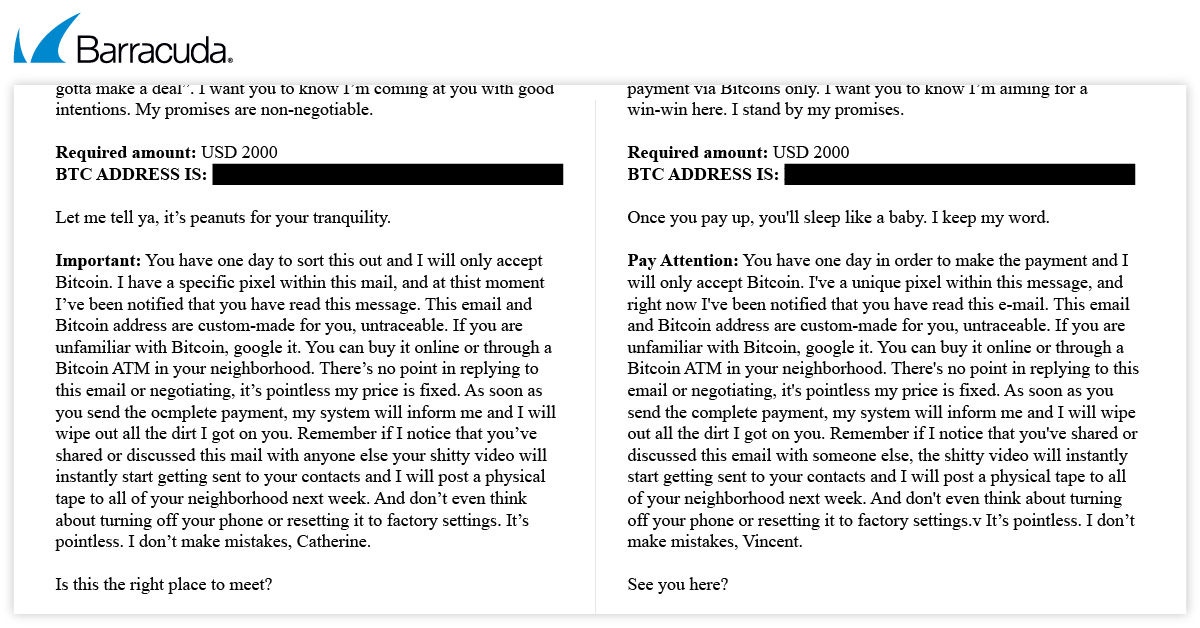

Verschiedene Textvarianten werden getestet. Die meisten Texte in den E-Mails sind identisch oder sehr ähnlich, es gibt jedoch einige Abweichungen.

Zum Beispiel werden in der Textzeile, die direkt vor dem Google Map-Bild der Adresse des Opfers erscheint, mehrere Varianten verwendet, darunter:

- Sehen wir uns hier?

- Können Sie hier etwas bemerken?

- Ist dies der richtige Ort für ein Treffen?

Auch in der Textzeile, die direkt unter den Bitcoin-Zahlungsinformationen erscheint, werden verschiedene Varianten verwendet, darunter:

- Sobald Sie bezahlt haben, werden Sie wie ein Baby schlafen. Ich halte mein Wort.

- Lassen Sie mich Ihnen sagen, für Ihren Seelenfrieden sind das Peanuts.

- Lassen Sie mich Ihnen sagen, für Ihre Gelassenheit sind das Peanuts.

Zusätzliche Punkte der Personalisierung werden genutzt. In einigen der Sextortion-E-Mails wird im letzten Satz des letzten Absatzes, der vor dem Bild mit der Adresse des Opfers erscheint, ein zusätzlicher Punkt der Personalisierung eingefügt: „Ich mache keine Fehler, [Vorname.]“, warnt die E-Mail.

Kriminelle nutzen Technologie, um Zahlungen zu beschleunigen. In einigen Fällen werden in den E-Mails Quick-Response-Codes (QR-Codes) bereitgestellt, um es den Opfern zu ermöglichen, schneller und einfacher Bitcoin-Zahlungen an die Kriminellen zu senden. In den E-Mails, die sie enthalten, erscheinen die QR-Codes direkt unter der Bitcoin-Adresse.

Beispiele für Sextortion-E-Mails

Während die meisten Texte in den Sextortion-E-Mails identisch oder sehr ähnlich sind, werden einige Variationen verwendet, darunter auch die eigenständige Zeile, die direkt unter den Bitcoin-Zahlungsinformationen erscheint.

Schutz vor Sextortion-Betrug

Sextortion-E-Mails werden in der Regel im Rahmen größerer Spam-Kampagnen an Tausende von Personen gleichzeitig verschickt, sodass die meisten in Spam-Filtern hängen bleiben. Aber die Angreifer variieren und personalisieren auch den Inhalt der E-Mails, sodass sie für Spam-Filter schwieriger zu erkennen und zu stoppen sind.

Betrüger entwickeln ihre E-Mail-Betrugstechniken kontinuierlich weiter, einschließlich des Einsatzes von Social-Engineering-Taktiken, um traditionelle E-Mail-Sicherheits-Gateways zu umgehen. Sextortion-E-Mails, die im Posteingang landen, stammen in der Regel von Absendern und IPs mit hohem Ansehen; die Hacker verwenden bereits kompromittierte Microsoft 365- oder Gmail-Konten.

Es gibt mehrere Möglichkeiten, sich gegen Sextortion-Betrug zu wappnen:

KI-basierter Schutz – Angreifer passen Sextortion-E-Mails ständig an, um E-Mail-Gateways und Spamfilter zu umgehen. Daher ist eine gute Spear-Phishing-Lösung, die KI nutzt, zum Erkennen und Schutz vor diesen und anderen E-Mail-Angriffen unerlässlich.

Schutz vor Account Takeover – Viele Sextortion-Angriffe gehen von kompromittierten Konten aus. Stellen Sie sicher, dass Betrüger Ihr Unternehmen nicht als Basislager für diese Angriffe nutzen. Stellen Sie Technologie bereit, die KI einsetzt, um zu erkennen, wenn Konten kompromittiert wurden, sodass Sie in Echtzeit Abhilfe schaffen können, indem Sie Benutzer warnen und von kompromittierten Konten gesendete bösartige E-Mails entfernen.

Proaktive Ermittlungen – Angesichts der Natur von Sextortion-Betrug sind Mitarbeiter möglicherweise weniger bereit als sonst, diese Angriffe zu melden, da die Drohungen absichtlich peinlich und sensibel sind. Führen Sie regelmäßige Suchen in zugestellten E-Mails durch, um E-Mails im Zusammenhang mit Passwortänderungen, Sicherheitswarnungen und anderen Inhalten zu erkennen Viele Sextortion-E-Mails stammen von außerhalb Nordamerikas oder Westeuropas. Bewerten Sie, woher Ihre zugestellten E-Mails kommen, überprüfen Sie alle mit verdächtigem Ursprung und beheben Sie das Problem.

Schulung zur Stärkung des Risikobewusstseins – Klären Sie die Benutzer über Sextortion-Fraud auf, insbesondere wenn Sie eine große und vielfältige Benutzerbasis haben. Machen Sie diese Aufklärung zu einem Bestandteil Ihrer Schulung zur Stärkung des Risikobewusstseins. Stellen Sie sicher, dass Ihre Mitarbeiter diese Angriffe erkennen können, ihre betrügerische Natur verstehen, sich sicher fühlen und wissen, wie sie diese melden können. Verwenden Sie eine Phishing-Simulation, um die Wirksamkeit Ihres Trainings zu testen.

Systemwartung – Wenn Sie Browser und Betriebssysteme auf dem neuesten Stand halten, können Sie verhindern, dass Exploits Ihre Computer infizieren. Sextortion-E-Mails können die Geräte der Zielpersonen mit Malware infizieren. Eine Infektion lässt sich verhindern, indem Browser und Betriebssysteme auf dem neuesten Stand gehalten werden.

VERWANDTE RESSOURCEN

[Bericht] Top-E-Mail-Bedrohungen und Trends ~ Juni 2024

https://www.barracuda.com/reports/email-threats-and-trends-1

[Glossar] Sextortion verstehen und sich schützen

https://www.barracuda.com/support/glossary/sextortion

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.