Phishing-Angriffe mit einer fortschrittlichen, heimlichen Technik, die darauf ausgelegt ist, eine Vielzahl vertraulicher Informationen zu exfiltrieren, wurden von Barracuda-Bedrohungsanalysten beobachtet.

Die Technik beinhaltet eine ausgeklügelte Malware, die in der Lage ist, PDF-Dateien und Verzeichnisse aus den meisten Ordnern sowie Browserinformationen wie Sitzungscookies, gespeicherte Kreditkartendaten, Bitcoin-Erweiterungen, Webverlauf und mehr zu sammeln, die die Angreifer dann als komprimierten Anhang an ein Remote-E-Mail-Konto übertragen.

Es ist ungewöhnlich, dass es Infostealer gibt, die eine so große Bandbreite an Informationen sammeln und exfiltrieren können. Infostealer suchen in der Regel nach gespeicherten Browser-Passwörtern und manchmal nach Kryptowährungs-Geldbörsen, aber sonst wenig.

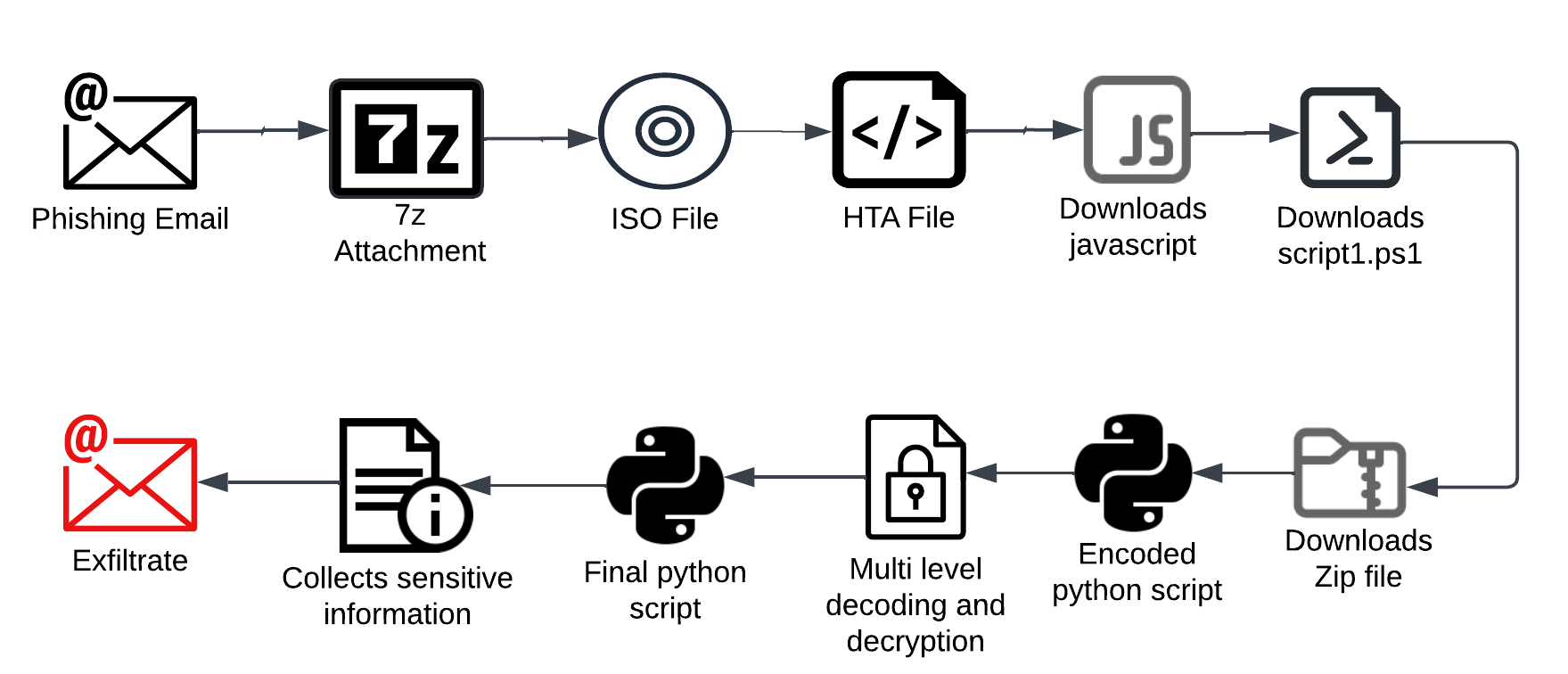

Laut den Barracuda-Forschern verläuft der Angriff wie folgt.

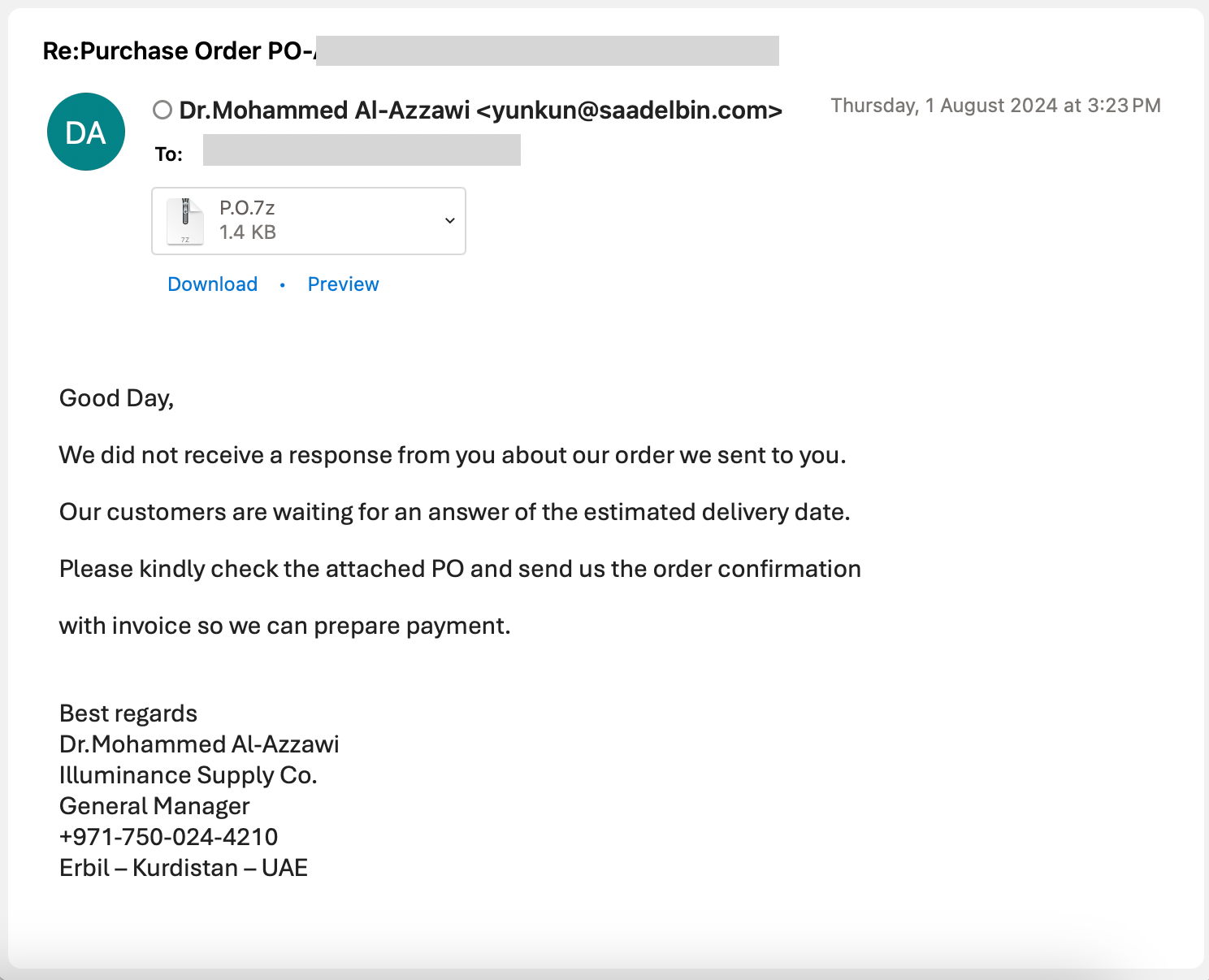

Schritt 1: Die Phishing-E-Mail

Bei den von Barracuda beobachteten Vorfällen beginnt der Angriff mit einer Phishing-E-Mail, die den Empfänger auffordert, einen angehängten Bestellschein zu öffnen. Die E-Mail enthält mehrere grundlegende grammatikalische Fehler.

Alle E-Mails scheinen von derselben Adresse gesendet zu sein: „yunkun[@]saadelbin.com.“ Der Firmenname und die Kontaktdaten scheinen alle fiktiv zu sein.

Der Anhang, der in den von Barracuda angezeigten Beispielen „PO7z“ heißt, enthält eine ISO-Disk-Image-Datei. Eine ISO-Datei ist eine Archivdatei, die ein identisches Abbild der Daten enthält, die sich auf einem optischen Datenträger wie einer CD oder DVD befinden.

Innerhalb der ISO-Disc-Image-Datei befindet sich eine HTA-Datei (HTML-Anwendung). Ein HTA ist ein Dateityp, der von Microsoft Windows verwendet wird, um mithilfe von Webtechnologien Anwendungen zu erstellen, die auf dem Desktop und nicht in einem Webbrowser ausgeführt werden. Das bedeutet, dass sie nicht durch die Sicherheitsfunktionen eines Webbrowsers eingeschränkt sind, was sie zu einem Sicherheitsrisiko machen kann.

Beim Ausführen der HTA-Datei wird eine Reihe bösartiger Payloads heruntergeladen und ausgeführt.

Schritt 2: die bösartigen Payloads

Wenn die HTA-Datei ausgeführt wird, lädt sie eine verschleierte JavaScript-Datei von einem entfernten Server auf das kompromittierte Konto herunter und führt die Datei aus.

Diese JavaScript-Datei lädt wiederum eine PowerShell-Datei herunter, legt sie im „Temp“-Ordner des Kontos ab und führt sie aus.

Das PowerShell-Skript lädt eine ZIP-Datei vom Remote-Server herunter und legt sie ebenfalls im Ordner Temp ab.

Diese ZIP-Datei wird in einen „PythonTemp“ -Ordner entpackt.

Aus diesem Ordner wird die Infostealer-Malware – ein Python-Skript – ausgeführt. Die Python-Datei befindet sich dann drei Sekunden lang im Ruhezustand, danach beendet sie den Python-Prozess, wenn er noch ausgeführt wird, und löscht alle Dateien im PythonTemp-Ordner, bevor sie sich selbst löscht.

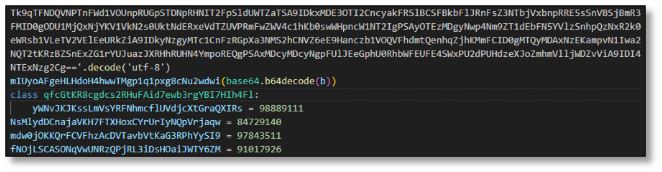

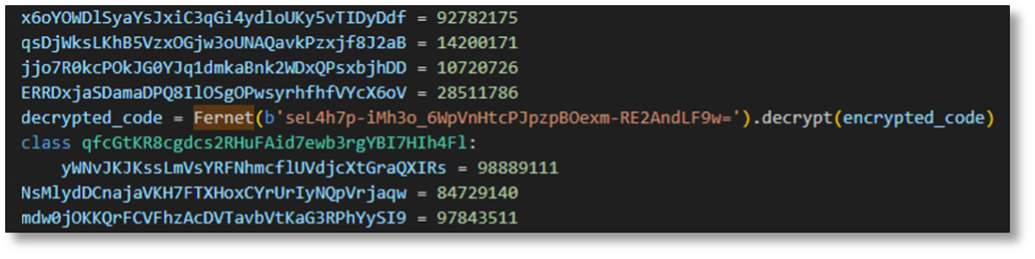

Das Python-Skript ist verschleiert und verschlüsselt, sodass es für Sicherheitsanalysten schwieriger ist, die Bedrohung rückgängig zu machen.

Dekodierung der ersten Ebene

Das Skript durchläuft verschiedene Ebenen der Dekodierung und Entschlüsselung, um zum endgültigen Code zu gelangen.

Das Skript entschlüsselt die endgültige Nutzlast

Schritt 3: die Datenexfiltration

Die meisten Phishing-Angriffe stehen im Zusammenhang mit Datendiebstahl, bei dem die Angreifer versuchen, Anmeldedaten, finanzielle Kontodaten und mehr zu stehlen. Datenexfiltration ist ebenfalls eine Art von Diebstahl, aber sie wird häufiger mit Ransomware und der aktiven Entfernung von Informationen aus dem Netzwerk in Verbindung gebracht, oft in erheblichen Mengen mittels Tools und Exploits.

Bei diesen Angriffen handelt es sich um eine Datenexfiltration, die von einer ausgeklügelten Infostealer-Malware ausgeführt wird, die ein breiteres Spektrum an Informationen sammeln und exfiltrieren kann als typische Infostealer.

Die Python-Infostealer-Malware

Zu den Fähigkeiten des bei diesem Angriff verwendeten Infostealers gehören:

Erfassung von Browserinformationen

- Die Malware zielt darauf ab, Browserprozesse zu beenden und deren MasterKeys zu sammeln. Sie kann MasterKeys für Chrome, Edge, Yandex und Brave sammeln.

- Sie kann Sitzungs-Cookies aus den Browser-Verzeichnissen, gespeicherte Passwörter aus Webbrowsern, gespeicherte Kreditkarteninformationen, Web- und Download-Verläufe sowie Autofill-Informationen sammeln.

- Sie kann auch alle Bitcoin-bezogenen Browsererweiterungsordner kopieren, einschließlich MetaMask, BNB Chain Wallet, Coinbase Wallet und Ronin Wallet.

Sammeln von Dateien

- Der Infostealer versucht, PDF-Dateien zu sammeln, die sich in den folgenden Ordnern befinden: Desktop, Downloads, Dokumente, der Ordner „Zuletzt verwendet“ in %AppData% und %Temp%\Browser.

- Er kann ganze Verzeichnisse kopieren und zippen, einschließlich %AppData%\Zcash, %AppData%\Armory und beliebige Gaming-Ordner.

Exfiltration

Der Infostealer zippt die gesammelten Informationen und sendet diese ZIP-Datei als E-Mail-Anhang an „maternamedical[.]top“.

- Gesammelte Cookies werden an „cooklielogs[@]maternamedical[.]top“ gesendet.

- Gesammelte PDF-Dateien werden an „filelogs[@]maternamedical[.]top“ gesendet.

- Gesammelte Textdateien werden an „minestealer8412[@]maternamedical[.]top“ gesendet.

- Browsererweiterungen werden an „extensionsmtp[@]maternamedical[.]top“ gesendet.

Die Menge der gesammelten Informationen ist umfangreich und die potentiellen Auswirkungen beachtlich. Die gestohlenen gespeicherten Passwörter und Cookies könnten einem Angreifer helfen, sich innerhalb des Unternehmens zu bewegen. Kreditkarteninformationen und Bitcoin-Wallet-Informationen könnten dazu verwendet werden, Geld zu stehlen.

Fazit

Die Datenexfiltration stellt eine erhebliche und sich ständig weiterentwickelnde Bedrohung für Unternehmen jeder Größe dar. Da Cyberkriminelle immer raffiniertere Methoden entwickeln, um vertrauliche Informationen zu stehlen, ist es für Unternehmen wichtig, wachsam und proaktiv bei ihren Bemühungen um die Cybersicherheit zu bleiben. Die Implementierung robuster Sicherheitsprotokolle, die kontinuierliche Überwachung auf verdächtige Aktivitäten und – noch wichtiger – die Aufklärung der Mitarbeiter über potenzielle Risiken sind wichtige Strategien zur Eindämmung des Risikos einer Datenexfiltration.

E-Mail-Schutzlösungen, mit mehrschichtiger, auf KI und maschinellem Lernen basierender Erkennung verhindern, dass diese Art von Angriffen den Posteingang der Benutzer erreicht. Kunden von Barracuda Networks sind vor diesem Angriff geschützt.

Ashitosh Deshnur, Associate Threat Analyst bei Barracuda, hat ebenfalls zur Recherche für diesen Blogpost beigetragen.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.