Während die Verteidiger ihre Kontrolle über die bei Phishing-Angriffen verwendeten Tools und Techniken verschärfen, finden Gegner neue Wege, um die Erkennung zu umgehen und potenzielle Opfer ins Visier zu nehmen. Viele Phishing-Angriffe beruhen beispielsweise darauf, dass Benutzer auf einen kompromittierten Link klicken, der sie auf eine Webseite führt, auf der die Angreifer versuchen, ihre Anmeldedaten abzugreifen.

Sicherheitstools sind bei der Erkennung solcher Links effektiver geworden, also begannen die Angreifer, Techniken wie URL-Verschleierung einzusetzen, indem sie legitime Shortlink-Dienste nutzten, um bösartige Links zu verbergen. Diese Techniken entwickeln sich nun zu ausgefeilten technischen Ansätzen, die die Reputation von Marken und Domains nutzen.

Forscher von Barracuda haben kürzlich eine Reihe von Phishing-Angriffen aufgedeckt, bei denen legitime URL-Schutzdienste missbraucht werden, um die bösartige URL zu verbergen und ahnungslose Benutzer dazu zu verleiten, auf den Link zu klicken.

Wenn sich der URL-Schutz gegen sich selbst richtet

Ab Mitte Mai 2024 beobachteten die Forscher von Barracuda Phishing-Angriffe, die drei verschiedene URL-Schutzdienste ausnutzten, um ihre Phishing-URLs zu maskieren. Die Dienste werden von vertrauenswürdigen, seriösen Marken angeboten. Bis heute haben diese Angriffe Hunderte von Unternehmen ins Visier genommen, wenn nicht sogar mehr.

URL-Schutzdienste funktionieren wie folgt: Wenn eine URL in einer E-Mail enthalten ist, kopiert der Dienst sie, schreibt sie neu und bettet dann die ursprüngliche URL in die umgeschriebene URL ein.

Wenn der E-Mail-Empfänger auf den „verpackten“ Link klickt, wird ein E-Mail-Sicherheitsscan der ursprünglichen URL ausgelöst. Wenn der Scan ohne Ergebnis bleibt, wird der Benutzer zur URL umgeleitet. Bei den beobachteten Angriffen wurden die Benutzer auf Phishing-Seiten umgeleitet, deren Ziel der Diebstahl vertraulicher Daten war.

Wie Angreifer Zugang erhalten

Es ist wahrscheinlich, dass sich die Angreifer – entweder absichtlich oder durch Zufall – Zugang zu den URL-Schutzdiensten verschafft haben, nachdem sie die Konten legitimer Benutzer kompromittierten.

Sobald der Angreifer ein E-Mail-Konto übernommen hat, kann er sich als dessen Eigentümer ausgeben und dessen E-Mail-Kommunikation infiltrieren und untersuchen. Dieses Vorgehen wird auch als Business E-Mail Compromise (BEC) oder Conversation Hijacking bezeichnet.

Links in mit dem Konto verknüpften E-Mails oder in der E-Mail-Signatur des Benutzers geben Aufschluss darüber, ob und welcher URL-Schutzdienst verwendet wird.

Um den URL-Schutz zum Umschreiben der eigenen Phishing-URLs auszunutzen, müssten die Angreifer entweder Zugriff auf interne Systeme haben, um die Phishing-URL umschreiben zu lassen (was äußerst selten vorkommt) oder, was wahrscheinlicher ist, über die kompromittierten Konten eine ausgehende E-Mail mit dem Phishing-Link in der E-Mail an sich selbst senden.

Beim Übermitteln der Nachricht wird die entsprechende vom Benutzer installierte E-Mail-Sicherheitslösung die Phishing-URL mithilfe ihres eigenen URL-Schutz-Links umschreiben. Der Angreifer kann diesen Link dann verwenden, um bösartige URLs in seinen Phishing-Kampagnen zu verbergen.

Die Anbieter des URL-Schutzes sind möglicherweise nicht in der Lage zu überprüfen, ob die von einem bestimmten Kunden verwendete Umleitungs-URL wirklich von diesem Kunden oder von einem Eindringling, der das Konto übernommen hat, verwendet wird.

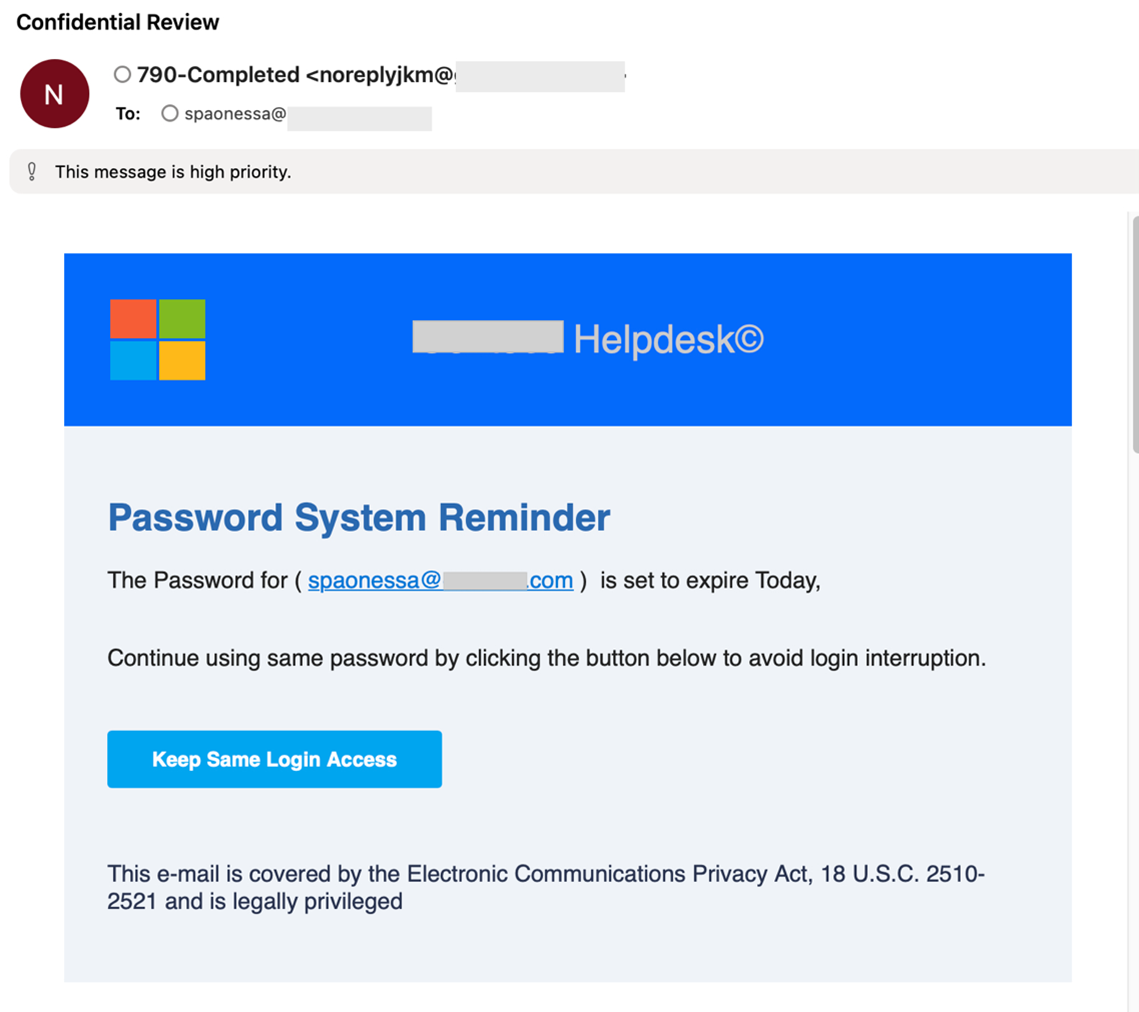

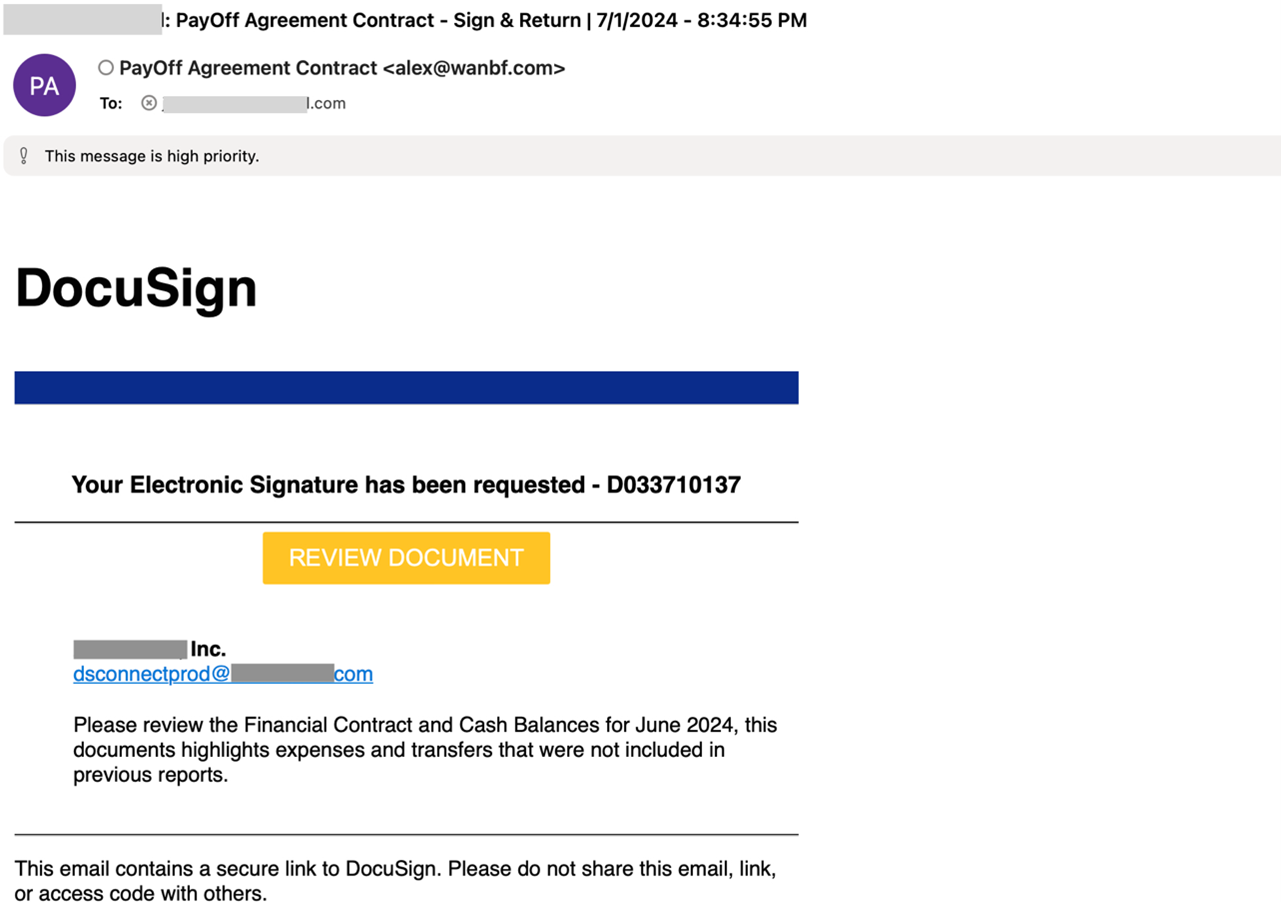

Die bösartigen URL-Links waren in E-Mails von Domänen wie wanbf[.]com enthalten. und clarelocke[.]com, so gestaltet, dass es wie DocuSign und Erinnerungen zum Zurücksetzen des Passworts aussehen.

Fazit

Herkömmliche E-Mail-Sicherheitstools können diese Angriffe möglicherweise nur schwer erkennen. Die effektivste Verteidigung ist ein mehrschichtiger Ansatz mit verschiedenen Sicherheitsebenen, die ungewöhnliche oder unerwartete Aktivitäten erkennen und blockieren können, egal wie komplex sie sind. Lösungen mit maschinellem Lernen sowohl auf Gateway-Ebene als auch nach der Bereitstellung sorgen für einen guten Schutz der Unternehmen.

Wie bei allen Bedrohungen, die von E-Mails ausgehen, sollten die Sicherheitsmaßnahmen durch aktive und regelmäßige Schulungen der Mitarbeiter über die neuesten Bedrohungen und deren Erkennung und Meldung ergänzt werden.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.