Threat Spotlight: Anteil bösartiger HTML-Anhänge verdoppelt sich innerhalb eines Jahres

Die rechtmäßige Verwendung von HTML

HTML steht für „Hypertext Markup Language“ und wird verwendet, um Inhalte zu erstellen und zu strukturieren, die online angezeigt werden. HTML wird auch häufig in der E-Mail-Kommunikation verwendet, z. B. in automatisierten Berichten, die Benutzer möglicherweise regelmäßig erhalten, wie Newsletter, Marketingmaterialien und mehr. In vielen Fällen werden Berichte im HTML-Format (z. B. mit der Dateierweiterung .html, .htm oder .xhtml) an eine E-Mail angehängt.

Wenn die Mitteilung von einer bekannten oder vertrauenswürdigen Marke zu stammen scheint, ist es unwahrscheinlich, dass der Empfänger misstrauisch wird.

Die bösartige Nutzung von HTML

Angreifer können HTML jedoch erfolgreich als Angriffstechnik nutzen, indem sie gut gestaltete Nachrichten bzw. kompromittierte Websites und bösartige HTML-Dateianhänge verwenden, um Benutzer auszutricksen.

Dieser Ansatz wird von Angreifern verwendet, um böswillige Absichten wie Phishing und den Diebstahl von Zugangsdaten und mehr zu verbergen.

Wenn der Empfänger die HTML-Datei öffnet, führen mehrere Weiterleitungen über an anderer Stelle gehostete JavaScript-Bibliotheken zu einer Phishing-Website oder anderen bösartigen Inhalten, die von den Angreifern gesteuert werden. Die Benutzer werden dann zur Eingabe ihrer Zugangsdaten aufgefordert, damit sie auf Informationen zugreifen oder eine Datei herunterladen, die möglicherweise Malware enthält.

In einigen Fällen, die von Barracuda-Forschern beobachtet wurden, enthält die HTML-Datei selbst jedoch ausgeklügelte Malware, in die die gesamte bösartige Nutzlast eingebettet ist, einschließlich wirkungsvoller Skripte und ausführbarer Dateien. Diese Angriffstechnik wird immer häufiger verwendet als die mit extern gehosteten JavaScript-Dateien.

Der Schutz vor bösartigen HTML-Angriffen sollte die gesamte E-Mail mit HTML-Anhängen berücksichtigen, alle Weiterleitungen prüfen und den Inhalt der E-Mail auf böswillige Absichten analysieren. Mehr dazu weiter unten.

Jüngste Beispiele bösartiger HTML-Anhänge ähneln oft denen aus der Vergangenheit

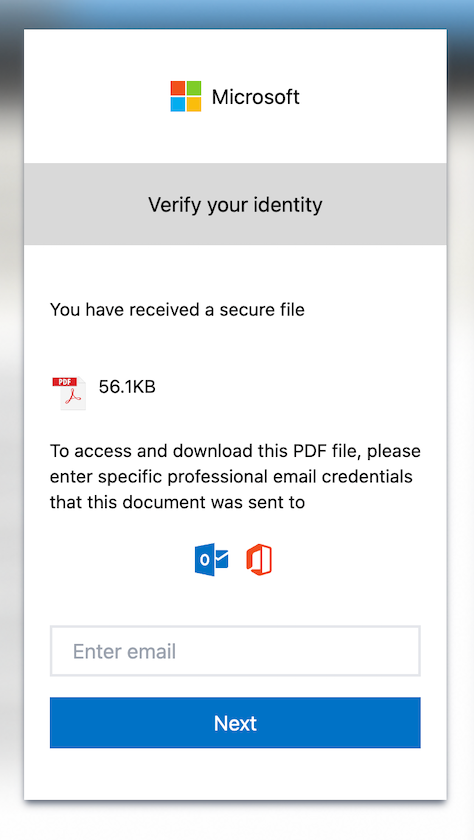

Der folgende Phishing-Anhang, der wie ein Microsoft-Login aussieht, ist beispielsweise schon seit einigen Jahren beliebt, aber seine fortgesetzte und weit verbreitete Verwendung in Angriffen deutet darauf hin, dass Angreifer nach wie vor erfolgreich darin sind, Opfer in die Falle zu locken.

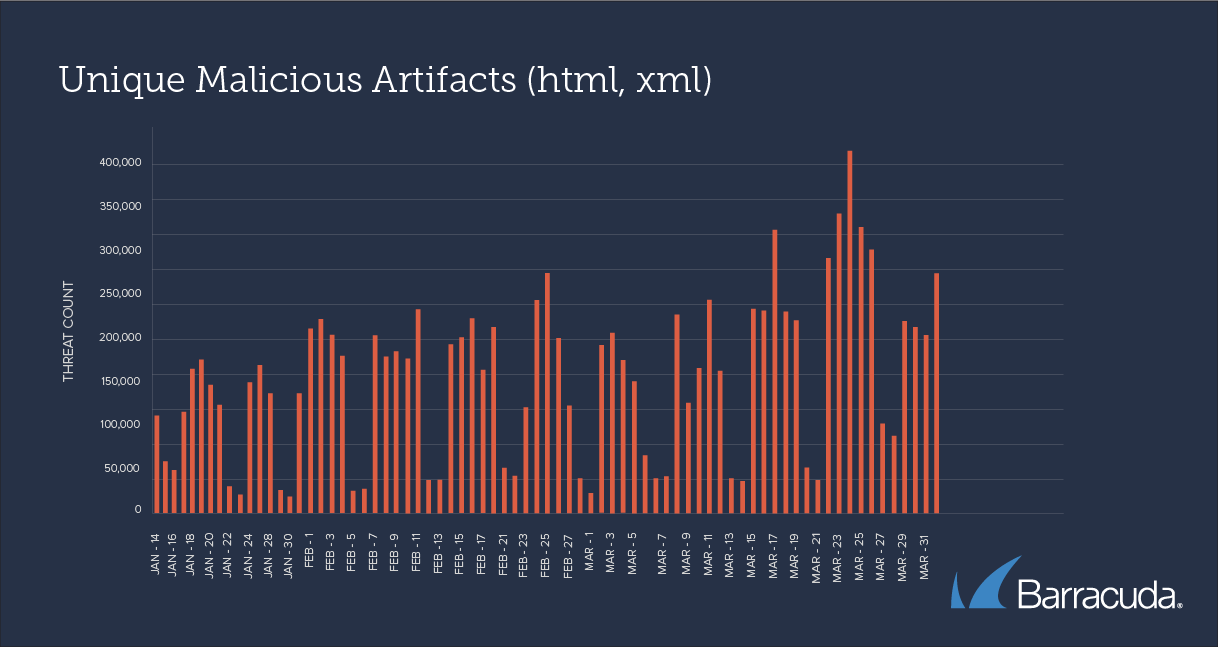

Anteil der einzigartigen Angriffe

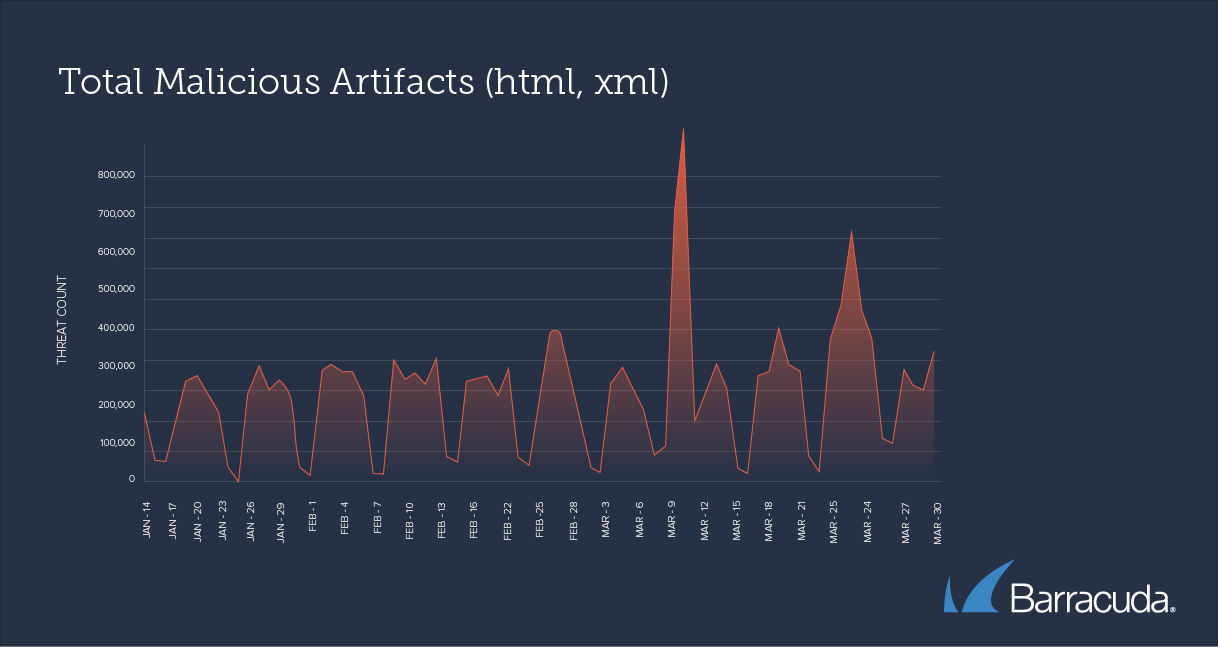

Wenn Sie die Gesamtzahl der entdeckten bösartigen HTML-Dateien mit der Zahl der entdeckten unterschiedlichen (einzigartigen) Dateien vergleichen, wird deutlich, dass die wachsende Zahl der entdeckten bösartigen Dateien nicht einfach das Ergebnis einer begrenzten Zahl von Massenangriffen ist, sondern das Ergebnis vieler unterschiedlicher Angriffe, die jeweils speziell gestaltete Dateien verwenden.

Die täglichen Erkennungsdaten für die drei Monate von Januar bis März 2023 zeigen zum Beispiel zwei signifikante Angriffsspitzen am 7. und 23. März.

Am 7. März wurden insgesamt 672.145 bösartige HTML-Artefakte mit 181.176 verschiedenen Elementen erkannt. Das bedeutet, dass etwa ein Viertel (27 %) der entdeckten Dateien einmalig und der Rest Wiederholungen oder Massenverteilungen dieser Dateien waren.

Am 23. März waren jedoch fast neun von zehn (405.438 – 85 %) der insgesamt 475.938 bösartigen HTML-Artefakte einzigartig, was bedeutet, dass fast jeder einzelne Angriff anders war.

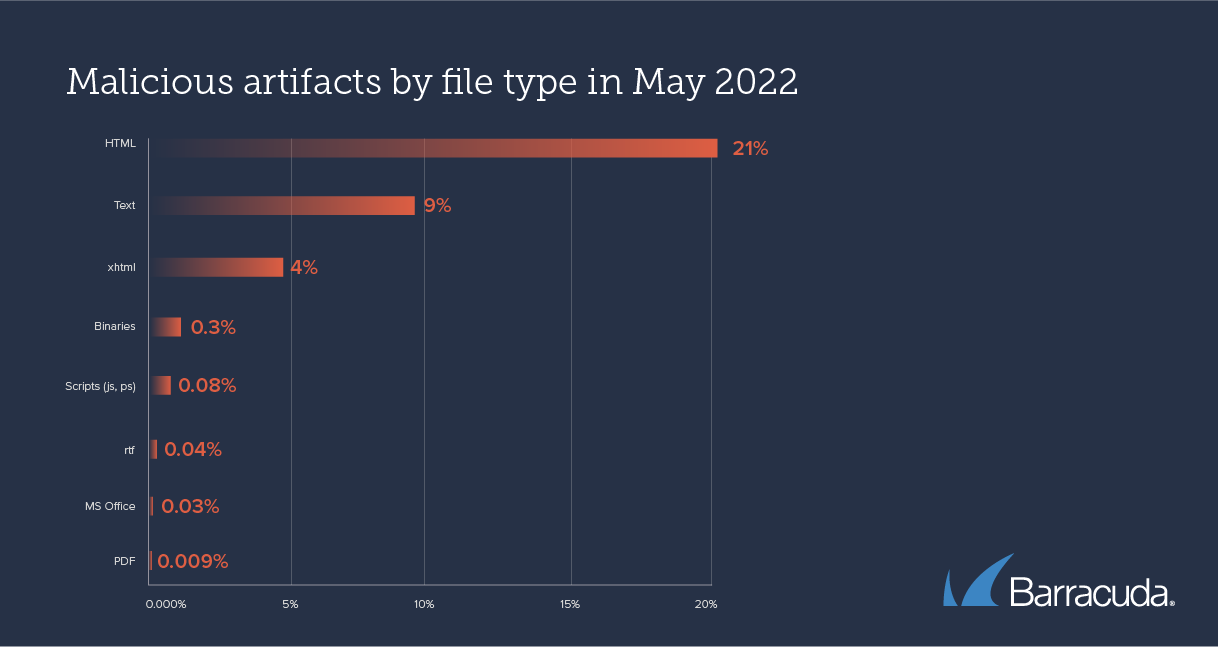

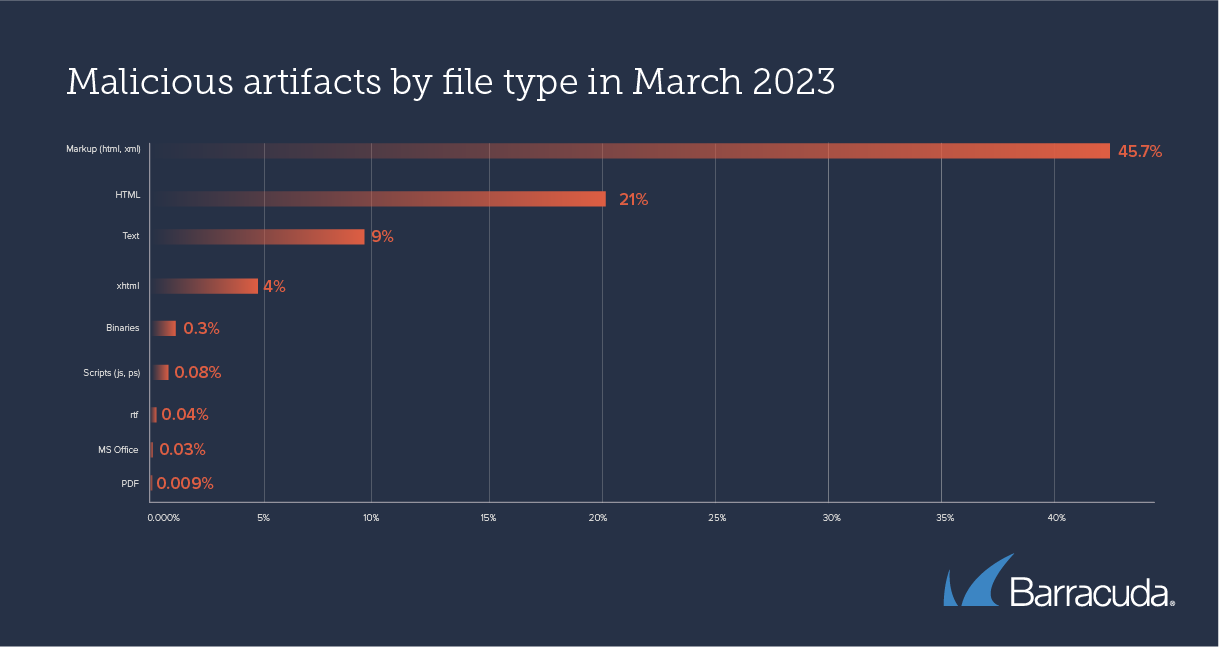

HTML-Anhänge dominieren weiterhin die Liste der Dateitypen, die für bösartige Zwecke verwendet werden

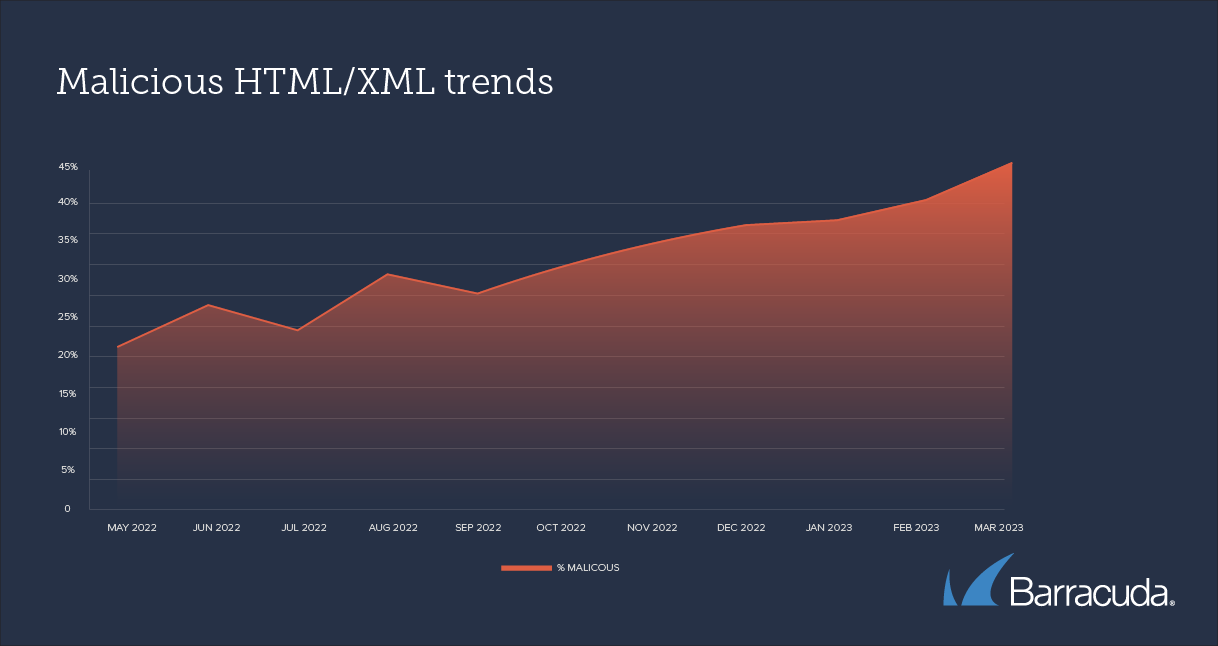

Die Barracuda-Analyse zeigt außerdem, dass nicht nur das Gesamtvolumen bösartiger HTML-Anhänge zunimmt, sondern dass HTML-Anhänge fast ein Jahr nach unserem letzten Bericht noch immer der Dateityp sind, der am wahrscheinlichsten für bösartige Zwecke verwendet wird.

Im Jahr 2022

Wenn es um Angriffstaktiken und -werkzeuge geht, scheint die Tatsache, dass es etwas schon eine Weile gibt, es nicht weniger wirksam zu machen. Bösartiges HTML wird immer noch von Angreifern verwendet, weil dieser Trick funktioniert. Die richtigen Sicherheitsvorkehrungen zu treffen, ist heute so wichtig wie eh und je, wenn nicht sogar noch wichtiger.

Schutz vor schädlichen HTML-Anhängen

- E-Mail-Schutz – Es ist wichtig, einen wirksamen E-Mail-Schutz einzurichten und sicherzustellen, dass Ihr Sicherheitsscanner bösartige HTML-Anhänge erkennen und blockieren kann. Da diese aus den oben genannten Gründen nicht immer leicht zu identifizieren sind, umfassen die besten Lösungen maschinelles Lernen und statische Code-Analysen, über die auch die Inhalte einer E-Mail ausgewertet werden und nicht nur ein Anhang.

- Schulung und Sensibilisierung der Benutzer – Schulen Sie Mitarbeiter darin, potenziell bösartige HTML-Anhänge zu erkennen und zu melden. Angesichts des Ausmaßes und der Vielfalt dieser Art von Angriffen sollten Benutzer sich vor allen HTML-Anhängen hüten, insbesondere solchen, die aus Quellen stammen, die ihnen unbekannt sind. Erinnern Sie die Leute daran, ihre Zugangsdaten niemals mit anderen zu teilen.

- Robuste Authentifizierung und Zugangskontrollen – Die Multifaktor-Authentifizierung (MFA) ist nach wie vor eine gute Zugangskontrolle, doch die Angreifer wenden sich zunehmend fortgeschrittenen Social-Engineering-Techniken zu, wie MFA-Ermüdung, um viele Arten von MFA-Schutz zu umgehen. Erwägen Sie, Zero-Trust-Access-Maßnahmen anzuwenden, um die Sicherheit zu erhöhen. Eine effektive Zero-Trust-Lösung wie Barracuda CloudGen Access überwacht dynamisch mehrere Parameter – Benutzer, Gerät, Ort, Zeit, Ressourcen, auf die zugegriffen wird, und mehr – was es für Angreifer viel schwieriger macht, Ihr Netzwerk mit gestohlenen Zugangsdaten zu kompromittieren.

- Wenn eine bösartige HTML-Datei doch durchkommt – Stellen Sie sicher, dass Sie über Tools zur Behebung nach der Auslieferung verfügen, um bösartige E-Mails schnell zu identifizieren und aus allen Posteingängen der Benutzer zu entfernen. Eine automatisierte Incident Response kann dabei helfen, dies zu tun, bevor sich der Angriff in einer Organisation ausbreitet. Darüber hinaus kann der Schutz vor Account Takeover verdächtige Kontoaktivitäten überwachen und Sie vor der Kompromittierung von Zugangsdaten warnen.

Barracuda hat 13 Arten von E-Mail-Bedrohungen identifiziert und einen Leitfaden veröffentlicht, in dem erklärt wird, wie sie auf Opfer abzielen und diese gefährden und wie man sich gegen sie verteidigen kann.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.