Threat Spotlight: Die Geographie und Netzwerkeigenschaften von Phishing-Angriffen

Das Land, aus dem E-Mails stammen, und die Anzahl der Länder, durch die sie auf dem Weg zu ihrem endgültigen Ziel weitergeleitet werden, bieten wichtige Warnsignale für Phishing-Angriffe.

Barracuda hat sich kürzlich mit Forschern der Columbia University zusammengetan, um geographische Daten zu Phishing-E-Mails und deren Weiterleitung zu analysieren. Bei der Untersuchung der Geolokalisierung und der Netzwerkinfrastruktur in mehr als 2 Milliarden E-Mails, darunter 218.000 Phishing-E-Mails, die im Januar 2020 gesendet wurden, stellten wir fest, dass Phishing-E-Mails mit größerer Wahrscheinlichkeit aus bestimmten Ländern in Teilen Osteuropas, Mittelamerikas, des Nahen Ostens und Afrikas stammen. Zudem werden sie mit größerer Wahrscheinlichkeit durch eine höhere Anzahl von Gebieten geleitet als E-Mails, die harmlos sind.

Wir haben auch festgestellt, dass eine überraschend große Anzahl von Angriffen von großen, legitimen Cloud-Anbietern ausgeht. Wir vermuten, dass dies daran liegt, dass Angreifer legitime Server und/oder E-Mail-Konten, die von diesen Anbietern gehostet werden, kompromittieren können.

Im Folgenden werden die Auswirkungen von Geographie und Netzwerkinfrastrukturen auf Phishing-Angriffe sowie Lösungen zur Erkennung, Abwehr und Behebung dieser Angriffe näher betrachtet.

Bedrohung im Fokus

Geolokalisierung und Netzwerkeigenschaften von Phishing-Angriffen – Bei Phishing-Angriffen verleiten Angreifer ihre Opfer mit Social-Engineering-Taktiken dazu, persönliche Informationen wie Benutzernamen, Passwörter, Kreditkartennummern oder Bankinformationen preiszugeben. Die Phishing-Erkennung konzentriert sich hauptsächlich auf den Inhalt von Phishing-E-Mails und das Verhalten der Angreifer. Da die Phishing-Angriffe jedoch immer komplexer werden, müssen diejenigen, die sich gegen diese Angriffe schützen wollen, immer ausgefeiltere Methoden anwenden.

Unser Forschungsteam untersuchte die Merkmale von Phishing-E-Mails auf Netzwerkebene, da die jeweiligen Merkmale hartnäckiger und für Angreifer schwieriger zu manipulieren sind. Wir haben die IP-Adressen aus den Empfangsfeldern der E-Mail-Kopfzeilen extrahiert, die Informationen über die bei der Übertragung durchlaufenen Server enthalten. Die Untersuchung dieser Daten lieferte Einblicke in den Weg einer Phishing-E-Mail zwischen Absender und Empfängern.

Die Details

Unsere Analyse hat drei wichtige Erkenntnisse ergeben:

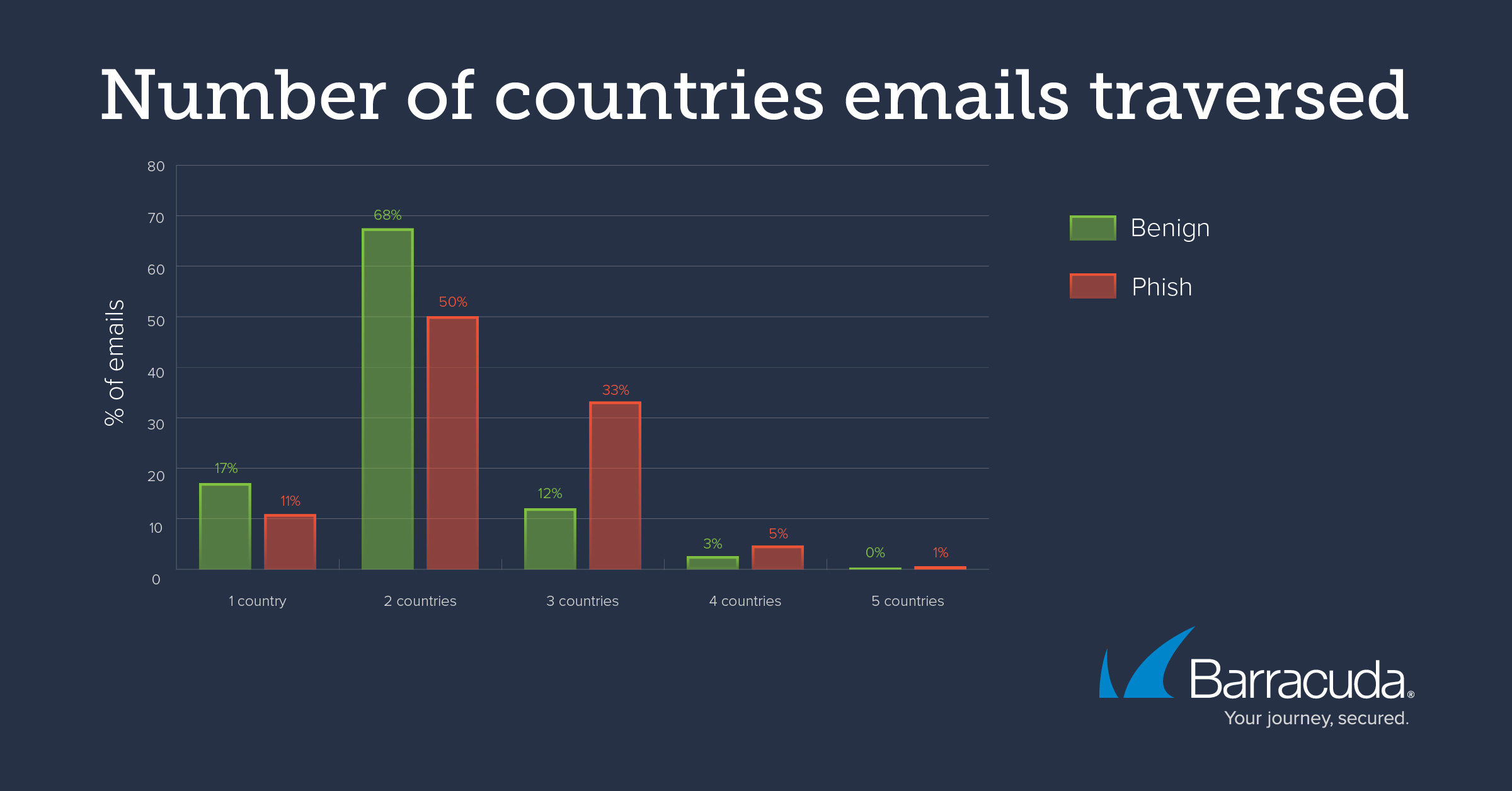

1. Phishing-E-Mails weisen mit größerer Wahrscheinlichkeit Routen auf, die durch mehrere Länder führen.

Über 80 % der gutartigen E-Mails werden durch maximal zwei Länder geleitet, während nur etwas mehr als 60 % der Phishing-E-Mails durch maximal zwei Länder geleitet werden. Das deutet darauf hin, dass eine gute Funktion für einen Phishing-Erkennungsklassifizierer darin bestehen könnte, die Anzahl der verschiedenen Länder zu überprüfen, durch die eine E-Mail läuft.

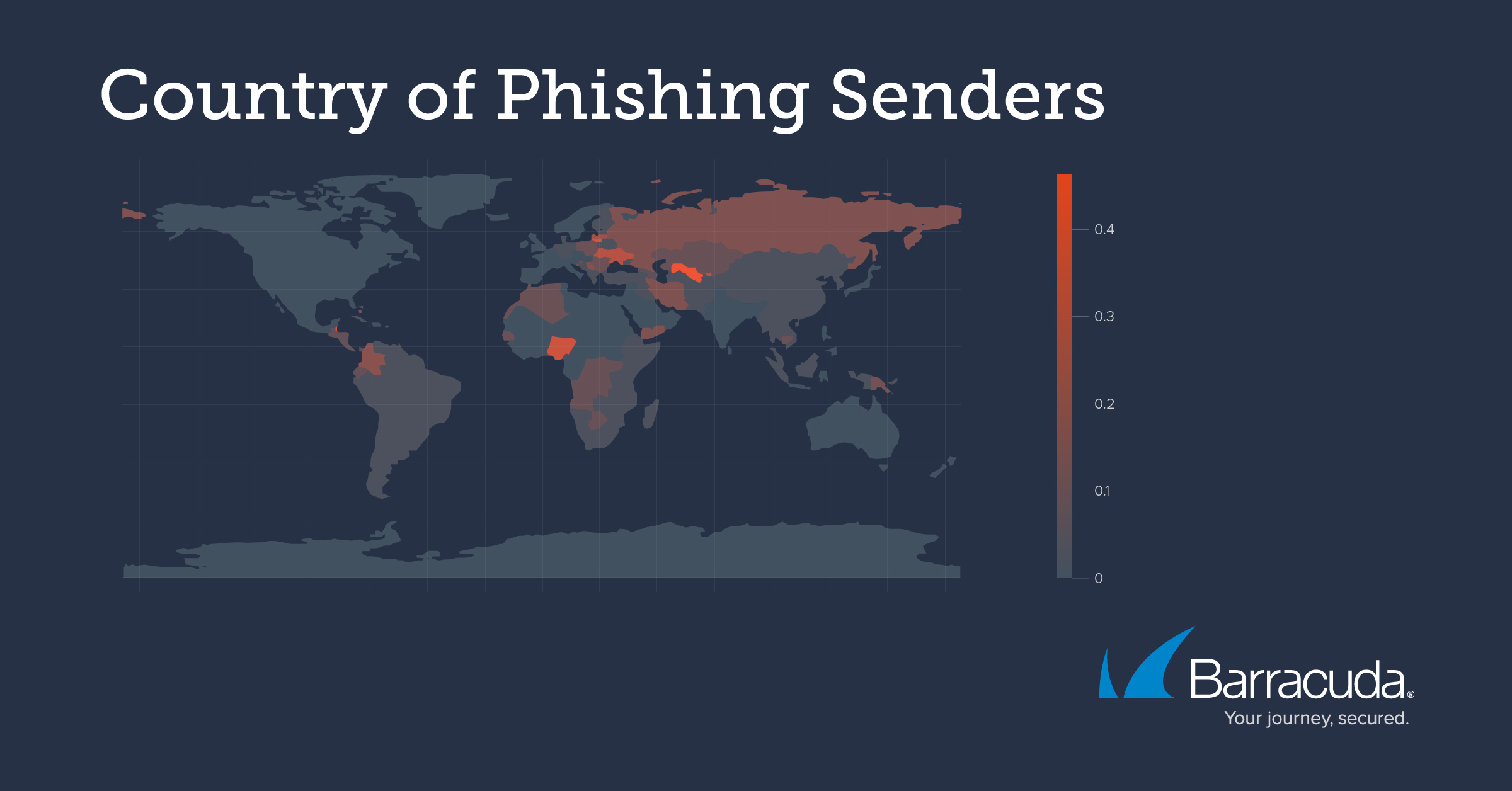

2. Länder mit einer höheren Phishing-Wahrscheinlichkeit befinden sich in Teilen Osteuropas, Mittelamerikas, des Nahen Ostens und Afrikas.

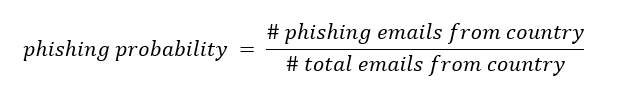

Wir haben die Phishing-Wahrscheinlichkeit für das Land des Absenders ermittelt, indem wir das Land des Absenders mit den Geolokalisierungsdaten identifiziert und die Phishing-Wahrscheinlichkeit für jedes Land wie folgt berechnet haben:

Einige Länder, in denen viele Phishing-Angriffe entstehen, haben eine extrem niedrige Phishing-Wahrscheinlichkeit. So wurden beispielsweise 129.369 Phishing-E-Mails aus den Vereinigten Staaten verschickt, obwohl die Wahrscheinlichkeit von Phishing in den USA nur 0,02 % beträgt. Im Allgemeinen lag die Phishing-Wahrscheinlichkeit in den meisten Ländern bei maximal 10 %.

Absender, die ein höheres Volumen an Phishing-E-Mails (mehr als 1.000 E-Mails im Datensatz) mit einer höheren Phishing-Wahrscheinlichkeit produzieren, stammen unter anderem aus folgenden Ländern oder Gebieten (in absteigender Reihenfolge):

- Litauen

- Lettland

- Serbien

- Ukraine

- Russland

- Bahamas

- Puerto Rico

- Kolumbien

- Iran

- Palästina

- Kasachstan

Es ist sicher nicht zielführend, den gesamten E-Mail-Verkehr aus Ländern mit hoher Phishing-Wahrscheinlichkeit zu blockieren. Es kann jedoch durchaus sinnvoll sein, E-Mails aus diesen Ländern für eine weitere Analyse zu markieren.

3. Viele der Netzwerke, über die die Angreifer ihre Angriffe senden, sind überraschend große, legitime Cloud-Anbieter.

Die Netzwerke mit der höchsten Anzahl von Phishing-Angriffen gehören überraschenderweise großen Cloud-Anbietern. Dies ist zu dadurch zu erklären, dass sie auch das höchste Gesamtvolumen an gesendeten E-Mails aufweisen. In solchen Netzwerken ist die Wahrscheinlichkeit, dass es sich bei einer bestimmten E-Mail um eine Phishing-E-Mail handelt, sehr gering (Abbildung 3). Es ist wahrscheinlich, dass die meisten Angriffe, die von diesen Netzwerken ausgehen, von kompromittierten E-Mail-Konten oder Servern stammen, für die die Angreifer die Zugangsdaten erhalten konnten.

| Rang des Phishing-E-Mail-Volumens | Netzwerk-Eigentümer | Wahrscheinlichkeit einer Phishing-E-Mail |

| 1 | Amazon | 0,000224 |

| 2 | Microsoft | 0,000429 |

| 3 | Amazon | 0,000124 |

| 4 | 0,00212 |

Abbildung 3: Top-4-Netzwerke nach Sendevolumen und Besitzerinformationen, Klassifizierung und Wahrscheinlichkeit, dass es sich bei einer bestimmten E-Mail aus dem Netzwerk um eine Phishing-E-Mail handelt.

Wir haben auch festgestellt, dass einige der Phishing-Angreifer mit dem höchsten Volumen (nach Netzwerk), die ebenfalls eine hohe Phishing-Wahrscheinlichkeit aufweisen, immer noch aus Netzwerken von Cloud-Dienstanbietern (Rackspace, Salesforce) stammen. Diese Netzwerke haben insgesamt um Größenordnungen geringeren E-Mail-Verkehr als die beiden größten Netzwerke, senden aber immer noch eine erhebliche Menge an Phishing-E-Mails. Daher ist die Wahrscheinlichkeit, dass eine bestimmte E-Mail, die von ihnen stammt, bösartig ist, wesentlich höher (Abbildung 4).

| Rang des Phishing-E-Mail-Volumens | Netzwerk-Eigentümer | Wahrscheinlichkeit einer Phishing-E-Mail |

| 9 | LayerHost | 0,277 |

| 13 | UnrealServers | 0,334 |

| 17 | REG.RU | 0,836 |

| 18 | Cherry Servers | 0,760 |

| 20 | Rackspace | 0,328 |

Abbildung 4: Einige Beispiele für Netzwerke mit hohem Phishing-E-Mail-Volumen und hoher Phishing-Wahrscheinlichkeit sowie deren Besitzerinformationen, Klassifizierung und Wahrscheinlichkeit, dass es sich bei einer bestimmten E-Mail aus dem Netzwerk um eine Phishing-E-Mail handelt.

Schutz vor Phishing-Angriffen

Suchen Sie nach Lösungen, die künstliche Intelligenz nutzen

Cyberkriminelle passen ihre Taktik an, um E-Mail-Gateways und Spam-Filter zu umgehen. Daher ist es von entscheidender Bedeutung, eine Lösung zu haben, die Spear-Phishing-Angriffe erkennt und vor ihnen schützt, einschließlich Brand Impersonation, Business Email Compromise und E-Mail Account Takeover. Stellen Sie eine Lösung bereit, die nicht ausschließlich auf die Suche nach bösartigen Links oder Anhängen angewiesen ist. Eine Lösung, die maschinelles Lernen verwendet, um normale Kommunikationsmuster innerhalb Ihres Unternehmens zu analysieren, kann Anomalien erkennen, die auf einen Angriff hinweisen können.

Implementieren Sie Schutz vor Account Takeover

Denken Sie über externe E-Mail-Nachrichten hinaus. Teilweise gehen die verheerendsten und erfolgreichsten Spear-Phishing-Angriffe von kompromittierten internen Konten aus. Stellen Sie also sicher, dass Betrüger Ihr Unternehmen nicht als Ausgangsbasis für diese Spear-Phishing-Kampagnen nutzen. Stellen Sie Technologie bereit, die künstliche Intelligenz einsetzt, um zu erkennen, wenn Konten kompromittiert wurden, und derartige Situationen in Echtzeit behebt, indem sie Benutzer warnt und bösartige E-Mails entfernt, die von kompromittierten Konten gesendet wurden.

Verbessern Sie das Sicherheitsbewusstsein durch Schulungen

Halten Sie Ihre Benutzer über die neuesten Spear-Phishing-Angriffe und -Taktiken auf dem Laufenden. Bieten Sie aktuelle Schulungen zur Sensibilisierung der Benutzer an und stellen Sie sicher, dass Mitarbeiter Angriffe erkennen und wissen, wie sie sie sofort an die IT melden können. Verwenden Sie Phishing-Simulationen für E-Mail, Voicemail und SMS, um Benutzer darin zu schulen, Cyberangriffe zu erkennen, die Effektivität Ihrer Schulungen zu testen und die am stärksten gefährdeten Benutzer zu bewerten.

Kostenloser Bericht: Spear Phishing: Top-Bedrohungen und Trends

Dieses Threat Spotlight wurde von Liane Young mit Forschungsunterstützung von Elisa Luo, den Professoren Asaf Cidon und Ethan Katz-Bassett sowie dem Berater Grant Ho verfasst.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.