Threat Spotlight: Wenn böse Bots angreifen

Die Weihnachtseinkaufssaison macht E-Commerce-Websites zu einem attraktiven Ziel für Cyberkriminelle, die Bots verwenden, um DDoS-Angriffe (Distributed Denial of Service) durchzuführen, betrügerische Einkäufe zu tätigen und nach Schwachstellen zu suchen, die sie ausnutzen können.

Mitte November führten Barracuda-Forscher Barracuda Advanced Bot Protection vor einer Test-Webanwendung aus, und die Anzahl der Bots, die sie in nur wenigen Tagen entdeckten, war atemberaubend, mit Millionen von Angriffen, die von Tausenden von verschiedenen IP-Adressen kamen.

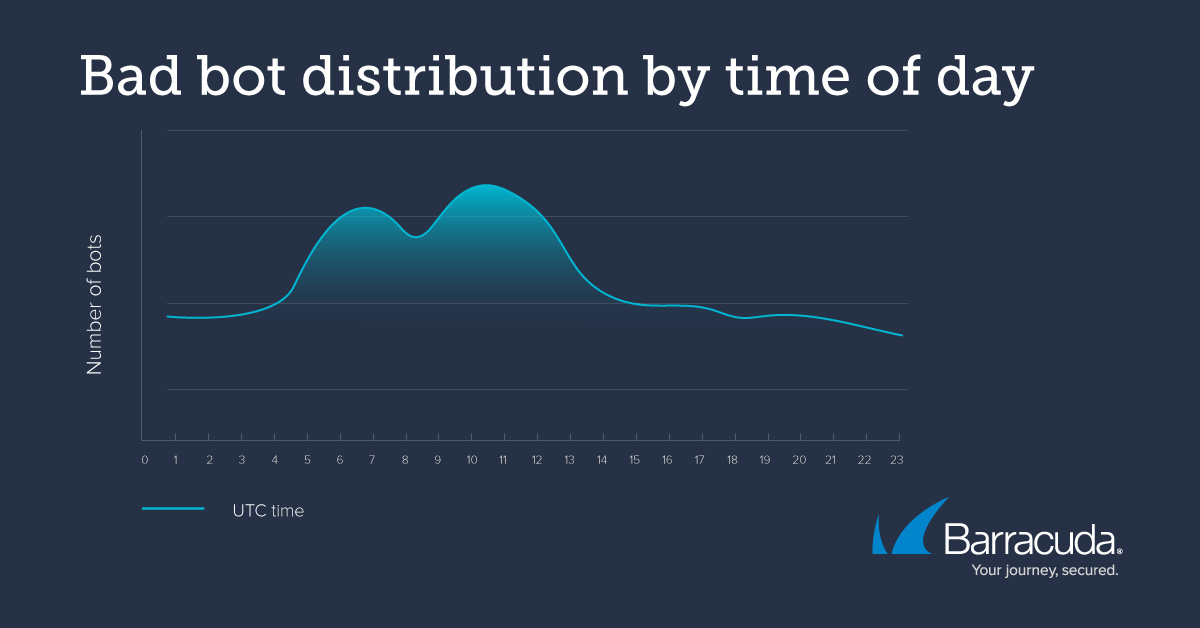

Betrachtet man die Tageszeit, so stellten die Barracuda-Forscher fest, dass Bots nicht einfach bis mitten in der Nacht warten, um anzugreifen. In Großbritannien zum Beispiel erreicht die Bot-Aktivität am Vormittag ihren Höhepunkt und fällt erst kurz vor 17 Uhr ab, was darauf hindeuten kann, dass die Cyberkriminellen (auch bekannt als "Bot-Hirten") einem normalen Arbeitstag folgen.

Im Folgenden werden die Trends, die Barracuda-Forscher über die Art und Weise, wie Cyberkriminelle gute User-Agents spoofen, sowie die neuen Muster für diese Art von Angriffen näher beleuchtet.

Bedrohung im Fokus

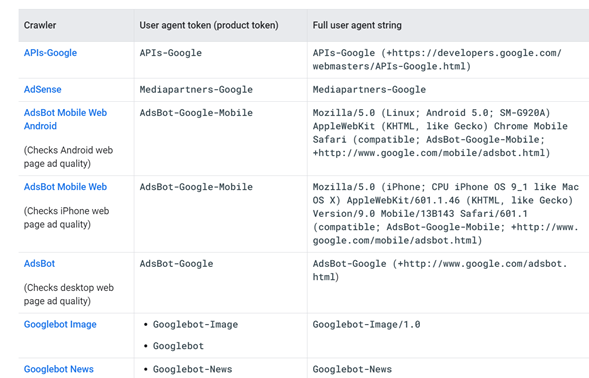

Bad Bot Personas – Bad Bot Personas sind Bots, die aufgrund ihres Verhaltensmusters als bösartig identifiziert wurden. Böse Bots werden nach User-Agent klassifiziert, aber einige User-Agents sind gut. Der GoogleBot zum Beispiel, der Webseiten durchsucht und zu Suchrankings hinzufügt, ist gut und sollte nicht blockiert werden. Google hat viele verschiedene User-Agents:

Das Problem ist, dass Bots diese bekannten guten User-Agents fälschen, also müssen Sie genauer hinschauen, um sie voneinander zu unterscheiden. Um einen Bot als schädlich oder böse zu identifizieren, wenn der User-Agent vorgibt, eine gute Suchmaschine zu sein, setzen Barracuda-Forscher unter anderem folgende Methoden ein:

- Einschleusen von Fallstricken wie versteckte URLs und JS Challenges. Bots folgen Links und reagieren auf JS Challenges ganz anders als Menschen.

- Verwendung von rDNS (Reverse DNS Lookup), um zu überprüfen, ob ein Bot tatsächlich von der angegebenen Quelle stammt.

- Es wird überprüft, ob der Client versucht, auf URLs zuzugreifen, die von gängigen Anwendungen für Fingerprinting-Angriffe verwendet werden.

- Sollten diese Methoden nicht zum Erfolg führen, führen die Forscher weitere Analysen mit Hilfe des maschinellen Lernens durch.

Die Details

Betrachtet man die wichtigsten bösen Bot-Personas, so zeigen die von Barracuda Experten gesammelten Daten eine Zunahme der folgenden schlechten Bot-Personas: HeadlessChrome, yerbasoftware und M12bot vor neueren Browsern wie Microsoft Edge.

BAD Bot Personas – November 2020

| Bot-Persona/User-Agent | Prozentualer Anteil des Bad Bot Traffic |

| Nicht-Standard User-Agent/Böswilliger Benutzer | 72,00 % |

| Headless Chrome | 5,00 % |

| Safari | 2,50 % |

| Edge | 1,80 % |

| SemRush Bot | 1,50 % |

- Bots, die vorgeben, ein bestimmter Browser zu sein, aber eine nicht standardisierte Zeichenfolge verwenden

- Bots, die vorgeben, eine bestimmte Software zu sein, aber eine nicht-standardmäßige Zeichenfolge verwenden

- Bots, die vorgeben, ein bestimmter Browser zu sein, aber aufgrund eines ungewöhnlichen Browsing-Musters oder anderer Bot-Prüfungen erfasst werden

- Bots, die vorgeben, ein „guter“ Bot zu sein, aber mit rDNS-Suchen entlarvt werden

BAD Bot ISP-Quellen – November 2020

| ISP | ASN-Name | Prozentsatz |

| Airtel | BHARTI Airtel Ltd | 34,96 % |

| Microsoft Corporation | MICROSOFT-CORP-MSN-AS-BLOCK | 22,00 % |

| Tata Teleservices ISP | Tata Teledienste ISP AS | 9,80 % |

| Amazon.com | AMAZON-AES | 8,23 % |

| Google Cloud | 7,64 % | |

| Amazon.com | AMAZON-02 | 7,29 % |

| MEO | Servicos de comunicacoes E multimedia S.A. | 6,45 % |

| LIMESTONENETWORKS | LIMESTONENETWORKS | 3,63 % |

So schützen Sie sich vor Bot-Angriffen

Da die Weihnachtseinkaufssaison nun in vollem Gange ist, sollten E-Commerce-Teams die folgenden Schritte unternehmen, um ihre Anwendungen vor bösen Bots zu schützen:- Installieren Sie eine Web Application Firewall oder eine WAF-as-a-Service-Lösung und stellen Sie sicher, dass sie korrekt konfiguriert ist.

- Stellen Sie sicher, dass diese Anwendungssicherheitslösungen Bot-Schutz enthalten, damit sie fortschrittliche automatisierte Angriffe effektiv erkennen können.

- Schalten Sie den Credential-Stuffing-Schutz ein, um die Übernahme von Konten zu verhindern

Schützen Sie Ihre Anwendungen mit einer einfachen Plattform.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.