Ein trügerisch einfaches Kit, das bereits eine Million Angriffe ausgelöst hat

Die wichtigsten Erkenntnisse

- Die Bedrohungsanalysten von Barracuda entdeckten GhostFrame zum ersten Mal im September.

- Der Phishing-Code ist in einem Iframe auf einer harmlos aussehenden HTML-Seite versteckt.

- Das Kit ermöglicht einfache Inhalts- und Standortwechsel, um der Erkennung zu entgehen.

- Für jedes Opfer wird eine neue Subdomain verwendet

Im September 2025 identifizierten die Bedrohungsanalysten von Barracuda eine Reihe von Phishing-Angriffen mit Tools und Techniken, die keinem bekannten Phishing-as-a-Service (PhaaS)-Kit zugeordnet werden konnten. Bis Dezember hatte das Team über eine Million Angriffe mit diesem neuen Kit feststellen können, und es aufgrund seines neuartigen und unauffälligen Ansatzes „GhostFrame“.

Ein neuer Ansatz

Im Gegensatz zu den meisten Phishing-Kits verwendet GhostFrame eine einfache HTML-Datei, die harmlos erscheint, und alle bösartigen Aktivitäten finden in einem Iframe statt, einem kleinen Fenster auf einer Webseite, das Inhalte aus einer anderen Quelle anzeigen kann. Dieser Ansatz lässt die Phishing-Seite authentisch erscheinen, während ihr wahrer Ursprung und Zweck verborgen bleibt.

Das iFrame-Design ermöglicht es Angreifer außerdem, den Phishing-Inhalt einfach auszutauschen, neue Tricks auszuprobieren oder bestimmte Regionen ins Visier zu nehmen, ohne die Hauptwebseite, über die das Kit verbreitet wird, zu verändern.

Darüber hinaus kann das Kit durch einfaches Aktualisieren des Ziels des iFrames verhindern, von Sicherheitstools erkannt zu werden, die nur die äußere Seite überprüfen.

Obwohl der Missbrauch von iFrames beim Phishing nicht ungewöhnlich ist, ist dies das erste Mal, dass Barracuda ein komplettes Phishing-Framework auf der Grundlage dieser Technik entdeckt hat.

Zweistufige Angriffstaktik

Die äußere, primäre Phishing-Seite – die harmlos aussehende HTML-Datei – die den Nutzern angezeigt wird, enthält keine typischen Phishing-Elemente. Stattdessen verwendet sie einige grundlegende Verschleierungstechniken, um seinen Zweck zu verbergen, und nutzt dynamischen Code, um Subdomain-Namen zu generieren und zu manipulieren, sodass für jedes Ziel ein neuer generiert wird.

Auf dieser Seite befinden sich jedoch eingebettete Verweise, die die Nutzer über einen iFrame auf eine sekundäre Phishing-Seite weiterleiten.

Diese Sekundärseite hostet die eigentlichen Phishing-Komponenten. Auch hier haben die Angreifer die Formulare zur Erfassung der Zugangsdaten in einer Image-Streaming-Funktion versteckt, die für sehr große Dateien (Binary Large Objects) ausgelegt ist. Dadurch wird es für statische Scanner, die normalerweise nach fest codierten Phishing-Formularen suchen, schwierig, den Angriff zu erkennen.

Dieser Artikel beschreibt detailliert, wie diese zweistufige Methode in der Praxis funktioniert und warum sie so effektiv ist, uns hinters Licht zu führen.

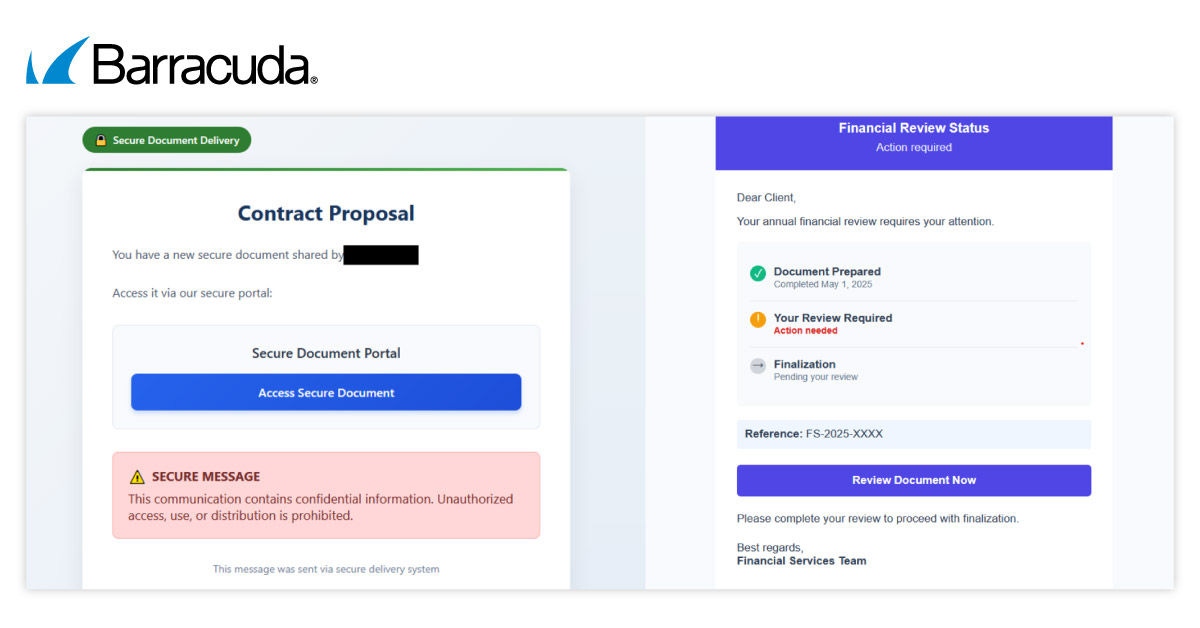

Die Phishing-E-Mail

Der Inhalt von GhostFrame E-Mail wechselt zwischen Themen wie gefälschten Geschäftsabschlüssen und gefälschten Personalmeldungen. Wie andere Phishing-E-Mails sind sie so konzipiert, dass sie Empfänger dazu verleiten, auf gefährliche Links zu klicken oder Schaddateien herunterzuladen.

Aktuelle Betreffzeilen lauten beispielsweise: „Benachrichtigung über sicheren Vertrag und Angebot“, „Erinnerung an die jährliche Überprüfung“, „Rechnung im Anhang“ und „Anfrage zur Passwortzurücksetzung“.

Technische Analyse

Varianten

Der Quellcode des Kits existiert in zwei verschiedenen Formen (Varianten), die gleichzeitig verwendet werden.

Eine Version ist verschleiert, was das Lesen und Analysieren des Codes erschwert, während die andere Version unverschleiert ist und von Menschen leicht verstanden werden kann. Die nicht verschleierte Version, die bei früheren Angriffen häufiger vorkam, enthält Kommentare, die die Funktionalitäten des Codes erläutern.

Links: unverschleierte Variante und rechts: verschleierte Variante

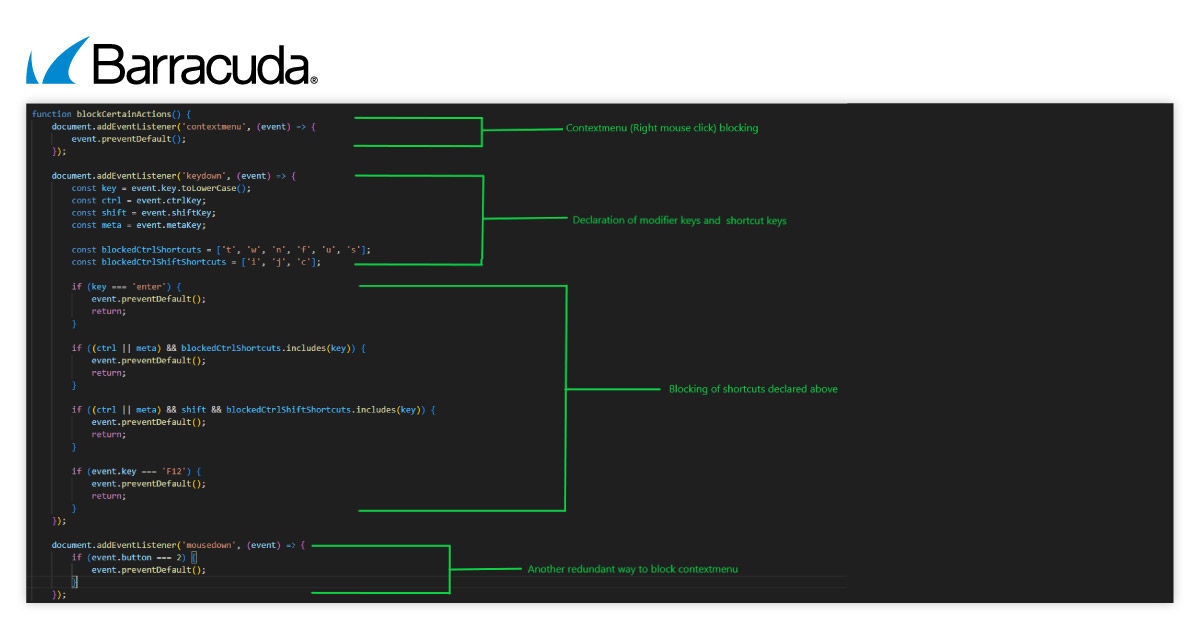

Anti-Analyse und Anti-Debugging

Das Phishing-Kit enthält ein Skript, das jeden Versuch einer Inspektion blockiert. Unter anderem verhindert es Rechtsklicks mit der Maus, blockiert die F12-Taste der Tastatur (die für Entwicklertools verwendet wird) und verhindert gängige Tastenkombinationen wie Strg/Cmd und Strg/Cmd+Shift.

Diese Tastenkombinationen werden in der Regel von Security-Analysten verwendet, um den Quellcode anzuzeigen, die Seite zu speichern oder Entwickler-Tools zu öffnen.

Das Skript blockiert außerdem die Eingabetaste, was es Nutzern oder Analysten erschwert, die Webseite zu überprüfen oder zu speichern.

Durch das Abfangen von Mausklicks und des Zugriffs auf das Hauptkontextmenü stellt das Phishing-Kit sicher, dass es keine Möglichkeit gibt, zum Kontextmenü zu gelangen.

Zufällige Subdomänen zur Bereitstellung des bösartigen iFrames

Das Phishing-Kit generiert jedes Mal, wenn jemand die Seite besucht, eine andere, zufällige Subdomain.

Zum Beispiel: 7T8vA0c7QdtIIfWXRdq1Uv1JtJedwDUs[.]Spektr-a[.]Geschäft.

Diese Webadressen (URLs) enthalten einen Hash und verschiedene Parameter, die üblicherweise als Sitzungstoken fungieren.

Wenn ein Ziel das erste Mal auf die Website gelangt, bleibt der bösartige Iframe verborgen. Er erscheint erst, nachdem das Ladeskript die Subdomain überprüft oder bestimmte Signale empfangen hat. Nach der Aktivierung hört der Loader auf Anweisungen vom iframe, die dann das Verhalten des Browsers verändern können.

Der Loader selbst zeigt keine Phishing-Inhalte an. Seine Aufgabe ist es, den iFrame einzurichten, die Browserumgebung zu verwalten und auf Nachrichten aus dem iFrame zu reagieren. Indem die Phishing-Seite auf ständig wechselnden Subdomains gehostet wird, erschweren die Angreifer es den Sicherheitssystemen erheblich, die Bedrohung zu erkennen und zu blockieren.

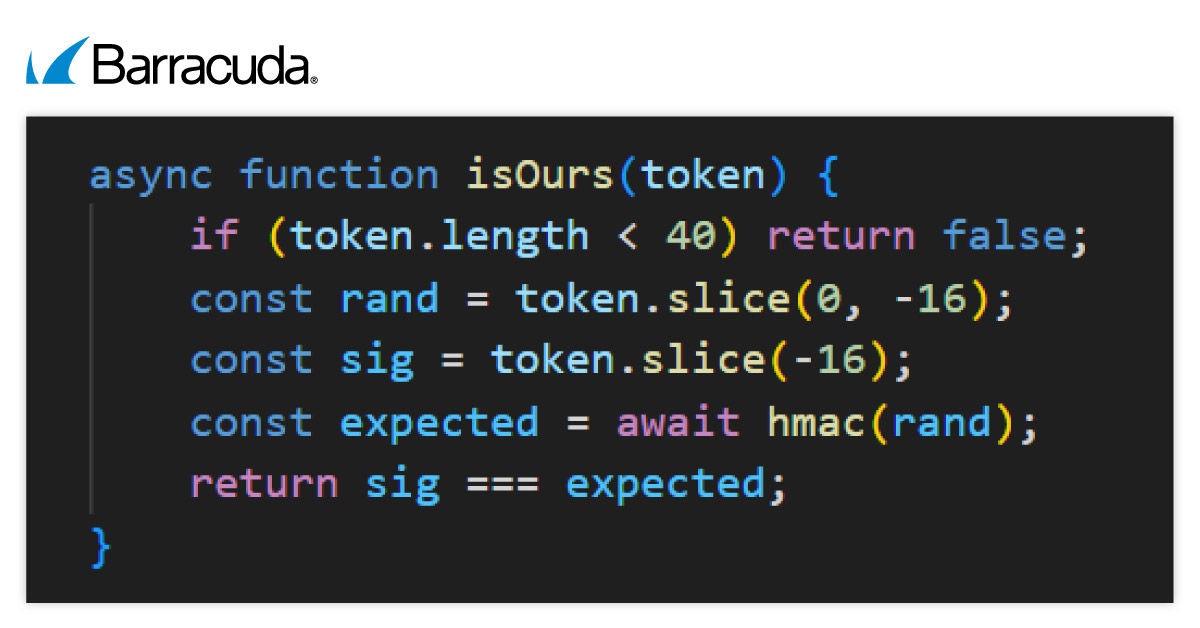

Dynamische Subdomain-Validierung

Bevor der Phishing-Inhalt angezeigt wird, überprüft das Kit die Subdomain anhand eines aus einem integrierten Schlüssel generierten Codes, um sicherzustellen, dass sie sich auf der vorgesehenen Website befindet.

Das hilft dem Kit, zwischen echter Angreiferinfrastruktur und temporären Redirector-Domains zu unterscheiden. Wenn die Subdomain diesen Test besteht, sehen die Nutzer eine Ladeanimation. Wenn nicht, werden sie auf eine harmlose Webseite weitergeleitet.

Besondere Merkmale des GhostFrame-Phishing-Kits

Das GhostFrame-Kit beinhaltet mehrere fortschrittliche Funktionen, die ihn wirksamer und schwerer erkennbar machen:

- Kommunikation zwischen dem iframe und der übergeordneten Seite: Der gefälschte Inhalt im iframe verwendet 'window.postMessage', um der Ladeseite mitzuteilen, dass Änderungen vorgenommen werden sollen. Dazu kann gehören:

- Änderung des Titels der übergeordneten Seite, um vertrauenswürdige Dienste nachzuahmen, wie zum Beispiel „Melden Sie sich in Ihrem Konto an“.

- Das Austauschen des Favicons der Website, um die Seite authentischer aussehen zu lassen.

- Umleitung des obersten Browser-Fensters auf eine andere Domain, falls angewiesen.

- Durch das regelmäßige Auswechseln von Subdomains während einer Sitzung kann der Angriff der Entdeckung entgehen.

- Hard-coded Fallback iframe: Wenn das JavaScript nicht läuft oder blockiert wird, enthält das Kit ein Backup-Iframe am unteren Ende der Seite. Dadurch wird sichergestellt, dass der Phishing-Versuch trotzdem funktioniert und die Angreifer eine zuverlässige Möglichkeit haben, ihren Betrug fortzusetzen.

- Blob-URI-basierte Anmeldebildschirme mit Bildern: Das Kit kann exakte Kopien von Anmeldeseiten, wie beispielsweise die von Microsoft 365 oder Google, als Bilder innerhalb des iFrames anstatt als reguläres HTML darstellen. Diese Bilder werden mithilfe einer Blob-URI geladen, wodurch sie direkt aus dem Speicher des Browsers angezeigt werden können. Angreifer verwenden eine Doppelpufferungstechnik, um Bilder schnell zu wechseln, wodurch die gefälschte Anmeldeseite noch überzeugender wirkt, wenn Benutzer mit ihr interagieren.

Wie man sich gegen diese Bedrohung verteidigt

Um E-Mails und Mitarbeiter vor GhostFrame und ähnlichen, heimtückischen Phishing-Angriffen zu schützen, ist ein mehrschichtiger Ansatz erforderlich. Die folgenden Schritte können dabei helfen:

- Erzwingen Sie regelmäßige Browser-Updates für alle Nutzer.

- Schulen Sie Ihre Mitarbeiter darin, keine Links in unerwünschten E-Mails anzuklicken, URLs sorgfältig zu prüfen, bevor sie Zugangsdaten eingeben, und verdächtige Seiten zu melden, die in andere Inhalte „eingebettet“ aussehen oder nur teilweise geladen zu sein scheinen.

- Setzen Sie Email Security Gateways und Webfilter ein, die verdächtige iFrames in HTML-E-Mails oder Landingpages erkennen.

- Aus technischer Sicht müssen Sie sicherstellen, dass Ihre Website über Kontrollmechanismen verfügt, die die Möglichkeit von Programmen einschränken, iFrames zu laden oder einzubetten. Dadurch werden Clickjacking und unautorisierte Frames verhindert. Sie sollten außerdem regelmäßig Ihre Webanwendungen auf Schwachstellen überprüfen, die das Einschleusen von iFrames ermöglichen.

- Überwachen Sie den Webverkehr auf ungewöhnliche Weiterleitungen oder eingebettete Inhalte.

Wie Barracuda Email Protection Ihrem Unternehmen helfen kann

Barracuda Email Protection bietet eine umfassende Suite von Funktionen, die zum Schutz vor fortschrittlichen E-Mail-Bedrohungen entwickelt wurden. Weitere Informationen finden Sie hier.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.