SOC Bedrohungsradar – Dezember 2025

Bemerkenswerte Bedrohungen, die von Barracuda Managed XDR bei Organisationen erkannt wurden

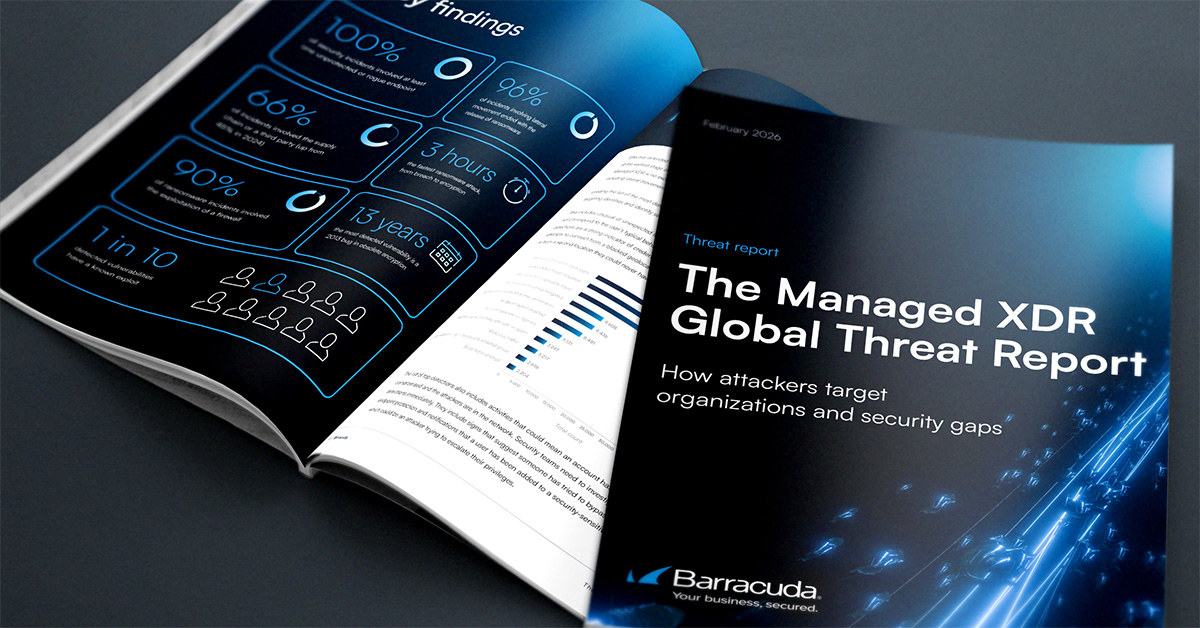

Die wichtigsten Erkenntnisse

- Eine Zunahme von Angreifern, die versuchen, ScreenConnect für unbefugten Fernzugriff zu missbrauchen

- Angreifer nutzen gekaufte oder gestohlene Zugangsdaten für Ransomware und Datendiebstahl

- Ein Anstieg der Anmeldeversuche bei Microsoft 365 aus unbekannten Ländern

Angreifer, die ScreenConnect für unbefugten Fernzugriff verwenden

Was passiert?

Das SOC-Team hat kürzlich einen Anstieg der verdächtigen Nutzung von ScreenConnect festgestellt. Dies umfasst Angreifer, die versuchen, Endpunkte mit ScreenConnect-Bereitstellungen der Ziele zu verbinden, sowie Angreifer, die ScreenConnect selbst einsetzen, um Hosts aus der Ferne zu steuern.

ScreenConnect ist ein bewährtes und beliebtes Fernverwaltungstool für Geräte, das von vielen Organisationen und deren Managed Services Providern eingesetzt wird. Daher erregt die Erkennung von ScreenConnect nicht sofort Verdacht.

Anfang 2025 entdeckten Angreifer eine schwerwiegende Schwachstelle in älteren Versionen von ScreenConnect, die es ihnen ermöglichte, in Systeme einzudringen und ohne Erlaubnis schädliche Programme auszuführen. Hacker nutzen diese Schwachstelle, um aus der Ferne die Kontrolle über Systeme zu übernehmen, Ransomware zu installieren, Daten zu stehlen und sich über das Netzwerk auf andere verbundene Systeme auszubreiten.

Ein erfolgreicher Einbruch in ein bestehendes System kann Kriminellen Zugang zu vielen Geräten und sogar Unternehmen verschaffen.

ScreenConnect veröffentlichte am 24. April 2025 ein Patch für die Schwachstelle.

Ihre Organisation könnte gefährdet sein, wenn Sie:

- Sie verwenden ältere Versionen von ScreenConnect, die nicht aktualisiert wurden.

- Verwendung von nicht verwalteten oder nicht autorisierten Fernzugriff-Tools.

- Keine Multifaktor-Authentifizierung (MFA) für Administratorkonten haben.

- Der Software-Patch zur Fehlerbehebung noch nicht angewendet wurde.

So schützen Sie Ihr Unternehmen:

- Implementieren Sie eine umfassende, mehrschichtige Sicherheitslösung wie Barracuda XDR Managed Endpoint Security, die verdächtige ScreenConnect-Aktivitäten erkennen und eindämmen kann.

- Vergewissern Sie sich, dass Ihre ScreenConnect-Software mit der neuesten Version (25.2.4 oder neuer) läuft.

- Überprüfen Sie Ihre Protokolle auf verdächtige oder ungewöhnliche Aktivitäten.

- Aktivieren Sie MFA für alle Konten, insbesondere Administratorkonten.

- Blockieren Sie unbekannte Fernzugriffstools und überwachen Sie genau die Versuche, ScreenConnect-Webadressen aufzusuchen oder sich mit ihnen zu verbinden.

Angreifer nutzen gekaufte oder gestohlene Zugangsdaten für Ransomware und Datendiebstahl

Was passiert?

Cyberkriminelle stehlen oder kaufen Benutzernamen und Passwörter (Zugangsdaten) und verwenden sie, um in Systeme einzubrechen. Sind sie einmal eingedrungen, starten sie Ransomware-Angriffe oder stehlen sensible Daten.

Diese Angriffe sehen oft wie normale Aktivitäten aus, da die Hacker echte Zugangsdaten verwenden. Die SOC-Tools von Barracuda Managed XDR erkennen die Hinweise, die Angreifer hinterlassen, wie die ungewöhnliche Verwendung legitimer Verwaltungstools (PsExec, PowerShell), mehrere wiederholte oder gleichzeitige Anmeldeversuche oder die unerwartete Einrichtung von Remote-Diensten.

Ihre Organisation könnte gefährdet sein, wenn Sie:

- Mitarbeitern erlauben, schwache oder wiederverwendete Passwörter zu nutzen.

- Gar keine oder keine konsequent durchgesetzte Multi-Faktor-Authentifizierung (MFA) im gesamten Unternehmen haben.

- Ungewöhnliche Logins oder die Nutzung von Administrator-Tools nicht überwachen.

- Keine Warnungen für verdächtigen Fernzugriff oder Skriptausführung haben.

So schützen Sie Ihr Unternehmen:

- Erzwingen Sie die Verwendung komplexer, einzigartiger Passwörter.

- Implementieren Sie Passwortrichtlinien, die die Zugangsdaten in regelmäßigen Abständen rotieren, zum Beispiel alle drei Monate.

- Aktivieren Sie MFA überall, insbesondere für Administrator- und Fernzugriffskonten.

- Überwachen Sie die Aktivitäten und achten Sie auf ungewöhnliche Anmeldezeiten, die unerwartete Nutzung von Admin-Tools oder neue Remote-Dienste.

- Schulen Sie Ihre Mitarbeiter darin, Phishing-Versuche zu erkennen und zu melden.

- Implementieren Sie eine starke, mehrschichtige Sicherheitslösung, die Vorfälle in verschiedenen Phasen der Angriffskette erkennen und blockieren kann.

Ein Anstieg der Anmeldeversuche bei Microsoft 365 aus unbekannten Ländern

Was passiert?

Das SOC-Team von Barracuda hat einen signifikanten Anstieg von Anmeldeversuchen in Microsoft 365-Konten aus Ländern festgestellt, in denen die Zielunternehmen nicht tätig sind – ein klares Warnsignal dafür, dass Angreifer versuchen, mit gestohlenen Zugangsdaten auf die Konten zuzugreifen.

Wenn es den Angreifern gelingt, das Netzwerk zu knacken, können sie auf E-Mails und Dateien zugreifen und sich als legitimer Kontoinhaber ausgeben, um überzeugende interne Phishing-Angriffe zu starten und tiefer ins Netzwerk vorzudringen.

Ihre Organisation könnte gefährdet sein, wenn Sie:

- Geoblocking oder standortbasierte Login-Regeln nicht implementieren.

- Mitarbeitern erlauben, schwache oder wiederverwendete Passwörter zu nutzen.

- Gar keine oder keine konsequent durchgesetzte Multi-Faktor-Authentifizierung (MFA) im gesamten Unternehmen haben.

- Anmeldungen für ungewöhnliche Standorte oder Zeiten werden nicht überwacht.

- Keine Überwachung auf ungewöhnliche Anmeldemuster nutzen.

So schützen Sie Ihr Unternehmen:

- Erzwingen Sie die Verwendung komplexer, einzigartiger Passwörter und ziehen Sie Passwort-Manager in Betracht.

- Aktivieren Sie MFA überall – das ist der mit Abstand effektivste Schritt, den Sie unternehmen können.

- Überwachen Sie Login-Benachrichtigungen.

- Implementieren Sie bedingte Zugriffsrichtlinien, die Anmeldungen aus einem eingeschränkten Land oder einer eingeschränkten Region blockieren.

- Schulen Sie Ihre Mitarbeiter darin, Phishing-Versuche zu erkennen und zu melden.

- Implementieren Sie eine starke, mehrschichtige Sicherheitslösung, die Vorfälle in verschiedenen Phasen der Angriffskette erkennen und blockieren kann.

Wie Barracuda Managed XDR Ihrem Unternehmen helfen kann

Barracuda Managed XDR bietet durch die Kombination modernster Technologie mit fachkundiger SOC-Überwachung erweiterten Schutz vor den in diesem Bericht genannten Bedrohungen. Mit Echtzeit-Bedrohungsinformationen, automatisierten Reaktionen, einem rund um die Uhr verfügbaren SOC-Team und

XDR Managed Vulnerability Security, das Sicherheitslücken und Versäumnisse identifiziert, gewährleistet Barracuda Managed XDR einen umfassenden, proaktiven Schutz für Ihr Netzwerk, Ihre Cloud sowie Ihre E-Mails, Server und Endgeräte, sodass Sie sich darauf verlassen können, dass Sie den sich ständig weiterentwickelnden Bedrohungen immer einen Schritt voraus sind.

Für weitere Informationen dazu, wie wir Ihnen helfen können, wenden Sie sich bitte an Barracuda Managed XDR.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.