Zusammenfassung des Incidents

- Ein in den USA ansässiger Managed-Service-Provider (MSP) wurde kurz vor dem Thanksgiving-Fest von einem gut ausgerüsteten Bedrohungsakteur ins Visier genommen.

- Die Angreifer haben ein bösartiges externes Laufwerk mit fortschrittlichen Hacking-Tools mit einer einzelnen Workstation verbunden.

- In etwas mehr als einer Minute wurde die Bedrohung entschärft: Das SOC identifizierte die nicht autorisierten Tools, stellte sie unter Quarantäne und isolierte den Endpunkt.

Der Vorfall wurde vom 24/7 Security Operations Center (SOC) von Barracuda erkannt, eingedämmt und gemildert. Das SOC ist Teil von Barracuda Managed XDR, einem erweiterten Sichtbarkeits-, Erkennungs- und Reaktionsdienst (XDR), der Kunden rund um die Uhr von Menschen und KI gesteuerte Dienste zur Bedrohungserkennung, Analyse, Incident-Response und Minderung zum Schutz vor komplexen Bedrohungen bietet.

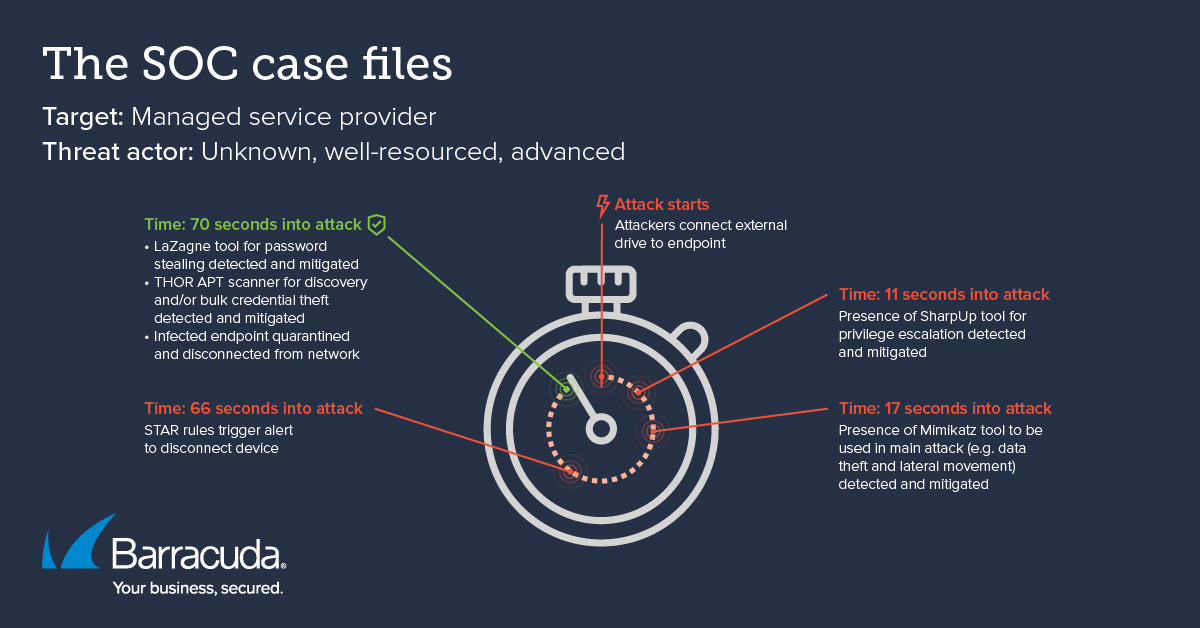

Wie der Angriff ablief

Der Angriff ereignete sich am Tag vor Thanksgiving, einem bedeutenden Feiertag in den USA

- Am Morgen des 27. November erkannten die automatisierten Systeme des SOC eine Reihe fortschrittlicher Hacking-Tools, die in schneller Abfolge nacheinander auf einer einzelnen Arbeitsstation im überwachten Netzwerk eines MSP auftauchten.

- Die Tools wurden alle von einem nicht autorisierten externen Laufwerk, das mit der Workstation verbunden war, in denselben Windows-Ordner geladen.

Der Hauptangriffsversuch

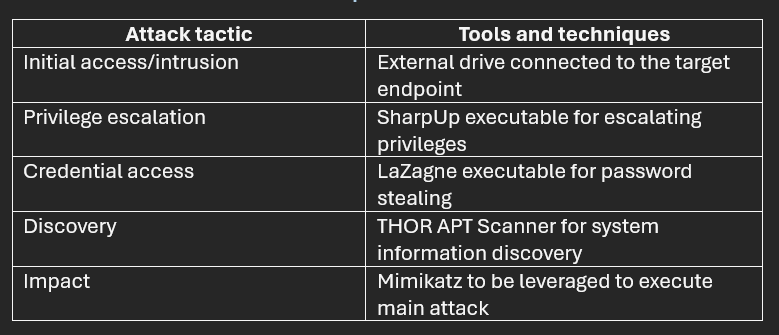

- Der Kern des Angriffsversuchs umfasste vier bekannte Hacking-Tools.

- Das erste davon war eine ausführbare Datei namens SharpUp, die Angreifer verwenden, um ihre Berechtigungen in einem kompromittierten Konto zu erweitern.

- Das zweite war eine bösartige Datei namens LaZagne. Dies ist ein Tool zum Stehlen von Passwörtern, das die Angreifer wahrscheinlich für den Fall integriert haben, dass sie die Berechtigungen eines kompromittierten Kontos mit SharpUp nicht eskalieren konnten. Sie könnten dann LaZagne verwenden, um Zugangsdaten für bestehende Konten mit höheren Berechtigungen zu erlangen.

- Bedrohungsberichte deuten darauf hin, dass LaZagne in jüngsten Angriffen von hochentwickelten Bedrohungsakteuren, einschließlich in China ansässiger Advanced Persistent Threats (APTs), eingesetzt worden war.

- Die dritte Bedrohung war Mimikatz, ein sehr verbreitetes Tool, das von Bedrohungsakteuren für zahlreiche Aufgaben verwendet wird, darunter das Extrahieren sensibler Informationen und die seitliche Bewegung im Netzwerk.

- Das vierte von den SOC-Analysten gefundene Tool war der THOR APT-Scanner. Dieses Tool wird typischerweise von Sicherheitsexperten verwendet, um bösartige Aktivitäten von Bedrohungsakteuren zu identifizieren. Es kann jedoch auch von Angreifern selbst für verschiedene Aufgaben, einschließlich des Massendiebstahls von Benutzernamen und Passwörtern, genutzt werden.

Reaktion auf Bedrohungen und Abwehr

- Der SentinelOne-Agent von XDR Endpoint Security hat die vier Hacking-Tools erfolgreich erkannt, als Bedrohungen markiert und entsprechend entschärft.

- Die benutzerdefinierten Storyline Active Response-(STAR-)Regeln, die von den SOC-Ingenieuren von Barracuda entwickelt worden waren, erkannten effektiv die Anwesenheit von Mimikatz und ergriffen automatisierte Reaktionsmaßnahmen, um den kompromittierten Endpunkt zu isolieren.

- Durch die Isolierung des Endpunkts und die Unterbrechung der Netzwerkverbindung wurde die Bedrohung eingedämmt und entfernt, noch bevor bösartige Prozesse gestartet werden konnten.

- Das SOC-Team analysierte die Ereignisse, gab eine Warnung heraus und kontaktierte den MSP direkt mit einer detaillierten Zusammenfassung der Erkennungen und entsprechenden Reaktionsmaßnahmen.

- Das SOC lieferte dem MSP kritische Security-Empfehlungen, um den Schutz seiner Umgebung zu stärken, einschließlich der Beschränkung des Zugriffs auf externe Laufwerke.

Wichtige Erkenntnisse

- Bedrohungsakteure sind dafür bekannt, Angriffe rund um wichtige Feiertage durchzuführen – Zeiten, zu denen traditionelle Security-Teams möglicherweise unterbesetzt und Unternehmen insgesamt weniger wachsam sind.

- Managed-Services-Provider werden zunehmend zum Ziel von Bedrohungsakteuren, die verstehen, dass sie mit einer erfolgreichen Datenschutzverletzung bei einem MSP den Umfang des Angriffs auf die Unternehmen ausweiten können, deren IT-Infrastruktur vom MSP verwaltet wird.

- Ein SOC zu haben, das 24/7/365 arbeitet, wie das Barracuda Managed XDR SOC-Team, ist entscheidend um kontinuierliche und fortlaufende Funktionen zur Erkennung und Reaktion auf Bedrohungen bereitzustellen.

Die wichtigsten Werkzeuge und Techniken, die beim Angriff verwendet wurden

Bekannte Indikatoren für Kompromittierung (IOCs), die bei diesem Angriff beobachtet wurden:

- SharpUp SHA1: 4791564cfaecd815ffb2f15fd8c85a473c239e31

- LaZagne SHA1: 0e62d10ff194e84ed8c6bd71620f56ef9e557072

- Mimikatz SHA1: d1f7832035c3e8a73cc78afd28cfd7f4cece6d20

- THOR APT SHA1: 5c154853c6c31e3bbee2876fe4ed018cebaca86f

Barracuda XDR-Funktionen wie Threat-Intelligence, Automated-Threat-Response und die Integration umfassenderer Lösungen wie XDR Server-Security, XDR Network-Security und XDR Cloud-Security bieten umfassenden Schutz und können die Verweildauer drastisch reduzieren.

Für weitere Informationen darüber, wie Barracuda Managed-XDR und das Security-Operations-Center Ihnen helfen können, kontaktieren Sie uns bitte.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.