Silnikau: Ein dunkles Erbe von Ransomware und anderen Cyberverbrechen

Man kommt nicht umhin zu erfahren, dass der „elitäre“ Cyberkriminelle „J.P. Morgan“ an die Vereinigten Staaten ausgeliefert wurde. Dies war ein großer Erfolg für die Strafverfolgungsbehörden, und es ist keine Überraschung, dass er so gefeiert wird. Aber obwohl er ein „König der Cyberkriminalität“ ist, haben viele Menschen noch nie von ihm gehört. Wer ist er und warum ist er so ein großer Fang? Wie wird sich die Bedrohungslage nun ändern, da gegen ihn Anklage erhoben wird? Lassen Sie uns diskutieren.

Die Grundlagen

J.P. Morgan ist einer der vielen Aliasnamen von Maksim Silnikau, auch bekannt als Maksym Silnikov. Silnikau ist weißrussisch-ukrainischer Staatsbürger und seit mindestens 2011 in der Cyberkriminalität aktiv. Er verbrachte Zeit in Untergrundforen, lernte von anderen Bedrohungsakteuren und erweiterte seine Fähigkeiten und Erfahrungen mit Schadsoftware. Sein Reveton-Ransomware-Stamm wurde erstmals 2011 beobachtet und stellte sich 2012 als ernsthafte Bedrohung heraus. Reveton war dieser lästige FBI-Virus/Polizei-Trojaner, der den Bildschirm mit einer gefälschten Ankündigung der Strafverfolgungsbehörden über illegale Inhalte auf dem Computer bedeckte. Den Opfern wurde geraten, für die Entsperrung ihrer Computer eine „Strafe“ zu zahlen.

Reveton galt 2012 als hochentwickelte Ransomware. Es konnte Nachrichten anhand des Standorts der IP-Adresse anpassen, wodurch es so aussah, als ob die Nachrichten von den örtlichen Strafverfolgungsbehörden des Opfers stammten. Das System war zwar nicht perfekt, aber es verleitete viele Menschen dazu, die Strafe zu bezahlen. Das Wirken von Reveton hat 2014 nachgelassen, aber sein Einfluss bleibt bestehen. Darauf kommen wir gleich zurück.

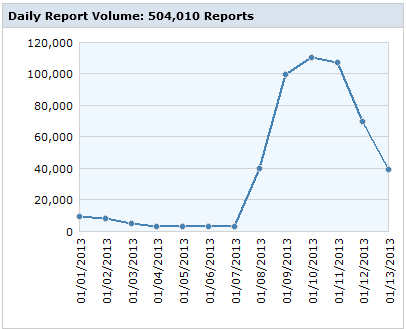

Silnikau hat weder Malvertising erfunden noch das Angler Exploit Kit (AEK) entwickelt, aber er nutzte beides im Jahr 2013, um Reveton so weit wie möglich zu verbreiten. Malvertising verwendet bösartigen Code in digitaler Werbung, um Geräte zu infizieren, wenn ein Benutzer die Anzeige ansieht oder darauf klickt. Die Geschäftstätigkeit von Silnikau beschleunigte das Wachstum von Malvertising als Angriffsvektor in dem Maße, dass Forscher bis Anfang 2014 einen Anstieg von 325 % im Bereich Malvertising feststellten.

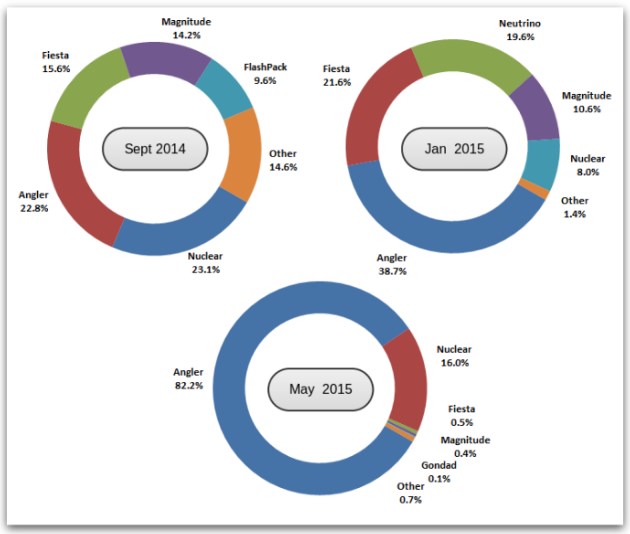

Malvertising war Silnikaus bevorzugte Angriffsmethode und das Angler Exploit Kit war die perfekte Möglichkeit, Reveton möglichst weiträumig einzusetzen und gleichzeitig die Infektionskette zu automatisieren. Exploit-Kits wie AEK scannen Systeme nach Sicherheitslücken und setzen dann den entsprechenden Exploit ein, um das System des Opfers zu infizieren. Wie beim Malvertising nahm auch die Nutzung des Angler Exploit Kits schnell zu, als es zu Silnikaus Arsenal hinzugefügt wurde.

AEK wurde regelmäßig aktualisiert, um die neuesten Software-Schwachstellen auszunutzen, und ungepatchte Systeme machten AEK zu einem effektiven Werkzeug. Silnikau infizierte Millionen von Systemen mit Exploit-Kits, die seine Ransomware übertrugen. Reveton fuhr während seiner Spitzenaktivität etwa 400.000 USD pro Monat an Lösegeld ein.

Das Angler Exploit Kit starb aus, als seine Entwickler und Betreiber 2016 verhaftet wurden. Silnikaus Malvertising-Aktivitäten gingen bis 2022 weiter, lange nach dem Ende von Reveton und AEK. Seine Malvertising-Aktivitäten haben vielen Unternehmen und Einzelpersonen erheblichen finanziellen Schaden zugefügt.

Silnikau gründete 2021 die Operation Ransom Cartel, die gleichzeitig mit seiner Malvertising-Operation läuft. Diese Art von Ransomware wurde durch Ähnlichkeiten im Quellcode mit REvil Ransomware in Verbindung gebracht. Das Ransom Cartel hat eine doppelte Erpressung angewandt, indem es ein Lösegeld für die Entschlüsselung und für das Versprechen verlangte, die gestohlenen Informationen des Opfers nicht zu veröffentlichen. Sie drohten sogar damit, die Daten des Opfers an Geschäftspartner, Branchenkonkurrenten und alle Nachrichtenmedien zu senden, die ihnen relevant erschienen. Opfer, die sich um den Ruf ihres Unternehmens sorgten, waren motiviert zu zahlen.

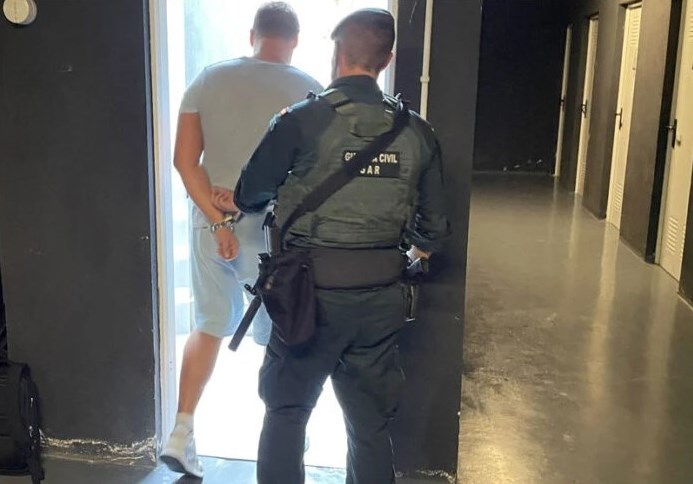

Silnikau wurde am 18. Juli 2023 in Spanien an einem „koordinierten Aktionstag“ festgenommen, der von Strafverfolgungsbehörden aus dem Vereinigten Königreich, der Ukraine, Spanien, Portugal, Deutschland und Polen durchgeführt und unterstützt wurde. Die operative Tätigkeit erstreckte sich über mehrere Länder und führte zu mehreren positiven Ergebnissen:

15 Durchsuchungen, die auf mehrere Mitarbeiter und Gruppenmitglieder abzielen

Die Lokalisierung und Demontage der Infrastruktur von Ransom Cartel

Befragungen der Hauptverdächtigen, die im Rahmen der Durchsuchung ins Visier genommen wurden

Die Beschlagnahmung und Untersuchung von mehr als 50 Terabyte an Daten im Zusammenhang mit den Operationen der Gruppe und ihren Mitgliedern

Dieser Aktionstag führte im August 2024 zur Auslieferung von Silnikau aus Polen in die Vereinigten Staaten. Ihm und zwei Mitverschwörern drohen jahrzehntelange Haftstrafen, wenn sie wegen Verschwörung zum Computer-Fraud, schwerem Wire-Fraud und anderen Anklagepunkten verurteilt werden. Der District of New Jersey und der Eastern District of Virginia haben Anklage erhoben.

Zehn Jahre des Versteckenspiels

Die Ermittlungen, die zu Silnikaus Festnahme führten, begannen 2015 als Zusammenarbeit zwischen der britischen National Crime Agency (NCA), dem US-Geheimdienst und dem Federal Bureau of Investigation (FBI). Silnikau und seine Komplizen entzogen sich fast ein Jahrzehnt lang der Gefangennahme, indem sie eine Vielzahl von Ausweichtechniken anwandten:

Mehrere Online-Pseudonyme: Abgesehen von J.P. Morgan ist bekannt, dass Silnikau „xxx“ und „lansky“ verwendet hat, um seine Identität zu verbergen. Dies war nicht so einfach wie das Ändern von Spitznamen in einem Forum. Silnikau nutzte mehrere Ebenen der Verschleierung und schuf ein komplexes Netz von Identitäten, so dass es für die Ermittler schwierig war, seine Aktivitäten einer einzelnen Person zuzuordnen.

Abschottung der Operationen: Silnikau praktizierte extreme Betriebssicherheit durch verschlüsselte Kommunikation, dezentralisierte Befehlsstrukturen und den Einsatz von Vermittlern, um die direkte Kommunikation zwischen wichtigen Akteuren einzuschränken. Dies begrenzte den Schaden für sein Netzwerk, wenn ein Teil der Operation kompromittiert wurde.

Kryptowährung: Silnikau verwendete Bitcoin für Lösegeldzahlungen und ließ diese Zahlungen durch mehrere Kryptowährungs-Mischdienste laufen, um die Herkunft der Gelder zu verschleiern. Kurz gesagt: Er war einer der ersten, der die Geldwäsche von Kryptowährungen einführte.

Proxy-Netzwerke und virtuelle private Netzwerke (VPNs): Die Infrastruktur des Silkinau-Netzwerks war über mehrere Länder verteilt, was für die Strafverfolgungsbehörden mehrere Herausforderungen mit sich brachte. Diese verstreute Infrastruktur verschleierte die Standorte und Identitäten von ihm und seinen Partnern und ermöglichte es ihnen, in verschiedenen Rechtsordnungen zu operieren. Es war für eine einzelne Behörde schwierig, Silkinau zu fassen, vor allem, wenn er in Ländern operierte, in denen die Strafverfolgung von Internetkriminalität begrenzt ist.

Silnikaus Taktik ging auf, und über sein frühes Leben und seine vielen kriminellen Aktivitäten ist wenig bekannt. In den letzten zehn Jahren haben Forscher vermutet, dass er in Banking-Trojaner, Point-of-Sale-Malware und Remote-Access-Trojaner (RATs) verwickelt ist. Hinzu kommt der Zugangsdatendiebstahl, Ransomware und Exploit-Kits, die durch forensische Beweise mit ihm in Verbindung stehen.

Reveton

Reveton war nicht die erste Ransomware, die Computer angriff, aber sie war eine der ersten, die moderne Angriffe vorausahnen ließ. Es galt als hochentwickelte Malware, da es über Standorterkennung verfügte und schwer nachvollziehbare Zahlungssysteme verwendete. Es wurde regelmäßig mit neuen Fehlerkorrekturen und Funktionen aktualisiert und mit mehreren Exploit-Kits integriert, um die Bandbreite der Angriffe zu erweitern. Dies führte zu einem massiven Anstieg der Reveton-Infektionen, als eine neue Schwachstelle gefunden wurde.

Die Reveton-Ransomware ist auch als „Polizei-Trojaner“ und „Scareware“ bekannt, da sie Opfern mit der Drohung durch die Polizei Angst einjagt. Reveton hat weder Dateien verschlüsselt noch Daten gestohlen. Seine einzige Erpressungsmethode bestand darin, das System zu sperren und eine Meldung anzuzeigen, in der eine Geldstrafe oder ein Lösegeld für die Entsperrung gefordert wurde. Heute würden die meisten Computerbenutzer diesen lächerlichen Bildschirm sehen und wissen, dass es ein Fraud war:

Diese Methode war 2013 sehr effektiv, weil sie neu war und weil viele Unternehmen und Computernutzer gerade erst mit dem Always-on-Internet begannen. Die Strafverfolgungsbehörden analysierten die Bedrohung und veröffentlichten Warnungen und Anweisungen zur Risikominderung. Das Bewusstsein für Reveton wuchs, und Silnikaus Team erkannte, dass nicht jedes Opfer ein Lösegeld zahlen würde. Um sicherzustellen, dass sie eine Infektion zu Geld machen konnten, fügte Silnikau eine Komponente zum Passwortdiebstahl hinzu, die im Hintergrund arbeitete, während der Startbildschirm angezeigt wurde. Diese Version von Reveton könnte „Passwörter stehlen für eine umfassende Auswahl von Datei-Downloadern, Fernsteuerungsanwendungen, FTP-, Poker-, Chat- und E-Mail-Clients sowie Passwörter, die von Browsern und in geschützten Speichern gespeichert werden“. In diesem Technet-Blog werden die Infektionskette von Reveton und die Komponente zum Diebstahl von Passwörtern detailliert beschrieben.

Ransomware-as-a-Service

Abgesehen von den Erpressungs-Splash-Screens im FBI-Stil ist Reveton die erste Ransomware-as-a-Service (RaaS) Operation. Sie erinnern sich wahrscheinlich, dass RaaS ein Geschäftsmodell ist, das es Bedrohungsakteuren ermöglicht, Ransomware-Dienste zu abonnieren, die von organisierten Anbietern entwickelt und verwaltet werden. RaaS hat die Cyberkriminalität zugänglicher gemacht, indem es infrastruktur- und qualifikationsbedingte Hindernisse beseitigt hat. Malware, Phishing, DDoS und Exploits sind alle in „Crime-as-a-Service“-Modellen verfügbar. Diese Dienste werden von Botnets-for-Hire unterstützt, die Phishing-E-Mails versenden oder DDoS-Angriffe durchführen. Diese Ressourcen sind als Abonnements im Cybercrime-Ökosystem verfügbar, und sie kamen alle neben oder nach RaaS.

Reveton-Mitglieder wurden über kriminelle Foren und andere Kommunikationskanäle im Untergrund rekrutiert. Die Details des Zahlungssystems sind unklar, aber die Partner erhielten einen großen Teil des Lösegelds. Das RaaS-Geschäftsmodell und die großzügige Gewinnbeteiligung halfen Silnikau, den Betrieb von Reveton zu vergrößern, und es fügte der Ransomware eine dritte Methode der Monetarisierung hinzu.

Das RaaS-Modell hat Ransomware-Angriffsoperationen auf der ganzen Welt dezentralisiert. Dies hat die Bemühungen der Strafverfolgungsbehörden erschwert, da so viele Bedrohungsakteure ihren Standort schnell wechseln können, ohne dass ihre Operationen wesentlich gestört werden. RaaS-Anbieter verwalten auch die Verhandlungen und Transaktionen mit den Opfern im Namen ihrer Abonnenten/Mitglieder. Dies schafft eine zusätzliche Ebene der Trennung zwischen dem Bedrohungsakteur und dem Opfer und kann die Gefährdung des Bedrohungsakteurs durch die Strafverfolgungsbehörden verringern.

Ein hervorragendes Beispiel für diese Identitätsverschleierung findet sich in den Folgen des Angriffs von Change Healthcare in 2024. ALPHV übernahm die Verantwortung für den Angriff und kassierte das Lösegeld. Die Öffentlichkeit erfuhr von „Notchy“ und seiner Rolle beim Datendiebstahl, nachdem ALPHV das volle Lösegeld genommen hatte und tauchte unter. Notchy beschwerte sich darüber in den Foren, wodurch Forscher und Sicherheitsreporter auf diesen internen Konflikt aufmerksam wurden. Kurz darauf stellten Quellen der menschlichen Intelligenz (HUMINT) fest, dass eine „hohe Wahrscheinlichkeit“ besteht, dass Notchy mit Gruppen in Verbindung gebracht wurde, die von der Volksrepublik China (VR China) gesponsert wurden. ALPHV war eine „russischsprachige Gruppe“, die offenbar keine Verbindungen zu einem Nationalstaat hatte. Es gibt keine stichhaltigen Beweise, die Notchy mit der Volksrepublik China in Verbindung bringen, aber die Öffentlichkeit hätte wahrscheinlich nichts von Notchy oder der möglichen Verbindung zur Volksrepublik China erfahren, wenn ALPHV nicht untergetaucht wäre.

Das Erbe von Silnikau

Silnikau hat sein Reich nicht alleine aufgebaut. Geschäftspartner, Abonnenten, verbundene Unternehmen und Malware-Entwickler trugen zu seiner Operation bei. Einige wurden bereits vor Jahren verhaftet, andere werden voraussichtlich bald verhaftet werden. Wenn die Beweise die Anschuldigungen stützen, werden diese Kriminellen vielleicht für Jahrzehnte ins Gefängnis kommen und hoffentlich nie wieder das Internet nutzen dürfen. Aber wie sehr verändert dies die heutige Bedrohungslandschaft? Silnikau wurde vor über einem Jahr verhaftet. Ransom Cartel wurde vom Netz genommen und die Strafverfolgungsbehörden sammelten wichtige Beweise, die hoffentlich zu weiteren Strafverfolgungen führen werden. Es ist immer gut, einen RaaS-Betreiber zu fassen und seinen Betrieb zu zerlegen, aber was bedeutet das heute für Sie?

Die Welt ist voll von Kriminalität als Dienstleistung. Unternehmen haben durch Ransomware und Systemausfälle Milliarden von Dollar verloren, und fast jedem in den Vereinigten Staaten wurden schon mehrfach seine Zugangsdaten und vertraulichen Daten gestohlen.

Silnikaus kriminelle Infrastruktur und Operationen trugen direkt zum Wachstum des Ökosystems der Internetkriminalität bei. Er leistete Pionierarbeit in Sachen RaaS als Geschäftsmodell und machte Malvertising als Angriffsfläche populär. Sein Erfolg mit AEK zeigte, wie sich Exploits und „Drive-by-Downloads“ nutzen lassen, um Angriffe zu skalieren und zu automatisieren. Sein Erfolg ermöglichte es neuen Bedrohungsakteuren, erfolgreich zu sein. Einige von ihnen sind mittlerweile erfahrene Cyberkriminelle, die aktive Ransomware-Gruppen kontrollieren.

Silnikau war einer der Ersten, der erkannte, dass Passwörter eine Form von Währung sind, und in der Reveton-Ära gab es einige der bemerkenswertesten, durch Zugangsdaten ermöglichten Datenschutzverletzungen in der Geschichte:

Target wurde 2013 kompromittiert, als Angreifer Anmeldedaten verwendeten, die von einem Drittanbieter gestohlen wurden, der direkten Zugriff auf das Netzwerk von Target hatte. Bei diesem frühen Angriff auf die Lieferkette wurden 40 Millionen Kredit- und Debitkartennummern sowie die persönlichen Daten von 70 Millionen Target-Kunden preisgegeben.

Die Datenschutzverletzung bei Yahoo in 2014 war das Ergebnis eines Spear-Phishing-Angriffs, bei dem Anmeldeinformationen für das Netzwerk abgefangen wurden. 500 Millionen Datensätze wurden kompromittiert, was auf die Datenschutzverletzung von 2013 folgte, von der alle drei Milliarden Yahoo-Nutzer betroffen waren.

2014 nutzten Bedrohungsakteure die gestohlenen Zugangsdaten von drei Unternehmensmitarbeitern, um sich Zugang zum Unternehmensnetzwerk von eBay zu verschaffen. Bei dieser Sicherheitsverletzung wurden 145 Millionen Konten kompromittiert, darunter Benutzernamen, verschlüsselte Passwörter, E-Mail-Adressen und andere persönliche Informationen.

Die Datenschutzverletzung bei Anthem 2015 enthüllte die vertraulichen Informationen von fast 79 Millionen Personen. Später wurde festgestellt, dass ein Mitarbeiter auf einen Spear-Phishing-Angriff reagierte, der entweder „einen Mitarbeiter dazu verleitete, unwissentlich ein Passwort preiszugeben oder bösartige Software herunterzuladen“. Anthem entdeckte die Sicherheitslücke, als ein Systemadministrator bemerkte, dass seine Anmeldeinformationen von jemand anderem verwendet wurden.

Gestohlene Zugangsdaten haben sich seitdem zu einem regelrechten Untergrundgeschäft entwickelt, bei dem sich die Bedrohungsakteure auf verschiedene Arten von Zugangsdaten wie Remote-Zugangsdaten oder Microsoft 365-Zugangsdaten spezialisiert haben. Künstliche Intelligenz (KI) hat Bedrohungsakteuren dabei geholfen, den Diebstahl von Anmeldeinformationen zu beschleunigen, und hat ihnen neue Möglichkeiten für groß angelegte Angriffe eröffnet, indem sie Benutzernamen und Passwörter aus mehreren Sicherheitsverletzungen kombiniert haben.

Das Hinzufügen des Passwortdiebstahls ist ein frühes Beispiel dafür, dass ein Bedrohungsakteur auf verbesserte Verteidigungs- und Sicherheitsmaßnahmen reagiert hat. Damit war Reveton auch einer der ersten, der die Monetarisierung eines einzelnen Angriffs ausweitete. Dies ist für Cybercrime-Gruppen mittlerweile die Norm.

Wir sollten auch die Auswirkungen der operativen Sicherheit von Silnikau berücksichtigen. Er wandte fortschrittliche Umgehungstaktiken der Strafverfolgungsbehörden an, die anderen Bedrohungsakteuren weiterhin als Vorbild dienen. Bedrohungsakteure, die nichts mit Silnikau zu tun haben, lernen immer noch von dem Beispiel seiner Karriere in der Cyberkriminalität. Wie ein Comic-Superschurke hat Silnikau ein Monster gebaut, das seinen Schöpfer nicht braucht, um seine Mission zu erfüllen.

Es ist wahrscheinlich, dass RaaS, Malvertising und der Rest von Silnikaus Angriffen irgendwann durch andere Bedrohungsakteure aufgetaucht wären. Ich kann weder einen Dollarbetrag noch einen Angriffs-Stammbaum nennen, der seinen direkten Einfluss auf die moderne Cyberkriminalität belegt, aber das brauchen wir auch nicht. Wir müssen uns lediglich die aktuelle Bedrohungslandschaft ansehen. Das Monster von Silnikau ist überall.

Schützen Sie Ihr Unternehmen

Ransomware-Angriffe haben nicht aufgehört und Cyberkriminelle werden immer besser darin, KI zu nutzen, um ihre Angriffe zu beschleunigen und zu verbessern. Die Stop Ransomware-Website der US-amerikanischen Cybersecurity and Infrastructure Security Agency (CISA) kann Ihnen dabei helfen,Ransomware-Angriffe zu verhindern. Sie sollten sich auf dieser Website über die Kommunikation im Notfall, schlechte Vorgehensweisen und die richtige Reaktion auf Ransomware-Angriffe informieren. Stellen Sie außerdem sicher, dass Sie die standardmäßigen Best Practices befolgen, wie z. B. regelmäßige Datenbackups und zeitnahes Patch-Management.

Barracuda bietet umfassenden Ransomware-Schutz und die branchenweit umfassendste Cybersecurity-Plattform. Besuchen Sie unsere Website, um zu erfahren, wie wir E-Mails, Netzwerke, Anwendungen und Daten schützen.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.