BianLian: die gesichtsverändernde Ransomware-Bedrohung

An seltsamen Markennamen mangelt es in der Welt der Cyberkriminalität nicht. Bedrohungsakteure schüchtern gerne Menschen ein und vermitteln das Bild einer starken und heimlichen Bedrohung. Etwas, das „Bobs Ransomware“ genannt wird, ist einfach nicht so verstörend wie REvil oder Hive, die beide ein verstörendes „Resident Evil“-Gefühl vermitteln. Und dann gibt es noch Rhysida, ein passender Name für Ransomware, aber nur für diejenigen, die wissen, was Rhysida ist. Ich musste es nachschlagen. Und RansomHub klingt einfach wie eine gruselige Dating-App.

Heute befassen wir uns mit einer Ransomware-Bedrohung namens BianLian, und diese Gruppe hat eine Namensentscheidung getroffen, die ich respektieren kann. Das ursprüngliche Bian Lian, ausgesprochen „bee-yen lee-yen“, ist eine traditionelle chinesische Kunstform, die in der Sichuan-Oper verankert ist. Der Name bedeutet „Gesichtswechsel“ und bezieht sich auf die schnellen Übergänge der Darsteller zwischen Theatermasken, die unterschiedliche Charaktere und Gefühlszustände darstellen. Mithilfe von Taschenspielertricks und anderen Techniken können Sie die Masken fast augenblicklich wechseln. Ein Beispiel sehen Sie im Video unten.

Es ist wie Magie.

Der Bedrohungsakteur BianLian hat nichts mit der schönen Kunst von Bian Lian zu tun, aber der Name „Gesichtsveränderung“ ist genau richtig.

Die Entstehungsgeschichte von BianLian

Die mit BianLian verbundene Infrastruktur wurde bereits im Dezember 2021 entdeckt und Experten gehen davon aus, dass die Gruppe zu diesem Zeitpunkt aktiv dabei war, ihr Toolset zu entwickeln. Die Ransomware tauchte im Juli 2022 auf, und bis Ende August hatte die Gruppe ihre Command-and-Control-Infrastruktur (C2) verdreifacht und Opfer in mehreren Branchen aufgelistet.

Einige Experten spekulierten, dass BianLian eine Neuauflage oder ein Ableger der Pysa-Gruppe war, da die Taktiken, Techniken und Verfahren (TTPs) ähnlich waren und es einen beobachtbaren Zeitplan für die Aktivitäten gab. Es wurden keine offiziellen Warnungen oder detaillierten Analysen veröffentlicht, die Beweise zur Untermauerung dieser Theorie liefern. Im Gegenteil, die Forscher von Recorded Future stellten die Theorie auf, dass BianLian im Jahr 2022 ein absoluter Neuling in der Ransomware-Szene war. Sie veröffentlichten damals diese Beobachtungen:

… Im Grunde genommen scheint die BianLian-Gruppe eine neue Einheit im Ransomware-Ökosystem darzustellen. Außerdem gehen wir davon aus, dass es sich bei den BianLian-Akteuren um eine Gruppe von Personen handelt, die sehr geschickt im Eindringen in Netzwerke sind, aber relativ neu im Erpressungs-/Ransomware-Geschäft sind.

…

Während der Akteur bewiesen hat, dass er ein Opfernetzwerk kompromittieren kann, haben wir den Akteur gesehen:

- Versehentliches Übermitteln von Daten von einem Opfer zu einem anderen.

- Sie verfügen über ein relativ stabiles Backdoor-Toolkit, haben aber ein sich aktiv entwickelndes Verschlüsselungstool mit einer sich entwickelnden Lösegeldforderung.

- Lange Verzögerungen bei der Kommunikation mit den Opfern.

- Durch das eigene Eingeständnis der Gruppe auf ihrer Onion-Seite ist die geschäftliche Seite ihrer Infrastruktur unzuverlässig.

BianLian ist seitdem reifer geworden und die Gruppe hat möglicherweise neue Mitglieder aufgenommen, die über mehr Erfahrung mit Ransomware-Operationen verfügen. Was wir mit Sicherheit wissen, ist, dass BianLian in den rund zwei Jahren seiner Tätigkeit Unternehmen aller Größenordnungen in allen Teilen der Welt zum Opfer gefallen sind.

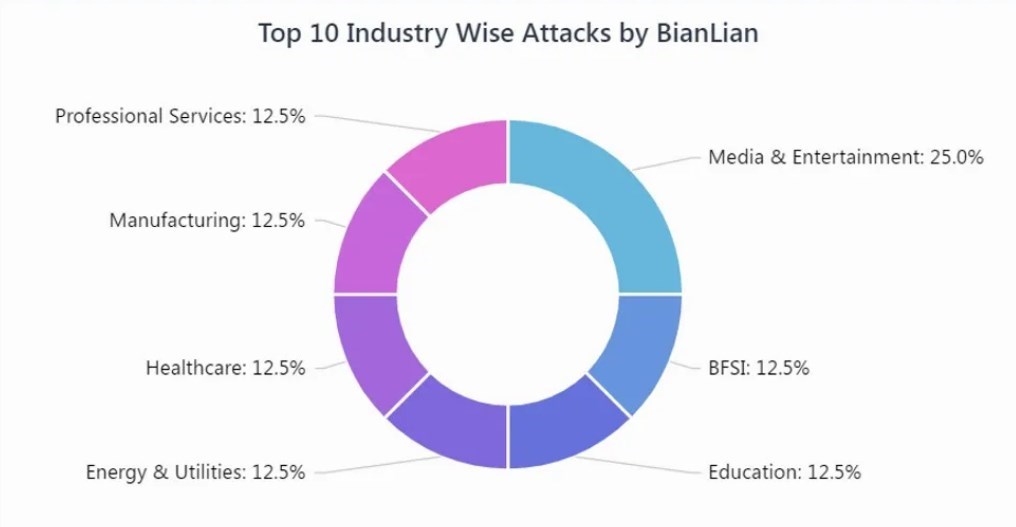

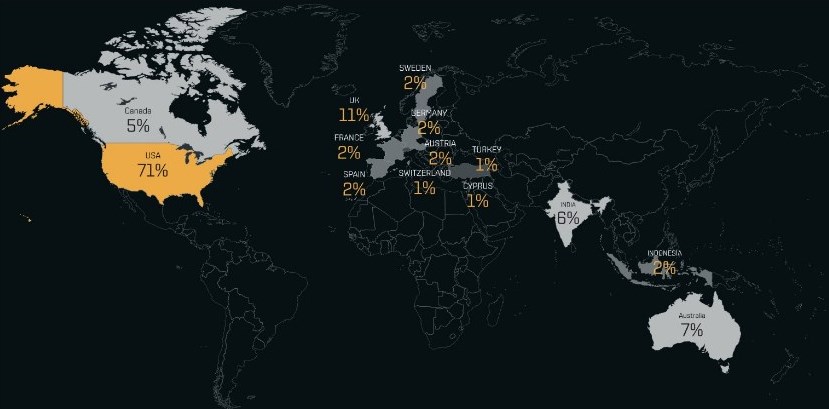

Der genaue Standort der BianLian-Bedrohungsakteure scheint unbekannt zu sein, aber die Gruppe verwendet in ihrer Kommunikation die russische Sprache und zielt nicht auf russischsprachige Länder ab. Ihre Bedrohungsaktivitäten konzentrierten sich stark auf Opfer in den Vereinigten Staaten (USA), Australien und Europa. Der Großteil dieser Angriffe richtet sich gegen Hersteller und Organisationen des Gesundheitswesens in den USA. Die Gruppe scheint nicht mit einer Ideologie oder einem Nationalstaat verbunden zu sein. BianLian geht es nur ums Geld und ihr Profil ist typisch für finanziell motivierte Ransomware-Gruppen. Abgesehen von politischen und sozioökonomischen Fragen will die Gruppe von einem Standort aus operieren, der nicht mit den Strafverfolgungsbehörden in den Ländern kooperiert, auf die sie abzielt.

BianLian und Verschlüsselung

BianLian hat in den letzten Jahren bewiesen, dass sie ihrem Namen gerecht wird. Die Ransomware ist in Go (oder GoLang) geschrieben, was den Prozess der Aktualisierung des Codes vereinfacht hat, um die Funktionalität, die Tarnung und die Persistenz zu verbessern. Diese fortlaufende Entwicklung führte zu mehreren Versionen der BianLian-Ransomware, fast immer als Reaktion auf neue Sicherheitsmaßnahmen. Die Gruppe hat den Code außerdem verfeinert, um die Geschwindigkeit und Leistung ihres Toolsets zu verbessern. Die auffälligste Veränderung war jedoch die operative Umstellung des Konzerns auf Datenexfiltration anstelle von Verschlüsselung im Jahr 2023.

Die BianLian-Ransomware hatte bei ihrer Einführung im Jahr 2022 einige Schwachstellen. Die frühen Versionen verwendeten fehlerhafte Verschlüsselungsalgorithmen oder eine fehlerhafte Implementierung, die es ermöglichte, Dateien zu entschlüsseln, ohne das Lösegeld zu bezahlen, um einen Entschlüsselungsschlüssel zu erhalten. Im Januar 2023 veröffentlichten Forscher von Avast einen kostenlosen BianLian-Entschlüsseler für die Öffentlichkeit, was zu massiven Verlusten für den Bedrohungsakteur führte. Die BianLian-Ransomware war auch auf die Kommunikation mit Command-and-Control-Servern (C2) angewiesen, um Verschlüsselungsschlüssel zu erhalten, und die Blockierung des Zugriffs auf diese Server blockierte den Verschlüsselungsprozess. Ein Netzwerküberwachungstool konnte diese Aufgabe mit einfacher Automatisierung erledigen.

BianLian reagierte auf diese Mängel und den öffentlich verfügbaren Decrypter, indem es die Stealth- und Backdoor-Persistenzfunktionen seines Toolsets, einschließlich der C2-Kommunikation, verbesserte und sich auf die Datenexfiltrationsseite der Bedrohung konzentrierte. Der Einsatz von „erpresserloser Ransomware“ nimmt zu, da viele Bedrohungsakteure erkannt haben, dass Unternehmen weniger bereit sind, für die Entschlüsselung zu zahlen, als für den Schutz ihrer Daten. Die meisten Ransomware-Gruppen verwenden immer noch Verschlüsselung als zusätzliche Erpressungsebene, aber die gestohlenen Daten sind heutzutage das eigentliche Geld.

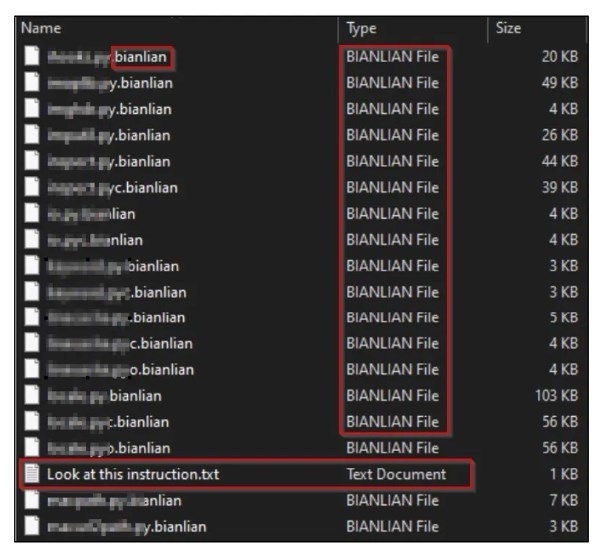

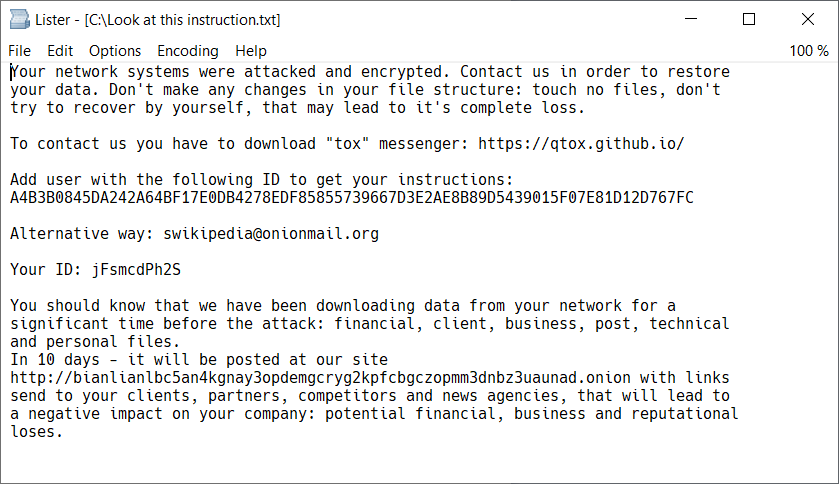

Wenn BianLian eine Ransomware-Binärdatei ausführt, werden die Dateien umbenannt und eine Lösegeldforderung wird generiert.

Es gibt keine Möglichkeit zu sagen, wie viel BianLian die USA oder die Weltwirtschaft gekostet hat, aber wir können es auf „viel“ aufrunden. In den USA beliefen sich die durchschnittlichen Kosten eines Verstoßes gegen das Gesundheitswesen im vergangenen Jahr auf fast 11 Millionen US-Dollar. Die Kosten pro Vorfall sind für die Hersteller geringer, steigen aber weiterhin an. Diese Sektoren sind die bevorzugten Ziele von BianLian und vielen anderen Bedrohungsakteuren.

So funktioniert der BianLian-Angriff

Infektionen mit der BianLian-Ransomware beginnen häufig mit einer Phishing-E-Mail, kompromittierten Anmeldeinformationen oder der Ausnutzung einer Sicherheitslücke. Diese Taktiken sind für Bedrohungsakteure üblich, daher ist BianLian in dieser Hinsicht nichts Besonderes. Aber wir sollten diese Gelegenheit nutzen, um uns (und alle, die wir kennen) daran zu erinnern, dass der Schutz unserer Anmeldedaten von enormer Bedeutung ist. Listen wie RockYou2024 und Collection #1 bieten Angreifern die Möglichkeit, neue Listen mit Milliarden einzigartiger Kombinationen von E-Mails und Passwörtern zu erstellen, die für automatisierte Angriffe verwendet werden können. Zugangsdaten waren für Bedrohungsakteure schon immer wertvoll, und mit Hilfe von KI ist es viel einfacher, Zugangsdaten zu stehlen, zu erraten oder zu berechnen, um an sie heranzukommen. Viele Bedrohungsakteure kaufen einfach Anmeldeinformationen von anderen, die auf den Verkauf von Zugriffen auf kompromittierte Systeme spezialisiert sind .

Sobald BianLian ein System infiltriert hat, sorgt es für Persistenz, Kontrolle und Redundanz, indem es mehrere Hintertüren einsetzt, die auch als Lader fungieren. Die BianLian-Backdoor lädt zusätzliche Malware herunter und führt sie auf dem System aus. Sie enthält die Informationen, die für die Kommunikation mit den C2-Servern benötigt werden. Diese Hintertür ermöglicht es Angreifern, Befehle auszuführen und Daten nach Belieben zu exfiltrieren, was sie zu einem wichtigen Bestandteil des BianLian-Angriffs macht.

Nachdem die Hintertüren und andere Tools eingerichtet sind, versucht BianLian, die Kontoprivilegien zu erweitern und Sicherheitsrichtlinien zu deaktivieren. Die Gruppe verwendet legitime Systemprogramme, um sich seitlich durch das Netzwerk zu bewegen, um Daten zu finden und zu stehlen, indem sie ein benutzerdefiniertes Datenexfiltrationstool verwendet, das sie mit der Makop-Ransomware teilt. An diesem Punkt kann der Angriff eine Verschlüsselungsbinärdatei ausführen. Sollte dies nicht gelingen, wird die Gruppe einfach Lösegeld für die gestohlenen Daten verlangen:

„Unser Geschäft hängt noch stärker als das vieler anderer von seinem Ruf ab. Wenn wir Geld nehmen und Ihre Informationen weitergeben, werden wir in Zukunft Probleme mit Zahlungen haben. Wir halten uns also an unsere Versprechen und unseren Ruf. Das funktioniert in beide Richtungen: Wenn wir sagen, dass wir alle Ihre Mitarbeiter per E-Mail kontaktieren und alle Ihre Daten öffentlich verbreiten werden, dann tun wir das auch.“ (Über Redigiert)

Die BianLian-Gruppe passt diese Nachrichten an und gestaltet sie so, dass sie den Druck auf das Opfer erhöhen. Diese benutzerdefinierten Nachrichten verweisen in der Regel auf die rechtlichen Konsequenzen und regulatorischen Probleme, die auf das Unternehmen zukommen, wenn die Datenschutzverletzung öffentlich wird. Diese Informationen könnten aus den Daten stammen, die exfiltriert wurden, oder die Gruppe könnte die Opfer auf eine andere Weise ausforschen.

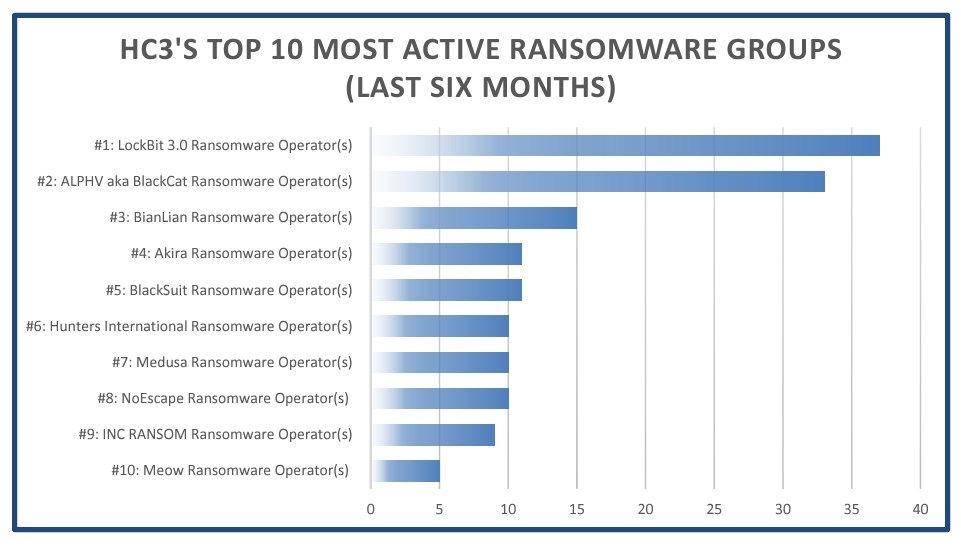

Im April 2024 meldete das US-Gesundheitsministerium BianLian als den dritthäufigsten Bedrohungsakteur gegen den öffentlichen Gesundheitssektor.

BianLian Freunde und Familie

Es gibt keine eindeutigen Hinweise darauf, dass es sich bei BianLian um eine Umbenennung oder einen Ableger einer anderen Gruppe handelt. Es gibt einige Überschneidungen mit anderen Ransomware-Gruppen, aber nur bei den am häufigsten verwendeten TTPs:

TTPs |

BianLian |

REvil |

DarkSide |

Doppelte Erpressung |

Ja |

Ja |

Ja |

Datendiebstahl |

Ja |

Ja |

Ja |

Verwendung von RDP |

Ja |

Ja |

Ja |

Verwendung von PowerShell |

Ja |

Ja |

Ja |

Das heißt jedoch nicht, dass BianLian allein agiert. Die Gruppe teilt sich ein Datenexfiltrationstool mit der Makop-Ransomware-Gruppe, was auf eine Zusammenarbeit oder einen gemeinsamen Ressourcenpool hindeuten könnte. BianLian schloss sich im Dezember 2023 außerdem einer gemeinsamen Erpressungskampagne der Ransomware-Gruppen White Rabbit und Mario an. Die Einzelheiten zu dieser Aktion finden Sie hier.

TTPs |

BianLian |

White Rabbit |

Mario |

Makop |

Doppelte Erpressung |

Ja |

Nein |

Nein |

Ja |

Datendiebstahl |

Ja |

Ja |

Ja |

Ja |

Verwendung von RDP |

Ja |

Ja |

Ja |

Ja |

Angepasste .NET-Tools |

Ja |

Nein |

Nein |

Ja |

Zusammenarbeit mit anderen Gruppen |

Ja |

Ja |

Ja |

Nein |

Verwendung von PowerShell |

Ja |

Ja |

Ja |

Ja |

Zusammenfassung

BianLian will nur Ihre Daten verkaufen, und zwar am liebsten an Sie zurück. Sie geht davon aus, dass Sie die Daten mehr als alle anderen wollen und mehr als alle anderen bezahlen werden. Wenn Sie nicht zahlen, verkauft sie sie gerne an jemand anderen. Es spielt keine Rolle, wer die Akteure bezahlt, solange sie genug Geld haben, um mehr gestohlene Zugangsdaten zu kaufen, damit sie mehr Daten stehlen können. Vielleicht stehlen sie deine wieder. Vielleicht haben sie das bereits getan.

Die Kunstfertigkeit von Bian Lian liegt darin, das Publikum mit überraschenden Wendungen und farbenfrohen Masken zu verblüffen. Lassen Sie sich von dieser hässlichen Ransomware-Gruppe nicht mit ihrem nächsten Trick überraschen. Schützen Sie Ihre Zugangsdaten, halten Sie Ihre Software auf dem neuesten Stand und stellen Sie sicher, dass Ihr Unternehmen über einen soliden Ransomware-Schutz verfügt.

Schon gewusst?

Untersuchungen von Barracuda haben ergeben, dass die meisten Unternehmen bereits Opfer eines Ransomware-Angriffs wurden und ein Drittel zweimal oder öfter getroffen wurde. Barracuda bietet Lösungen, die Ihre Daten vor Ransomware und anderen Angriffen schützen, einschließlich der anspruchsvollsten KI-Bedrohungen. Besuchen Sie unsere Ransomware-Lösungsseite, um unsere kostenlose Checkliste zum Schutz vor Ransomware und unsere neuesten Forschungsergebnisse zu Ransomware im Zeitalter der KI herunterzuladen.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.