Hunters International: Ihre Daten sind die Beute

Hunters International (Hunters) ist eine jener seltenen kriminellen Gruppen, deren Name genau widerspiegelt, wer sie sind. Die Gruppe jagt Ihre Daten und agiert international. Zum Zeitpunkt des Verfassens dieses Artikels hat die Gruppe erfolgreich Opfer in 29 Ländern kompromittiert, und dabei handelt es sich lediglich um bestätigte Opfer. Mehrere Umfragen in der Branche haben ergeben, dass die Dunkelziffer der Ransomware-Angriffe zwischen 60 und 80 % liegt, sodass wir davon ausgehen können, dass die Zahl höher ist.

Es ist nicht ungewöhnlich, dass Ransomware-Gruppen Unternehmen in mehreren Ländern ins Visier nehmen. Das Interessante an dieser Gruppe ist jedoch, dass sie bewusst international operiert. Es handelt sich um einen Ransomware-as-a-Service (RaaS)-Betreiber. Viele davon haben Partner in mehreren Ländern. Während die „Home Base“ von Hunters in Osteuropa oder Russland vermutet wird, sind die Infrastruktur und die Aktivitäten der Gruppe in Asien, Südafrika und anderen Teilen der Welt zu finden. Diese verteilte geografische Basis macht es für die Strafverfolgungsbehörden schwieriger, Operationen zu stören, stellt aber auch eine Herausforderung bei der Koordinierung von Operationen dar. Zeitzonen, Betriebssicherheit und Angriffskonsistenz können hiervon betroffen sein.

Entstehungsgeschichte

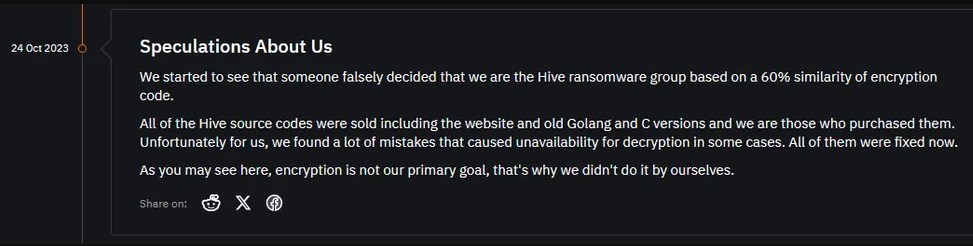

Hunters International wurde im Oktober 2023 entdeckt und galt ursprünglich als Umbenennung von Hive Ransomware. Hive wurde im Januar 2023 von den Strafverfolgungsbehörden zerschlagen und tauchte nie wieder unter diesem Namen auf. Als Hunters International auftauchte, stellten Forschende fest, dass sich 60 % seines Codes mit Hive überschnitten. Das war der Auslöser für die Geschichten über eine Umbenennung, die Hunters schnell wieder zurückwies:

Hunters International bestreitet eine Zugehörigkeit zu Hive

Als unabhängige „Startup-RaaS“ konnte Hunters durch den Kauf des Hive-Codes und der Hive-Infrastruktur ein funktionierendes System starten, um mit der Rekrutierung von Partnern und dem Angriff auf Ziele zu beginnen. Hunters hat viele Verbesserungen am Hive-Code vorgenommen, darunter die folgenden:

- In der ursprünglichen Verschlüsselungslogik von Hive wurden „mehrere Probleme behoben, die manchmal die Dateientschlüsselung verhinderten“.

- Die Befehlszeilenparameter wurden reduziert und der Prozess der Speicherung von Verschlüsselungsschlüsseln optimiert.

- Der Code wurde in Rust neu erstellt, da frühere Hive-Versionen in C und Golang geschrieben waren.

- Es wurden Optionen für die Anpassung von Dateierweiterungen, das Löschen von Volume Shadow Copies und die Angabe der Mindestdateigröße für die Verschlüsselung erstellt.

- Die Verschlüsselungstypen wurden von ChaCha20-Poly1305 in eine Kombination aus AES- und RSA-Chiffren geändert.

Eines der einzigartigen Merkmale von Hunters International besteht darin, dass die Datenexfiltration oberste Priorität hat. Das ist ein Unterschied zu Hive und vielen anderen Ransomware-Gruppen, die Ihre gestohlenen Daten als sekundäres Druckmittel verwenden. Der Grund für diesen Schritt von Hunters könnte der defekte Entschlüsselungscode von Hive sein, aber es ist genauso wahrscheinlich, dass Hunters versteht, dass Daten Geld sind. Entweder zahlen Sie für den Schutz der Daten, oder Hunters hat ein Produkt, das zu Geld gemacht werden kann. Viele der Änderungen am Hive-Code wurden vorgenommen, um diese neue Priorität zu unterstützen.

Die Entwickler von Hunters haben mehrere weitere Verbesserungen vorgenommen, aber Forschende finden weiterhin Fehler im Code. Die Gruppe scheint eine der „professionelleren“ organisierten Gruppen zu sein, die das Geschäft ernst nehmen, sodass der Code wahrscheinlich fortlaufend aktualisiert und verbessert wird.

Apropos professionell ...

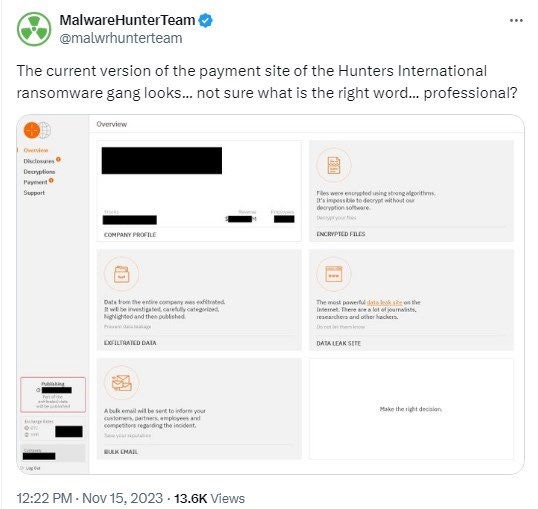

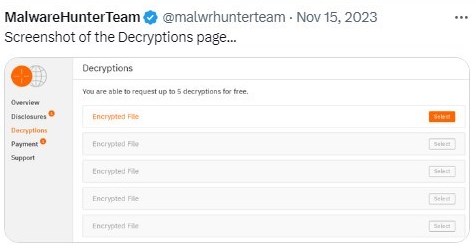

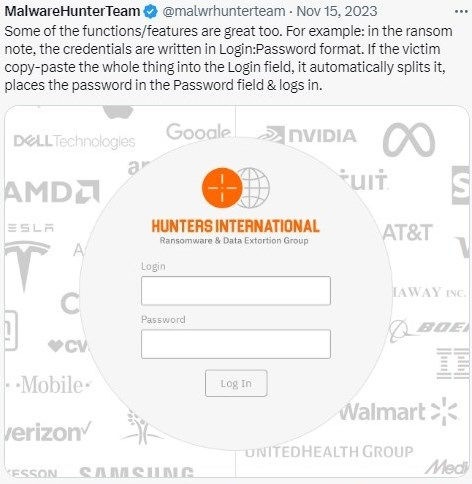

Hunters International scheint für seine Leak-Site einen User-Interface-Designer engagiert zu haben. Das Malware Hunter Team hat im November 2023 diese Screenshots gepostet:

Stellen Sie sich die Opfer als Kunden vor: Ein solches Website-Design ist möglicherweise angenehmer für sie, während sie die Transaktion abwickeln. Es ist eindeutig so konzipiert, dass es einfach zu verwenden und nicht einschüchternd ist. Es gibt weniger psychologische oder technische Probleme bei der Zahlung des Lösegelds, wenn die Lösegeld-Website wie eine hübsche E-Commerce-Website aussieht.

Die Sorgfalt bei der Gestaltung könnte auch darauf abzielen, potenzielle Partner zu beeindrucken und raffiniert zu wirken.

So funktioniert ein Hunters-Angriff

Die Infektionskette beginnt in der Regel mit einem ersten Zugriffsvektor wie einer Phishing-E-Mail, einem kompromittierten RPD-Dienst, Angriffen auf die Lieferkette, Social Engineering oder einer anfälligen, öffentlich zugänglichen Anwendung. Sobald die bösartige Nutzlast ausgeführt wird, verschlüsselt die Ransomware die Dateien und zeigt eine Lösegeldforderung in Kryptowährung an. Zu den anfänglichen Zugriffsvektoren, die die Gruppe üblicherweise verwendet, gehören das Ausnutzen von Schwachstellen in öffentlich zugänglichen Anwendungen und die Verwendung gestohlener Zugangsdaten für RDP-Dienste.

Nach dem ersten Zugriff verwendet Hunters International legitime Tools, um seine Operationen durchzuführen. Zu diesen Tools gehören Software für die Netzwerkverwaltung, Frameworks für Penetrationstests und benutzerdefinierte Skripte, die eine Erkennung verhindern sollen. Es wird vermutet, dass die Gruppe mit anderen bekannten Ransomware-Gruppen in Verbindung steht und Taktiken, Tools und manchmal sogar Personal austauscht.

Hunters-Stammbaum

Über Hunters gibt es nicht viel zu sagen, außer dass es sich angeblich um eine unabhängige Gruppe ohne Verbindung zu Hive handelt. Werfen wir also einen Blick auf Hive und schauen, wohin uns das führt.

Hive wurde im Juni 2021 entdeckt und führte im Dezember desselben Jahres mehrere hochkarätige Angriffe durch. Die Strafverfolgungsbehörden konzentrierten sich im Januar 2022 verstärkt auf Hive, aber es dauerte ein weiteres Jahr, bis Hive zerschlagen wurde. Während der Zeit, in der Hive aktiv war, wurden mehr als 1.300 Unternehmen weltweit angegriffen und rund 100 Millionen Dollar an Lösegeldzahlungen kassiert.

Hive weist mehrere Ähnlichkeiten mit anderen Ransomware-Gruppen auf:

TTPs |

Hive |

Conti |

REvil |

DarkSide |

Erstzugang |

Phishing, VPN |

Phishing, RDP |

Phishing, Exploits |

Phishing, RDP |

Laterale Bewegungen |

Cobalt Strike |

Cobalt Strike |

Cobalt Strike |

Cobalt Strike |

Persistenz |

Benutzerdefinierte Skripten |

Benutzerdefinierte Skripten |

Angepasste Tools |

Benutzerdefinierte Skripten |

Datendiebstahl |

Doppelte Erpressung |

Doppelte Erpressung |

Doppelte Erpressung |

Doppelte Erpressung |

Lösegeldforderungen |

Variabel, Hoch |

Variabel, Hoch |

Variabel, Hoch |

Variabel, Hoch |

Die Ähnlichkeiten lassen vermuten, dass Hive eine Umbenennung oder die Fortsetzung einer anderen Gruppe ist, aber das ist reine Spekulation.

Da Hunters die Ressourcen von Hive gekauft hat, macht es Sinn, dass es Ähnlichkeiten zwischen Hunters und Hive gibt. Aber was ist mit Hunters und Medusa?

Medusa wurde Anfang 2021 entdeckt und hatte ein sehr aktives Jahr mit vielen erfolgreichen, aufsehenerregenden Angriffen. Bis Ende 2022 ließ die Aktivität nach. Im Dezember gab es Spekulationen über eine Auflösung der Gruppe. Hier sind einige Ähnlichkeiten von Medusa mit Hunters:

- Hauptsprache: Beide Gruppen kommunizieren hauptsächlich in Russisch und Englisch.

- Methoden für den ersten Zugriff: Beide nutzen Phishing- und RDP-Exploits, um sich den Erstzugriff zu verschaffen.

- Datenexfiltration: Beide nutzen doppelte Erpressungstaktiken, obwohl Medusa dazu tendiert, die exfiltrierten Daten aggressiver öffentlich zugänglich zu machen.

- Kommunikationssysteme: Beide nutzen verschlüsselte Nachrichtendienste und Darknet-Foren.

- Zielbranchen: Beide zielen auf hochwertige Sektoren wie Gesundheits-, Finanz- und Bildungswesen ab.

- Globale Reichweite: Beide führen umfangreiche globale Operationen durch.

- Entwicklung der Taktiken: Beide verbessern kontinuierlich ihre Taktiken, wobei Medusa im Allgemeinen aggressiver ist.

- Datenoffenlegung: Sowohl die Veröffentlichung von Lösegeldforderungen als auch die Bloßstellung der Opfer werden praktiziert, wobei Medusa aggressivere Taktiken anwendet.

Es gibt signifikante Ähnlichkeiten zwischen Hunters und Medusa. Das bedeutet nicht, dass Hunters aus ehemaligen Medusa-Mitgliedern besteht, aber es ist natürlich einfach, Code und Taktiken zwischen Gruppen auszutauschen. Manchmal ist es schwer, den Unterschied zwischen ihnen zu erkennen.

Schützen Sie Ihr Unternehmen

Die Stop Ransomware-Website der US-amerikanischen Cybersecurity and Infrastructure Security Agency (CISA) kann Ihnen dabei helfen, Ransomware-Angriffe zu verhindern. Sie sollten sich auf dieser Website über die Kommunikation im Notfall, schlechte Vorgehensweisen und die richtige Reaktion auf Ransomware-Angriffe informieren. Stellen Sie außerdem sicher, dass Sie die standardmäßigen Best Practices befolgen, wie z. B. regelmäßige Datenbackups und zeitnahes Patch-Management.

Barracuda bietet umfassenden Ransomware-Schutz und die branchenweit umfassendste Cybersecurity-Plattform. Besuchen Sie unsere Website, um zu erfahren, wie wir E-Mails, Netzwerke, Anwendungen und Daten schützen.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.