Schatten, Zombies und die weit offene API von Twilio

Ich beneide die Autoren der verschiedenen OWASP-Top-10-Listen nicht. Es gibt so viele Sicherheitslücken in Web-Apps und APIs, und nur 10 schaffen es auf die Liste (ungeachtet der CWEs für jedes Element). Zum Beispiel fehlt in der aktuellen OWASP TOP 10 API 2023 Liste der Punkt „Unzureichende Protokollierung und Überwachung“.

Weiter zu unseren Geschichten, die sich leider immer wieder wiederholen.

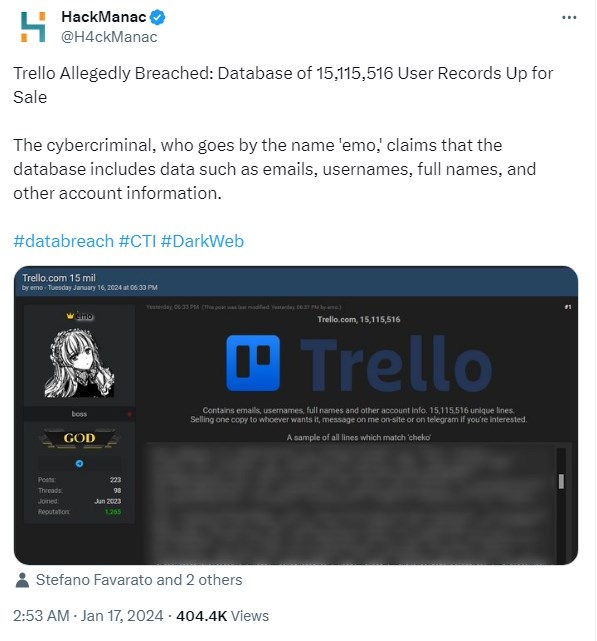

Wir beginnen mit dem Trello-„Datenleck“ von Anfang 2024. Ein Trello-API-Endpunkt erlaubte unauthentifizierte Abfragen mit E-Mail-Adressen und antwortete mit Benutzernamen, vollständigen Namen und anderen Kontoinformationen. Der Bedrohungsakteur scheint die Daten von etwa 15 Millionen Nutzern abgegriffen zu haben, indem er E-Mail-Adressen , die bei anderen Angriffen auf die Trello-API durchgesickert waren, validiert hat.

Es ist nur eine Frage der Zeit, bis einfache Wiedereingabeversuche von Passwörtern das Kapern von Trello-Konten ermöglichen werden, ähnlich wie es bei der Einführung von Disney+ 2019 passierte.

Was mich daran am meisten geärgert hat, war, dass die Sicherheitsverletzung erst entdeckt wurde – so scheint es mir zumindest –, als der Bedrohungsakteur die Daten zum Verkauf freigab. Das hat zwar mehrere Bedeutungen, bei dieser Art von Sicherheitsverletzung treten jedoch immer wieder zwei Konfigurationsfehler auf:

- Fehlen einer wirksamen Ratenbegrenzung

- Fehlende Protokollierung und Warnmeldungen (die das Trello-Team über den laufenden Verstoß informiert hätten!)

Diese Bedingungen zeigten sich auch bei der jüngsten Sicherheitsverletzung bei Dell – und jetzt bei der neuen Sicherheitsverletzung bei Twilio.

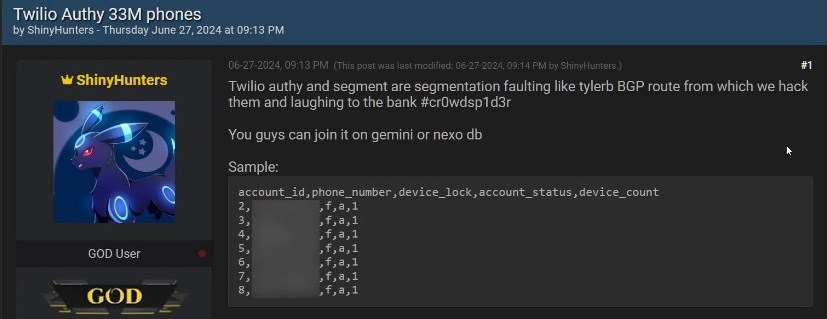

Die Twilio-Verletzung ist für mich etwas schmerzhafter als die Sicherheitsverletzung bei Dell, weil sie über einen ungeschützten Authy-Endpunkt passiert ist. Authy ist eine Zwei-Faktor-Authentifizierungs-App. Die Tatsache, dass es einen nicht authentifizierten API-Endpunkt ohne weitere Schutzmaßnahmen gab, ist ein massives Problem, wenn man bedenkt, dass es sich dabei vordergründig um ein Sicherheitsprodukt handelt. Noch schlimmer ist – und nach dem, was ich bisher gelesen habe, stimmt das – die Tatsache, dass dieser Verstoß erst bemerkt wurde, als die Bedrohungsakteure die Daten zum Verkauf anboten!

Zu den bisher durchgesickerten Daten zählen Telefonnummern, Konten und Gerätedetails – keine Benutzernamen oder Passwörter. Die Bedrohungsakteure haben vorgeschlagen, diese Telefonnummern anhand der Kryptowährungs-Datenleck-Datenbanken Gemini und Nexo zu validieren. Weitere Vergleiche mit anderen Datenbanken für Sicherheitsverletzungen werden wahrscheinlich wiederverwendete Passwörter ergeben und in Kombination mit Smishing wird dies wahrscheinlich zu einem Diebstahl von Kryptowährungen oder Kontoübernahmen (ATOs) führen.

API-Sicherheit

Die Zahl der Sicherheitsverletzungen aufgrund ungesicherter APIs ist viel zu hoch. Die Sicherheit hat mit der Umstellung auf hauptsächlich API-basierte Apps nicht Schritt gehalten. Ich würde schätzen, dass die API-Sicherheit auf dem Stand der Web-App-Sicherheit vom Jahr 2004 befindet. Die OWASP-Liste für API-Sicherheit liegt in der zweiten Fassung vor. Die Sicherheitsteams beginnen jetzt mit dem Aufbau von API-Governance-Frameworks und dem Aufbau der Frameworks zur Sicherung ihrer APIs. Wenn Sie diese Test-API jedoch ohne jeglichen Schutz bereitstellen, haben Sie am Ende noch eine Datenschutzverletzung an der Backe.

Wieso kann das passieren? Die Zahl der motivierten Bedrohungsakteure, die sich von jedem Kaperversuch Notizen machen und Zugang zur Automatisierung haben, ist viel größer als im Jahr 2004. Es gibt Foren, Telegram-Kanäle und andere Online-Plattformen, auf denen Bedrohungsakteure Malware, Exploits und Informationen darüber, wie man mit diesen Angriffen Geld verdienen kann, austauschen können. Mit der Kombination aus Automatisierung und künstlicher Intelligenz können selbst gering qualifizierte Hacker anspruchsvolle API-Angriffe durchführen.

Wie hätte Twilio diese Sicherheitsverletzung verhindern können?

- API-Governance-Richtlinien, die sicherstellen, dass alle diese Endpunkte bekannt und gesichert sind

- Zugriffskontrolle für alle Endpunkte

- Effektive Ratenbegrenzung, die niedrige und langsame automatisierte Angriffe erkennen und verlangsamen/blockieren kann

- Verbesserte Warnfunktion zur Benachrichtigung über ungewöhnliche Aktivitäten

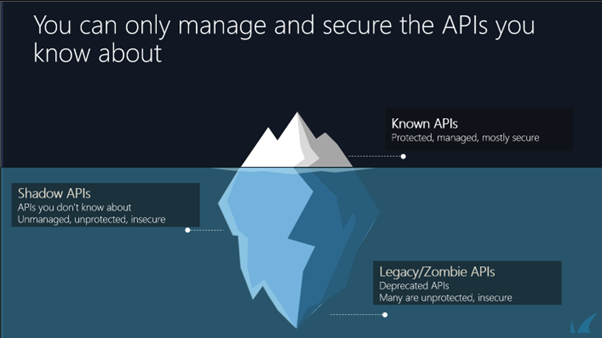

Wenn es um API-Sicherheit geht, verwende ich gerne das folgende Bild, um das Problem zu veranschaulichen –

Das Bild des API-Eisbergs veranschaulicht die Bekanntheit von bekannten APIs, Schatten-APIs und Zombie-APIs

Ihre bekannten APIs werden durch den sichtbaren Teil des Eisbergs repräsentiert, der mit größerer Wahrscheinlichkeit gesichert ist. Aber dann haben Sie die unbekannten APIs:

- Schatten-APIs, von denen erwartet wird, dass sie funktionieren, die aber dem Sicherheitsteam unbekannt und ungesichert sind.

- Veraltete/Zombie-APIs, die nicht funktionieren sollten, wie eine ältere Version eines API-Endpunkts, aber immer noch offen sind, reagieren und ungesichert sind.

Hier kann Barracuda helfen

Der heutige Artikel wird gesponsert von ... Barracuda Application Protection! Barracuda Application Protection ist eine umfassende Webanwendungs- und API-Schutz-Plattform, die einfach zu bedienen und zu verwalten ist. In diesem Fall bietet sie die folgenden relevanten Schutzmaßnahmen:

- Die auf maschinellem Lernen basierende API-Erkennung verwendet Live-Verkehrsdaten, um API-Endpunkte (Schatten oder andere) zu identifizieren und schaltet dann automatisch den Schutz für die entdeckten API-Endpunkte ein.

- Erweiterte Ratenbegrenzung und Tarpits, die sowohl pro IP als auch pro Gerät funktionieren können. Die Einstellung pro Gerät ist sehr nützlich, wenn Ihre Clients hinter einer NAT sitzen und mehrere Geräte verwenden.

- Autorisierungsdurchsetzung bis hinunter zur Parameterebene, mit Integrationen mit JWT- und Client-Zertifikaten. Dazu gehört die Möglichkeit, VBAAC und ABAC zu erzwingen.

- Durch maschinelles Lernen unterstützter Schutz vor Kontoübernahmen mit mehreren Schutzebenen, einschließlich Credential Stuffing (für bekannte verletzte Konten) und Schutz vor privilegierten Konten (für Konten, die neu übernommen wurden).

- Ein durch maschinelles Lernen unterstützter erweiterter Bot-Schutz, der die fortschrittlichsten Bots, einschließlich Scraper, identifiziert und blockiert.

- Detaillierte Protokollierung und Warnmeldungen, einschließlich Integrationen mit SIEM/SOAR/XDR-Lösungen wie Azure Sentinel, Splunk, SumoLogic, Barracuda XDR und mehr.

Barracuda bietet umfassenden Anwendungsschutz und die branchenweit umfassendste Plattform für Cybersicherheit, die alle Angriffsvektoren mit Echtzeit-Bedrohungsdaten und Incident Response abwehrt. Besuchen Sie unsere Website , um zu erfahren, wie wir E-Mails, Netzwerke, Anwendungen und Daten schützen.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.