5 Wege, wie KI zur Verbesserung der Sicherheit eingesetzt wird: Automatisierte und erweiterte Reaktion auf Vorfälle

In den letzten Monaten haben wir künstliche Intelligenz (KI) und ihre Rolle in der Cybersicherheit und der digitalen Beschleunigung untersucht. Falls Sie diese Beiträge verpasst haben, finden Sie sie hier.

Heute untersuchen wir, wie KI den Reaktionsprozess auf Cybersecurity-Vorfälle verbessern kann. Bevor wir beginnen, wollen wir die Grundlagen der Reaktion auf Vorfälle (IR) noch einmal durchgehen.

Was ist Incident Response?

Es ist zwar technisch korrekt zu sagen, dass IR eine Reaktion auf einen Vorfall ist, aber diese Ebene der IR ist für die Cybersicherheit nicht ausreichend, und es ist nicht das, worüber wir heute sprechen. Wir sprechen von einer höheren IR-Ebene, die wirklich eine eigene Domäne in der Cybersicherheit ist . In diesem Zusammenhang ist es angemessener, IR als eine umfassende Reihe von Praktiken und Strategien zu betrachten, die aktiv zur Sicherheitslage des Unternehmens beitragen. Der globale Markt für Incident Response wurde im Jahr 2021 mit 23,45 Milliarden Dollar bewertet und wird bis 2030 voraussichtlich eine jährliche Wachstumsrate (CAGR ) von 23,55% erreichen.

Incident Response ist ein Konzept, ein Rahmen, eine Reihe von Lösungen und vieles mehr. IR ist zusammen mit dem Internet und anderen digitalen Technologien gewachsen und hat sich in den 1980er Jahren zu einer strukturierten Disziplin entwickelt, als die Carnegie Mellon University die ersten Computer Emergency Response Teams (CERT) einrichtete. Mehr Cyberbedrohungen führten zu mehr CERTs auf allen Ebenen. Unternehmen, Gemeinden und Länder richteten ihre eigenen Reaktionsteams ein, und in den 2000er Jahren wurde die IR als wichtige Funktion anerkannt. Anfang der 2010er Jahre wurden Branchenempfehlungen und Richtlinien rund um das Thema IR veröffentlicht:

- National Institute of Standards and Technology (NIST) Leitfaden zum Umgang mit Computer-Sicherheitsvorfällen (Sonderveröffentlichung 800-61)

- SANS Institute Incident Handler's Handbook

Die beiden Veröffentlichungen unterscheiden sich zwar in einigen Punkten, bieten aber beide eine umfassende Struktur für eine IR-Strategie:

Aspekt |

SANS Incident Handler's Handbook |

NIST SP 800-61 |

Überblick |

Praktischer Leitfaden für Experten im Bereich Incident-Response. |

Umfassender Leitfaden für die Incident Response in allen Organisationen. |

Rahmenphasen |

Sechs Phasen: Vorbereitung, Identifizierung, Eindämmung, Ausrottung, Wiederherstellung, gewonnene Erkenntnisse |

Vier Hauptphasen: Vorbereitung, Erkennung und Analyse, Eindämmung, Ausrottung und Wiederherstellung, Aktivitäten nach dem Vorfall. In der Abbildung unten sehen Sie, wie diese vier Phasen zusammenarbeiten. |

Vorbereitung |

Aufbau und Schulung des Reaktionsteams für Zwischenfälle, Entwicklung von IR-Plänen, Sicherung von Tools und Ressourcen |

Entwicklung von Richtlinien und Verfahren, Einrichtung eines IR-Teams, Ausstattung mit den erforderlichen Instrumenten, Durchführung von Schulungen und Übungen |

Erkennung und Analyse |

Identifizierung: Erkennen und Bestätigen von Vorfällen, Kategorisieren und Priorisieren von Vorfällen |

Kontinuierliche Überwachung, Erkennung und Bestätigung von Vorfällen, Analyse des Umfangs und der Auswirkungen von Vorfällen |

Eindämmung |

Umsetzung von kurz- und langfristigen Eindämmungsstrategien zur Begrenzung der Auswirkungen |

Kurzfristige und langfristige Eindämmungsmaßnahmen, um betroffene Systeme zu isolieren und weitere Schäden zu verhindern |

Auslöschen |

Beseitigung der Ursache von Vorfällen, Entfernen von Malware und Schließen von Schwachstellen |

Identifizierung und Beseitigung der Grundursache, um sicherzustellen, dass alle bösartigen Artefakte entfernt werden |

Wiederherstellung |

Wiederherstellung des Normalbetriebs betroffener Systeme, Überprüfung der Integrität und Sicherheit |

Wiederherstellung von Systemen und Diensten, Überprüfung ihrer Funktionalität und Sicherheit nach einem Vorfall |

Aktivitäten nach einem Vorfall |

Gewonnene Erkenntnisse: Durchführung einer Überprüfung nach einem Vorfall, um zukünftige Reaktionsbemühungen zu verbessern |

Aktivitäten nach dem Vorfall: Durchführen von Überprüfungen, Dokumentieren der gewonnenen Erkenntnisse, Aktualisieren von Plänen und Verfahren |

Werkzeuge und Techniken |

Praktische Empfehlungen zu Werkzeugen und Techniken für jede Phase, einschließlich Checklisten und Vorlagen |

Umfassende Diskussion über verschiedene Tools und Technologien zur Unterstützung der Reaktion auf Vorfälle, einschließlich forensischer Tools und SIEM-Systeme (Security Information and Event Management) |

Kommunikation und Koordination |

Betont die Bedeutung einer klaren Kommunikation innerhalb des Incident Response Teams und mit externen Stakeholdern |

Strategien für eine effektive interne und externe Kommunikation, Koordinierung der Bemühungen während eines Vorfalls |

Kontinuierliche Verbesserung |

Konzentriert sich auf regelmäßige Schulungen, Übungen und Aktualisierungen auf der Grundlage der gewonnenen Erkenntnisse |

Betont die Notwendigkeit einer kontinuierlichen Verbesserung durch regelmäßige Überprüfungen, Aktualisierungen der Richtlinien und fortlaufende Schulungen |

Anwendungsfälle und Beispiele |

Beinhaltet Beispiele aus der Praxis und Fallstudien zur Veranschaulichung wichtiger Punkte |

Bietet hypothetische Szenarien und Beispiele zur Erläuterung der Reaktionsprozesse auf Vorfälle |

Die NIST-Richtlinien sind detaillierter und betonen die Entwicklung von Richtlinien, umfassende Vorbereitung und kontinuierliche Verbesserung. Das Dokument soll einen detaillierten Rahmen bieten, den jede Organisation zu einem geeigneten IR-Programm machen kann. Das SANS-Dokument ist praktischer und wird Ihnen helfen, Ihr IR-Programm so schnell wie möglich umzusetzen. In diesem Beitrag verwenden wir die NIST-Richtlinien.

Die Reaktion auf Vorfälle begann als reaktiver und zersplitterter Bereich und wurde mit der zunehmenden Verbreitung von Bedrohungen strukturierter und formalisierter. Der vielleicht größte Fortschritt war die kollektive Reaktion auf den Jahr-2000-Bug (Y2K). Dabei handelte es sich um ein bedeutendes globales Ereignis, das die Aufmerksamkeit auf die Reaktion auf Vorfälle und das Risikomanagement lenkte. Y2K führte zur Entwicklung von Best Practices, zur branchenübergreifenden Zusammenarbeit und zur Einrichtung formeller IR-Teams. Dieses Ereignis hat auch gezeigt, wie wichtig proaktive Maßnahmen und die frühzeitige Erkennung, Verhinderung und Abschwächung potenzieller Bedrohungen sind. Dieser proaktive Ansatz ist die Grundlage für moderne IR.

Zeitplan für die Reaktion auf Vorfälle und KI-Verbesserungen

Die grundlegendste Erklärung von KI ist, dass sie sich auf Computersysteme bezieht, die in der Lage sind, Aufgaben auszuführen, die normalerweise menschliche Intelligenz erfordern. Die Entscheidungsfindung ist ein wichtiges Ergebnis, aber starke KI erfordert auch andere kognitionsähnliche Fähigkeiten. Visuelle Wahrnehmung, Spracherkennung und Sprachübersetzung sind Beispiele dafür, was für bestimmte KI-gestützte Anwendungen erforderlich sein kann.

Mehrere Schlüsselfaktoren beeinflussen das Innovationstempo im Bereich der künstlichen Intelligenz. Rechenleistung, Datenverfügbarkeit, Entwicklungsplattformen und geschlossene oder Open-Source-Zusammenarbeit sind Beispiele dafür. Fortschritte in diesen Bereichen ermöglichen Fortschritte in der KI. Hier ist ein grundlegender Zeitplan für Innovationsförderer und KI-Verbesserungen für die Reaktion auf Vorfälle:

Dekade |

Wichtige Befähiger |

KI-Integrationen in Incident-Response-Tools |

1990er Jahre |

- Höhere Rechenleistung (Moore's Law (animiertes Erklärvideo)) - Entwicklung des Internets - Verfügbarkeit größerer Datensätze - Einführung von Grafikprozessoren (GPUs) für Parallelverarbeitung |

- Grundlegende regelbasierte Expertensysteme zur Bedrohungserkennung - Systeme zur Früherkennung von Anomalien - Automatisierte Protokollanalysetools |

2000er Jahre |

- Wachstum von Big Data - Verbesserte Algorithmen - Cloud-Computing-Infrastruktur - Entwicklung von Open-Source-Bibliotheken |

- Sicherheitsinformations- und Event-Management-Plattformen (SIEM) beinhalten maschinelles Lernen. - Intrusion Detection Systems (IDS) mit Machine-Learning-Komponenten - Frühe KI-gestützte Bedrohungsaufklärungsplattformen

|

2010er Jahre |

- Verfügbarkeit umfangreicher Datensätze - Fortschritte bei der Verarbeitung von Hardware - Entwicklung von Deep Learning Frameworks - Erhöhte Investitionen in KI-Forschung und -Entwicklung |

- Plattformen für Sicherheitsorchestrierung, Automatisierung und Reaktion (SOAR) entstehen - Erweiterte KI-gestützte Tools zur Bedrohungserkennung und -analyse - Die Verhaltensanalyse von Benutzern und Entitäten (UEBA) nutzt KI für die Verhaltensmodellierung. - Maschinelles Lernen ist in Endpoint Detection and Response (EDR) -Lösungenintegriert. |

2020er Jahre |

- Fortschritte im Quantencomputing - Verbesserte KI-Chips und spezialisierte Hardware - Verstärkte Zusammenarbeit zwischen Wissenschaft und Industrie - Fokus auf ethische KI und regulatorische Rahmenbedingungen |

- KI-gestützte autonome Reaktionsfähigkeiten - Integration großer Sprachmodelle (LLMs) in IR-Tools - KI-gestützte prädiktive Bedrohungsinformationen - Quantenresistente Kryptographie mit KI-Komponenten - Erklärbare KI für die Vorfallanalyse und -berichterstattung |

KI und Incident Response

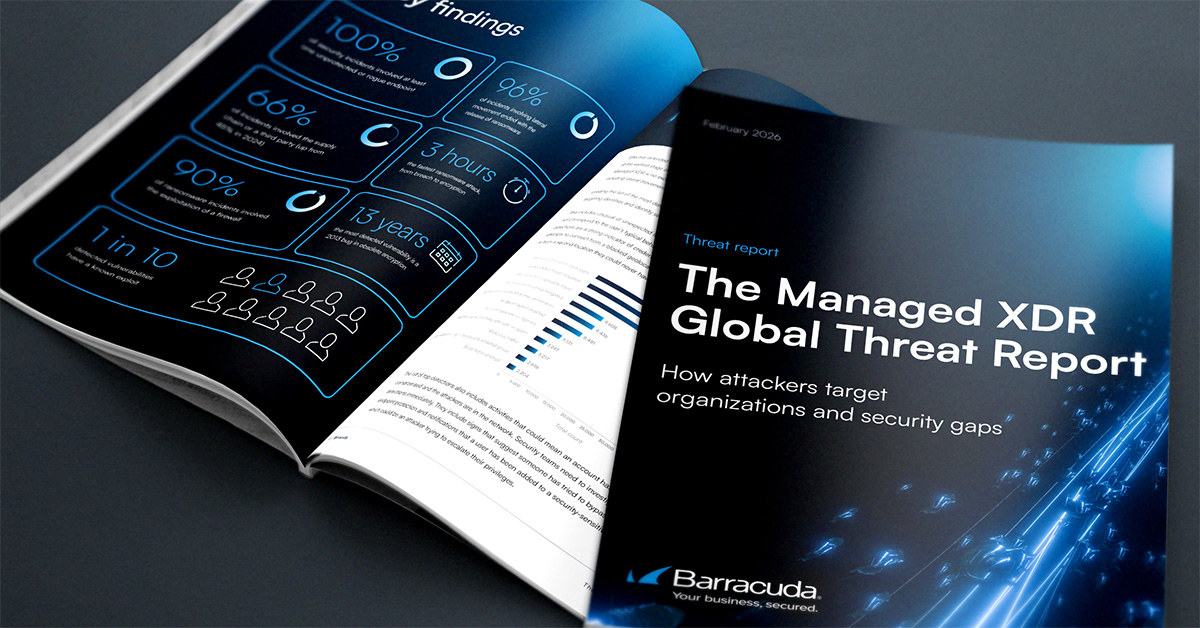

Das kürzlich veröffentlichte E-Book von Barracuda identifiziert drei IR-Funktionen, die durch KI erheblich verbessert werden:

Automatisieren Sie die Identifizierung von Vorfällen: Al kann Sicherheitsvorfälle basierend auf ihrem Schweregrad und ihren potenziellen Auswirkungen auf das Unternehmen identifizieren, kategorisieren und priorisieren. Die Identifizierung von Vorfällen zielt darauf ab, diese Bedrohungen so früh wie möglich zu erkennen, um ihre Auswirkungen abzuschwächen und das Unternehmensvermögen zu schützen. Eine automatisierte Triage von Vorfällen beschleunigt die frühen Phasen der Reaktion auf Vorfälle und ermöglicht es den Sicherheitsteams, sich zuerst auf die kritischsten Vorfälle zu konzentrieren. Diese Funktion stützt sich auf Algorithmen für maschinelles Lernen, die Erkennung von Anomalien und prädiktive Analytik.

Orchestrierung und Playbook-Automatisierung: Ein Incident-Response-Playbook oder Runbook ist eine detaillierte, vordefinierte Reihe von Verfahren und Anweisungen, die die Reaktion einer Organisation auf bestimmte Cybersicherheitsvorfälle leiten. Die Begriffe Playbook und Runbook werden oft synonym verwendet, obwohl Runbooks detaillierter sind und oft die genauen Aktionen für bestimmte Verfahren enthalten. Der Orchestrierungsteil ist die automatisierte Koordination und Verwaltung der Sicherheitstools und -systeme, um die Incident-Response-Prozesse zu rationalisieren und zu optimieren. In diesem Bereich der Reaktion auf Vorfälle wird KI Routineaufgaben wie das Blockieren bösartiger IP-Adressen und das Isolieren kompromittierter Systeme automatisieren. Manueller Arbeitsaufwand und Reaktionszeiten werden reduziert.

Steigern Sie die Effektivität von Security Operation Center (SOC)-Teams: SOCs können die Cybersicherheitsfähigkeiten durch die Integration von KI erheblich verbessern. Ein SOC ist eine zentrale Einrichtung mit einem Sicherheitsteam, das die Sicherheitslage eines Unternehmens kontinuierlich überwacht. Das Hauptziel des SOC-Teams ist die Erkennung, Analyse und Reaktion auf Cybersecurity-Vorfälle mithilfe einer Kombination aus technologischen Lösungen und robusten Prozessen. Die Playbooks sind wichtige Tools für SOCs. Die KI-Integration verbessert die Erkennung von Bedrohungen durch die Analyse von Mustern und Anomalien, die auf KI-unterstützte Angriffe hindeuten, und stellt sicher, dass sich die Abwehrmaßnahmen parallel zu neuen Bedrohungen weiterentwickeln. Dadurch können SOCs flexible Abwehrmechanismen entwickeln, die ihre Sicherheitsstrategien ständig und rechtzeitig anpassen, um diese fortschrittlichen Bedrohungen zu bekämpfen.

Gefällt Ihnen dieser Beitrag?

Dies ist Teil vier von fünf einer Reihe, die auf einem neuen E-Book mit dem Titel „Securing tomorrow: A CISO's guide to the role of AI in cybersecurity“ basiert. Dieses E-Book untersucht Sicherheitsrisiken und zeigt die Schwachstellen auf, die Cyberkriminelle mit Hilfe von KI ausnutzen, um ihre Angriffe auszuweiten und ihre Erfolgsquoten zu verbessern. Holen Sie sich jetzt Ihr kostenloses Exemplar des E-Books und sehen Sie sich diese verwandten Beiträge an:

- Die Entwicklung der künstlichen Intelligenz

- Serie: 5 Möglichkeiten, wie Cyberkriminelle KI nutzen

- Serie – 5 Möglichkeiten, wie KI zur Verbesserung der Sicherheit eingesetzt wird

- Serie – Ein CISO-Leitfaden zur Rolle von KI in der Cybersicherheit

- Belohnen Sie Talente und erforschen Sie generative KI bei Cudathon

- Wie künstliche Intelligenz die Bedrohungslandschaft verändert

Schon gewusst?

Das mehrstufige globale SOC von Barracuda ist so strukturiert, dass es eine Abdeckung rund um die Uhr an 365 Tagen im Jahr bietet, unabhängig von Ihrem Standort. Unser Team von Sicherheitsanalysten arbeitet mit gut dokumentierten Runbooks und Prozessen sowie wichtigen Toolsets wie Security Information and Event Management (SIEM), Threat Intelligence Platform (TIP) und Security Orchestration, Automation and Response (SOAR) zusammen, um eine schnellere Erkennung und Behebung sicherzustellen. Besuchen Sie unsere Website für weitere Informationen.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.