Sicherheit der Betriebstechnologie (OT) im Jahr 2024

Die Digitalisierung der Betriebstechnologie (OT) schreitet in diesem Jahr weiter voran. Die Vernetzung von Maschinen, cyber-physischen Systemen, IoT-Geräten und Geräten aller Art ist noch lange nicht abgeschlossen. Dieser Trend betrifft nicht nur Industrie und Produktion, sondern auch eine Vielzahl von Sektoren wie das Gesundheitswesen, Energieversorger und viele andere.

Digitalisierung bedeutet auch Optimierung. Maschinen werden überwacht, Fehler werden erkannt, bevor sie passieren, und Qualität und Effizienz werden perfektioniert. Dies alles reduziert die Kosten, hat jedoch seinen Preis. Vernetzung bedeutet immer auch Verletzlichkeit. Dieses Problem kann gelöst werden, sollte aber keinesfalls ignoriert werden.

Die größte Herausforderung ist die stetig wachsende Angriffsfläche. Intern sind die Maschinen in OT-Umgebungen oft in großen, flachen Netzwerken ausgesetzt. Wenn Unternehmensnetzwerke wachsen und sich verändern, fügen Unternehmen mehr Maschinen, Geräte und Kontrollsysteme hinzu, ohne die Netzwerkarchitektur richtig anzupassen und zu segmentieren. Aufgrund des langen Lebenszyklus von OT-Systemen, des vorsichtigen Umgangs mit Software-Patches und der Verwendung von anfälligen und unsicheren Protokollen besteht ein ernsthaftes Risiko von Ausfällen im großen Stil. Ein einziger falscher USB-Stick, ein unbedachter Klick auf einen Link oder ein verschmutzter Laptop eines Wartungstechnikers können ausreichen, um den Betrieb zum Erliegen zu bringen. In einigen Branchen kann dies wirklich gefährlich sein.

Unternehmen sind auch von außen angreifbar. Cloud-Dienste und externe Dienste bewirken eine Öffnung zum Internet hin; die Luftlücke gehört endgültig der Vergangenheit an. Ein unvorsichtiger Umgang mit Firewall-Richtlinien sowie zulässigen Anwendungen und Diensten macht einem Angreifer das Leben leichter. Eines der größten und oft versteckten Probleme liegt in offenen Fernwartungszugängen. Unternehmensmitarbeiter und Techniker von Drittanbietern nutzen häufig den Fernzugriff, um Geräte in OT-Netzwerken zu verwalten. Probleme entstehen, wenn es keine einheitliche Lösung oder sichere Fernzugriffsanwendung gibt und wenn Unternehmen keinen Überblick über das OT-Management haben. Viele Techniker verwenden viele verschiedene Anwendungen oder wiederverwendete Tools zur Bildschirmfreigabe, um auf die Betriebstechnologie zuzugreifen. Diese Tools funktionieren zwar möglicherweise, ihnen fehlen jedoch die Sicherheitsfunktionen, um kritische Technologien umfassend zu schützen. Die Tatsache, dass die ferngesteuerten OT-Anwendungen und Verwaltungsschnittstellen direkt dem Internet ausgesetzt sind, bietet Angreifern viele Möglichkeiten. In Verbindung mit einer fehlenden oder nicht vorhandenen internen Segmentierung ist dies ein leichtes Ziel.

Was kann dagegen unternommen werden?

Ohne auf jeden neuen Technologie-Hype aufzuspringen, müssen Unternehmen die Angriffsfläche so weit wie möglich reduzieren, was bedeutet, dass sie zuerst auf das Wesentliche reduziert wird. IT- und OT-Sicherheitsteams müssen sicherstellen, dass alle unverzichtbaren Dienste, die nicht konsolidiert werden können, auf den aktuellen Sicherheitsstandard gebracht werden.

Ein weiteres Problem ist das fehlende Bewusstsein für Sicherheitsrisiken und Schwachstellen. Das OT-Personal sollte an Maßnahmen und Schulungen zum Sicherheitsbewusstsein teilnehmen. Diese Personen verfügen oft über ein immenses Wissen über Prozesse und die verwendeten Tools und Dienste und können bei der Umsetzung von Sicherheitsmaßnahmen äußerst hilfreich sein, wenn sie mit an Bord sind.

OT-Sicherheitsprojekte verlaufen kontinuierlich und stellen einen fortlaufenden Prozess dar. Bei der Lösung dieses Problems ist es wichtig, realistische Ziele zu setzen, mit den größten Sicherheitslücken zu beginnen und diese dann zu verfeinern.

Asset- und Schwachstellenmanagement

Sobald das Unternehmen den geplanten Umfang und Aufwand kennt, müssen sich die IT/OT-Manager einen Überblick verschaffen. Dabei geht es darum, festzustellen, welche Assets und Steuerungssysteme vorhanden sind und wie die Kommunikationswege zwischen ihnen verlaufen. Im Idealfall identifiziert dieser Prozess, welche Systeme für bekannte Bedrohungen anfällig sind, und diese Systeme werden entsprechend gesichert. Dies ist für viele Unternehmen ein schwieriger Prozess, aber Netzwerkscanner und Tools zur Erkennung von Anomalien können bei der Beurteilung der Ausgangssituation sehr hilfreich sein.

Externe Angriffsfläche

Die Erfahrung zeigt, dass externe Fernzugriffsdienste auf OT-Netzwerke die größte Lücke in der OT-Sicherheit darstellen. Im Idealfall sollte das Unternehmen ein einziges Tool für alle Fernzugriffe intern oder über einen Managed Service Provider genehmigen und verwalten. Die Verwendung eines Zero Trust Network Access (ZTNA)-Tools wird dringend empfohlen, da es eine individuelle Aktivierung von Anwendungen und Protokollen basierend auf der Benutzergruppe ermöglicht und so einen weitreichenden Netzwerkzugriff von außen verhindert, wie er bei herkömmlichen VPN-Verbindungen häufig der Fall ist. ZTNA-Lösungen können zudem Statusüberprüfungen am Endgerät durchführen und sicherstellen, dass Gerät und Benutzer die Sicherheitsrichtlinien einhalten.

Unabhängig von der Meinung zu VPN-Tools ist alles besser als Dienste, die direkt im Internet verfügbar sind. Deaktivieren Sie den uneingeschränkten Zugriff auf Bildschirmfreigabe, Webschnittstellen, RDP-Sitzungen (Remote Desktop Protocol) und APIs sofort, wenn diese im Netzwerk vorhanden sind. Das Verbot dieser Art von Zugriff ist notwendig, da es in der Cybersicherheit ein absolutes No-Go ist. Die Vermeidung von Jump-Hosts im internen Netzwerk oder einem DMZ ist ebenfalls wichtig, da sie als Single Points of Failure und hochwertige Ziele für Bedrohungsakteure dienen. Wenn es absolut notwendig ist, Assets zugänglich zu machen, sollte das Unternehmen den Zugriff auf der Grundlage von Benutzerrollen beschränken. Nicht jeder braucht Zugang zu allem; „Zugriff mit den geringsten Berechtigungen“ ist das Konzept der Wahl.

Interne Angriffsfläche

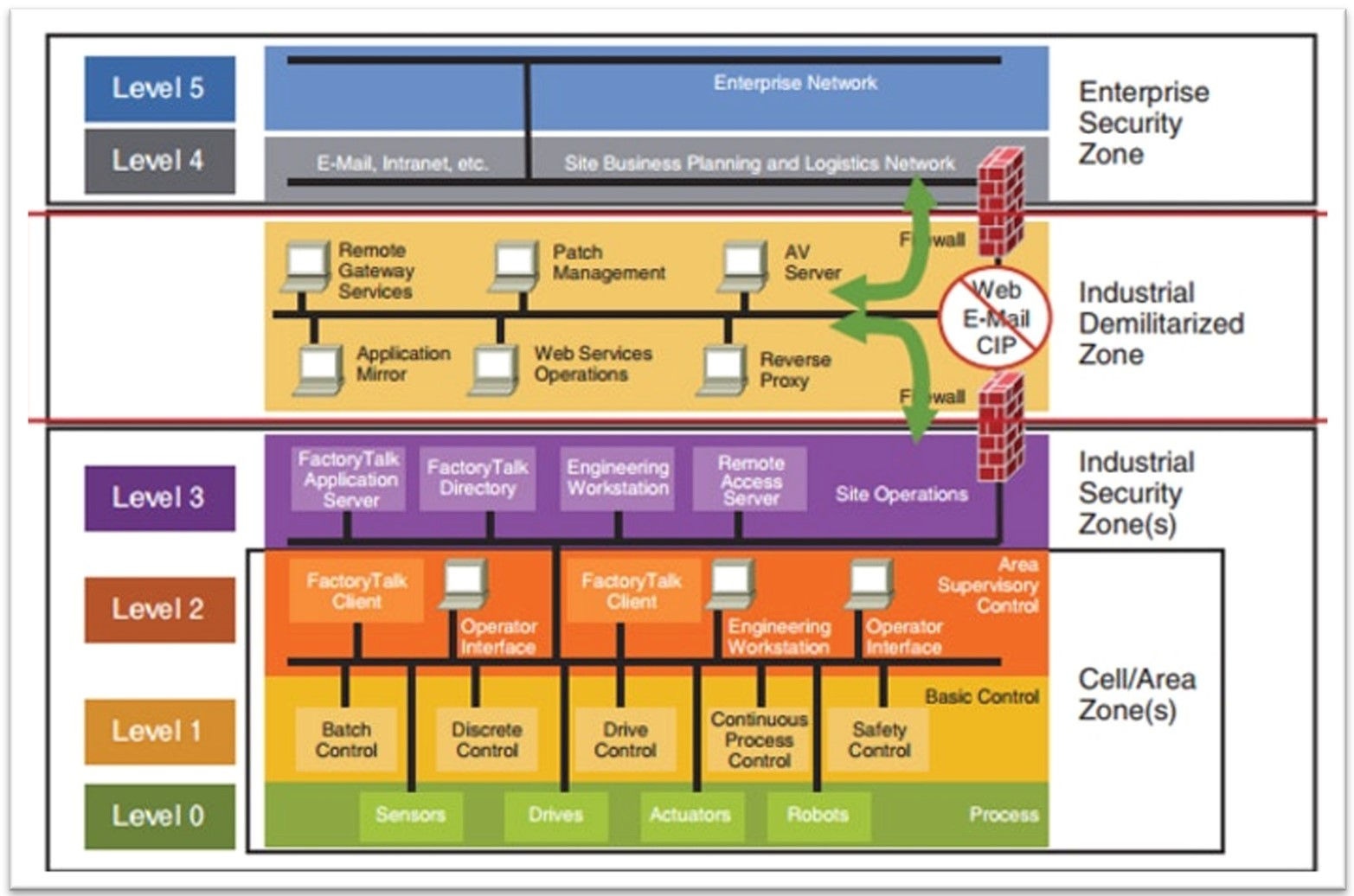

Sich heutzutage ausschließlich auf die Perimetersicherheit zu verlassen, ist kurzsichtig. Natürlich müssen wir alle Angriffe abwehren und Malware fernhalten, aber bei der Gestaltung der Abwehrmaßnahmen muss immer davon ausgegangen werden, dass ein Angreifer irgendwann in das interne Netzwerk eindringt, und es gibt viele Angriffsvektoren. Die Implementierung von Sicherheitsmaßnahmen ist notwendig, um eine Kompromittierung einzudämmen und einen Totalausfall zu verhindern. Selbst wenn ein Angreifer Fuß fassen kann, ist es für eine erfolgreiche Verteidigung noch nicht zu spät. Für OT-Umgebungen bedeutet dies, flache Netzwerke aufzuteilen und zu strukturieren. Für die Mikrosegmentierung gibt es verschiedene Methoden, je nach den individuellen Bedürfnissen des Unternehmens. Viele folgen dem Purdue-Modell, was sinnvoll ist. Die größte Herausforderung besteht darin, ein Netzwerk zu segmentieren, ohne es komplett neu aufzubauen. Wir müssen die Ausfallzeiten minimieren und dürfen das Risiko nicht übersehen, dass einige Maschinen mit einer Umgestaltung des Netzwerks nicht zurechtkommen. Daher ist es ratsam, bei der Auswahl einer geeigneten Lösung auf eine nahtlose Implementierung im transparenten Modus zu achten.

Was ist bei einem Verstoß zu tun?

Es ist wichtig, diese Frage zeitnah zu beantworten. Die Erkennung und Reaktion auf Vorfälle sind entscheidend, und ein Unternehmen kann nicht auf einen Vorfall reagieren, wenn es nicht weiß, was in der Infrastruktur vor sich geht. Zusätzlich zu den technischen Mitteln für die Sichtbarkeit und Analyse müssen Sicherheitsmanager auch die Technologie und die Prozesse für die Geschäftskontinuität einrichten. Sicherheitsvorfälle passieren selten am Montagmorgen, sondern wenn sie am unbequemsten sind.

Der menschliche Faktor

... ist immer noch das schwächste Glied in der Kette. Daher sollte jedes Unternehmen eine Kultur der Wachsamkeit etablieren und Sensibilisierungs- und Schulungsmaßnahmen ermöglichen, damit die Mitarbeiter Angriffsversuche erkennen können. Es ist auch sehr wichtig, dass alle Beteiligten Sicherheitsmaßnahmen akzeptieren und verstehen, warum sie erforderlich sind.

Cyberangriffe werden technisch immer ausgefeilter, die Bedrohungsakteure sind besser auf Eventualitäten vorbereitet, und die Opfer werden im Voraus ausgewählt und strategisch ins Visier genommen. Künstliche Intelligenz (KI) wird von Cybercrime-Organisationen eingesetzt, um alle Phasen von Cyberangriffen zu verbessern und zu beschleunigen. Organisierte Cyberkriminalität, nationalstaatliche Gruppen, lose verbundene Bedrohungscluster und einzelne Akteure werden immer besser darin, unsere Daten und sensiblen Informationen zu stehlen.

Die Barracuda-Lösung für OT-Sicherheit

Bei Barracuda empfehlen wir die Verwendung unserer preisgekrönten, speziell entwickelten Lösung Secure Connector in verstreuten IoT-Infrastrukturen. Der Secure Connector verwendet das proprietäre VPN-Protokoll Traffic Independent Network Architecture (TINA) von Barracuda über Ethernet, WLAN oder 4G/LTE und ist als normale oder robuste Hardware erhältlich. Diese kompakten Geräte arbeiten mit der Barracuda CloudGen Firewall oder Barracuda SecureEdge zusammen, um externe Geräte und Mikronetzwerke mit Unternehmensressourcen zu verbinden. Sie bieten vollumfängliche Sicherheit der nächsten Generation und dienen effektiv als Konnektivität-Hub für alle Verbindungen zwischen den IoT-Geräten und dem Internet. Secure Connector unterstützt auch Edge Computing, sodass Techniker benutzerdefinierte Steuerungs- und Überwachungslogik für geschützte Geräte erstellen können.

Barracuda SecureEdge ist eine Secure Access Service Edge (SASE)-Lösung auf Unternehmensniveau , die umfassende Transparenz- und Verwaltungsfunktionen für hybride und konvergente Netzwerke bietet. SecureEdge erleichtert Ihnen den Einstieg in eine vollständige SASE-Lösung in Ihrem eigenen Tempo. Weitere Informationen zur Einführung von SASE in Ihre bestehende Sicherheitsumgebung finden Sie in diesem Blogbeitrag.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.