Threat Spotlight: So verändert sich der schädliche Bot-Traffic

Sie wurden einst hauptsächlich von Suchmaschinen eingesetzt, doch nun haben Bots zahlreiche Aufgaben – gute wie schlechte. Die gutartigen Bots sind in erster Linie Suchmaschinen-Crawler und weitere ähnliche Bots, die zum Aggregieren oder Überwachen von Inhalten verwendet werden. Diese Bots befolgen die Regeln der Website-Inhaber, die in der Datei robots.txt festgelegt werden, veröffentlichen Methoden zur Validierung ihrer Identität und arbeiten so, dass die von ihnen besuchten Websites und Apps nicht überlastet werden.

Schädliche Bots sind darauf ausgelegt, verschiedene bösartige Aktivitäten auszuführen. Ihr Spektrum reicht von einfachen Scrapern, die Daten aus einer Anwendung erhalten sollen (und leicht zu blockieren sind), bis hin zu fortgeschrittenen, hartnäckigen Bots, die sich fast wie Menschen verhalten und versuchen, sich so weit wie möglich der Entdeckung zu entziehen. Diese Bots versuchen Angriffe auszuführen, die von Web- und Preis-Scraping bis hin zum Horten von Beständen, Kontoübernahmen, Distributed-Denial-of-Service (DDoS)-Angriffen und vielem mehr reichen.

Das Barracuda-Forschungsteam verfolgt seit mehreren Jahren Bots im Internet und ihre Auswirkungen auf Anwendungen. Bei der Analyse dieser Traffic-Muster für die ersten sechs Monate des Jahres 2023 haben sie mehrere interessante Trends identifiziert.

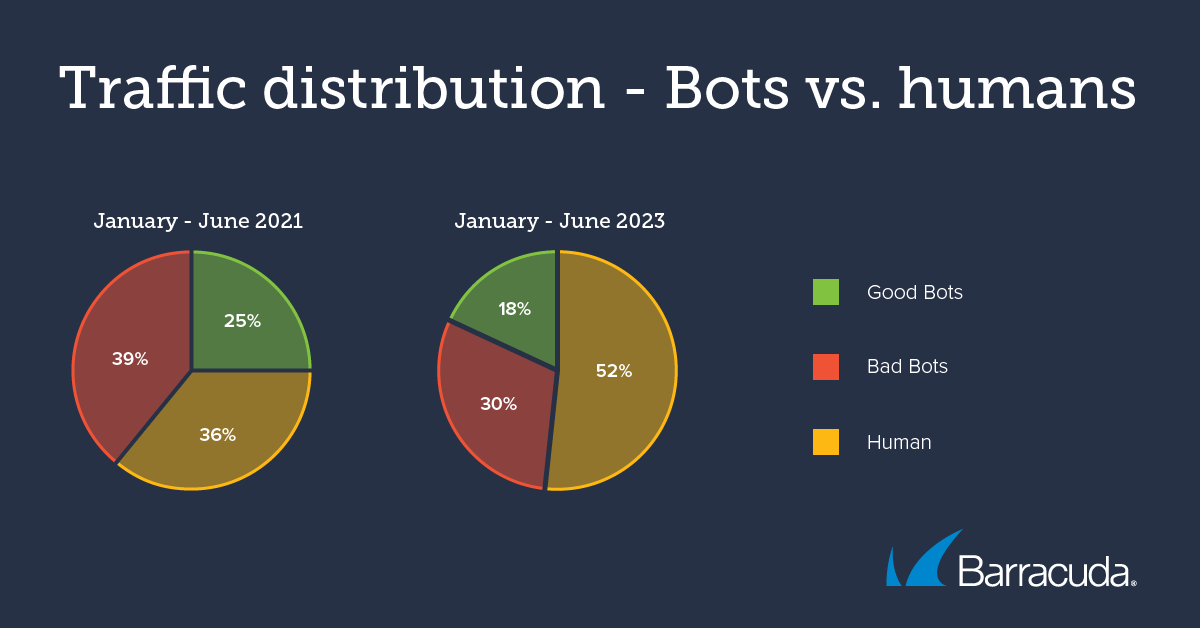

Von Januar 2023 bis Juni 2023 machten Bots fast 50 % des Internet-Traffics aus, wobei 30 % des Traffics auf bösartige Bots entfielen. Das ist ein Rückgang gegenüber dem Jahr 2021, als Nachforschungen von Barracuda ergaben, dass 39 % des Internet-Traffics aus bösartigen Bots besteht.

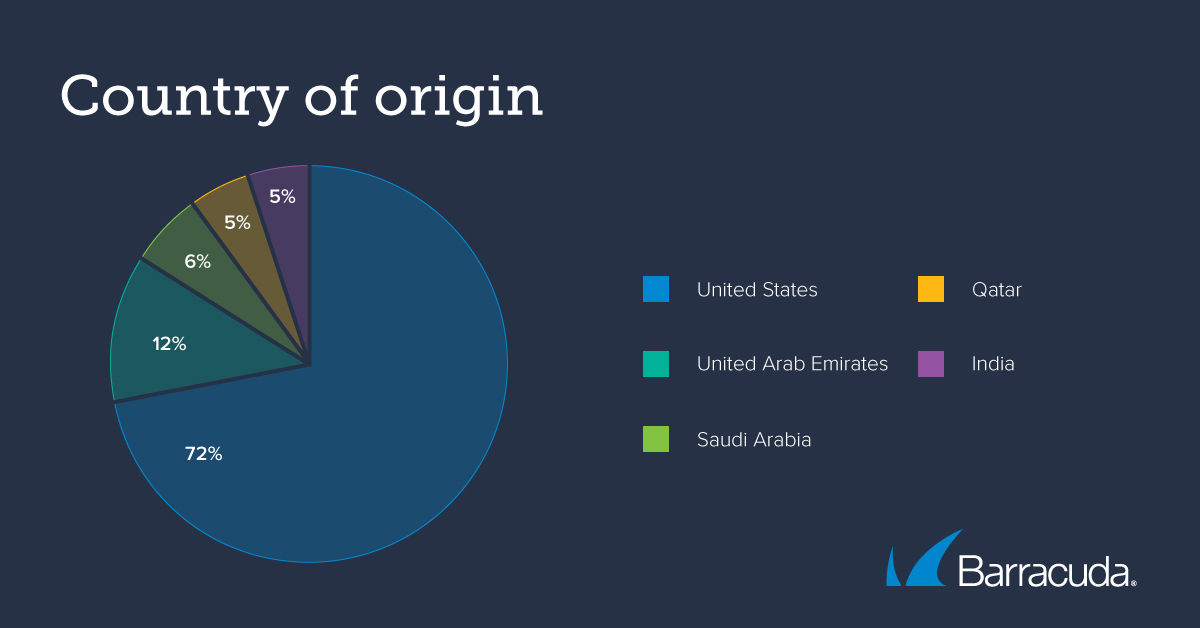

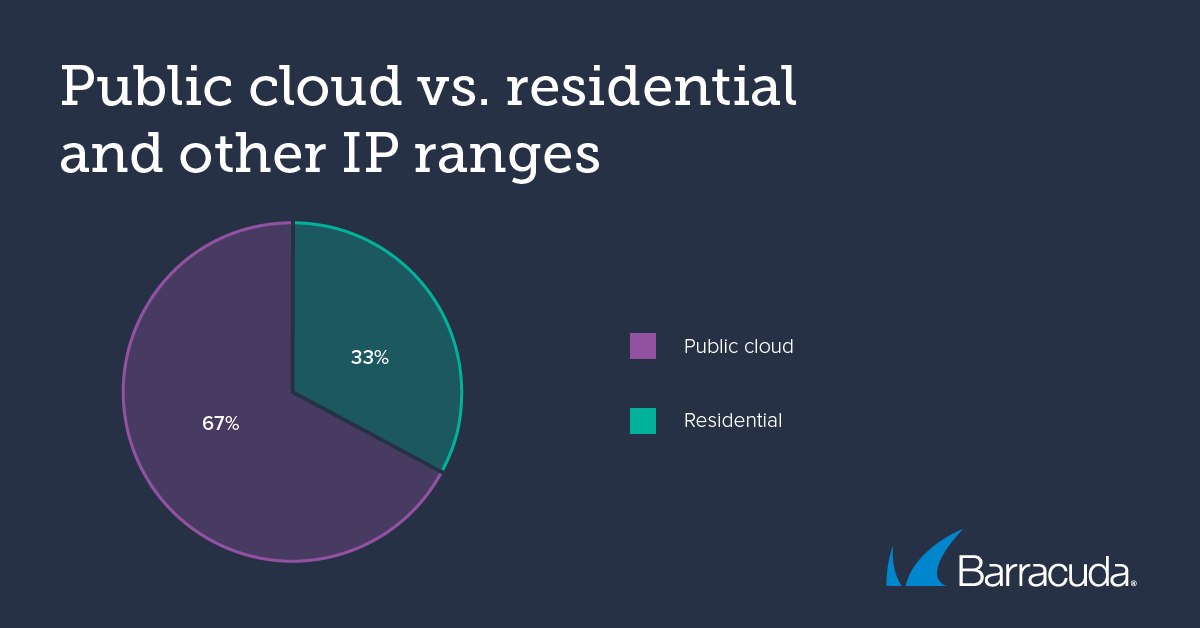

Nordamerika war im ersten Halbjahr 2023 die Quelle von 72 % des böswilligen Bot-Traffics. Etwa zwei Drittel (67 %) des bösartigen Bot-Traffics stammte von Hosting-Anbietern, während 33 % von privaten und anderen IP-Adressen stammten. Der Großteil des bösartigen Bot-Traffics stammt von den beiden großen Public Clouds: AWS und Azure, wodurch die geografischen Daten in Richtung Nordamerika verzerrt werden.

Werfen wir einen genaueren Blick darauf, was diese Trends antreibt und woher der Traffic kommt.

Die E-Commerce-Bot-Blase

Als die PlayStation 5 im Jahr 2020 auf den Markt kam, wurde den Leuten schnell klar, dass sie überall ausverkauft war – mit der Ausnahme nicht autorisierter Reseller, die E-Commerce-Bots nutzten, um schnell alle verfügbaren PS5-Konsolen aufzukaufen und sie dann zu einem viel höheren Preis weiterzuverkaufen. Dieses Ereignis rückte bösartige Bots ins Rampenlicht, und von Ende 2020 bis Mitte 2022 sahen wir eine erhebliche Menge an bösartigem Bot-Traffic durch diese Art von E-Commerce-Bots.

Viele Leute nutzten bösartige Bots, um alles Mögliche zu kaufen, was in limitierten Mengen neu auf den Markt kam: Sneakers, Kleidung, Funko Pops und mehr. Foren über Bots waren voll mit Leuten, die erfahren wollten, wie sie Beschränkungen und Anti-Bot-Schutzmaßnahmen umgehen können – und viele von ihnen verdienten auf diese Weise beträchtliche Geldsummen. Dieser Trend endete schließlich Ende 2022, als der Markt für den Wiederverkauf von Sneakers mit dem Anstieg der Inflation im freien Fall war.

Dieser verringerte Datenverkehr durch E-Commerce-Bots war wahrscheinlich der Hauptgrund für den Rückgang des schädlichen Bot-Traffics von 39 % des Internet-Traffics im ersten Halbjahr 2021 auf 30 % im ersten Halbjahr 2023.

Quellen des Bot-Traffics

In ihrer Analyse haben die Forschungsteams von Barracuda auch interessante Erkenntnisse darüber gewonnen, woher schädlicher Bot-Traffic stammt. Die USA sind das Ursprungsland für fast drei Viertel (72 %) des schädlichen Bot-Traffics. Die nächsten vier Regionen sind die Vereinigten Arabischen Emirate (12 %), Saudi-Arabien (6 %), Katar (5 %) und Indien (5 %). Die Traffic-Quelle ist jedoch eher auf die USA ausgerichtet, weil 67 % des bösartigen Bot-Traffics aus den IP-Bereichen von Public-Cloud-Rechenzentren stammen.

Die Forschungsteams von Barracuda stellten außerdem fest, dass ein erheblicher Teil des Bot-Traffics (33 %) von privaten IP-Adressen stammt. Das liegt zum großen Teil daran, dass die Bot-Ersteller versuchen, sich im privaten Datenverkehr zu verstecken, indem sie die IP-Adresse eines anderen Nutzers über Proxys verwenden, um IP-Sperren zu umgehen.

Angreifer nutzen diese Taktik schon seit einigen Jahren, insbesondere für Aktivitäten wie Web-Scraping oder andere Bot-Angriffe. Angreifer wollen keine bösartigen Handlungen von ihrer eigenen IP-Adresse aus ausführen, da sie zurückverfolgt werden könnten. Daher nutzen sie einen Dienst, der anonyme IP-Bereiche für Privatpersonen bereitstellt.

Dies kann manchmal dazu führen, dass Benutzer mit privater IP in der „CAPTCHA Hell“ landen und CAPTCHAs von Google oder Cloudflare nicht verifizieren können, weil ihre IP von einem dieser Angreifer verwendet und für bösartige Aktivitäten markiert wurde.

Zunehmende Angriffe auf APIs

Die schwerwiegenderen Bot-Bedrohungsgruppen sind immer noch aktiv, werden immer ausgefeilter und verursachen ernsthaften Schaden. Bots werden immer schlauer und infolgedessen nehmen Angriffe zur Kontoübernahme zu, einschließlich Angriffen gegen APIs. Die Anzahl der Angriffe gegen APIs wächst, da diese relativ unzureichend geschützt und durch Automatisierung leichter anzugreifen sind, weil sie für die Automatisierung konzipiert sind.

Diese Angriffe zur Übernahme von Konten beginnen in der Regel mit einem Brute-Force-Angriff oder einem Credential-Stuffing-/Password-Spraying-Angriff. Bei einem Brute-Force-Angriff probieren Cyberkriminelle so lange Permutationen und Kombinationen von Anmeldedaten aus, bis sie auf eine erfolgreiche stoßen. Beispielsweise würde ein Angreifer eine Liste gängiger Benutzernamen (wie „admin“ oder „administrator“) und Passwörter (wie „hunter123“ oder „password“) verwenden und so lange iterieren, bis sie erfolgreich sind. Beim Credential Stuffing beginnen die Angreifer mit bekannten validen Zugangsdaten, die per Datendiebstahl erlangt wurden, und verlassen sich darauf, dass die Benutzer ihre Passwörter auch auf anderen Websites verwenden. Diese Angriffe sind effektiver und führen schneller zum Erfolg, weil die Wiederverwendung von Passwörtern so verbreitet ist.

Schutzmaßnahmen wie Ratenbegrenzungen und Multifaktor-Authentifizierung (MFA) können helfen, Brute-Force-Angriffe zu erkennen und zu stoppen. Angreifer versuchen dann Dinge wie Low-and-Slow-Bots, um Ratenbegrenzungen zu umgehen, und andere Techniken wie Phishing und MFA-Bombing, um MFA zu umgehen. Leider verfügen viele Unternehmen nicht über angemessene Ratenbegrenzungen und Überwachungsmechanismen, was zu größeren Problemen führen kann, wie im Falle der Datenschutzverletzung bei Optus im Jahr 2022.

Effektive verteidigung

Wenn es um den Schutz vor Bot-Angriffen geht, können Unternehmen aufgrund der Vielzahl der benötigten Lösungen manchmal überfordert sein. Die gute Nachricht ist, dass sich Lösungen zu Webanwendungs- und API-Schutz (WAAP)-Diensten herauskristallisieren. Um Ihr Unternehmen und Ihre Daten, Analysen und Ihren Warenbestand zu schützen, müssen Sie in WAAP-Technologie investieren, die bösartige Bots erkennt und stoppt. So verbessern Sie das Benutzererlebnis und die Sicherheit insgesamt.

- Sorgen Sie für eine angemessene Anwendungssicherheit. Installieren Sie eine Web Application Firewall oder eine WAF-as-a-Service-Lösung und stellen Sie sicher, dass sie ordnungsgemäß konfiguriert ist und über eine Ratenbegrenzung und Überwachung verfügt. Dies ist ein wichtiger erster Schritt, um sicherzustellen, dass Ihre Anwendungssicherheitslösung wie vorgesehen funktioniert.

- Investieren Sie in Bot-Schutz. Vergewissern Sie sich, dass die von Ihnen gewählte Anwendungssicherheitslösung Schutz gegen Bots bietet, damit sie fortgeschrittene automatisierte Angriffe wirksam erkennen und stoppen kann.

- Nutzen Sie die Vorteile des maschinellen Lernens. Mit einer Lösung, die leistungsstarkes maschinelles Lernen nutzt, können Sie versteckte, menschenähnliche Bot-Angriffe effektiv erkennen und abwehren. Aktivieren Sie unbedingt die Abwehr von Credential Stuffing, um auch Kontoübernahmen zu verhindern.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.