Industrie 4.0 verwischt die Grenzen zwischen IT und OT

Im Januar 2016 veröffentlichte das World Economic Forum (WEF) einen Artikel, in dem steht, dass die vierte industrielle Revolution bereits begonnen hat. Der Artikel von Klaus Schwab vertritt die Ansicht, dass die Geschwindigkeit, der Umfang und die Systemauswirkungen moderner technologischer Neuerungen das Ende der vorangegangenen Revolution bedeuteten und eine ganz neue Epoche einleiteten.

Die vierte industrielle Revolution wird auch als Industrie 4.0 und 4IR bezeichnet. Schwab nennt das eine cyber-physische Revolution, die von „künstlicher Intelligenz, Robotik, dem Internet der Dinge, autonomen Fahrzeugen, 3-D-Druck, Nanotechnologie, Biotechnologie, Materialwissenschaft, Energiespeicherung und Quantencomputer“ geprägt sei. Vereinfacht ausgedrückt bedeutet Industrie 4.0 die Verschmelzung von herkömmlicher Fertigungsindustrie mit KI-gestützten Technologien und eine geringe Abhängigkeit von menschlichen Eingriffen.

Für die verschiedenen Typen von Produzenten, die sich diese neuen Prozesse und Werkzeuge zu eigen machen, bietet die Industrie 4.0 ganz neue Möglichkeiten. Wie alle digitalen Veränderungen bringt sie aber auch neue Sicherheitsprobleme mit sich. Eine der größten Schwierigkeiten liegt in der Unterscheidung zwischen Informationstechnologie (IT) und Betriebstechnologie (OT).

IT vs. OT – warum es auf die Unterschiede ankommt

Die Unterscheidung selbst ist recht einfach. Unter IT versteht man im Allgemeinen die Computersysteme, mit denen Menschen das Unternehmen betreiben. Mit OT werden andere Maschinen überwacht und gesteuert. Diese OT-Geräte sind normalerweise in Produktionslinien, Kraftwerken und anderen industriellen Umgebungen zu finden. In den meisten Fällen können OT-Geräte nicht von der Produktion getrennt werden. Das Hauptziel der IT besteht darin, Daten zu verwalten, und das Hauptziel von OT besteht darin, eine unterbrechungsfreie Produktion zu gewährleisten.

Neben diesen primären Zielen gibt es noch einige andere konzeptionelle Bereiche, in denen die Unterscheidung zwischen IT und OT besonders wichtig ist:

Zeitansatz: IT-Anwendungen wie Datei-, Druck-, Messaging-, Anwendungs- und Datenverwaltungsprozesse können in der Regel ein gewisses Maß an Latenz tolerieren. Echtzeitantworten sind für die meisten Geschäftsanwendungen nicht entscheidend. Auf der OT-Seite müssen die Antworten in Echtzeit oder sehr nahe an der Echtzeit erfolgen. Diese Geräte senden Warnungen und Befehle, die innerhalb der zulässigen Zeit für die Anwendung empfangen werden müssen. Obwohl niemand langsame IT-Netzwerke möchte, stoppt eine 20-sekündige Verzögerung in einer Anwendung normalerweise nicht die Produktion.

Interoperabilität: IT-Systeme sind flexibel gestaltet und fördern die Interoperabilität mit verschiedenen Geräten und Systemen. Ohne diese Flexibilität wäre es nicht möglich, ein WAN oder eine SASE-Plattform bereitzustellen oder gar das moderne Internet zu nutzen. OT-Systeme werden in der Regel individuell für bestimmte Aufgaben entwickelt. Sie verwenden proprietäre Software und Hardware und können normalerweise nicht (nativ) mit anderen Systemen verbunden werden.

Auswirkungen auf die Sicherheit: IT-Sicherheitsstrategien sind darauf ausgerichtet, Unternehmensdaten zu schützen, das Eindringen in das Netzwerk zu verhindern und Geschäftsanwendungen zu schützen. OT-Sicherheitsstrategien sollen die physische Sicherheit und Prozesskontinuität von Produktions- oder Industrieumgebungen gewährleisten. Die von OT generierten Daten sind nicht bedeutungslos, aber das primäre Sicherheitsziel ist in der Regel die Verhinderung von Geräteschäden und -unterbrechungen.

IT ist ein OT-Bedrohungsvektor

Industrie 4.0 verwischt die Grenzen zwischen den Bereichen IT und OT. Die IT/OT-Konvergenz bietet Administratoren Echtzeitzugriff auf ihre Umgebungen und die Möglichkeit, Updates und vorbeugende Wartung zu verwalten. Bei richtiger Umsetzung kann dies dazu beitragen, die Kosten zu kontrollieren und die Produktion in Fertigungs- und Industrieumgebungen zu steigern.

Wenn diese Systeme ohne angemessene Sicherheit zusammenlaufen, wird die IT zu einem Bedrohungsvektor für die OT. Wenn OT-Systeme dem Internet ausgesetzt sind, können sie zum Ziel automatisierter Angriffe und komplexer Bedrohungen werden. Wenn sie dem IT-Netzwerk ausgesetzt sind, kann jeder Netzwerkkompromiss eine Bedrohung für die Produktion darstellen. Das gilt insbesondere, wenn es ungepatchte Systeme im IT-Netzwerk gibt.

2009–2010 Stuxnet-Angriff

Das erste aufsehenerregende Beispiel dafür ist der Stuxnet-Angriff auf den iranischen Nuklearforschungsstandort Natanz. Die Anlage verfügte über mehrere speicherprogrammierbare Steuerungen (Programmable Logic Controllers, PLCs) zur Steuerung der Uranzentrifugen. Diese PLCs waren nicht mit dem Internet verbunden, sondern mit einem IT-Netzwerk, in dem die PLC-Management-Software von Siemens auf Windows-PCs installiert war.

Der Stuxnet-Wurm wurde speziell für diese Umgebung entwickelt. Als der Wurm fertig war, brachte ihn ein Stuxnet-Bedrohungsakteur in die Einrichtung und installierte ihn mithilfe eines USB-Sticks auf einem Windows-PC. Der Wurm verbreitete sich im IT-Netzwerk auf der Suche nach der Siemens-Software. Die Tarnung war ein wichtiger Teil dieser Operation, sodass der Wurm nichts unternahm, wenn er die Zielsoftware nicht fand. Wenn er die Software finden sollte, würde er die Steuerungen direkt angreifen, indem er die Geschwindigkeit der Zentrifugen erhöht, bis sie sich selbst zerstören. Die Betreiber der Anlage erkannten erst im Juni 2010, nachdem Tausende von Zentrifugen zerstört wurden, dass es ein Problem gab.

Stuxnet funktionierte, weil es vier Windows Zero-Day-Sicherheitslücken, einen Zero-Day-Fehler in den Siemens PLCs und eine ältere Windows-Sicherheitslücke ausnutzte, die von Conficker verwendet wurde. Eine regelrechte Fundgrube für die Angreifer.

Gehen Sie davon aus, dass sowohl IT als auch OT angegriffen werden

Der Stuxnet-Angriff zeigt mehrere Ebenen des Versagens auf, und einige Lektionen über OT-Sicherheit bleiben ungelernt. Ein OT-Systemadministrator kann einen Patch, der nicht verfügbar ist nicht installieren, aber ein IT-Systemadministrator hat keine Ausrede. Sowohl IT- als auch OT-Administratoren müssen davon ausgehen, dass ihre Systeme ständig angegriffen werden, und wenn eines davon gefährdet ist, dann sind auch beide gefährdet.

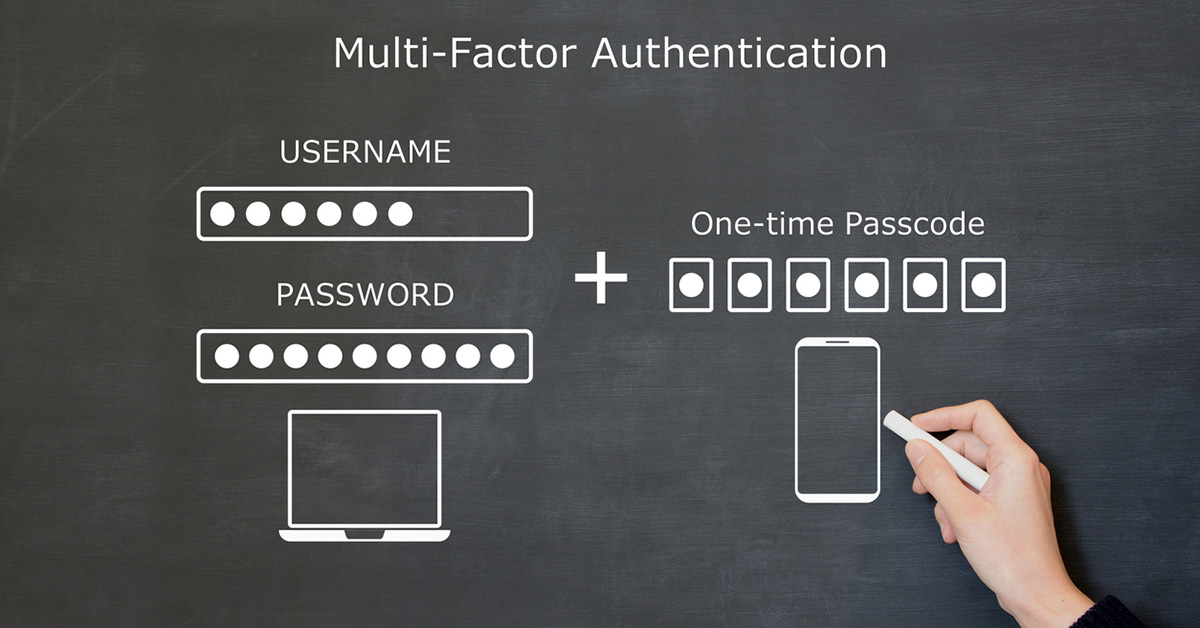

Der Ransomware-Angriff im Jahr 2021 auf die Colonial Pipeline betraf zwar nicht direkt OT-Systeme, aber die industriellen Pipeline-Systeme waren mehrere Tage lang offline. Das Unternehmen hat die Pipeline-Operationen heruntergefahren, um diese Infrastruktur vor der Malware zu schützen, die das IT-System infiziert hatte. Es handelte sich um eine proaktive Maßnahme des Unternehmens, die sich wiederum auf die Belieferung von fast der Hälfte aller Pipeline-Betreiber auswirkte. Die Vereinigten Staaten riefen den Notstand aus, ebenso wie 17 einzelne Bundesstaaten und der District of Columbia. Das Weiße Haus gab eine regierungsübergreifende Antwort der Vereinigten Staaten heraus. Dies alles war auf einen kompromittierten Satz von Zugangsdaten für eine VPN-Verbindung zum IT-Netzwerk zurückzuführen.

Schützen Sie Ihr Unternehmen mit Zero Trust

Zero Trust Network Access (ZTNA) ist ein Sicherheits-Framework, das davon ausgeht, dass kein Gerät, kein Benutzer oder kein Netzwerk von Natur aus vertrauenswürdig ist. Bei einer Zero-Trust-Bereitstellung liegt der Schwerpunkt auf einer kontinuierlichen Überprüfung, die Benutzern und Geräten unabhängig von ihrem Standort oder Netzwerk den Zugriff gewährt oder verweigert. Industrielle Steuerungen und OT-Geräte profitieren in mehrfacher Hinsicht von ZTNA:

Granulare Zugriffskontrolle: Der Least-Privilege-Ansatz von ZTNA stellt sicher, dass einzelne Benutzer nur auf die Ressourcen zugreifen können, die zur Erfüllung ihrer zugewiesenen und autorisierten Aufgaben erforderlich sind. Die Zugriffskontrolle basiert auf einer Vielzahl von Faktoren, wie z. B. der Benutzeridentität, dem Sicherheitsstatus des Geräts, dem Standort und anderen vom Administrator konfigurierten Kontextinformationen.

Zugriff mit den geringsten Rechten: Zero Trust Access basiert auf dem Prinzip der geringsten Rechte, was bedeutet, dass es Benutzern nur die für die Erfüllung ihrer Aufgaben erforderlichen Mindestzugriffsrechte einräumt. Dies ist eine langjährige Best Practice im Bereich der Netzwerksicherheit. Wenn Unternehmen das Modell des Zugriffs mit den geringsten Rechten einsetzen, können Netzwerkbenutzer nur auf die spezifischen Ressourcen zugreifen, die für ihre Arbeit relevant sind. Zero Trust erstellt effektiv ein personalisiertes Netzwerk für jeden Benutzer, basierend auf dem, was jeder für die ihm zugewiesene Arbeit benötigt.

Softwaredefinierte Perimeter (SDPs): Software-Defined Perimeters (SDPs) erstellen dynamisch isolierte Netzwerkverbindungen zwischen Benutzern und Ressourcen. Das sind direkte Verbindungen nur zwischen autorisierten Benutzern und Geräten und den spezifischen Ressourcen, auf die sie zugreifen dürfen. Dies verbirgt Netzwerkressourcen vor unbefugten Benutzern und führt eine dynamische Mikrosegmentierung auf Netzwerkebene ein.

Dynamische Durchsetzung von Richtlinien: Zero Trust-Implementierungen können Sicherheitsrichtlinien auf der Grundlage von Faktoren wie Benutzerverhalten, Bedrohungsdaten oder Netzwerkbedingungen anpassen und durchsetzen. Dies ist das Ergebnis des laufenden Verifizierungsprozesses, der jede Anfrage an das Netzwerk authentifiziert. Wenn eine potenzielle Bedrohung entdeckt wird, kann Zero Trust in Echtzeit reagieren und Benutzer, Geräte und andere Ressourcen wie konfiguriert einschränken.

Mikrosegmentierung: Die Aufteilung eines Netzwerks in kleinere, isolierte Zonen ist eine gängige Praxis in IT- und geschäftskritischen OT-Umgebungen. Da die Segmentierung die seitliche Bewegung im Netzwerk einschränken kann, sind die Auswirkungen von Eindringlingen und Malware-Angriffen auf die kompromittierte Zone beschränkt. Die Funktionen von ZTNA ermöglichen und unterstützen IT- und OT-Segmentierung. Wie bereits erwähnt, erstellt Zero Trust Access Netzwerkgrenzen basierend auf der Zugriffsebene des Benutzers. Dynamische Richtliniendurchsetzung schafft neue Grenzen in Echtzeit, wenn bestimmte Richtlinienbedingungen erfüllt sind.

Industrielle Sicherheitslösungen von Barracuda

Im Vergleich zu einem traditionellen, perimeterbasierten Ansatz wird die industrielle Angriffsfläche mit einer Zero Trust-Implementierung erheblich reduziert. Eine vollständige SASE-Bereitstellung sichert das Netzwerk weiter, indem sicherer Internetzugang (SIA) und anderer Netzwerkschutz hinzugefügt werden.

Barracuda schützt Benutzer, Geräte, Netzwerke und Anwendungen. Unsere Lösungen Zero Trust Access und Barracuda SecureEdge schützen sowohl den IT- als auch den OT-Bereich und helfen Ihnen, die Vorteile von Industrie 4.0 zu nutzen. Besuchen Sie unsere Seite zur industriellen Sicherheit, um eine kostenlose Testversion unserer Lösungen in Ihrer eigenen Umgebung zu erhalten.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.