Angreifer nutzen schnell neue Angriffsmöglichkeiten. Die Meldung des Log4J-Bugs im Dezember 2021 soll zu einem 150%igen Anstieg der Exploit-Aktivitäten im folgenden Jahr geführt haben. Eine Analyse der Bedrohungserkennungsdaten von Barracuda zeigt jedoch, dass Angreifer weitgehend auf seit langem etablierte Ansätze zurückgreifen und sich auf Schwachstellen konzentrieren, die oft auch schon seit Jahren bestehen.

Methodik

Das rund um die Uhr tätige Security Operations Center (SOC) von Barracuda ist Teil von Barracuda XDR und unterstützt mehrere Intrusion Detection Systems (IDS), einschließlich des Barracuda IDS-Tools und der Integration mit mehreren erweiterten Firewall-IDS. Das Barracuda IDS-Tool verfügt über regelbasierte Signaturen, die automatisch verdächtige oder bösartige Aktivitäten identifizieren, die zwar legitim sein könnten, aber auch mit bekannter Malware, Hacking-Versuchen oder anderen Arten von Sicherheitsbedrohungen in Verbindung gebracht werden. Die Firewall-IDS-Integrationen von Barracuda bieten eine tiefere Erkennungsebene, die bekannte Angriffsmuster anhand von Signaturen identifiziert.

Zusammengenommen bieten diese Erkennungssysteme nicht nur ein leistungsfähiges Frühwarnsystem für potenzielle Angriffe, sie enthüllen auch die dauerhaften Schwachstellen, auf die es Angreifer abgesehen haben, und die beliebtesten Taktiken, die sie dabei anwenden.

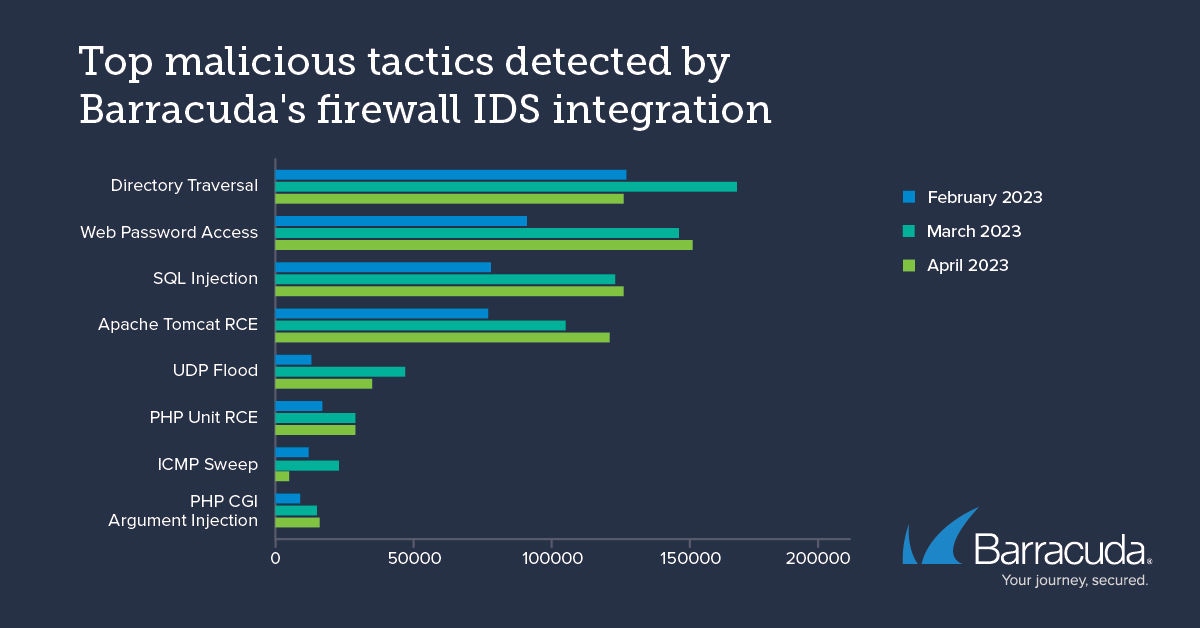

Die häufigsten böswilligen Taktiken, die Anfang 2023 durch die Firewall-IDS-Integration von Barracuda entdeckt wurden

Angriffsziel: Kompromittierung und Fernsteuerung anfälliger Systeme

Ein Verzeichnis- oder Pfad-Traversal-Angriff

Die am häufigsten von unserer Firewall-IDS-Integration Anfang 2023 erkannte bösartige Signatur war ein Directory-Traversalangriff, der auch als Pfad-Traversal bezeichnet wird. Mit dieser Taktik können Angreifer einen falsch konfigurierten Webserver nutzen, um unberechtigterweise auf Daten zuzugreifen, die außerhalb des Hauptverzeichnisses (Web-Stammverzeichnis) gespeichert sind. Ein Traversal-Angriff kann es Angreifern manchmal ermöglichen, bösartige Dateien hochzuladen und Anfragen auszuführen. Diese Taktik wurde erstmals im Jahr 2008 gemeldet und jeder ungeschützte HTTP-Server ist angreifbar.

Angriffsziel: Kompromittierung und Fernsteuerung anfälliger Systeme

SQL-Injektion

An zweiter Stelle steht diese schwerwiegende Taktik, die es einem Angreifer ermöglicht, die Abfragen einer Anwendung an ihre Datenbank zu stören, indem er speziell gestalteten bösartigen Code injiziert. Mit der Code-Injektionstechnik kann der Angreifer vertrauliche Daten lesen, administrative Vorgänge ändern und Befehle an das Betriebssystem des anfälligen Servers senden. Über diese Taktik wurde erstmals im Jahr 2003 berichtet, heute wird sie jedoch häufiger gegen ältere Funktionsschnittstellen eingesetzt. Im Jahr 2022 wurde sie laut CWE als drittgefährlichste Softwareschwachstelle gelistet.

Apache Tomcat – Remote Code Execution (RCE)

Bei dieser Taktik versuchen Angreifer, eine ungepatchte RCE-Schwachstelle in Apache Tomcat auszunutzen, von der Produkte seit der 2011 veröffentlichten Version 7 betroffen sind. Apache Tomcat ist ein weit verbreiteter Open-Source-Server für die Bereitstellung Java-basierter Web-Applikationen.

RCE-Sicherheitslücken ermöglichen bei einem Angriff die Fernsteuerung eines Systems und führen Befehle aus, um Malware oder anderen bösartigen Code auf den Computern oder dem Netzwerk eines Opfers zu installieren. Die Angreifer benötigen keinen physischen Zugriff auf den Computer. Aus diesem Grund werden RCE-Schwachstellen fast immer als kritisch eingestuft. Für Apache Tomcat wurden im Laufe der Jahre mehrere Code-Schwachstellen gemeldet, darunter 20 CVEs (Common Vulnerability and Exposures, also häufige Schwachstellen und Expositionen) für das Produkt, die einen Schweregrad von 7,5 oder höher aufweisen, und es wurden viele entsprechende Software-Patches veröffentlicht.

PHPUnit - RCE

Diese Erkennung identifiziert Versuche, einen RCE-Bug gegenüber PHPUnit auszunutzen, eine Testumgebung für in der Programmiersprache „PHP“ geschriebene Anwendungen. PHP-Anwendungen sind in gängigen Content-Management-Systemen wie WordPress und MailChimp oder anderen Modulen von Drittanbietern zu finden, sodass der potenzielle Umfang einer erfolgreichen Sicherheitsverletzung groß ist. Ein erfolgreicher Angriff würde es einem Angreifer ermöglichen, Code in einer kompromittierten PHP-Anwendung auszuführen und die Kontrolle über das System zu erlangen, in das es eingebettet ist. Die Schwachstelle stammt aus dem Jahr 2017.

PHP Common Gateway Interface-Code-Injection

Wie bereits erwähnt, ist PHP eine Allzweckprogrammiersprache, die im Allgemeinen für die Webentwicklung verwendet wird. Schätzungen zufolge basieren etwa 80 % aller Webseiten auf PHP-Frameworks. Diese Angriffstaktik aus dem Jahr 2012 zielt auf das Common Gateway Interface (CGI) von PHP ab. CGI ist die sogenannte „Middleware“ zwischen einem Webserver und externen Datenbanken und Informationsquellen. CGI wird beispielsweise in Bereichen eingesetzt, wenn ein Kunde ein Produkt in seinen Online-Warenkorb legt oder wenn jemand Daten in ein Online-Formular eingibt und auf „Senden“ klickt. In jedem Fall werden die Informationen automatisch von einem CGI-Skript verarbeitet und an den Server gesendet. Wenn das CGI-Setup falsch konfiguriert wurde, ist es anfällig für eine bösartige Code-Injektion, die es einem Angreifer ermöglicht, das System aus der Ferne zu steuern.

Angriffsziel: Sensible Daten gewinnen

Zugriff auf die Passwortdatei des Webservers

Hierbei handelt es sich um einen opportunistischen Angriff, bei dem Angreifer auf potenziell falsch konfigurierte Webserver abzielen und versuchen, auf Listen lokaler Benutzer und deren Passwortinformationen zuzugreifen, die eigentlich beschränkt sein sollten. Im Erfolgsfall können die gestohlenen Zugangsdaten dazu verwendet werden, in das Netzwerk einzudringen.

ICMP oder „ping“-Suche

Hierbei handelt es sich um eine Netzwerk-Scan-Technik, die sowohl legitim als auch böswillig eingesetzt wird, um durch Aussenden eines „Ping“ festzustellen, ob eine Reihe von IP-Adressen mit einem aktiven Gerät wie einem Computer verknüpft sind. Beim Scannen können mehrere IPs und Geräte gleichzeitig gepingt werden. Diese Taktik wird von Sicherheitsteams zur Netzwerküberwachung eingesetzt, um festzustellen, welche IP-Adressen verwendet werden oder verfügbar sind, während Angreifer sie zur Ausspähung und Vorplanung eines Angriffs nutzen können. Alle ungeschützten Systeme, die mit dem Internet verbunden sind, sind potenzielle Ziele, und Angreifer wenden diese Taktik bereits seit 2006 an.

Angriffsziel: Disruption/Denial of Service

UDP-Flut

Das User Data Protocol (UDP) ist ein zentrales Kommunikationsprotokoll, das verwendet wird, um Datenbits über das Internet von einer IP zur anderen zu senden. Dieses Protokoll wird verwendet, wenn die Geschwindigkeit der Datenübertragung wichtiger als Genauigkeit und Zuverlässigkeit ist, z. B. während Live-Übertragungen oder Online-Spielen. Die höheren Geschwindigkeiten werden teilweise durch eine reduzierte Fehlerprüfung erreicht. Eine „UDP-Flut“ tritt auf, wenn die Rate der UDP-Datenpakete, die an eine IP-Adresse, beispielsweise einen zufälligen Port auf einem Zielsystem, gesendet werden, einen definierten Schwellenwert überschreitet und das System abstürzt, was zu einem Denial of Service (DoS) führt. Jedes ungeschützte System, das mit dem Internet verbunden ist und UDP-basierte Dienste bereitstellt, ist ein potenzielles Ziel.

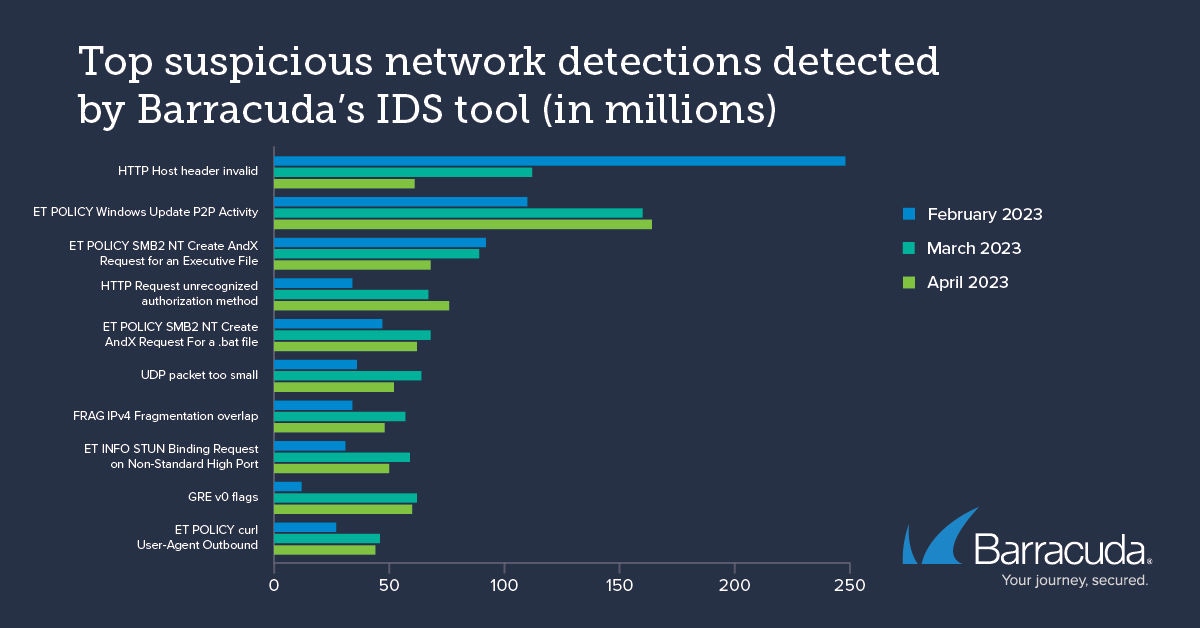

Verdächtigste Taktiken, die Anfang 2023 vom IDS-Tool von Barracuda entdeckt wurden

Die Erkennungen von Barracuda IDS verdeutlichen die vielen Millionen potenzieller Angriffe oder Angriffe im Frühstadium, die überall auf Unternehmen abzielen, und zwar jede Minute. Nicht alle Erkennungen sind bösartig, einige kennzeichnen lediglich eine Erkennung, die möglicherweise gegen eine Sicherheitsrichtlinie des Unternehmens verstößt (gekennzeichnet mit „ET POLICY“ und „ET INFO“).

Es wäre leicht, diese Entdeckungen als Hintergrundrauschen abzutun. Es lohnt sich jedoch, einen genaueren Blick auf die Liste zu werfen, da sie Taktiken offenbart, die im Erfolgsfall zu einem wesentlich schwerwiegenderen Vorfall führen könnten.

Zwischen Februar und April 2023 erkannte Barracuda IDS am häufigsten Anfragen auf Zugriff auf einen ungültigen oder nicht existierenden Domainnamen (den „Host Header“). Wenn der Zielserver den eingehenden Host-Headern implizit vertraut oder sie nicht validiert und den Zugriff zulässt, können Angreifer über SQL-Injection eine bösartige Nutzlast einschleusen.

Peer-to-Peer-Aktivitäten („P2P“, die zweithäufigste Erkennung) können völlig legitim sein, wie z. B. die automatische Übertragung von Windows-Updates zwischen verbundenen Computern. Sie können jedoch auch von Angreifern zur bot-ähnlichen Verstärkung eines Angriffs, wie z. B. eines DoS-Angriffs, oder als Kanal für die Befehls- und Kontroll-Kommunikation missbraucht werden, nachdem ein Ziel kompromittiert worden ist.

Hohe Erkennungsraten gab es auch bei eingehenden Angriffen auf das SMB (Server Message Block, „SMB2“)-Protokoll. Es handelt sich dabei um ein Netzwerkprotokoll, das Computern die gemeinsame Nutzung von Dateien und Hardware wie Drucker und externe Festplatten ermöglicht, wenn sie mit demselben Netzwerk verbunden sind. Von Februar bis April 2023 waren die Top-Erkennungen von Barracuda IDS Anfragen zum Erfassen und Öffnen von ausführbaren Dateien und Batch-Dateien (automatische Befehlsskripte). Das SMB-Protokoll kann für Brute-Force-Angriffe, Adversary-in-the-Middle-Angriffe, Pufferüberlauf (Speicherüberschwemmung), Ransomware und Remote-Code-Ausführung missbraucht werden. Der berüchtigte WannaCry-Angriff nutzte SMB-Schwachstellen.

Viele der wichtigsten Bedrohungen, die das Barracuda IDS-Tool erkennt, sind potenzielle Auslöser von DoS-Angriffen. Wie oben erwähnt, übertragen UDP-Pakete beispielsweise Informationen mit hoher Geschwindigkeit über das Internet. Sehr kleine Datenpakete können die Übertragungsrate von Paketen pro Sekunde erhöhen, die Zielhardware überlasten und zum Ausfall führen („UDP-Datenpakete zu klein“). Am anderen Ende der Skala fragmentieren sich die gesendeten Datenpakete, wenn sie zu groß sind („FRAG IPv4 Fragmentierungsüberlappung“). Ein Denial-of-Service kann ausgelöst werden, wenn das empfangende Netzwerk die Fragmente nicht wieder zusammensetzen kann, weil sie sich überlappen, sie betrügerisch sind, doppelt vorkommen, nicht in der richtigen Reihenfolge sind usw. Dies führt zu Netzwerküberlastung und DoS.

Session Traversal Utilities für NAT (STUN) und Generic Routing Encapsulation (GRE) – die Verwendung eines Routing-Protokolls innerhalb eines anderen – ermöglichen ebenfalls DoS-Angriffe und Botnets.

Fazit: Die Gefahr, die in der Masse untergeht

Intrusion-Detection-Tools sind leistungsstarke Frühwarnsysteme. Unsere Analyse der IDS- und Firewall-IDS-Integrationen von Barracuda zeigt, dass Schwachstellen nicht von selbst verschwinden. Die Gefahr besteht darin, dass es mit der Zeit immer schwieriger wird, diese Schwachstellen zu finden und zu beseitigen. Sie werden zu tief eingebetteten, unbekannten Schwachstellen, die in Systeme oder Anwendungen integriert sind, die von einem Kollegen entwickelt wurden, der vor Jahren das Unternehmen verlassen hat.

Ein mehrschichtiger Schutzansatz mit mehreren Ebenen tiefgreifender Erkennung und Prüfung ist unerlässlich. Dies sollte Teil eines allgemeinen Sicherheitsrahmens sein, der robuste Sicherheitstechnologien der nächsten Generation und Unterstützung von Expertenanalysen umfasst, um unbekanntes Verhalten und Anomalien zu erkennen, die andernfalls durchs Netz rutschen könnten – und um auf die Bedrohungen zu reagieren und diese zu beheben.

Das kleinste Signal kann der Vorbote eines bevorstehenden Sturms sein. Ignorieren Sie die Hinweise nicht, aber lassen Sie sich auch nicht davon überwältigen. Wenn Sie nicht die Zeit oder keine internen Experten haben, können Sie einen gemanagten XDR-Service buchen, der ein SOC beinhaltet, das jeden Winkel Ihrer IT-Umgebung Tag für Tag für Sie überwacht.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.