Biegen, nicht brechen: Wie Angreifer und Verteidiger voneinander lernen

Seit über 30 Jahren kämpfen Cyber-Angreifer und Security-Teams in der digitalen Landschaft gegeneinander. Die eine Seite sucht nach Lücken und Schwächen als Angriffsziele, die andere Seite behebt und schützt sie. Das Tempo des Konflikts beschleunigt sich. Heute gibt es über eine Milliarde bekannter Malware-Programme. Davon sind 94 Millionen in den letzten 12 Monaten erschienen. 2009 waren es jährlich 25 Millionen.

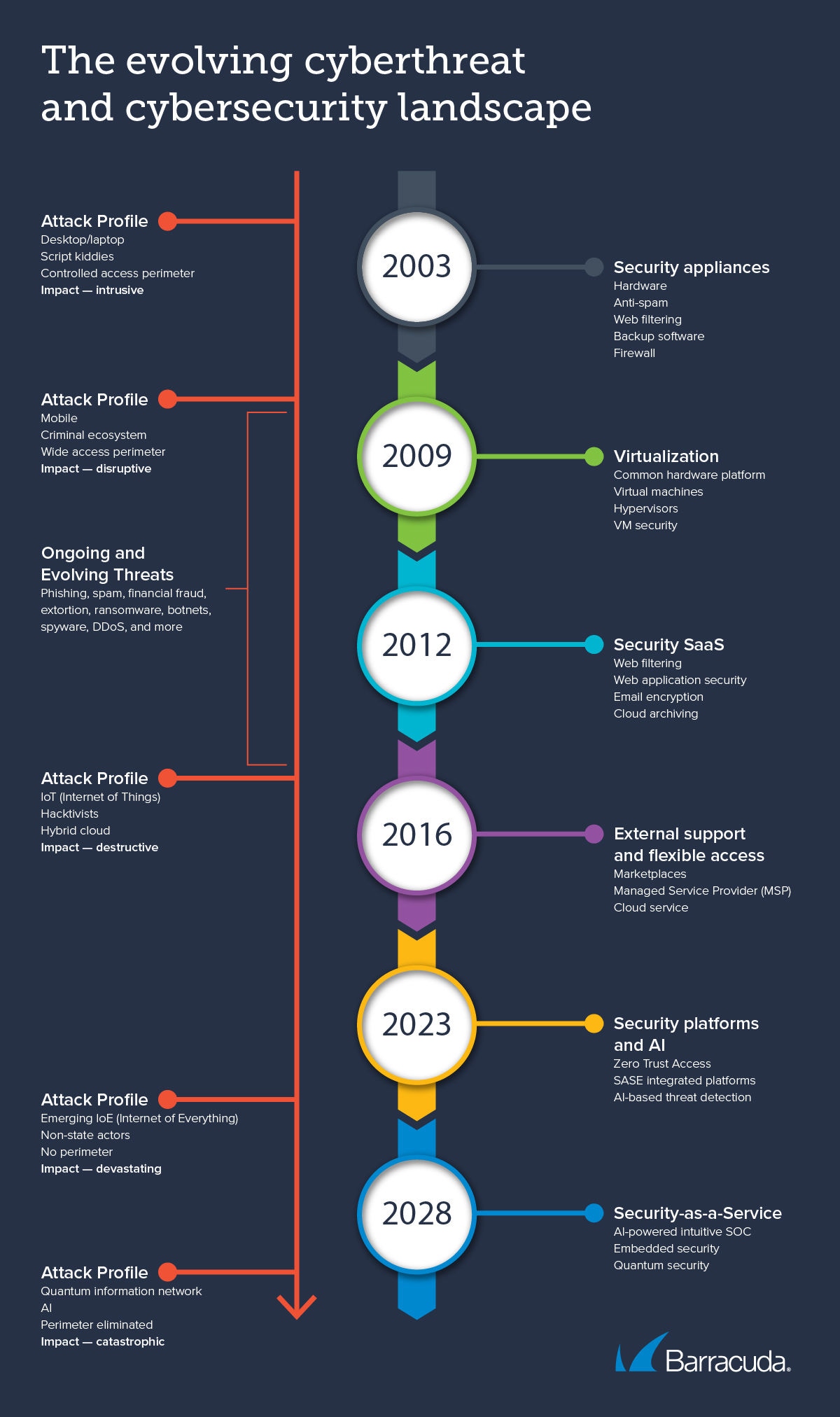

Anlässlich des 20. Jahrestages von Barracuda haben wir einen Blick darauf geworfen, wie sich Cyberangriffe und Cybersecurity seit unseren Anfängen im Jahr 2003 entwickelt haben und was uns noch bevorstehen kann.

Die Landschaft bis 2003

Cyberbedrohungen und Cybersecurity als Abwehrmaßnahme dagegen nahmen Mitte der 1980er zu Das Cascade-Virus von 1987/8, der Morris-Wurm 1988, das Melissa-Virus 1999, um nur einige zu nennen.

2003 hatten Cyberbedrohungen angefangen, sich zu vervielfältigen und zu vermehren. Die Angriffe blieben jedoch weitgehend fragmentiert, störend und häufig opportunistisch. Viren, Würmer und andere Malware nutzten den Anstieg der geschäftlichen Verwendung des Internets aus, wurden aber nicht wirklich als Teil von organisierten Angriffskampagnen von Cyberkriminellen eingesetzt. Die Angriffe zielten auf Laptops und Desktop-Geräte ab und suchten nach Fehlstellen in einem definierten und kontrollierten Perimeter.

Die entsprechende Cybersecurity-Landschaft konzentrierte sich auf das Scannen nach bekannter Malware und deren Erkennung anhand ihrer Signaturen und auf das Blockieren von Spam, Viren und einfachen Webangriffen. Das System zur Erkennung statischer Signaturen wurde bald durch heuristische Erkennung ergänzt (Erkennung von Viren durch Untersuchung des Codes auf verdächtige Eigenschaften), um die wachsende Zahl von bis dahin unbekannten Malware-Varianten zu erkennen.

Das erste Push-fähige BlackBerry-Mobiltelefon stand jedoch bereits in den Startlöchern und wurde 2002 herausgebracht – und Mitarbeitende und Daten waren nicht länger von den herkömmlichen Grenzen des Arbeitsplatzes eingeschränkt. Es dauerte nicht lange, bis andere Geräte, Technologien und Anwendungen folgten und sich alles für immer veränderte.

Bis 2009

2009 übernahmen mobile Geräte, Services und Software die Geschäftslandschaft. Das Security-Perimeter erstreckte sich immer weiter nach Außen, und die Angreifer organisierten sich. Finanzbetrug, Phishing, Ransomware, Spyware, Botnets und Denial of Service (DoS und DDoS) machten beim Ökosystem der Cyberbedrohungen bei – und verließen es nicht mehr. Einige der Angriffstaktiken, über die in dieser Zeit erstmals berichtet wurde – wie SQL Injection – werden auch heute noch verwendet.

Um größere und vielfältigere Workloads zu bewältigen, wurden virtuelle Maschinen (VM) und Virtualisierung zu integralen Komponenten von IT-Netzwerken. Es kann schwieriger sein, den Überblick über Workloads und Anwendungen in einer virtualisierten Umgebung zu behalten, da sie zwischen Servern migrieren, was die Überwachung von Security-Richtlinien und -Konfigurationen erschwert. Unzureichend geschützte VMs können mit Malware anvisiert werden, die sich nach der Infizierung über die gesamte virtuelle Infrastruktur ausbreiten kann. Die Virtualisierung bot außerdem einige Security-Vorteile. Wenn eine VM von dem breiteren Netzwerk isoliert ist, kann sie für Malware-Analysen, Penetrations- und Szenario-Tests verwendet werden.

Bis 2012

Das Zeitalter der modernen Ransomware war angebrochen. Webbasierte und Social-Engineering-Angriffe verbreiteten sich und die Angriffe von staatlich unterstützten Gruppen und Hacktivisten nahmen zu.

Gleichzeitig verlagerten die geschäftlichen Anforderungen an skalierbare, zugängliche Security, die in Echtzeit aktualisiert werden kann und keine Ressourcen beansprucht, die Security in die Cloud und in As-a-Service- Verbrauchsmodelle. Organisationen suchten auch nach Security, die ihr wachsendes Volumen an in der Cloud gehosteten Assets speichern und schützen kann und nach fortschrittlicher E-Mail-Sicherheit, um die immer ausgefeilteren E-Mail-basierten Angriffe zu bekämpfen.

Bis 2016

Im Laufe des Jahrzehnts wurden Cyberangriffe immer produktiver und zerstörerischer. Vernetzte Internet-of-Things (IoT) -Systeme und hybride Cloud/vor-Ort-IT-Umgebungen sind weit verbreitet und bieten Angreifern eine breitere Angriffsfläche und neue Schwachpunkte, die sie angreifen und ausnutzen können. Angreifer verwendeten dateilose Malware und legitime oder integrierte IT-Tools, um Security-Maßnahmen und Erkennung zu umgehen.

Die erforderlichen Fähigkeiten und Ressourcen zum Schutz einer komplexen digitalen Umgebung vor solchen Bedrohungen überforderten viele Organisationen und sie wendeten sich in zunehmendem Maße an Managed Service Provider für externe Unterstützung. Security-Vorkehrungen wurde flexibler, waren über die großen Online-Marktplätze und andere Service-Anbieter verfügbar, so dass sie innerhalb von Minuten gekauft und in Betrieb genommen werden konnte.

2017 sollte ein entscheidendes Jahr für Cyberbedrohungen und Cybersecurity werden. Es war das Jahr, in dem das leistungsstarke, auf das SMB-Protokoll abzielende Exploit-Tool EternalBlue veröffentlicht wurde und das Jahr von zwei Angriffen mit enormen globalen Auswirkungen – WannaCry und NotPetya.

Bis 2023

Heute sehen wir, wie sich das Internet der Dinge zum Internet von allem (IoE) entwickelt. Integration und Transparenz von Security können nur schwer Schritt halten – was zu Security-Lücken führt, auf die Angreifer schnell abzielen und diese ausnutzen.

Sowohl Angreifer als auch Verteidiger machen sich KI und maschinelles Lernen zunutze. Erstere, um immer überzeugendere Social-Engineering-Angriffe und Malware zu fertigen, ihr Gegenüber, um immer intelligentere Security-Tools zur Erkennung und Blockierung zu entwickeln.

Aufgrund der weit verbreiteten Verfügbarkeit von Malware-Tools und -Infrastruktur als Service, sind Cyberangriffe innerhalb der Reichweite von viel mehr Kriminellen und die Verbreitung von Ransomware, Erpressung und vielem mehr wird vorangetrieben, peilt Unternehmen mit vielen Benutzern, Geräten, Anwendungen und Daten an, die weit jenseits von dem aktiv sind, was einmal das Perimeter war.

Security hat sich angepasst und durchgängige Netzwerk-Security-Plattformen von einzelnen Anbietern implementiert, die erweiterte Security an das Edge bringen – bekannt als Secure Access Service Edge (oder SASE). Mit Zero Trust-basierten Zugriffskontrollen, Bedrohungsinformationen, Reaktion auf Vorfälle und 24/7 Security Operations Centern.

Der Krieg zwischen Russland und der Ukraine, der 2022 begann, hat die Welt auch daran erinnert, wie Cyberangriffstaktiken wie DDoS, Wipers und mehr in Zeiten geopolitischer Spannungen als Cyberwaffen eingesetzt werden können.

Bis 2028

Wie sieht die Zukunft aus?

Auf dem Weg in die zweite Hälfte dieses Jahrzehnts wissen wir, dass Security-Perimeter der Vergangenheit angehören und dass Angriffe eher katastrophale Folgen haben werden, weil wir so abhängig von riesigen miteinander verbundenen digitalen Systemen und Infrastrukturen geworden sind. Security muss tief in diese Systeme eingebettet werden.

Wir gehen davon aus, dass die weit verbreitete Übernahme von KI andauern wird, was erhebliche Auswirkungen auf Unternehmen, die Gesellschaft und die geopolitische Stabilität haben wird. KI wird es Security Operations Centern ermöglichen, intuitiv und responsiv zu werden und so die Erkennung, das Verstehen und die Eindämmung von komplexen Vorfällen zu beschleunigen.

Man geht davon aus, dass Quantencomputer bis zum Ende des Jahrzehnts kommerziell rentabel sein werden und alles verändern, von der Arzneimittelentwicklung und den Finanzmärkten bis hin zum Klimawandel und der Wettervorhersage. Quantencomputer werden auch erhebliche Auswirkungen auf die Cybersecurity haben, einschließlich der Fähigkeit, herkömmliche Verschlüsselungen zu knacken.

Fazit

Cybersecurity ist ein Prozess Ein Rückblick auf die letzten 20 Jahre zeigt uns, dass sich Angreifer und Security-Teams kontinuierlich an die sich verändernde Landschaft und aneinander angepasst haben und beide Seiten den Wandel vorantreiben und von ihm angetrieben werden. In den kommenden Jahren wird sich das Tempo des Wandels fortsetzen und beschleunigen. Es wird neue Schwachstellen und neue Bedrohungen geben, neben jahrzehntealten Taktiken und Schwächen – Security muss auf alles vorbereitet sein.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.