PYSA Ransomware verstärkt Angriffe auf Schulen

Es ist weithin bekannt, dass Bildungseinrichtungen bereits seit vielen Jahren Angriffe abwehren müssen, die auf Ransomware oder anderen Angriffsmethoden basieren. Doch die kriminelle Vereinigung hinter PYSA hat die Messlatte noch einmal höher gelegt. Sie verwendet einen neuen Remote Access Trojan (Trojaner für Remotezugriff), den sogenannten „ChaChi“.

Remote Access Trojaner (RAT) ermöglichen es Hackern, auf infizierte Systeme zuzugreifen und diese aus der Ferne zu kontrollieren. Obwohl es Software für den Systemfernzugriff bereits seit den 1980er Jahren gibt, wurde diese erst als Malware verwendet, als in den späten 1990er Jahren Trojaner-Fähigkeiten dafür entwickelt wurden. Als Trojaner kann sich die Fernzugriffssoftware tarnen, sodass sie den Netzwerk- oder Endpunktschutz von Opfern ohne ihr Wissen durchbrechen kann. Sobald sich die Software im Netzwerk etabliert hat, sorgt sie dafür, dass sie nicht von den vorhandenen Verteidigungsmaßnahmen entdeckt wird. Aus dem IBM Security Cost of a Data Breach Report (IBM-Bericht 2020: Die Kosten einer Datenschutzverletzung) geht hervor, dass die durchschnittliche Zeit zur Identifizierung einer durch einen böswilligen Angriff verursachten Sicherheitsverletzung 230 Tage beträgt.

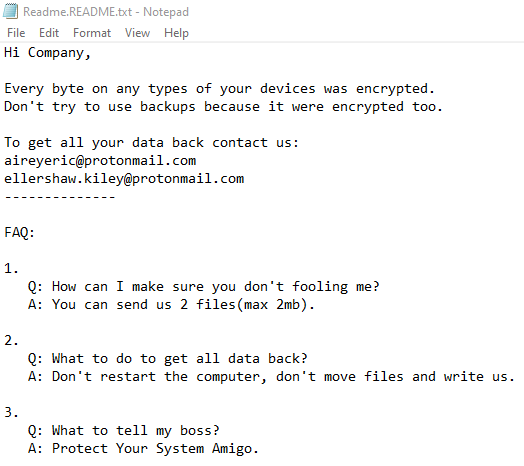

PYSA ist eine Art von Ransomware, die im Rahmen der neuen „Big Game“-Angriffe zum Einsatz kommt. Dabei wählen Kriminelle Ziele basierend auf ihrer wahrgenommenen Zahlungsfähigkeit aus. PYSA steht für „Protect Your System Amigo“ (Schütze dein System, Amigo), ein Satz, der Teil der Lösegeldforderung ist, die für Opfer hinterlassen wird.

Wieso „ChaChi“ PYSA-Angriffe noch gefährlicher macht

Kriminelle, die PYSA-Ransomware verwenden, nutzen jetzt einen RAT namens „ChaChi“, um Bildungseinrichtungen gleich doppelt zu erpressen. Es ist zwar nicht ungewöhnlich, dass Ransomware-Angriffe RATs verwenden, doch die Kombination von PYSA und ChaChi ist ein Grund zur Sorge.

Wenn sich PYSA Zugang zu den Netzwerken von Opfern verschafft, werden diese zunächst mithilfe von Tools wie Advanced Port Scanner und Advanced IP Scanner ausgekundschaftet. Anschließend werden verschiedene andere Tools wie Koadic, WinSCP und Mimikatz installiert. Die Angreifer bedienen sich dieser Hilfsmittel, um sich lateral durch das System zu bewegen, Privilegien zu erweitern und sensible Daten abzugreifen, bevor sie schlussendlich die Windows- und Linux-Geräte ihrer Opfer verschlüsseln. PYSA wird als Ransomware-as-a-Service angeboten und lässt sich mehreren bestätigten Angriffen zuordnen. Die bekannten Infektionsvektoren sind Brute-Force-Angriffe, Phishing-E-Mails und nicht autorisierte RDP-Verbindungen (Remote Desktop Protocol) zu Domänencontrollern.

Der 2019 entwickelte ChaChi-RAT wurde im Laufe der Zeit weiter überarbeitet, um auch Port-Forwarding, DNS-Tunneling und Verschleierungsfähigkeiten zu integrieren. ChaChi bietet die Command-and-Control(C2)-Funktionen für PYSA-Täter, die DNS- und HTTP-Protokolle verwenden. Bei ChaChi handelt es sich um eine der vielen Malware-Formen, die in Go (auch bekannt als „Golang“) geschrieben wurden, was diesen RAT um einiges effektiver macht. Go-basierte Malware hat für Angreifer drei Vorteile:

- Da eine plattformübergreifende Kompilierung ermöglicht wird, können codebasierende Binärdateien für mehrere Betriebssysteme unterstützen.

- Go-basierte Binärdateien können nur schwer durch Reverse-Engineering analysiert werden, sodass diese Malware schwerer zu entdecken ist.

- Go wurde mit einem robusten Netzwerk-Stack und allen notwendigen Tools zur Manipulation von Netzwerkpaketen und -anfragen entwickelt.

Das FBI veröffentlichte im März eine Warnung, in der vor Angriffen auf höhere Bildungseinrichtungen gewarnt wurde. Mehrere Schulen in den Vereinigten Staaten und im Vereinigten Königreich mussten seitdem Angriffe von PYSA und ChaChi abwehren. Das Forschungsteam von Blackberry hat eine detaillierte Analyse dieses Angriffs vorgenommen.

Phishing ist zu einer beliebten Angriffsform geworden. Barracuda bietet KI-basierte Anti-Phishing Protection, die auch diejenigen Bedrohungen erkennt und blockiert, die E-Mail-Gateways nicht erkennen können. Schützen Sie Ihr Netzwerk gegen alle 13 Arten von E-Mail-Bedrohungen mit Barracudas Total Email Protection.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.