Threat-Spotlight: Neue InterPlanetary Storm-Variante, die auf IoT-Geräte abzielt

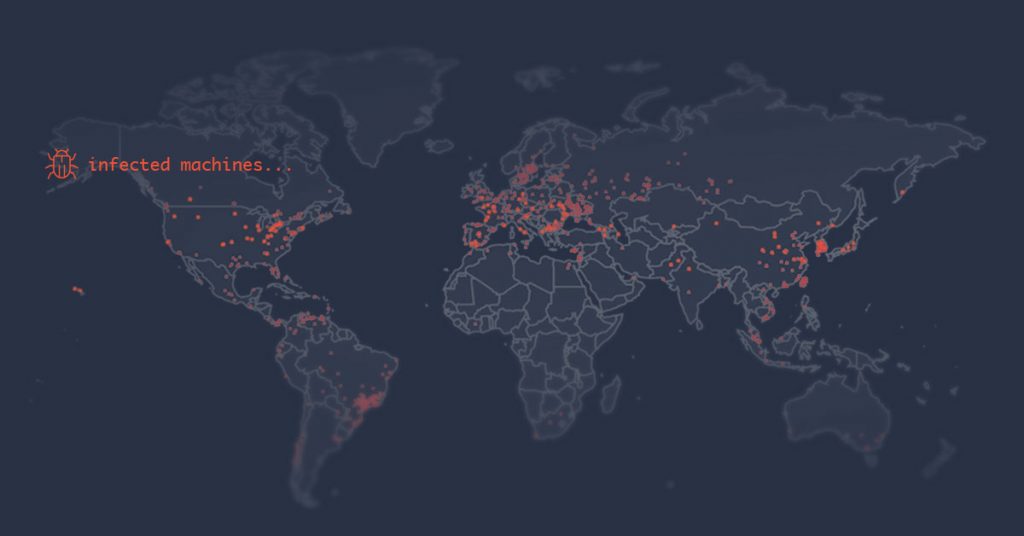

Die cyberkriminelle Organisation hinter der Malware InterPlanetary Storm hat eine neue Variante in Umlauf gebracht, die jetzt neben Windows- und Linux-Computern auch auf Mac- und Android-Geräte abzielt. Die Malware baut ein Botnet auf, das laut Barracuda-Forschern derzeit rund 13.500 infizierte Computer in 84 verschiedenen Ländern auf der ganzen Welt umfasst, und diese Zahl wächst weiter.

Der Großteil der Geräte, die der Malware zum Opfer gefallen sind, befindet sich in Asien.

- 59 % der infizierten Rechner befinden sich in Hongkong, Südkorea und Taiwan

- 8 % befinden sich in Russland und der Ukraine

- 6 % sind in Brasilien

- 5 % sind in den Vereinigten Staaten und Kanada

- 3 % sind in Schweden

- 3 % sind in China

- Die Anteile der anderen Länder betragen maximal 1 %

Hier finden Sie eine nähere Betrachtung dieser aufkommenden Bedrohung sowie Lösungen zur Erkennung, Awehr und Behebung der Angriffe.

Bedrohung im Fokus

Neue Variante der InterPlanetary Storm-Malware — Diese neue Malware-Variante verschafft sich Zugriff auf Computer, indem sie einen Wörterbuchangriff gegen SSH-Server ausführt, ähnlich wie FritzFrog, eine weitere Peer-to-Peer-Malware (P2P). Außerdem kann sie über den Zugriff auf offene ADB-Server (Android Debug Bridge) eindringen. Die Malware erkennt die CPU-Architektur und das Betriebssystem ihrer Opfer und kann auf ARM-basierten Geräten laufen – diese Architektur wird häufig bei Routern und anderen IoT-Geräten eingesetzt.Die Malware heißt InterPlanetary Storm, da sie das p2p-Netzwerk InterPlanetary File System (IPFS) und dessen zugrundeliegende libp2p-Implementierung verwendet. So können infizierte Knoten direkt oder über andere Knoten (Relays) miteinander kommunizieren.Die erste Variante von Interplanetary Storm, die es auf Windows-Computer abgesehen hatte, wurde im Mai 2019 von Forschern von Anomali entdeckt, und im Juni dieses Jahres wurde eine Variante gemeldet, die Linux-Rechner angreifen kann. Diese neue Variante, die Barracuda-Forscher Ende August erstmals entdeckten, zielt auf IoT-Geräte wie Fernseher, die auf Android-Betriebssystemen ausgeführt werden, und Linux-basierte Maschinen wie Router mit schlecht konfiguriertem SSH-Dienst ab.

Während das Botnet, das diese Malware erstellt, noch keine klar erkennbare Funktion hat, ermöglicht es den Kampagnenbetreibern jedoch eine Hintertür zu den infizierten Geräten, sodass sie später für Cryptomining, DDoS oder andere groß angelegte Angriffe verwendet werden können.

Die Details

Diese Variante von InterPlanetary Storm ist in Go geschrieben, nutzt die Go-Implementierung von libp2p und ist mit UPX gepackt. Sie verbreitet sich per SSH Brute-Force und über offene ADB-Ports und liefert Malware-Dateien an andere Knoten im Netzwerk aus. Die Malware ermöglicht außerdem Reverse Shell und kann Bash Shell ausführen.Barracuda Experten haben mehrere einzigartige Funktionen entdeckt, die dafür sorgen sollen, dass die Malware auch nach der Infektion eines Geräts bestehen und geschützt bleibt.

- Sie erkennt Honeypots. Die Malware sucht nach dem String „svr04“ in der Standard-Shell-Eingabeaufforderung (PS1), der zuvor vom Cowrie-Honeypot verwendet wurde.

- Sie wird automatisch aktualisiert. Die Malware gleicht die Version der laufenden Instanz mit der neuesten verfügbaren Version ab und aktualisiert sich nach Bedarf.

- Sie versucht, sich zu verankern, indem sie einen Dienst installiert (system/systemv), mit Hilfe eines Go Daemon-Pakets.

- Sie vernichtet andere Prozesse auf dem Gerät, die eine Bedrohung für die Malware darstellen, beispielsweise Debugger und konkurrierende Malware. Dazu sucht sie nach folgenden Strings in Prozess-Befehlszeilen:

- "/data/local/tmp"

- "rig"

- "xig"

- "debug"

- "trinity"

- "xchecker"

- "zypinstall"

- "startio"

- "startapp"

- "synctool"

- "ioservice"

- "start_"

- "com.ufo.miner"

- "com.google.android.nfcguard"

- "com.example.test"

- "com.example.test2"

- "saoas"

- "skhqwensw"

Von Interplanetary Storm mitgeteilte Schlüssel

Das Backend der Malware teilt der IPFS Distributed Hash Table (DHT) folgende Schlüssel mit. Infizierte Knoten werden anschließend versuchen, Peers zu finden, welche die benötigten Dienste liefern können:

| Schlüssel | Zweck |

| requeBOHCHIY2XRMYXI0HCSZA | C2 |

| proxybackendH0DHVADBCIKQ4S7YOX4X | Proxy-Backend |

| web-api:kYVhV8KQ0mA0rs9pHXoWpD | Dateiverteilungs-Backend |

Jeder infizierte Knoten wirbt mit dem Schlüssel „fmi4kYtTp9789G3sCRgMZVG7D3uKalwtCuWw1j8LSPHQEGVBU5hfbNdnHvt3kyR1fYUlGNAO0zactmIMIZodsOha9tnfe25Xef1“, um mitzuteilen, dass er Teil des Botnetzes ist. Die ID des jeweils infizierten Geräts wird bei der Erstinfektion erzeugt und wiederverwendet, wenn das Gerät neu gestartet oder die Malware aktualisiert wird.

Infizierte Knoten werden zudem Schlüssel in der Form „stfadv:<cheksum>“ mitteilen, um anzuzeigen, dass der Knoten eine Datei mit dieser Prüfsumme bereitstellen kann.

Kommunikationsprotokolle

Libp2p-Anwendungen verarbeiten eingehende Verbindungen (Streams) basierend auf einer logischen Adresse (d. h. der Transportschicht unbekannt) als Protokoll-ID bezeichnet. Normalerweise haben Protokoll-IDs eine pfadähnliche Struktur mit einer Versionsnummer am Ende.

Die folgenden Protokoll-IDs werden von der Malware benutzt:

| Protokoll-ID | Zweck | Hinweise |

| /sbst/1.0.0 | Wird zum Spawning von Reverse Shell genutzt | Auf Knoten gehostet |

| /sfst/1.0.0 | Wird für Dateiübertragung genutzt | Auf Knoten gehostet, Datei-Prüfsumme bestätigt die Integrität der ausgelieferten Datei |

| /sbpcp/1.0.0 | Wird für Proxy genutzt, Verbindung zur Backend-Auslieferung | Auf Backend-Servern gehostet |

| /sbptp/1.0.0 | Wird für Proxy genutzt. Forward-Proxy-Kanal. | Auf Knoten gehostet |

| /sreque/1.0.0 | Wird für Scanner-Warteschlange genutzt. | Auf Knoten gehostet, Befehle von der c2-Signatur. Nachrichten auf diesem Kanal werden über JSON-Objekte mit Seriennummern versehen. Nachrichten vom c2 lauten entweder auf „brute-ssh“ oder „tcp-scan“ und weisen den Knoten an, auf Geräte mit Schwachstellen zu scannen. Der Knoten sendet die Ergebnisse dieser Scans. Die „brute-ssh“ Nachrichten vom c2 enthalten eine Liste mit IPs zum Angreifen sowie die Zugangsdaten, die genutzt werden sollen. |

Dateiverteilungs-Backend

Die Dateiverteilungs-Server können über den Schlüssel „web-api:kYVhV8KQ0mA0rs9pHXoWpD“ aufgespürt werden. Die jeweiligen Peers implementieren http über das libp2p-Protokoll und liefern folgende URLs aus:

| Pfad | Methode | Beschreibung |

| /version | GET | Peer-Version abrufen |

| /files/checksum?f=<file name> | GET | Aktuelle Prüfsumme der Datei <dateiname> abrufen |

| /files/seedrs-http?c=<checksum> | GET | Eine Liste der Knoten abrufen, welche die Datei ausliefern können |

| POST /files/seedrs-http | Blogbeitrag erläutert, | Knoten-Info hinzufügen |

| /nodes/ | Blogbeitrag erläutert, | Knoten-Info hinzufügen |

IOC

Die Malware kann einige der folgenden Dateien ablegen:

| storm_android-amd64 | d4e3102b859ebfda5a276b2ce6f226e27fdcdef5e693ee7742be863236e2374a |

| storm_android-386 | 9dab7f5ff2873389a4b0e68cb84978fc5907cd2579bd15a1d39e277f5d2fdc27 |

| storm_android-arm64 | 16bcb323bfb464f7b1fcfb7530ecb06948305d8de658868d9c3c3c31f63146d4 |

| storm_android-arm7 | 56c08693fdf92648bf203f5ff11b10b9dcfedb7c0513b55b8e2c0f03b209ec98 |

| storm_linux-amd64 | ab462d9d2a9a659489957f80d08ccb8a97bbc3c2744beab9574fda0f74bd1fe2 |

| Storm_linux-386 | ba1e8d25cc380fdbbf4b5878a31e5ed692cfd2523f00ca41022e61f76654dd4f |

| storm_linux-arm64 | 50406ec7fa22c78e9b14da4ccc127a899db21f7a23b1916ba432900716e0db3d |

| storm_linux-arm7 | a2f4c9f8841d5c02ffd4573c5c91f7711c7f56717ddb981f719256163be986e8 |

| storm_darwin-amd64 | 4cd7c5ee322e55b1c1ae49f152629bfbdc2f395e9d8c57ce65dbb5d901f61ac1 |

So schützen Sie sich vor diesen Angriffen

Es gibt ein paar wichtige Schritte, die Sie zum Schutz vor dieser Malware-Variante unternehmen können.

- SSH-Zugang auf allen Geräten ordentlich konfigurieren. Das bedeutet, Schlüssel anstelle von Passwörtern zu benutzen, die den Zugang besser absichern. Wenn die Passwortanmeldung aktiviert und der Dienst selbst zugänglich ist, kann die Malware die mangelhaft konfigurierte Angriffsfläche ausnutzen. Das ist ein häufiges Problem bei Routern und IoT-Geräten, die so zur leichten Beute für diese Malware werden.

- Nutzen Sie ein Cloud-Sicherheitsmanagement-Tool zur Überwachung der SSH-Zugangskontrolle, um potenziell katastrophale Konfigurationsfehler zu beseitigen. Um gegebenenfalls einen gesicherten Zugang zu Shells zu bieten; statt die Ressource im Internet freizugeben, stellen Sie eine MFA-fähige VPN-Verbindung bereit und segmentieren Sie Ihre Netzwerke nach den jeweiligen Bedürfnissen, statt ganzen IP-Netzwerken den Zugang zu gestatten.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.