Der Ransomware-Angriff in Nevada bietet Lehren zur bundesstaatlichen Cyber-Resilienz.

Strategische Planung und Incident Response verwandelten einen katastrophalen Angriff in ein Vorbild für die Wiederherstellung

Die wichtigsten Erkenntnisse

- Vorbereitung zahlt sich aus: Nevadas frühere Investitionen in Cyberresilienz ermöglichten eine schnelle Mobilisierung und Wiederherstellung – selbst nachdem Angreifer Backup-Volumes gelöscht hatten.

- Ausgefeilte Angriffstaktiken: Bedrohungsakteure blieben monatelang unentdeckt und griffen auf Tausende sensibler Dateien zu.

- Koordinierte Reaktion und Wiederherstellung: Gut durchdachte Einsatzpläne, Lieferantenbeziehungen und bundesstaatliche Partnerschaften ermöglichten es Nevada, geschäftskritische Dienste innerhalb einer Woche wiederherzustellen und die vollständige Erholung innerhalb von 28 Tagen zu erreichen.

Im August 2025 gingen die Systeme der Regierung des Bundesstaates Nevada plötzlich offline. Was zunächst wie ein routinemäßiger Ausfall aussah, entpuppte sich als ein groß angelegter Ransomware-Angriff, der mehr als 60 staatliche Behörden betraf – darunter Systeme des Department of Motor Vehicles (DMV), Sozialdienste, Strafverfolgungsbehörden, staatliche Lohnabrechnung und weitere. Einige Systeme blieben 28 Tage lang offline.

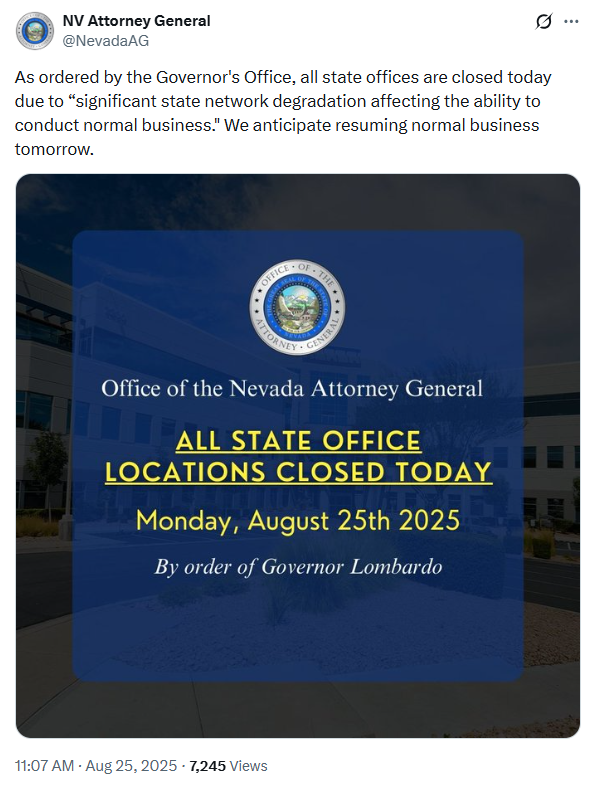

Der Generalstaatsanwalt von Nevada verkündet die Schließung bundesstaatlicher Dienststellen

Der Angriff und seine landesweite Auswirkung werden in einem Abschlussbericht (AAR) detailliert beschrieben, der gegen Ende Oktober veröffentlicht wurde. Der Bericht wurde von der Info-Tech Research Group verfasst, mit Beiträgen der Exekutive Nevadas und einer Eröffnungsrede des Chief Information Officer (CIO) des Bundesstaates. Der Bericht bietet einen Überblick über den Angriff und Einblicke in den Incident-Response-(IR-)Plan des Bundesstaates. Nevadas frühere Investitionen in Resilienz und Einsatzbereitschaft spielen in dieser Geschichte eine zentrale Rolle. Sie können die PDF-Datei hier herunterladen.

Vor dem Angriff

Nevada war dank jahrelanger Planung und Übung der Reaktion auf Vorfälle besser auf diese Krise vorbereitet als die meisten anderen Bundesstaaten. Im Bericht heißt es konkret:

- Nevada finanzierte Planung zur Reaktion auf Vorfälle, Cyberversicherung und technische Schutzmaßnahmen, die eine schnelle Wiederherstellung ermöglichten. Frühere Investitionen in Backup-Strategien, Mitarbeiterschulungen und die Vorbereitung auf die Wiederherstellung halfen dem Bundesstaat, schnell zu reagieren – selbst nachdem Angreifer Backup-Volumes gelöscht hatten.

- Gut ausgearbeitete und geprobte Ablaufpläne, kombiniert mit jährlichen Simulationen zwischen mehreren Behörden, stellten sicher, dass alle staatlichen Stellen ihre Rollen während eines echten Notfalls verstanden. Diese Übungen etablierten auch eine einheitliche Governance-Struktur für Entscheidungsfindung und Kommunikation.

- Ein Cyber-Versicherungsprogramm und vorverhandelte Beziehungen mit Mandiant und anderen Anbietern ermöglichten die schnelle Einbindung technischer und forensischer Spezialisten innerhalb weniger Stunden. Bestehende Beziehungen zum DHS und zum FBI sorgten dafür, dass die bundesstaatliche Unterstützung reibungslos integriert wurde.

Die AAR führt diese Vorbereitungen auf die kontrollierte und disziplinierte Reaktion zurück.

Der Angriff

Der Bericht nennt weder die Bedrohungsakteure noch die Malware-Varianten – öffentliche Berichte enthalten selten Details, die Abwehrmechanismen offenlegen oder anderen Angreifern helfen könnten. Solche Informationen werden intern und über geschlossene Gruppen wie Information Sharing and Analysis Centers (ISACs) geteilt, um die Verteidigung zu verbessern. Bis zum 28. Oktober 2025 ist der AAR von Nevada der vollständigste öffentliche Bericht über diesen bundesstaatlichen Cybervorfall.

Erstzugang

Am 14. Mai 2025 lud ein bundesstaatlicher Mitarbeiter versehentlich ein mit Malware infiziertes Systemadministrationstool von einer Spoofing-Website herunter und führte es aus. Der Angreifer nutzte SEO-Poisoning und Google Ads, um den bösartigen Link legitim erscheinen zu lassen. Der Bericht identifiziert zwar nicht die Malware, aber die Taktiken ähneln denen, die bei Nitrogen-Loader-Angriffen verwendet wurden. Auch wenn die Zuordnung unsicher ist, sind die Ähnlichkeiten bemerkenswert.

Der Bericht bestätigt nicht, ob der Mitarbeiter administrative Berechtigungen hatte, was Szenarien wie lokale Administrator-Rechte oder die Nutzung eines Systems, auf dem Administrator-Tools üblicherweise installiert waren, offenlässt.

Persistenz und Kommunikation

Die am 14. Mai installierte Malware erzeugte eine Hintertür, die aktiv blieb, auch nachdem Symantec die Quelldatei am 26. Juni erkannt und entfernt hatte. Die Hintertür nahm wahrscheinlich Konfigurationsänderungen vor und hinterließ Artefakte, die vom Endpunktschutz nicht erkannt wurden. Es wurde bei jeder Anmeldung eines Nutzers eine Verbindung zur Angreifer-Infrastruktur hergestellt, wodurch Bedrohungsakteure innerhalb des Kontexts des Nutzers operieren und Alarme durch systemweite Überprüfungen oder Netzwerkanomalien minimieren konnten.

Privilegieneskalation und laterale Bewegung

Nachdem die Angreifer Zugriff auf eine Workstation erlangt hatten, installierten sie ein Remote-Monitoring- und Management-Tool (RMM), mit dem sie Tastatureingaben protokollieren, Bildschirme einsehen und letztendlich 26 Sätze von Zugangsdaten erfassen konnten. Das RMM-Tool wurde zur primären Methode für die Informationssammlung, während die Hintertür den laufenden Zugriff sicherstellte. Vor diesem Hintergrund ergibt sich folgender wahrscheinlicher Pfad vom Arbeitsplatz-/Nutzerkontext zum Netzwerk- und Serverzugriff:

- Begonnen wurde mit dem Zugriff auf Nutzerebene und es wurde die Kommunikation über einen Hintertürzugang aufrechterhalten.

- Es wurde ein kommerzielles RMM-Tool manuell mit den Zugangsdaten des Nutzers installiert.

- RMM wurde verwendet, um Standard- und privilegierte Zugangsdaten zu erfassen, was administrative Anmeldungen ermöglichte.

- Es wurden administrativer Zugriff und RDP genutzt, um sich durch verschlüsselte Tunnel durch das Netzwerk zu bewegen.

Datendiebstahl

Die Angreifer fassten Zehntausende sensibler Dateien in einem einzigen ZIP-Archiv zusammen, das zur leichteren Übertragung in sechs Teile aufgeteilt wurde. Die Archivierung erleichterte die Übermittlung. Die Ermittler fanden keine Bestätigung für eine erfolgreiche Extraktion oder Beweise auf Leak-Sites. Eine Erklärung des Technology Office des Gouverneurs vom 27. August ließ jedoch vermuten, dass einige Daten möglicherweise außerhalb des Netzwerks verschoben wurden. Beide Aussagen können wahr sein, da die Standards für „Beweise“ und „Bestätigung“ variieren.

Die AAR-Berichte zeigen, dass auf 26.408 Dateien zugegriffen und 3.241 Dateien potenziell gefährdet waren. Eine Datei enthielt persönliche Informationen eines ehemaligen Bundesstaatsangestellten, der benachrichtigt wurde. Die Ermittler suchen weiterhin nach Anzeichen einer Exfiltration.

Verschlüsselung

Die Ransomware-Familie und die Verschlüsselung bleiben unbekannt. Vor der Bereitstellung löschten die Angreifer alle Backup-Volumes und nutzten Root-Zugriff auf dem Virtualisierungsmanagement-Server, um mehrere virtuelle Maschinen gleichzeitig zu verschlüsseln.

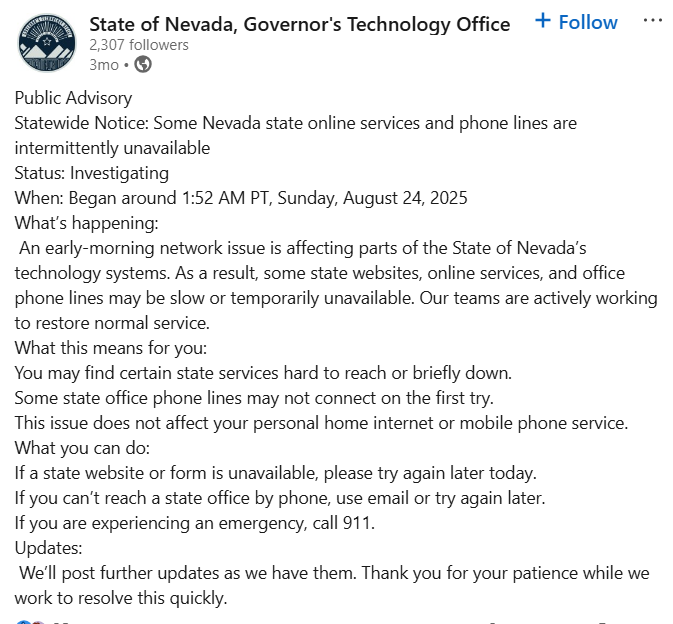

Öffentliche Bekanntmachung durch das State of Nevada Governor's Technology Office, veröffentlicht auf LinkedIn

Die Netzwerkstörung begann gegen 1:52 Uhr. PT, betreffend DMV, öffentliche Sicherheit, Gesundheitsdienste, Gerichte und andere landesweite Portale. Auf den betroffenen Systemen wurde eine Lösegeldforderung hinterlassen.

Incident Response

Das Technologiebüro des Gouverneurs hat das Problem an CIO Timothy D. Galluzi und andere Beamte eskaliert. Das Reaktionsteam:

- Isolierte betroffene virtuelle Maschinen

- Rechtsbeistand und Mandiant über Cyberversicherungskanäle eingeschaltet

- Am selben Tag wurden Wiederherstellungspläne eingeleitet

Die vollständige Wiederherstellung im gesamten Bundesstaat dauerte 28 Tage, geschäftskritische Dienste wurden bereits in der ersten Woche wiederhergestellt. Der Bundesstaat konnte 90 % der betroffenen Daten wiederherstellen und es wurde kein Lösegeld gezahlt.

Verbesserungen nach dem Vorfall

Nach dem Angriff verstärkte Nevada seine Cybersecurity durch mehrere Verbesserungen:

- Erweiterte Endpunkterkennung und -reaktion (EDR): Der Bundesstaat erweiterte seinen Endpunktschutz um fortschrittliche Verhaltensanalysen und kontinuierliche Überwachung, wodurch die Wahrscheinlichkeit unentdeckter Persistenz verringert wird.

- Initiativen zur Zero-Trust-Architektur: Nevada beschleunigte seine Einführung von Zero-Trust-Prinzipien, setzte strengere Identitätsverifizierung, minimalen Zugang und Segmentierung über kritische Systeme hinweg durch.

- Verbesserte Backup-Strategie: Der Staat führte unveränderliche Backups und externe Speicherung ein, um zu verhindern, dass Angreifer Wiederherstellungsvolumes löschen, und um eine schnellere Wiederherstellung bei zukünftigen Vorfällen zu gewährleisten.

- Verbesserte Verträge mit Lieferanten und für die Incident Response: Vorverhandelte Vereinbarungen wurden überarbeitet, um ein noch schnelleres Engagement von Forensik- und Wiederherstellungsspezialisten zu garantieren, mit klareren Service-Level-Agreements (SLAs) für Notfallreaktionen.

- Umfassende Schulung des Personals: Programme zur Sensibilisierung für Cybersecurity wurden um Phishing-Simulationen und die Nutzung sicherer Tools erweitert, wodurch das Risiko eines anfänglichen Kompromittierens verringert wurde.

- Kontinuierliche Bedrohungsjagd und Red-Team-Übungen: Nevada richtete ein dediziertes Bedrohungsjagdteam ein und plante regelmäßige Red-Team-Bewertungen, um Schwachstellen proaktiv zu identifizieren.

- Zentralisierte Sicherheitsoperationen: Der Staat investierte in ein Security Operations Center (SOC) mit 24/7-Überwachung und integrierten Bedrohungsinformationen für die Echtzeit-Erkennung und -Reaktion.

Rückblick

Die Reaktion auf die Wiederherstellungsleistung des Bundesstaates ist überwiegend positiv. Der AAR merkt an, dass die vollständige Wiederherstellungszeit von 28 Tagen „unter dem nationalen Durchschnitt“ und „weit unter den typischen Zeitrahmen im öffentlichen Sektor für Vorfälle dieser Größenordnung“ liegt. Comparitech stellt fest, dass die durchschnittliche Wiederherstellungszeit für Regierungsbehörden bei 27,8 Tagen liegt, doch Nevada konnte wichtige Dienste innerhalb einer Woche wiederherstellen und war in der Lage, allen Gehaltsabrechnungsverpflichtungen pünktlich nachzukommen. Der Bundesstaat durchlief zudem seinen Wiederherstellungsprozess, ohne ein Lösegeld für die Entschlüsselung der Dateien zu zahlen. Einige der Wiederherstellungszeiten in Nevada liegen unter dem nationalen Durchschnitt, die vollständige Wiederherstellungszeit von 28 Tagen scheint jedoch mit ähnlichen Vorfällen im öffentlichen Sektor übereinzustimmen.

Die Verweildauer von 102 Tagen liegt möglicherweise unter dem nationalen Durchschnitt. Laut Gregory Moody von der University of Nevada, Las Vegas (UNLV) dauert es „in der Regel zwischen sieben und acht Monaten“, bis ein solcher Einbruch entdeckt wird. Der IBM Cost of a Data Breach Report 2024 besagt, dass die durchschnittliche Zeit bis zur Identifizierung eines Datenschutzverstoßes weltweit 194 Tage oder etwa 6,5 Monate beträgt.

Da Nevada kein Lösegeld gezahlt hat, hat es wahrscheinlich mehr als 2 Millionen Dollar bei diesem Posten eingespart. Die direkten Wiederherstellungsausgaben von Nevada in Höhe von etwa 1,5 Millionen Dollar für Lieferantenkosten und Überstunden der Mitarbeiter liegen im oder unter dem nationalen Durchschnitt. Verschiedene Berichte beziffern die durchschnittlichen Kosten auf rund 1,5 bis 1,8 Millionen Dollar.

Insgesamt zeigt die Leistung Nevadas, dass der Staat gut vorbereitet und unter Druck widerstandsfähig war. Auch wenn weder die Verweilzeit noch das vollständige Wiederherstellungsfenster außergewöhnliche Ausreißer waren, spiegelt Nevadas Fähigkeit, kritische Dienste innerhalb weniger Tage wiederherzustellen, Lösegeldzahlungen zu vermeiden und die Gesamtkosten für die Wiederherstellung innerhalb nationaler Normen zu halten, ein gut strukturiertes Cybersecurity-Programm wider. Dieser Vorfall sollte als Erinnerung dienen, dass die Vorbereitung einen entscheidenden Einfluss darauf haben kann, wie schnell und effektiv sich ein Unternehmen von einem ausgeklügelten, weit verbreiteten Angriff erholen kann.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.