Zunehmende Berichte über Schwachstellen und ein wachsender Rückstand bei kritischen Schwachstellen und Expositionen (CVE) setzen Unternehmen einem Risiko aus. Die neue NIST-Metrik für Likely Exploited Vulnerabilities (wahrscheinlich ausgenutzte Schwachstellen – LEV) kann helfen. So funktioniert es:

Der Stand der CVE-Cybersecurity

Das CVE-Programm des NIST verfolgt sowohl historische als auch aufkommende Schwachstellen, um Unternehmen dabei zu unterstützen, ihr Cybersecurity-Risiko zu verringern. Laut einem aktuellen NIST-Update hinkt die Behörde jedoch bei der Verarbeitung und Klassifizierung neuer CVEs hinterher. Zum Teil ist dieser Rückstand auf das gestiegene Berichtsvolumen zurückzuführen. Im Jahr 2024 stiegen die CVE-Einreichungen um 32%, und das NIST geht davon aus, dass „die Rate der Einreichungen im Jahr 2025 weiter steigen wird.“

Manuelle Prozesse in Verbindung mit einem Mangel an qualifizierten Fachkräften wirken sich ebenfalls auf den Rückstand aus. Das NIST plant zwar, die Effizienz zu erhöhen, indem es interne Prozesse überprüft und Aufgaben automatisiert, wo dies möglich ist, aber der CVE-Rückstand wird wahrscheinlich zunächst größer werden, bevor er besser wird.

Dies stellt eine Herausforderung für Unternehmen dar, die sich auf CVE-Daten verlassen, um Cybersecurity-Praktiken zu unterstützen. Da Cyberkriminelle ständig nach neuen Wegen suchen, um häufig verwendete Systeme auszunutzen, führen Verzögerungen bei der Berichterstattung und Analyse zu einer Sicherheitslücke. Anwendungen und APIs, denen Unternehmen vertrauen, können unentdeckte Risiken darstellen und den Angreifern mehr Zeit zum Handeln ohne Sicherheitsmaßnahmen geben.

Fast, aber nicht ganz: KEV und EPSS

Da die CVE-Berichte ins Hintertreffen geraten sind, bieten andere Programme wie der Known Exploited Vulnerabilities (KEV)-Katalog und das Exploit Prediction Scoring System (EPSS) Möglichkeiten zur Risikominderung.

KEV verstehen

Die KEV -Liste wird von der CISA gepflegt. Sie enthält mehr als 1 300 Schwachstellen, die in der Praxis ausgenutzt wurden. Daher ist es eine häufig genutzte Quelle für Security-Informationen, da es den Teams hilft, besser zu verstehen, woher die Risiken kommen und wie sie effektiv darauf reagieren können. Angesichts der hohen Anzahl der aufgelisteten Schwachstellen ist es jedoch nicht möglich, sich gegen den gesamten Katalog zu verteidigen. Stattdessen müssen die Teams ermitteln, welche Schwachstellen das größte Risiko darstellen, und gezielte Maßnahmen ergreifen, um eine Kompromittierung zu verhindern.

EPSS erkunden

EPSS wurde 2018 von Security-Experten im Forum für Incident Response und Security Teams (FIRST) entwickelt. Dieses Bewertungssystem berücksichtigt mehrere Faktoren, darunter das Vorhandensein öffentlich zugänglicher Exploits, die Komplexität der Exploit-Prozesse, die Popularität des anfälligen Codes und alle realen Daten, die aus Quellen wie Intrusion Detection Systems (IDS) oder Honeypots gesammelt wurden.

Anhand dieser Daten prognostiziert EPSS die Wahrscheinlichkeit, dass eine Schwachstelle innerhalb eines festgelegten Zeitraums ausgenutzt wird, der typischerweise 30 Tage umfasst. Darüber hinaus zeigt das Modell, wann das Risiko in diesem 30-tägigen Zeitraum am höchsten und am niedrigsten ist. Die neueste Version von EPSS wurde im März 2025 veröffentlicht.

Beide Programme tragen dazu bei, das Risiko einer Kompromittierung zu verringern, aber sie haben auch ihre Einschränkungen. Während KEV ungefähr 1.300 Schwachstellen aufzeigt, bergen diese Sicherheitsbedenken nicht das gleiche Risiko. Wie in einem kürzlich erschienenen Artikel von Security Week erwähnt, ergab eine Analyse von 25 KEV-Bugs, die cloud-native Anwendungen betreffen, dass 10 entweder technisch nicht ausnutzbar waren oder extrem spezifische Bedingungen für die Ausführung erforderten. Aus diesem Grund stellen sie keine unmittelbare Bedrohung dar, gegen die gehandelt werden muss. Um KEV-Daten optimal zu nutzen, müssen Cybersecurity-Teams den Kontext von Schwachstellen berücksichtigen – etwas, das Zeit und Mühe von anderen Security-Praktiken abzieht.

EPSS hingegen hilft Unternehmen, das Bedrohungsrisiko besser zu verstehen, indem es die Wahrscheinlichkeit einer Kompromittierung in der Praxis vorhersagt, typischerweise über einen Zeitraum von 30 Tagen. Die Herausforderung dabei? Cybersecurity-Landschaften können sich innerhalb von 30 Tagen erheblich ändern, was EPSS für die längerfristige Planung nützlich macht, aber im täglichen Betrieb weniger anwendbar.

Wie LEV zur Chancengleichheit beitragen kann

LEV bietet einen neuen Ansatz für das Schwachstellenmanagement, der sich darauf konzentriert, die Wahrscheinlichkeit zu berechnen, dass ein Fehler bereits von Bedrohungsakteuren ausgenutzt wurde, selbst wenn diese Ausnutzung nicht beobachtet wurde.

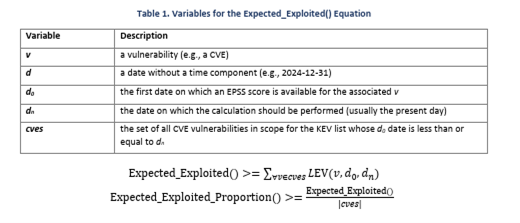

LEV selbst ist eine Formel, die täglich Updates zu folgenden Punkten bereitstellt:

- Die Wahrscheinlichkeit, dass eine CVE bereits ausgenutzt wurde

- Die Wahrscheinlichkeit, dass eine CVE ausgenutzt werden wird.

Hier ist die Formel:

Mit LEV erhalten Cybersecurity-Teams Daten, darunter:

- CVE-Name, Datum und Beschreibung

- Wahrscheinlichkeit einer Ausnutzung in der Vergangenheit

- Maximaler EPSS-Wert für ausgewählte 30-Tage-Zeiträume

- Datum des maximalen EPSS-Werts in jedem dieser Zeitfenster

- Eine Liste der betroffenen Software oder des betroffenen Codes, die mit der Common Product Enumeration (CPE) beschrieben wird

Laut dem NIST LEV Whitepaper: „Diese Ergebnisse können genutzt werden, um den erwarteten Anteil der ausgenutzten CVEs und die Vollständigkeit der KEV-Listen zu bewerten.“ „Diese Ergebnisse können auch die Priorisierung der Schwachstellenbehebung sowohl auf KEV- als auch auf EPSS-Basis verstärken.“

Kompromittierungen überwinden: Eine gemeinsame Anstrengung

LEV ist ein leistungsstarkes neues Werkzeug im Cybersecurity-Arsenal des NIST, aber es ist kein Allheilmittel. Während mehr Informationen über die realen Auswirkungen bestehender CVEs dazu beitragen, das Risiko von Kompromittierungen zu reduzieren, ist LEV effektiver, wenn es mit anderen Ressourcen wie EPSS und KEV kombiniert wird und in Verbindung mit fortschrittlichen Cybersecurity-Tools wie multimodaler KI-Bedrohungserkennung eingesetzt wird.

Durch die Zusammenarbeit erhalten Unternehmen entscheidende Informationen darüber, was bereits geschehen ist, was aktuell geschieht und was in den kommenden Tagen oder Wochen voraussichtlich geschehen wird. Das Ergebnis ist ein proaktiverer Ansatz zur Cybersecurity, der dazu beiträgt, die Bemühungen von Angreifern zu vereiteln und Kompromittierungen zu verhindern, bevor sie beginnen.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.