Cl0p-Ransomware: der schmierige Eindringling, der zuschlägt, während Sie schlafen.

Cl0p-Ransomware ist eine private Ransomware-Operation, die von einer organisierten Cybercrime-Gruppe namens TA505 betrieben wird. Die Cl0p-Operation ist nur eine von mehreren Einheiten des kriminellen Unternehmens TA505 und gilt als die profitabelste. Seit seinem Auftreten im Jahr 2019 hat Cl0p Lösegeldzahlungen in Höhe von über 500 Millionen $ erpresst und Tausende von Unternehmen und zig Millionen von Einzelpersonen weltweit direkt betroffen. Im letzten Quartal 2024 überholte Cl0p Akira und RansomHub, um die aktivste Ransomware-Gruppe in der Landschaft zu werden. Im ersten Quartal 2025 überholte Cl0p LockBit als die produktivste Ransomware-Gruppe, basierend auf öffentlich bekannt gegebenen Sicherheitsverletzungen.

Forscher glauben, dass der Markenname von dem russischen Wort „клоп“ oder „Klop“ stammt, was auf Deutsch „Bettwanze“ bedeutet. Wie Rhysida, Medusa und BianLian soll der Name wahrscheinlich die von der Gruppe angenommenen Eigenschaften vermitteln. Die meisten Analysten sind der Meinung, dass die kleine, aber mächtige (und eklige) Bettwanze für Heimlichkeit und Ausdauer stehen soll.

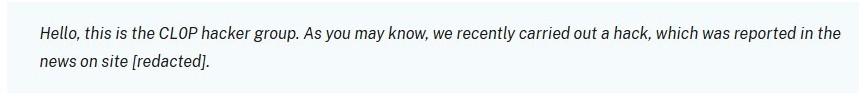

Cl0p wird auch als Clop oder CLOP stilisiert, aber die Gruppe bezeichnet sich selbst oft mit einer Null (0) anstelle des Buchstabens „o“. Das ist eine Ausweichtaktik der alten Schule, um Keyword-Filter zu umgehen, die die Ähnlichkeiten zwischen Clop und Cl0p nicht erkennen würden, und es ist eine Anspielung auf die Hacker-Praxis, Buchstaben durch Zahlen und Symbole zu ersetzen. Die Gruppe scheint sich jedoch nicht zu sehr darauf festgelegt zu haben, denn sie haben ihre Lösegeldforderungen auch mit CLOP^_ , Clop und C|0p versehen.

Wer ist Cl0p?

Um diese Frage zu beantworten, beginnen wir mit dem cyberkriminellen Unternehmen, das als TA505 bekannt ist. Dabei handelt es sich um eine russischsprachige Gruppe, die seit 2014 aktiv ist und Angriffe mit mehreren Malware-Familien durchführt, darunter Dridex und Locky. Zu den kriminellen Aktivitäten von TA505 zählen neben Cl0p auch Initial Access Brokering (IAB), Phishing und die Verbreitung von Malspam im großen Stil, Finanzbetrug sowie groß angelegte Botnet-Operationen.

Die Ransomware-Variante Cl0p tauchte 2019 auf und soll sich aus den Ransomware-Varianten CrypBoss und CryptoMix entwickelt haben. Diese beiden Ransomware-Varianten traten 2015 und 2016 auf und waren bis 2018 ausgestorben. Einige Forscher glauben, dass Cl0p ein direkter Nachfolger von CryptoMix ist, aber es scheint wahrscheinlicher, dass sich die früheren Betreiber in mehrere verschiedene RaaS-Gruppen aufgespalten haben. Unabhängig von der Entstehungsgeschichte hat die Cl0p-Ransomware überlebt und sich angepasst und gilt nun als das „Aushängeschild“ der TA505-Operationen. Es handelt sich um das bekannteste Angriffstool in ihrem Arsenal und demonstriert die technische Raffinesse und Anpassungsfähigkeit der Gruppe hinsichtlich ihrer Angriffsmethoden. Cl0p hat durch seine spektakulären Angriffe auf die Lieferkette weltweit erheblichen Schaden angerichtet.

Forscher ordnen die Ransomware TA505 und Cl0p Russland oder der Gemeinschaft Unabhängiger Staaten (GUS) zu. Die Cl0p-Ransomware ist speziell so programmiert, dass sie nicht auf russischsprachigen Systemen ausgeführt werden kann, und die Kommunikation sowie die Code-Kommentare der Gruppe enthalten russische Sprachelemente und kulturelle Referenzen. Command-and-Control-Server und Elemente der Zahlungsinfrastruktur wurden nach Russland und Osteuropa zurückverfolgt.

Cl0p-Akteure vermeiden auch Angriffe auf Unternehmen in Russland und den ehemaligen Sowjetstaaten, und es wurde beobachtet, dass ihre Aktivitätsmuster mit den Arbeitszeiten in osteuropäischen Zeitzonen übereinstimmen.

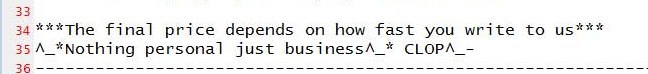

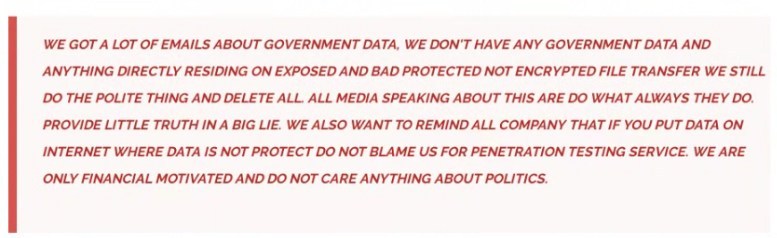

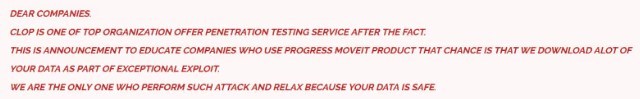

Trotz des wahrscheinlichen russischen Ursprungs stellen die Cl0p-Akteure klar, dass sie keine Hacktivisten sind oder mit einem Nationalstaat in Verbindung stehen.

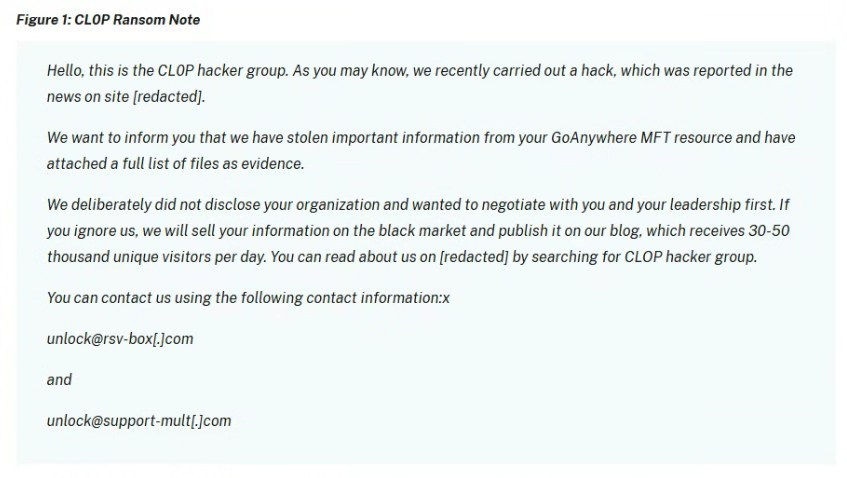

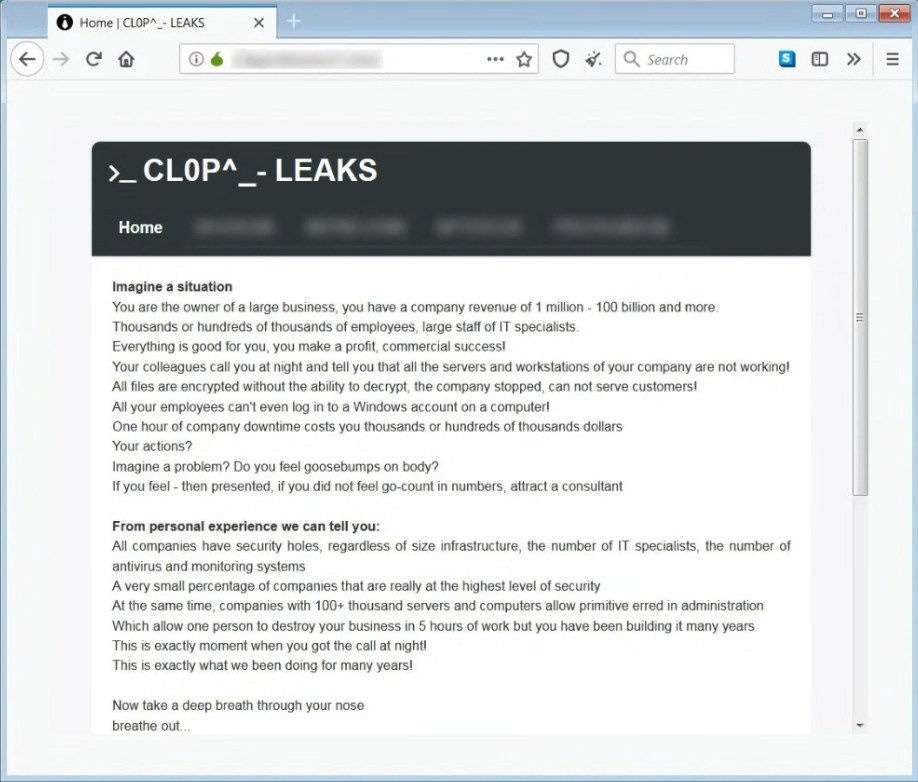

Die Lösegeldforderungen von Cl0p könnten auch die finanzielle Motivation der Gruppe betonen:

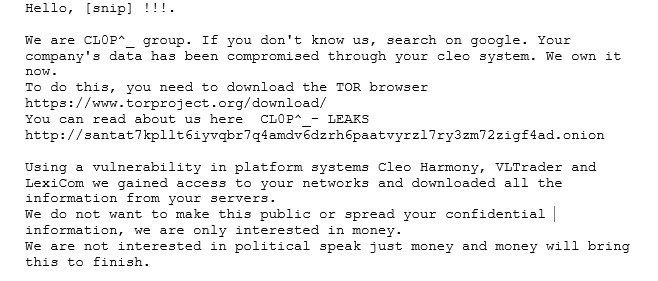

„Wir möchten dies nicht öffentlich machen oder Ihre vertraulichen Informationen verbreiten, wir sind nur an Geld interessiert.

Wir sind nicht an politischen Reden interessiert, nur an Geld, und Geld wird dies zu Ende bringen.“ ~überRansomware.Live

Angesichts dieser Aussagen und des Mangels an gegenteiligen Beweisen glauben die Forscher, dass Cl0p durch finanziellen Gewinn motiviert ist und keine politischen Ziele verfolgt.

Cl0p-Operationen

Cl0p ist eine private Ransomware-Operation mit einem Kernteam, das die meisten Aspekte ihrer Kampagnen verwaltet. Bei den meisten größeren Angriffen, insbesondere bei solchen mit Zero-Day-Schwachstellen, behält das Kernteam von TA505 die vollständige Kontrolle. Für bestimmte Operationen hat Cl0p selektiv ein Partnermodell eingesetzt, bei dem vertrauenswürdigen Partnern im Austausch gegen einen Prozentsatz des Lösegelderlöses eine eingeschränkte Nutzung ihres Ransomware-Codes gewährt wird. Dies kann der Fall sein, wenn Cl0p / TA505 eine bestimmte Operation im Sinn hat und die Gruppe mehr „Hände an Deck“ benötigt, um die Arbeit zu erledigen.

Dieser flexible Ansatz positioniert Cl0p irgendwo zwischen reinen Ransomware-as-a-Service (RaaS)-Operationen, die auf Partner angewiesen sind, und privaten Ransomware-Gruppen, die ausschließlich als geschlossene Teams agieren. Einige Forscher und Branchenanalysten bezeichnen Cl0p als RaaS-Betrieb, da Cl0p bei Bedarf Partner einsetzt.

Cl0p sticht auch aus mehreren anderen Gründen hervor. Die Gruppe ist darauf spezialisiert, bisher unbekannte Zero-Day-Schwachstellen auszunutzen, die sie erfolgreich bei mehreren Lieferkettenangriffen eingesetzt haben. Sie wenden aggressive Erpressungstaktiken an, darunter Verschlüsselung, Datenexfiltration, Distributed-Denial-of-Service (DDoS) und Belästigung von Interessenvertretern. Diese Belästigung umfasst die Kontaktaufnahme mit betroffenen Mitarbeitern, Kunden, Partnern und Medien, um das kompromittierte Unternehmen zur Zahlung zu drängen.

Wie funktioniert Cl0p?

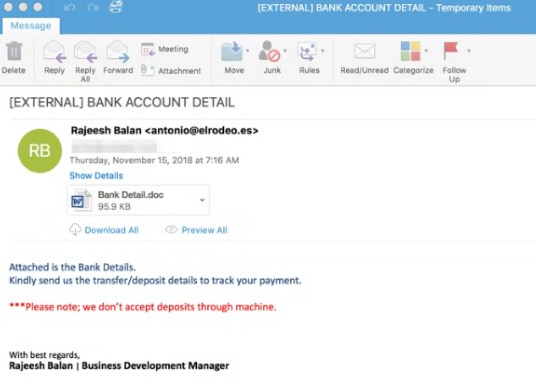

Die primären Verbreitungs- und Infektionsmethoden von Cl0p haben sich von ausgeklügelten Phishing-Angriffen zu fortgeschrittenen Zero-Day-Exploits entwickelt. Bei den Phishing-Kampagnen kamen bösartige E-Mail-Anhänge, Links zu kompromittierten Websites und eine Reihe von Social-Engineering-Taktiken zum Einsatz. Cl0p ist dafür bekannt, Daten von bestehenden Opfern zu stehlen, um eine überzeugende Botschaft und einen Aufruf zum Handeln zu erstellen. Das macht ihre Angriffe effektiver gegen Partner, Kunden, Anbieter und andere, die einen Weg in das Netzwerk des Ziels bieten könnten.

In den frühen Jahren von Cl0p basierten Phishing-Kampagnen auf makrofähigen Microsoft Excel- und Word-Dateien. Diese wurden über einen HTML-Anhang zugestellt, der den Benutzer zu den Dokumenten weiterleitete, oder sie wurden direkt an die Nachricht angehängt.

Auf Geräten mit aktivierten Makros hat das Dokument die folgenden Tools von einem Cl0p-kontrollierten Server heruntergeladen:

- Get2: Ein Malware-Loader, -Downloader oder „Malware der ersten Stufe“. Der Hauptzweck von Get2 besteht darin, andere bösartige Software herunterzuladen und auf dem Server eines Opfers auszuführen.

- SDBot: Dies ist eine Familie von Backdoor-Trojanern, die für Fernzugriff und laterale Bewegungen verwendet werden. Microsoft hat hier Details zu den untergeordneten Varianten.

- FlawedAmmyy RAT: ein Fernzugriff-Trojaner (RAT), der für Datendiebstahl und Befehlsausführung verwendet wird.

- ServHelper: eine Malware-Familie, die Fernzugriff und Backdoor-Funktionen ermöglicht. Dient auch dazu, Zugangsdaten zu sammeln und die Persistenz der Bedrohung im System sicherzustellen.

Cl0p wird auch Initial Access Brokers (IABs) nutzen, um Zugang zu gezielten Unternehmen zu erlangen.

Cl0p stößt mit Zero-Day-Schwachstellen auf eine Goldgrube

Obwohl Cl0p weiterhin Phishing-Angriffe durchführt, ist der Zero-Day-Angriff zum charakteristischen Ansatz der Gruppe geworden. Viele Ransomware-Gruppen nutzen bekannte Schwachstellen auf ungepatchten Systemen aus. Cl0p hat wiederholt Exploits gegen bisher unbekannte Schwachstellen entwickelt und eingesetzt. Dies sind die großen Fälle:

Accellion FTA (Dezember 2020): Dieses Dateiübertragungsgerät näherte sich dem Ende seiner Lebensdauer, als mehrere Schwachstellen identifiziert und von Cl0p ausgenutzt wurden. Der Angriff wurde am 23. Dezember, kurz vor den Weihnachtsfeiertagen in den USA, gestartet. Die Gruppe erhielt Zugang zu rund 100 Unternehmen, die Accellion FTA nutzten. Schwachstellen: CVE-2021-27101/27102/27103/27104

GoAnywhere MFT (Januar 2023): Die Managed File Transfer-Lösung von Fortra wurde zwei Wochen lang aktiv ausgenutzt, bevor der Anbieter die Sicherheitslücke bemerkte. Cl0p konnte sich durch diesen Exploit Zugriff auf über 130 Unternehmen verschaffen. Schwachstelle: CVE-2023-0669

MOVEit Transfer (Mai 2023): Cl0p hat Ende Mai 2023, während des US-Feiertags Memorial Day, einen weiteren Anbieter von Dateiübertragungssystemen ausgenutzt. Die Schwachstelle existierte sowohl in der Cloud als auch in der lokalen Version von MOVEit, und Cl0p konnte auf Tausende von Unternehmen zugreifen, was Millionen von Menschen betraf. Sie können hier ein Diagramm dieses Supply-Chain-Angriffs sehen. Schwachstelle: CVE-2023-34362

Cleo Software (2024–2025): Cl0p nutzt aktiv zwei Schwachstellen in drei Cleo Software-Produkten aus:

- Cleo LexiCom: ein Desktop-Client für sichere Dateiübertragungen, der üblicherweise zum Austausch sensibler Dokumente mit Anbietern, Kunden und anderen Geschäftspartnern genutzt wird.

- Cleo VLTrader: serverbasierte Managed File Transfer (MFT)-Software, die mehrere Protokolle für automatisierte Workflows unterstützt.

- Cleo Harmony: eine Enterprise-Klasse-Plattform, die sich in ERP-Lösungen wie SAP und Salesforce integrieren lässt.

Beide Schwachstellen wurden genutzt, um Hintertüren einzurichten und Daten von Cleo-Kunden zu stehlen. Dieser Angriff dauert seit Mai 2025 an. Schwachstellen: CVE-2024-50623/55956.

Diese vier Lieferkettenangriffe verschafften Cl0p Zugang zu Tausenden von Opfern, und die Geschwindigkeit jedes Angriffs war entscheidend. Die meisten Anbieter veröffentlichten schnell einen Patch und kommunizierten mit den Kunden, sodass das Zeitfenster für Cl0p stündlich kleiner wurde. Anstatt die zusätzliche Zeit für die Verschlüsselung der Daten zu verwenden, konzentrierte sich Cl0p auf den Datendiebstahl und die Nutzung dieser und manchmal anderer Erpressungsmethoden.

Da Geschwindigkeit bei diesen Angriffen so wichtig war, wandte sich Cl0p zur Unterstützung bei der Datenexfiltration an verbundene Unternehmen, und hier kommt das hybride RaaS-Modell ins Spiel. Das Cl0p-Kernteam hatte nicht die Kapazität, alle potenziellen Opfer sofort anzugreifen, und Partner können einen Prozentsatz des Lösegelds aus einem größeren Pool von Opfern bereitstellen.

Den Forschern sind auch Muster im zeitlichen Ablauf der Cl0p-Angriffe aufgefallen. Phishing-E-Mails werden während der üblichen Arbeitszeiten in der Zielregion versendet, sodass die meisten Opfer am Schreibtisch erwischt werden können. Cl0p greift Schwachstellen während der Betriebsruhe oder an langen Feiertagen an, wenn das IT-Personal möglicherweise reduziert oder nicht verfügbar ist.

Nach dem ersten Zugriff verläuft die Cl0p-Angriffskette folgendermaßen:

- Laterale Bewegung: Cl0p erforscht das Netzwerk mit Tools wie Mimikatz, PsExec und Cobalt Strike.

- Umgehung und Beständigkeit: Cl0p deaktiviert Windows Defender und Backup-Prozesse und verwendet Codeverschleierung, um Hinweise auf bösartige Absichten zu verbergen.

- Datendiebstahl: Stehlen sensibler Daten mit benutzerdefinierten Tools wie dem Exfiltrationstool Teleport.

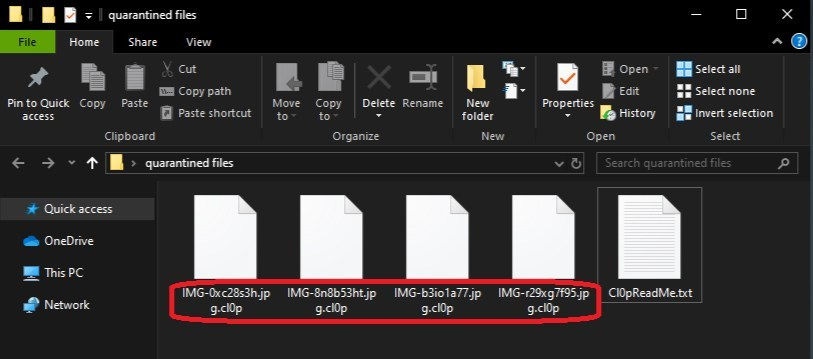

- Verschlüsselung: Wenn Dateien verschlüsselt sind, werden sie mit den Erweiterungen clop, CIIp, C_L_O_P oder einer ähnlichen Variante umbenannt.

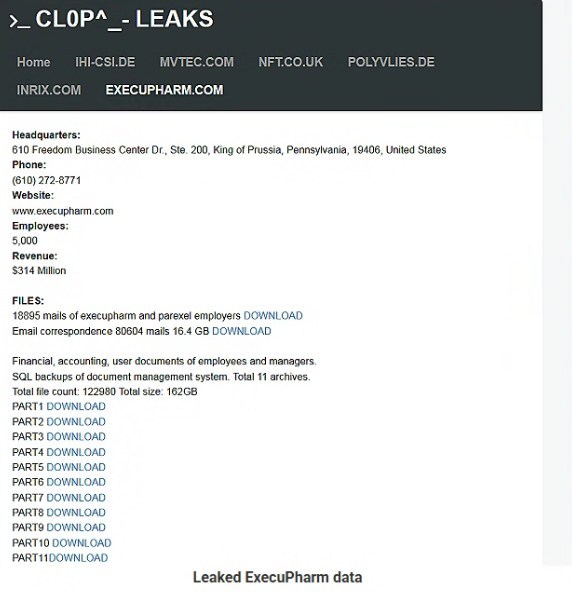

Lösegeldforderungen heißen normalerweise „Cl0pReadMe.txt“ oder „README_README.txt“. Informationen zu den Opfern werden dann auf der Cl0p-Leak-Site veröffentlicht.

Wenn keine Verschlüsselung vorhanden ist, wendet Cl0p eine oder mehrere Erpressungstaktiken an. Dabei kann es sich um Datenlecks, DDoS-Angriffe oder die Belästigung von Opfern handeln. Wenn die Lösegeldverhandlungen scheitern, stellt Cl0p die Daten zum Download bereit.

Cl0p zählt beständig zu den schädlichsten und anpassungsfähigsten Ransomware-Bedrohungen in der Cyberlandschaft. Es verfügt über die technischen Fähigkeiten, Exploits schnell einzusetzen und Operationen nach Bedarf zu skalieren. Es ist auch Teil einer größeren Gruppe, TA505, die eine Vielzahl von Cyberkriminalitätsoperationen betreibt, die bei Bedarf genutzt werden können. Widerstandsfähigkeit, technische Innovation und der Zugriff auf viele verschiedene Ressourcen machen Cl0p zu einer ernsthaften Bedrohung für alle Unternehmen.

Wie Sie sich schützen können

Durch die Befolgung bewährter Methoden und die Verwendung mehrerer Security-Ebenen können die Risiken gemindert werden. Bleiben Sie wachsam und spielen Sie Security-Patches schnell ein, insbesondere für alle Dateiübertragungslösungen und andere Software für die Lieferkette. Lösungen wie Barracuda Managed XDR können diese Angriffe erkennen und die Verschlüsselung und den Diebstahl Ihrer Daten verhindern.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.