Finanzierungskrise des CVE-Programms: Auswirkungen und strategische Reaktion

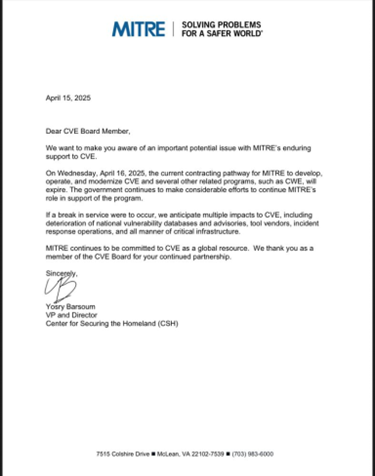

Heute steht die Cybersecurity-Community vor einem kritischen Wendepunkt, da der Vertrag der US-Regierung mit der MITRE Corporation zur Entwicklung, zum Betrieb und zur Modernisierung des Programms für allgemeine Schwachstellen und Sicherheitslücken (CVE) sowie damit verbundener Projekte wie CWE ausläuft.

MITRE warnte vor „vielfältigen Auswirkungen auf CVE, darunter einer Verschlechterung nationaler Schwachstellendatenbanken und -hinweise, der Tool-Anbieter, der Incident-Response-Operationen und aller Arten kritischer Infrastrukturen.“

Diese Entwicklung bedroht die Kontinuität eines grundlegenden Elements der globalen Cybersecurity-Infrastruktur. In einer Intervention in letzter Minute verlängerte die Cybersecurity and Infrastructure Security Agency (CISA) die Finanzierung und vergab einen elfmonatigen Überbrückungsvertrag, um sicherzustellen, dass es zu keiner Unterbrechung der CVE-Dienste kommt.

Das CVE-Programm verstehen

Das 1999 eingeführte und von MITRE verwaltete CVE-Programm bietet ein standardisiertes System zur Identifizierung und Katalogisierung öffentlich bekannter Cybersecurity-Schwachstellen. Jeder Schwachstelle wird eine eindeutige Kennung zugewiesen (z. B. CVE-2025-12345), die eine einheitliche Kommunikation zwischen Sicherheitsexperten, Anbietern und Organisationen weltweit ermöglicht.

CVE-Einträge werden nach der Art der Schwachstelle, der betroffenen Software oder Hardware und den möglichen Auswirkungen kategorisiert. Diese Datensätze enthalten in der Regel eine kurze Beschreibung, Verweise auf öffentliche Warnungen oder Patches und Schweregrade, sofern verfügbar.

Der Lebenszyklus eines CVE folgt einem strukturierten Prozess:

- Entdeckung – Ein Forscher, Anbieter oder ein Unternehmen identifiziert eine potenzielle Security-Lücke.

- Übermittlung – Das Problem wird an eine CVE-Nummerierungsstelle (CNA) gemeldet, die eine CVE-ID validiert und zuweist.

- Offenlegung – Nach der Validierung wird die Schwachstelle je nach Abstimmung entweder vom Entdecker oder vom CNA öffentlich bekannt gegeben.

- Veröffentlichung – Der CVE-Eintrag wird in der CVE-Liste veröffentlicht und der Community zur Integration in Tools und Datenbanken zur Verfügung gestellt.

- Laufende Wartung – MITRE und CNAs überwachen auf Korrekturen, Aktualisierungen und zusätzliches Referenzmaterial, um die Aufzeichnungen korrekt und nützlich zu halten.

Das CVE-Programm dient als Rückgrat für Sicherheitstools und Frameworks wie die National Vulnerability Database (NVD), die CVE-Einträge um CVSS-Werte und Metadaten erweitert, und die Common Weakness Enumeration (CWE), die die zugrunde liegenden Schwachstelletypen kategorisiert.

Durch die Bereitstellung eines zentralisierten, transparenten und von der Community gesteuerten Systems unterstützt das CVE-Programm ein zeitnahes Schwachstellenmanagement und hilft bei der Koordinierung globaler Reaktionsbemühungen.

Die Bedeutung des CVE-Programms

Das CVE-Programm ist aus mehreren Gründen die Grundlage für die globalen Cybersecurity-Bemühungen:

- Standardisierung: Es bietet eine gemeinsame Sprache zur Beschreibung von Schwachstellen und ermöglicht so eine effektive Zusammenarbeit zwischen verschiedenen Organisationen und Sektoren.

- Integration: Viele Security-Tools und -Prozesse sind auf CVE-Identifikatoren angewiesen, um korrekt zu funktionieren, darunter Schwachstellenscanner, Patch-Management-Systeme und Threat-Intelligence-Plattformen.

- Koordination: Das Programm unterstützt die koordinierte Offenlegung von Schwachstellen, sodass Anbieter und Forscher Sicherheitsprobleme effizient verwalten und kommunizieren können.

Ohne das CVE-System stünde die Cybersecurity-Community vor der Herausforderung, Schwachstellen zu verfolgen, zu priorisieren und zu beheben, was zu erhöhten Risiken und einer möglichen Ausnutzung durch Bedrohungsakteure führen würde.

Auswirkungen auf die Cybersecurity-Branche

Der mögliche Ausfall der Finanzierung des CVE-Programms warf mehrere Bedenken auf:

- Betriebsunterbrechung: Ein Stopp der CVE-Zuweisungen könnte Sicherheitsanbieter, Sicherheitsteams wie Incident Responder und viele andere stören, da den Unternehmen standardisierte Kennungen für neue Schwachstellen fehlen würden.

- Erhöhtes Risiko: Eine verzögerte Identifizierung von Schwachstellen und eine verzögerte Behebung von Schwachstellen kann dazu führen, dass die Systeme über längere Zeiträume hinweg einem Risiko ausgesetzt sind.

- Fragmentierung: In Ermangelung eines zentralisierten Systems könnten unterschiedliche Methoden zur Verfolgung von Schwachstellen entstehen, was zu Inkonsistenzen und Verwirrung führen kann.

Diese Herausforderungen unterstreichen die entscheidende Rolle des CVE-Programms bei der Aufrechterhaltung der Cybersecurity in allen Branchen und nationalen Infrastrukturen.

Strategische Reaktion und Empfehlungen

Um die Nachhaltigkeit und Wirksamkeit des CVE-Programms zu gewährleisten, werden die folgenden Maßnahmen empfohlen:

1. Finanzierungsquellen diversifizieren

Binden Sie Interessenvertreter aus dem privaten Sektor, internationale Partner und gemeinnützige Organisationen ein, um zur Finanzierung des Programms beizutragen und so die Abhängigkeit von einer einzigen Regierungsbehörde zu verringern.

2. Unabhängige Governance etablieren

Mit der Gründung der CVE-Stiftung soll eine neutrale, von der Gemeinschaft getragene Governance-Struktur geschaffen werden, die die Widerstandsfähigkeit des Programms und das weltweite Vertrauen stärkt.

3. Transparenz erhöhen

Regelmäßige Kommunikation über den Status, die Finanzierung und die strategische Ausrichtung des Programms kann das Vertrauen unter den Nutzern und Mitwirkenden stärken.

4. Investieren Sie in Automatisierung

Durch den Einsatz von Automatisierung und künstlicher Intelligenz kann die Effizienz der Prozesse zur Schwachstellenidentifizierung und -verwaltung verbessert werden.

5. Internationale Zusammenarbeit stärken

Fördern Sie Partnerschaften mit internationalen Cybersecurity-Unternehmen, um einen einheitlichen Ansatz für das Schwachstellenmanagement sicherzustellen und Best Practices auszutauschen.

Proaktive Maßnahmen der Europäischen Union

Als Reaktion auf die sich entwickelnde Cybersecurity-Landschaft hat die Agentur der Europäischen Union für Cybersecurity (ENISA) die European Vulnerability Database (EUVD) ins Leben gerufen. Diese Initiative verfolgt einen Multi-Stakeholder-Ansatz, indem sie öffentlich verfügbare Informationen zu Schwachstellen aus mehreren Quellen sammelt, darunter Computer Security Incident Response Teams (CSIRTs), Anbieter und vorhandene Datenbanken. Ziel des EUVD ist es, die Transparenz und Effizienz des Schwachstellenmanagements in der gesamten EU zu steigern.

Resilienz und Nachhaltigkeit für die Zukunft sichern

Die jüngste Finanzierungskrise des CVE-Programms verdeutlicht die Fragilität wesentlicher Cybersecurity-Infrastrukturen. Auch wenn unmittelbare Störungen abgewendet werden konnten, ist es für die globale Cybersecurity-Gemeinschaft unerlässlich, proaktive Maßnahmen zu ergreifen, um die Widerstandsfähigkeit und Nachhaltigkeit von Schwachstellenmanagementsystemen zu gewährleisten. Gemeinsame Anstrengungen, diversifizierte Finanzierung und internationale Zusammenarbeit werden der Schlüssel zum Schutz unserer digitalen Ökosysteme sein.

Referenzen:

- MITRE signalisiert mögliche Verschlechterung des CVE-Programms, da die Finanzierung durch die US-Regierung ausläuft

- CISA erweitert Finanzierung, um sicherzustellen, dass es bei kritischen CVE-Diensten zu keinen Ausfällen kommt

- Finanzierung der wichtigsten Cyber-Schwachstellendatenbank läuft aus

- Die Finanzierung des CVE-Programms läuft aus – was das bedeutet und was als Nächstes zu tun ist

- Ein weiterer Schritt hin zur verantwortungsvollen Offenlegung von Schwachstellen in Europa

- ENISA-Offenlegung von Schwachstellen

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.