Atlantis AIO: Die große Multifunktionsplattform für Zugangsdaten-Stuffing

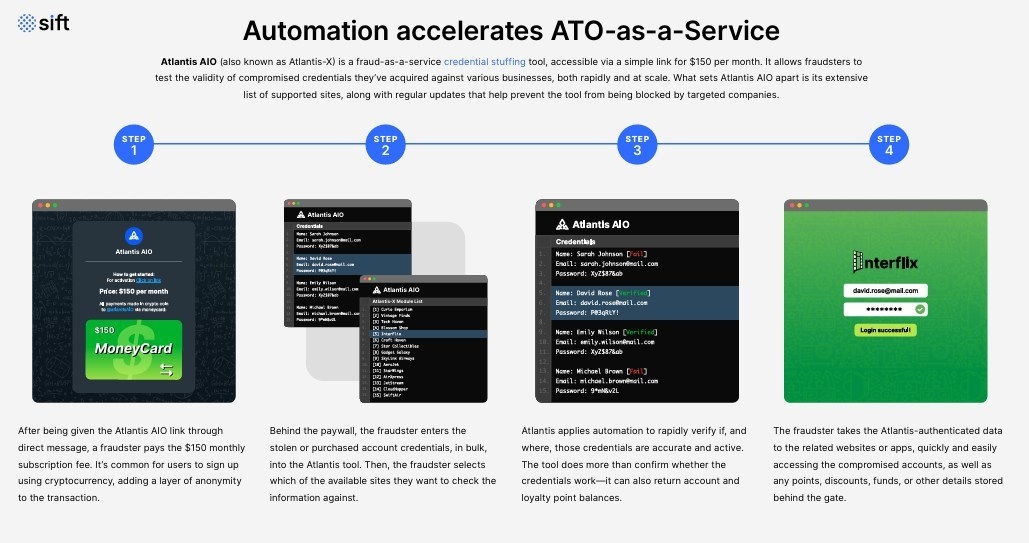

Ein neues „All-in-One“-Tool macht Schlagzeilen, und es handelt sich dabei nicht um ein gewöhnliches Hacking-Tool. Ein „All-in-One-“(AIO-, AiO-)Tool ist ein bösartiger Dienst, eine Software oder eine Plattform, die mehrere Funktionen in einem einzigen System integriert. AIOs wurden entwickelt, um bösartige, auf Zugangsdaten basierende Aktivitäten wie Credential Stuffing und Account Takeover zu vereinfachen und zu rationalisieren. Die Atlantis AIO Zugangsdaten-Stuffing-as-a-Service (CSaaS)-Plattform wurde letztes Jahr von Forschern von Sift Science entdeckt. Sie fanden, dass sie im Telegram-Messaging-Dienst beworben wurde:

Atlantis AIO zeichnet sich durch umfangreiche Services und vorkonfigurierte Module aus. Aufgrund seiner Skalierbarkeit und seines intuitiven Designs gilt es als eine erhebliche Eskalation von auf Zugangsdaten basierenden Cyberangriffen. Es handelt sich auch um mehr als ein Advanced Threat, da es in der Lage ist, bestimmte Arten von Security zu umgehen.

Was ist ein AIO?

Es gibt viele Cybercrime-Tools, die mehr als eine Aufgabe erfüllen, aber ein AIO-Tool bezieht sich im Allgemeinen auf ein auf Zugangsdaten basierendes Angriffssystem. Das kann sich ändern, wenn sich die Landschaft weiterentwickelt, aber so wird es heute verwendet. Wir können die Unterscheidung verdeutlichen, indem wir AIOs mit anderen Klassifizierungen vergleichen:

Tool |

Hauptfunktion |

Vergleich mit Atlantis AIO |

Klassifizierung |

All-In-One (AIO)-Tool |

Automatisiert Credential Stuffing auf über 140 Plattformen (E-Mail, Banking, Streaming usw.) mithilfe gestohlener Zugangsdaten. |

Ähnlich wie Atlantis AIO: Konzentriert sich auf Credential Stuffing und Account Takeover durch Automatisierung. Der modulare Aufbau ermöglicht eine schnelle Anpassung an neue Plattformen und Security-Maßnahmen. |

All-In-One (AIO)-Tool / Anmeldeinformationsbasiertes Tool |

Angler Exploit Kit |

Verbreitet Malware durch Ausnutzen von Software-Schwachstellen (z. B. Browser-/Plugin-Fehler). |

Im Gegensatz zu den auf Zugangsdaten basierenden Angriffen von Atlantis AIO zielt es auf Software-Schwachstellen ab, um Malware zu installieren. Verwendet Verschleierung, Zero-Day-Angriffe und dateilose Infektionen, um der Erkennung zu entgehen. |

Exploit-Kit |

THC-Hydra |

Brute-Force-Passwortknacken für Netzwerkprotokolle (SSH, FTP, HTTP usw.). |

Konzentriert sich darauf, schwache Passwörter für Netzwerkdienste zu knacken, während Atlantis AIO gestohlene Zugangsdaten auf verschiedenen Webplattformen testet. Hydra ist protokollspezifisch, während Atlantis plattformunabhängig ist. |

Netzwerk-Passwort-Cracker/Passwort-Wiederherstellung |

Social Engineering Toolkit (SET) |

Führt Social-Engineering-Angriffe aus (Phishing, SMS-Spoofing, gefälschte Websites). |

Nutzt die menschliche Psychologie und nicht technische Schwachstellen aus. Im Gegensatz zur automatischen Prüfung von Atlantis AIO der Zugangsdaten beruht SET darauf, die Benutzer zur Preisgabe ihrer Zugangsdaten zu verleiten. |

Rahmenwerk für Social Engineering |

Cain and Abel |

Passwortwiederherstellung (per Sniffing, Brute-Force) und Netzwerkanalyse für Windows. |

Konzentriert sich auf die Extraktion lokaler System-/Netzwerkkennwörter (z. B. WLAN, zwischengespeicherte Zugangsdaten). Atlantis AIO arbeitet in großem Umfang auf externen Plattformen, während Cain and Abel auf interne Umgebungen ausgerichtet ist. |

Tool zur Kennwortwiederherstellung und Netzwerkanalyse |

Angriffstools werden nach ihren primären Funktionen unterschieden, was es für Sicherheitsexperten einfacher macht, Bedrohungen zu verfolgen, zu analysieren und abzuwehren.

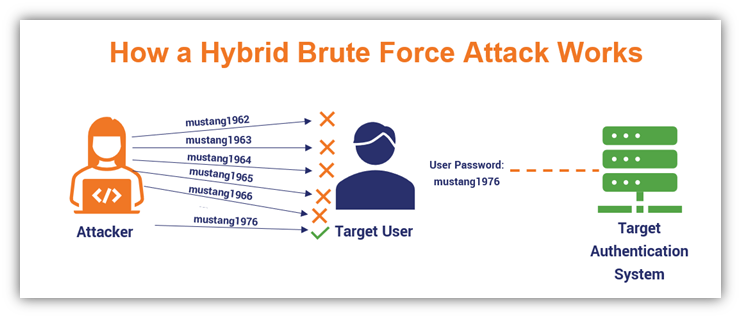

Die erste Generation von Zugangsdaten-Angriffen trat in den 2000er Jahren auf. Diese wurden für Brute-Force-Angriffe und „Credential Testing“ entwickelt, was eine andere Art von Credential-Stuffing ist. Diese Tools waren oft auf Angriffe auf eine einzelne Plattform beschränkt, und die Bedrohungsakteure hatten es in der Regel auf E-Mail- und FTP-Server abgesehen. Fortschritte bei der Automatisierung im darauffolgenden Jahrzehnt verbesserten die Wirksamkeit von Tools für Zugangsdaten-Angriffe, und die zunehmende Entwicklung modularer Software beschleunigte die Einführung von Multivektor-/Multifunktionsangriffen. Anstatt eine einzelne Plattform mit Brute-Force zu knacken, könnten Bedrohungsakteure einen Kernangriff mit Modulen für verschiedene Ziele, Exploits und Angriffsvektoren durchführen. Noch wichtiger ist, dass sie Module nach Belieben ändern und verbessern können.

Diese Verbesserungen haben sich fortgesetzt, so dass wir jetzt vor dieser massiven CSaaS-Plattform, Atlantis AIO, stehen.

Warum Zugangsdaten-Stuffing?

Wir können die Auswirkungen dieser neuen Plattform nicht einschätzen, ohne die Auswirkungen der Verbrechen zu verstehen, die sie ermöglicht. Die Aufrechterhaltung sicherer Zugangsdaten ist tatsächlich einer der wichtigsten Bereiche der Cybersecurity. Deshalb konzentriert sich die Security-Branche so sehr auf Themen wie Zero Trust Access, das Prinzip der geringsten Privilegien (PoLP), Multi-Faktor-Authentifizierung (MFA) und Phishing-Schutz.

Die häufigste Methode für Bedrohungsakteure, sich Zugang zu Ihren Systemen und Online-Konten zu verschaffen, ist das Anmelden mit gestohlenen Zugangsdaten. Laut dem Verizon 2024 Data Breach Investigations Report (DBIR) werden etwa 77 % der Verstöße gegen Web-Applikationen durch gestohlene Zugangsdaten ermöglicht.

Betrachten wir, wie diese Zugangsdaten gestohlen werden. Phishing stellt bereits eine große Bedrohung dar und nimmt ständig zu. Phishing-as-a-Service-Plattformen und Phishing-Botnets beschleunigen diese Aktivitäten, und es ist wichtig, daran zu denken, dass ein Phishing-E-Mail-Angriff nicht nur versucht, Zugangsdaten zu stehlen. Die meisten sind darauf ausgelegt, Malware wie Ransomware oder Infostealer zu installieren, die den Umfang der Straftat vergrößern. Viele Zugangsdaten werden während eines laufenden Verbrechens durch Techniken zum Abgreifen von Zugangsdaten gestohlen. Hunderte von Millionen von Zugangsdaten wurden durch die vielen Datenschutzverletzungen in Unternehmen kompromittiert, zu denen wir keine Einzelheiten kennen.

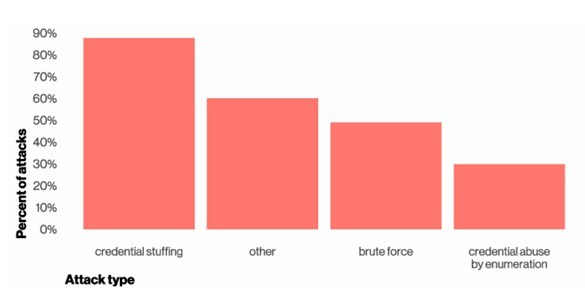

Credential Stuffing ist der erfolgreichste auf Zugangsdaten basierende Angriff, da er auf Zugangsdaten basiert, die bereits bei früheren Angriffen gestohlen wurden. Deshalb sollten Sie niemals Passwörter wiederverwenden, auch wenn Sie es für harmlos halten.

Der Kreislauf des Zugangsdaten-Diebstahls

Zugangsdaten sind ein großes Geschäft, und der Diebstahl von Zugangsdaten ist zyklisch. Hier ist ein einfacher Blick darauf, wie das funktioniert:

Erste Kompromittierung: Zugangsdaten werden durch Phishing-E-Mails, Infostealer-Malware, Datenschutzverletzungen oder andere Methoden gestohlen.

Sammeln und Aggregieren: Die gestohlenen Zugangsdaten werden für den Vertrieb oder Verkauf in einem Dark Forum gebündelt. Cyberkriminelle können diese Zugangsdaten nach Domain oder Unternehmen sortieren und sie in einem hochwertigen und leicht verständlichen Format verarbeiten. Bedrohungsakteure wie Medusa-Ransomware stehlen Zugangsdaten für ihre eigenen Angriffe. Möglicherweise planen sie, die Zugangsdaten danach zu verkaufen oder frei zu verteilen.

Verkauf und Vertrieb: Sie werden oft sehen, dass Initial Access Brokers (IABs) gestohlene Zugangsdaten kaufen, um ihre eigenen, auf Zugangsdaten basierenden Angriffe zu initiieren. IABs nutzen die Zugangsdaten, um Zugriff auf hochwertige Ziele zu erhalten, und verkaufen die Informationen dann an andere Bedrohungsakteure. Auf diese Weise können Bedrohungsakteure den Zugang zu einem System kaufen, anstatt nur Zugangsdaten zu erwerben, die vielleicht funktionieren. IABs sind Teil der Lieferkette der Cyberkriminalität. Bedrohungsakteure können auch Kauf-Zugangsdaten für andere Arten von Angriffen verwenden, je nachdem, welche Informationen in der Liste enthalten sind.

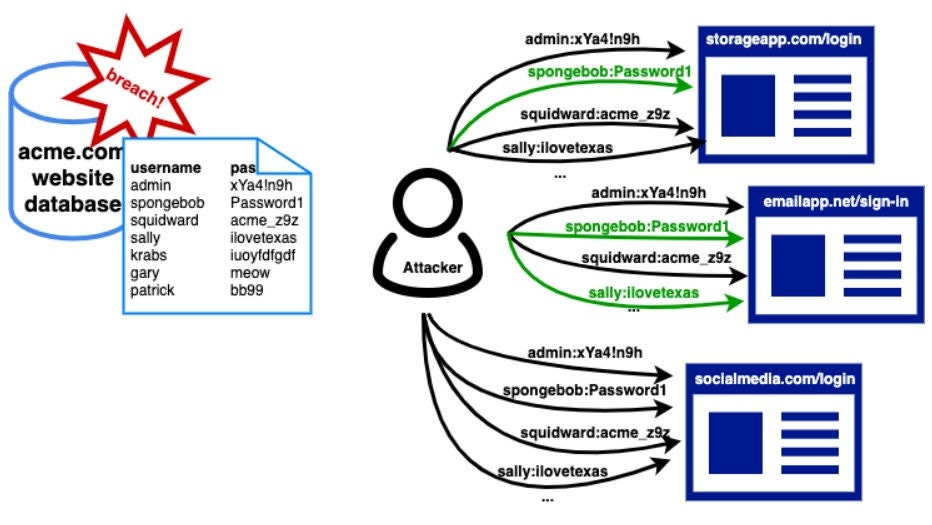

Zugangsdaten-Stuffing-Angriffe: Andere Bedrohungsakteure kaufen diese Listen und verwenden automatisierte Tools wie Atlantis AIO, um Zugangsdaten-Stuffing-Angriffe zu starten. Einfach ausgedrückt versuchen diese Angriffe, sich mit diesen gestohlenen Zugangsdaten bei verschiedenen Diensten anzumelden, um zu sehen, ob Personen dasselbe Passwort für mehrere Konten verwendet haben.

Wiederholte Kontokompromittierung: Einige Sätze von Zugangsdaten werden funktionieren, und das führt uns zurück zu den früheren Phasen des Sammelns und Verkaufens weiterer Zugangsdaten.

Der Kreislauf des Diebstahls von Zugangsdaten ist selbsttragend, da die Benutzer ihre Passwörter für mehrere Dienste wiederverwenden und die Zugangsdaten in der Regel noch lange Zeit nach dem Diebstahl verfügbar sind.

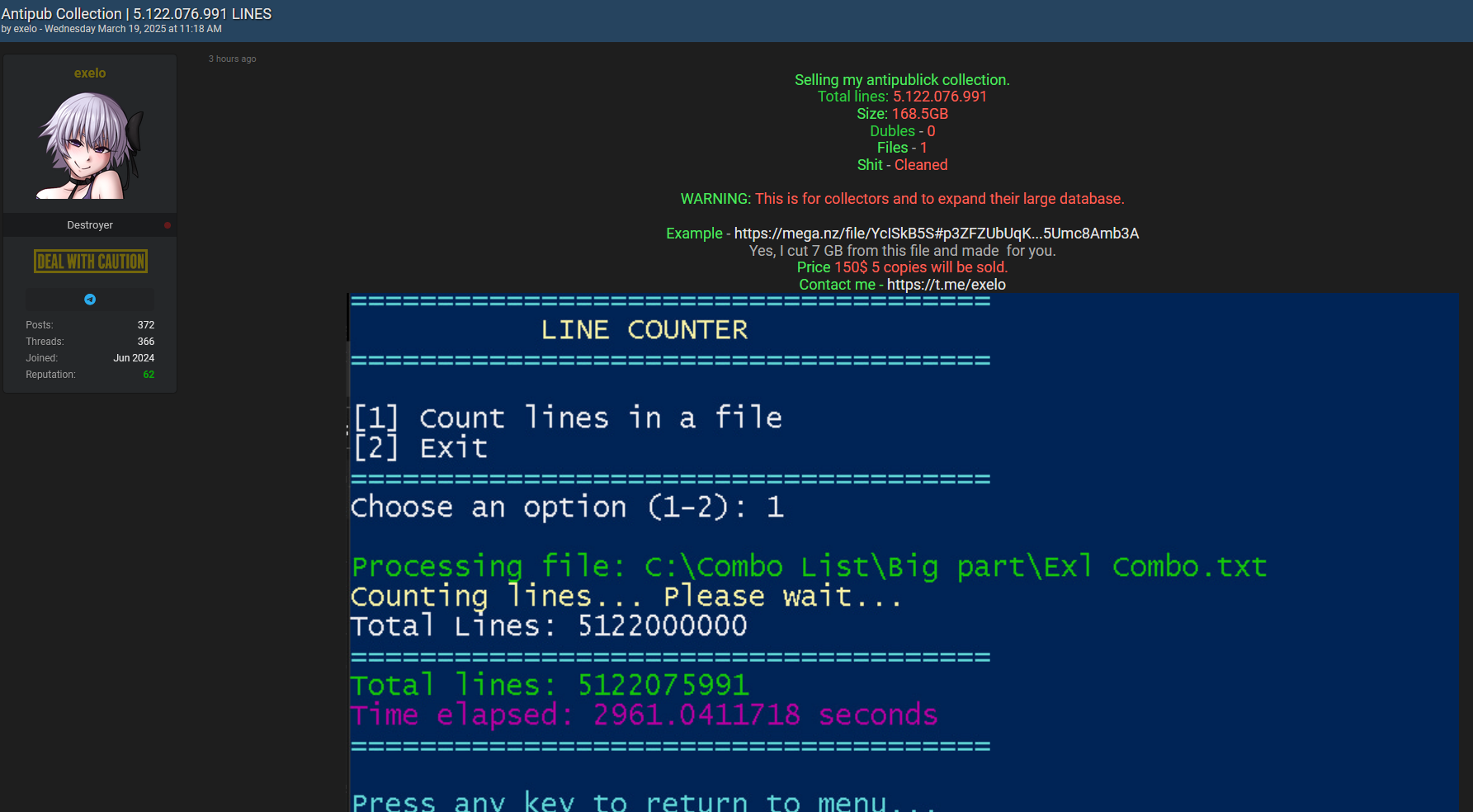

Es gibt Milliarden gestohlener Zugangsdaten, die im Dark Web verfügbar sind und über Listen wie RockYou2024 oder Collection #1 leicht zugänglich sind, und eine Studie aus dem Jahr 2022 schätzt, dass Credential-Stuffing-Angriffe eine Erfolgsquote von 0,2 bis 2 % haben. Diese Erfolgsquote schwankt, aber sie basiert auf einem Datensatz, der immer größer wird. Aus der Sicht eines Bedrohungsakteurs sind Zugangsdaten UND der Zugriff auf ein Netzwerk zwei verschiedene Einnahmequellen, sodass diese Art von Kriminalität die Grundlage für eine lukrative Operation sein kann.

Atlantis AIO

Der Schaden, der durch auf Zugangsdaten basierende Angriffe entsteht, ist der Grund, warum Atlantis AIO ein ernstes Problem darstellen kann. Diese Plattform automatisiert Credential-Stuffing-Angriffe über mehrere Plattformen hinweg, darunter E-Mail-Dienste, E-Commerce-Sites, Banken, VPNs und Lebensmittellieferdienste, und ist jetzt Teil der Lieferkette für Ransomware-Gruppen und Advanced Persistent Threats (APTs). Deshalb wird es als so gefährlich angesehen:

Das Tool ist benutzerfreundlich und ermöglicht es selbst unerfahrenen Angreifern, ausgeklügelte Angriffe auszuführen, ohne dass umfangreiche technische Kenntnisse erforderlich sind. Diese Zugänglichkeit senkt die Hürde für neue Bedrohungsakteure, sich an auf Zugangsdaten basierenden Straftaten zu beteiligen. Außerdem wird es erfahrenen Kriminellen dadurch leichter gemacht, Angriffe zu starten.

Atlantis AIO verfügt über ein modulares Framework und die Eigentümer bieten vorkonfigurierte Module an, die auf ungefähr 140 Plattformen abzielen. Diese Modularität ermöglicht es Angreifern, problemlos zwischen verschiedenen Angriffsarten und Plattformen zu wechseln. Darüber hinaus wird es für die Entwickler einfacher, neue Ziele hinzuzufügen und bestehende Angriffe an neue Security-Maßnahmen anzupassen.

Das Tool ist für Effizienz und Skalierbarkeit als Service konzipiert. Es kann Millionen von gestohlenen Benutzernamen und Passwörtern in schneller Folge testen, was es Angreifern erleichtert, mit minimalem Aufwand groß angelegte Angriffe durchzuführen.

Atlantis AIO beinhaltet spezielle Angriffsmodule für das Testen von E-Mail-Konten, Brute-Force-Angriffe und Wiederherstellungsprozesse. Diese Module können Security-Maßnahmen wie CAPTCHAs umgehen und Prozesse zum Zurücksetzen von Passwörtern automatisieren. Dadurch werden Account-Takeover-Angriffe rationalisiert und optimiert.

Testen von E-Mail-Konten: Diese Module ermöglichen Brute-Force-Angriffe für beliebte E-Mail-Plattformen. Diese erleichtern Account-Takeover-Angriffe und umfassen eine Funktion zur Übernahme des Posteingangs, die zusätzliche Straftaten wie Datendiebstahl und Phishing- oder Spam-Kampagnen unterstützt.

Brute-Force-Angriffe: Diese Module automatisieren das „Erraten“ von Passwörtern.

Wiederherstellungsmodule: Das sind Tools zur Umgehung von Security-Maßnahmen wie CAPTCHA, und sie funktionieren mit bestimmten Diensten wie eBay und Yahoo. Atlantis AIO enthält außerdem eine Funktion zur „Auto-Doxer-Wiederherstellung“, die mit dem Tool gekoppelt ist, das die CAPTCHA-Herausforderung bewältigt, wodurch Bedrohungsakteure dann Passwörter ändern und den legitimen Benutzer aussperren können.

Die Auto-Doxing-Wiederherstellungsfunktion ist eine der Hauptfunktionen von Atlantis AIO. Sie sammelt alle verfügbaren Daten über die Opfer und verwendet die gesammelten Daten, um Sicherheitsfragen zu umgehen. Diese Daten können aus öffentlich zugänglichen Quellen wie sozialen Medien stammen oder aus Daten, die bei früheren Lecks gestohlen wurden. Die Auto-Doxing-Wiederherstellungsfunktion verwendet diese Informationen, um die Antworten auf Security-Fragen zu erraten. Wenn dies funktioniert, kann Atlantis AIO das Passwort zurücksetzen und die volle Kontrolle erlangen, bevor das Opfer es bemerkt.

Es ist schwer zu kalkulieren, wie groß der Schaden ist, der durch Atlantis AIO entsteht. Es ist nicht das erste automatisierte Tool für Angriffe auf Zugangsdaten und auch nicht das erste Verbrechen, das als Service angeboten wird. Atlantis AIO könnte eine lange Lebensdauer haben oder offline gehen, bevor es weiteren Schaden anrichtet. Unabhängig davon, wie es ausgeht, könnte Atlantis AIO einen Wendepunkt bei auf Zugangsdaten basierenden Angriffen darstellen. Zugangsdaten-Stuffing erreichte im Jahr 2024 ein noch nie dagewesenes Ausmaß, als Forscher zum ersten Mal Atlantis AIO auf Telegram beobachteten. Obwohl es 2024 kein dominantes Werkzeug war, können wir nicht ausschließen, dass diese Plattform zu diesem Anstieg beigetragen hat.

Was Sie selbst tun können

- Verwenden Sie Ihre Passwörter nicht wieder. Das ist das Wichtigste.

- Verwenden Sie einen Passwortmanager, mit dem Sie eindeutige und komplexe Passwörter auf benutzerfreundliche Weise speichern können.

- Verwenden Sie Multi-Faktor-Authentifizierung, wo immer dies möglich ist.

- Erwägen Sie, zu einer passwortlosen Authentifizierungsmethode zu wechseln.

- Vermeiden Sie öffentliches WLAN für sensible Logins oder Transaktionen.

- Achten Sie auf Phishing-Versuche. Lernen Sie, verdächtige E-Mails, Links und Websites zu erkennen.

- Achten Sie auf durchgesickerte Anmeldeinformationen. Bei den meisten Passwortmanagern ist dies im Service inbegriffen.

Was Ihr Unternehmen tun kann

Zusätzlich zur Unterstützung aller oben genannten Punkte können Unternehmen zusätzliche Security-Ebenen gegen Credential Stuffing einsetzen:

- Implementieren Sie Ratenbegrenzung und Drosselung, um die Anzahl der Anmeldeversuche für ein Konto oder eine IP-Adresse zu begrenzen.

- Verwenden Sie CAPTCHA und andere Challenge-Response-Tests. Dies funktioniert am besten in Kombination mit anderen Verteidigungsmaßnahmen.

- Überwachen Sie das Anmeldeverhalten mit künstlicher Intelligenz (KI) und Analysen. Die Verhaltensanalyse kann ein Muster für Benutzeranmeldungen erstellen und ungewöhnliche Aktivitäten, wie z. B. Credential Stuffing mit Zugangsdaten, erkennen, bevor diese erfolgreich sind.

- Setzen Sie Web Application Firewalls ein, um sich gegen diese Art von Angriffen zu verteidigen.

- Nutzen Sie passwortlose Authentifizierung wie Biometrie oder Einmalcodes.

- Nutzen Sie ein Security-Bewusstseinsprogramm, um Ihre Mitarbeiter über Betrug, Phishing und bewährte Vorgehensweisen aufzuklären.

- Überwachen Sie auf geleakte Zugangsdaten, die mit Ihrer Domain verknüpft sind. Bedrohungsinformationsdienste überwachen aktiv Darkweb-Foren und andere Kanäle auf Informationen, die sich auf Ihre Domain beziehen.

Barracuda kann helfen

Die fortschrittliche Netzwerksicherheitsplattform von Barracuda kann Ihnen bei der Implementierung eines modernen, passwortlosen Authentifizierungssystems helfen, das Benutzern den einfachen und transparenten Zugriff auf Ihr Netzwerk und Ihre Ressourcen ermöglicht – und gleichzeitig böswillige Eindringlinge effektiv aussperrt. Schauen Sie sich um und beginnen Sie mit einer kostenlosen Testversion.

Der Ransomware Insights Bericht 2025

Wichtige Erkenntnisse über die Erfahrungen und Auswirkungen von Ransomware auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Managed Vulnerability Security: Schnellere Behebung von Schwachstellen, weniger Risiken, einfachere Compliance

Erfahren Sie, wie einfach es sein kann, die von Cyberkriminellen bevorzugte Schwachstellen zu finden.