Das Managed XDR-Team von Barracuda hat kürzlich einen entschlossenen und komplexen Angriff einer Ransomware-Bande eingedämmt. Die Angreifer hatten seit Dezember 2024 versucht, in das Netzwerk eines Fertigungsunternehmens einzudringen, und waren schließlich erfolgreich, indem sie eine offengelegte Firewall-Schwachstelle ausnutzten.

Zusammenfassung des Incidents

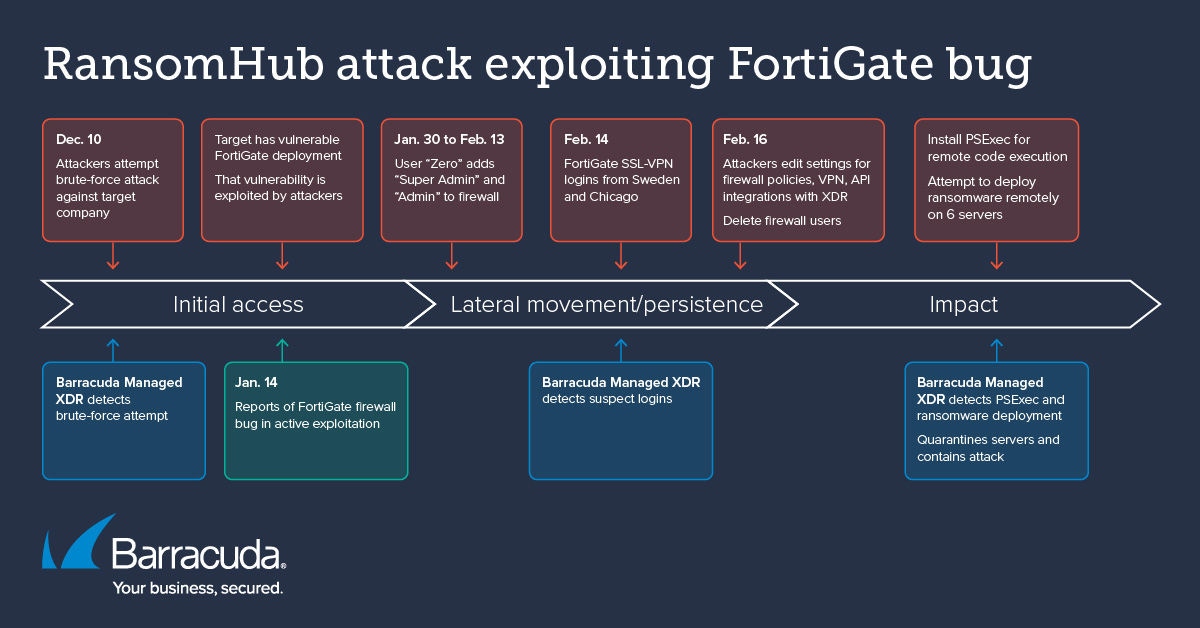

- Die Angreifer versuchten im Dezember 2024 zum ersten Mal, sich durch einen Brute-Force-Angriff Zugriff zu verschaffen, aber sie wurden von Barracuda Managed XDR entdeckt.

- Die Angreifer kehrten im Januar 2025 zurück und suchten über nach außen gerichtete SMB-Verbindungen nach Schwachstellen.

- Die Angreifer verschafften sich schließlich Zugriff über eine anfällige FortiGate-Firewall.

- Dadurch konnten sie die Authentifizierung umgehen, Benutzer zur Firewall hinzufügen und löschen sowie VPN-Einstellungen und API-Integrationen mit XDR bearbeiten, bevor sie alle anderen Benutzer von der Firewall löschten und das Opfer von seinem Netzwerk aussperrten.

- Die Angreifer versuchten, die Ransomware mittels Remotecodeausführung auf Servern zu installieren.

- Die betroffenen Geräte wurden sofort von Barracuda Managed XDR unter Quarantäne gestellt und das Team benachrichtigte den Kunden.

- SOC-Entwickler arbeiteten mit dem Zielunternehmen an der Wiederherstellung und Untersuchung.

Das SOC ist Teil von Barracuda Managed XDR, einem erweiterten Sichtbarkeits-, Erkennungs- und Reaktionsdienst (XDR), der Kunden rund um die Uhr von Menschen und KI gesteuerte Dienste zur Bedrohungserkennung, -analyse und -minderung zum Schutz vor komplexen Bedrohungen bietet.

Wie der Angriff ablief

Erstzugang

- Am 10. Dezember 2024 entdeckte Barracuda Managed XDR einen Gegner, der versuchte, mithilfe des Kontos „admin“ die Firewall eines Kunden mit Brute-Force-Angriffen zu knacken. Der Angriff wurde von einer in China registrierten IP-Adresse ausgeführt, von der bekannt ist, dass sie für bösartige Aktivitäten verwendet wird. Der Kunde wurde sofort benachrichtigt.

- Die Angreifer kehrten einen Monat später zurück. Am 3. Januar begannen sie, das Netzwerk des Ziels zu erkunden, indem sie externe SMB-Verbindungen nutzten. Server Message Block (SMB) ermöglicht die gemeinsame Nutzung von Dateien und Druckern, das Durchsuchen des Netzwerks und die Kommunikation zwischen Prozessen über ein Computernetzwerk. Durch die Ausnutzung dieser Verbindungen kann ein Angreifer nach Schwachstellen suchen. Nach zehn Tagen schienen die Angreifer am 13. Januar aufgegeben zu haben.

- Einen Tag später, am 14. Januar, berichtete Fortinet, dass eine kritische Zero-Day-Schwachstelle von 2024, die FortiGate-Geräte betraf, in freier Wildbahn aktiv ausgenutzt wurde. Diese Schwachstelle, mit der Bezeichnung CVE-2024-55591, ermöglicht es Angreifern, die Authentifizierung zu umgehen und so volle Administratorrechte auf anfälligen Geräten zu erlangen. Dadurch können Angreifer möglicherweise Firewall-Einstellungen ändern, bösartige Administratorkonten erstellen, Zugriff auf interne Netzwerke erhalten und vieles mehr.

- Das Ziel hatte eine anfällige FortiGate-Firewall.

- Nach erfolglosen Versuchen, die Firewall mit roher Gewalt zu knacken, und begrenztem Erfolg bei Aufklärungsbemühungen bot die anfällige Firewall den Angreifern schließlich einen Weg hinein.

Der Hauptangriff

- Zwischen dem 30. Januar und dem 13. Februar fügte ein Benutzer mit dem Namen „Zero“ der FortiGate-Firewall des Ziels zwei neue Benutzer hinzu, „Super Admin“ und „Admin“.

- Am Freitag, den 14. Februar, erkannte Barracuda Managed XDR neue SSL-VPN-Anmeldungen aus Schweden und Chicago.

- Nicht lange danach begannen die Angreifer, die Firewall-Richtlinien, VPN-Einstellungen, lokalen Benutzerprofile und API-Integrationen mit XDR des Ziels zu bearbeiten, um die volle Kontrolle über die Umgebung des Opfers zu erlangen.

- Am Sonntag, dem 16. Februar, löschten die Angreifer weitere Benutzerkonten und entfernten Firewall-Regeln, die den Datenverkehr von bestimmten Standorten blockieren sollten. Dadurch wurden alle Spuren der Angreifer gelöscht und das Opfer aus seinem eigenen Netzwerk ausgesperrt.

- Barracuda Managed XDR stellte außerdem fest, dass das Tool PSExec auf dem Domänencontroller und den Backup-Servern installiert worden war, wahrscheinlich um die Remote-Codeausführung und laterale Bewegung zu ermöglichen.

- Anschließend versuchten die Angreifer, die Ransomware RansomHub mithilfe mehrerer ausführbarer Dateien per Remote-Ausführung auf sechs Servern zu verteilen. Barracuda Managed XDR erkannte diese Aktivität sofort, stellte die Server unter Quarantäne und kontaktierte den Kunden.

- RansomHub ist eine relativ neue, aber erfolgreiche Ransomware-as-a-Service-(RaaS-)Plattform. Bis Ende 2024 war sie zur führenden Ransomware-Gruppe geworden. Ihr Erfolg ist teilweise auf ihre günstige Zahlungsstruktur zurückzuführen, bei der die Partner 90 % der gesicherten Lösegelder behalten können. RansomHub ist ein gutes Beispiel für das sich entwickelnde Ökosystem für Ransomware, in dem ausgeklügelte Angriffsmethoden, die gemeinsame Nutzung und Wiederverwendung von Tools und Ressourcen sowie Partnerschaften zwischen Cyberkriminellen dazu führen, dass die Bedrohung äußerst anpassungsfähig und schwer zu bekämpfen ist.

Wiederherstellen

- Nachdem der Vorfall neutralisiert wurde, arbeiteten die SOC-Incident-Response-Entwickler mit dem Betroffenen zusammen, um den Vorfall zu untersuchen und bei der Wiederherstellung zu helfen.

- Das SOC-Team führte eine umfassende Vorfallsüberwachung durch, um den Eintrittspunkt und den darauf folgenden Angriffslebenszyklus zu ermitteln.

- Die vollständige Untersuchung dauerte etwa zwei Wochen, und nach ihrem Abschluss stellte das SOC-Team dem Zielunternehmen einen Bericht über den Vorfall zur Verfügung, damit es sich mit den verbleibenden Maßnahmen und den gewonnenen Erkenntnissen befassen konnte.

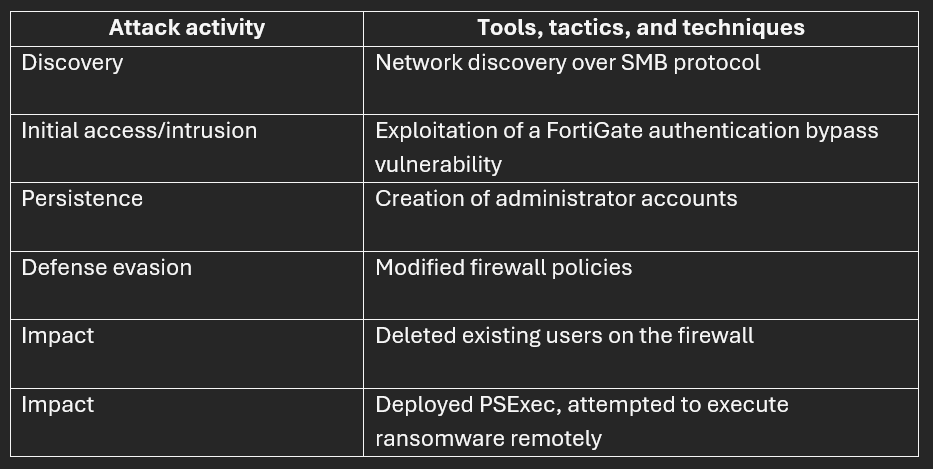

Die wichtigsten Werkzeuge und Techniken, die beim Angriff verwendet wurden

Bei diesem Angriff erkannte Indikatoren für eine Kompromittierung waren die folgenden:

Die von den Angreifern verwendeten ausführbaren Dateien waren:

- 3e9a87df1c99c3907f4a00f4d5902380960b78dd

- c4780dde6daaed7129c077ae3c569659296ca41f

- e2e35e9fc1a7bcdf21124cbdaaa41572d27ed88a

- 9664762c8b1f62c355a5a786a1a1616c73aaa764

Vom Bedrohungsakteur verwendete IP-Adressen:

- 208[.]91[.]112[.]55

- 80[.]94[.]95[.]248

- 13[.]37[.]13[.]37

Das haben wir gelernt

Dieser Vorfall veranschaulicht, dass Angreifer verschiedene Methoden ausprobieren, um sich Zugang zu einem Ziel zu verschaffen, und eine unabgemilderte, hochgradig gefährliche Schwachstelle macht ein Unternehmen extrem angreifbar.

Der beste Schutz gegen solche Angriffe sind umfassende, mehrschichtige Verteidigungsmaßnahmen mit integrierter und erweiterter Sichtbarkeit. Dies sollte von einer starken Konzentration auf die Grundlagen der Cybersecurity begleitet werden. Zum Beispiel:

- Installieren Sie immer Updates für Ihre Security-Software oder implementieren Sie Workarounds für wichtige Schwachstellen, und zwar so schnell wie praktisch möglich.

- Setzen Sie immer die Multi-Faktor-Authentifizierung (MFA) durch, insbesondere bei VPN-Konten, die extern zugänglich sind.

Barracuda XDR-Funktionen wie Threat-Intelligence, Automated-Threat-Response und die Integration umfassenderer Lösungen wie XDR Server-Security, XDR Network-Security und XDR Cloud-Security bieten umfassenden Schutz und können die Verweildauer drastisch reduzieren.

Weitere Informationen: Barracuda Managed XDR und SOC.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.