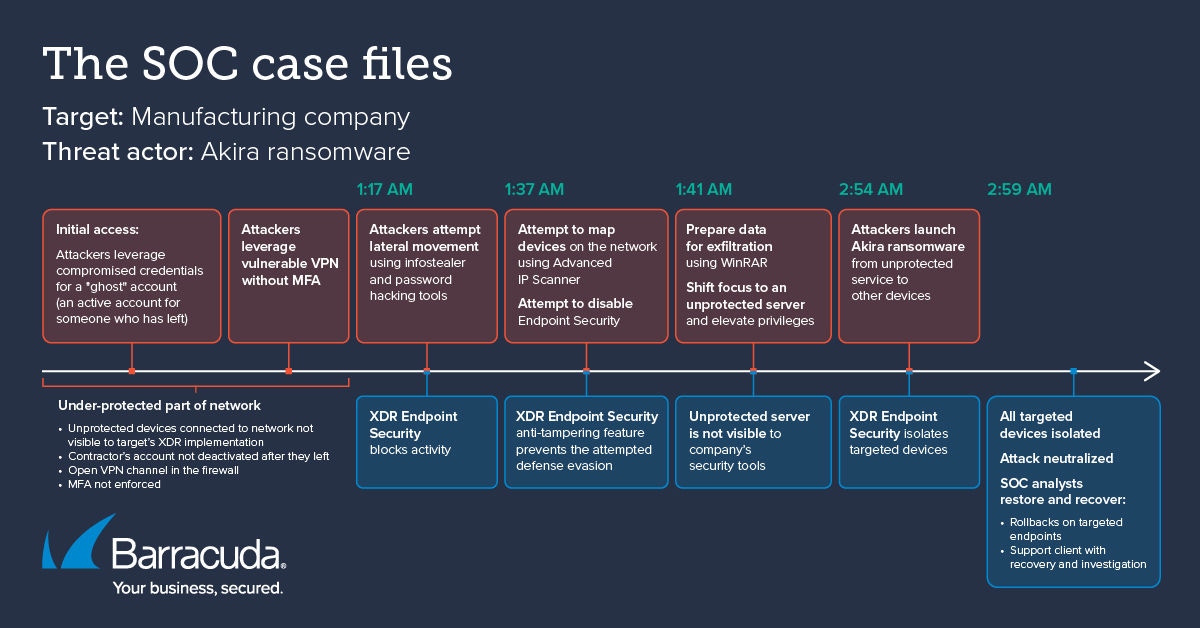

Zusammenfassung des Incidents

- Ein Produktionsunternehmen wurde in den frühen Morgenstunden von der Akira-Ransomware angegriffen.

- Die Angreifer drangen über ein „Ghost“-Konto (ein Konto, das für einen Drittanbieter erstellt wurde und nicht deaktiviert wurde, als der Anbieter das Unternehmen verließ) in das Netzwerk ein.

- Um 1:17 Uhr verließen die Angreifer ihre Deckung und versuchten, lateral zu agieren und die Endgerätesicherheit zu deaktivieren – beide Versuche wurden von Barracuda Managed XDR blockiert.

- Anschließend verlagerten sie ihre Aktivitäten auf einen ungeschützten Server, erhöhten ihre Privilegien und starteten die Ransomware um 2:54 Uhr.

- Bis 2:59 Uhr waren alle betroffenen Geräte, die durch XDR geschützt waren, neutralisiert.

- SOC-Ingenieure arbeiteten mit dem Zielunternehmen an der Wiederherstellung und Untersuchung.

Das SOC ist Teil von Barracuda Managed XDR, einem erweiterten Sichtbarkeits-, Erkennungs- und Reaktionsdienst (XDR), der Kunden rund um die Uhr von Menschen und KI gesteuerte Dienste zur Bedrohungserkennung, -analyse und -minderung zum Schutz vor komplexen Bedrohungen bietet.

Wie der Angriff ablief

Exponierte Bereiche in der IT-Umgebung des Ziels

- In der IT-Infrastruktur und den Security-Richtlinien des Zielunternehmens gab es mehrere bereits bestehende Risikobereiche, die die Schwachstellen und die Wahrscheinlichkeit eines erfolgreichen Angriffs erhöhten. Dazu gehören:

- Ungeschützte Geräte im Netzwerk

- Ein offener VPN-Kanal in ihrer Firewall

- Mangelnde Durchsetzung der Multifaktor-Authentifizierung im gesamten Unternehmen

- Unterlassene Deaktivierung eines für einen externen Anbieter erstellten Kontos als dieser das Unternehmen verließ

- Irgendwann vor dem Einsatz des Hauptangriffs erlangte der Bedrohungsakteur die Zugangsdaten für das „Ghost“-Konto des Drittanbieters und nutzte diese, um über einen offenen VPN-Kanal Zugang zum Netzwerk zu erhalten.

- Es ist erwähnenswert, dass die zusätzliche Implementierung von XDR Network Security die verdächtige VPN-Aktivität erkannt und dazu beigetragen hätte, den Angriff in einem früheren Stadium zu blockieren.

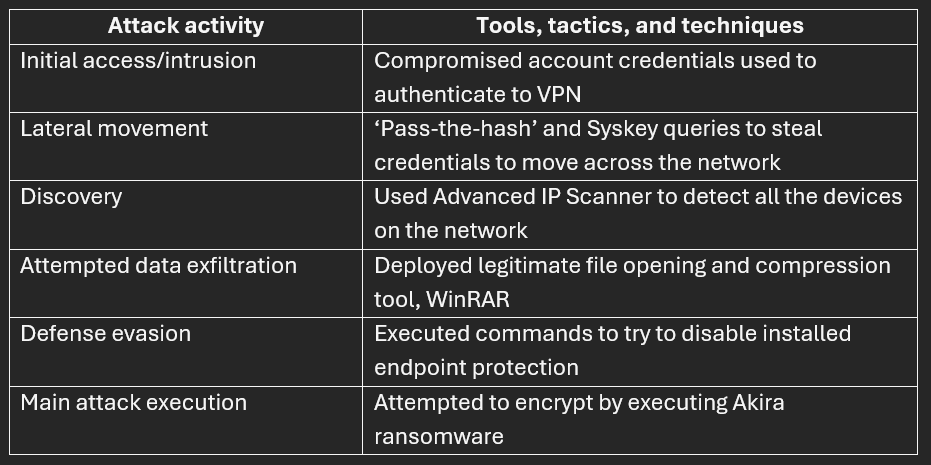

Der Hauptangriff

- XDR Endpoint Security entdeckte den Bedrohungsakteur erstmals um 1:17 Uhr, als er versuchte, sich seitlich durch das Netzwerk zu bewegen, indem er Malware zum Informationsdiebstahl und eine Hacking-Methode anwandte, die Passwörter umgehen kann, um Zugriff auf ein Computersystem zu erhalten (bekannt als die Pass-the-Hash-Technik).

- Beide Techniken wurden erfolgreich durch XDR Endpoint Security eingedämmt. Verdächtige laterale Bewegungen sind einer der deutlichsten Hinweise auf einen Ransomware-Angriff. Im Jahr 2024 wurden 44 % der Ransomware-Vorfälle während lateraler Bewegungen entdeckt.

- Die Angreifer gaben nicht auf. Als sie bemerkten, dass auf den Geräten im gesamten Netzwerk ein Endgeräteschutz implementiert war, reagierten sie auf zwei Arten.

- Zuerst führten sie um 01:37 Uhr ein Tool namens Advanced IP Scanner aus, um alle Geräte im Netzwerk zu finden und aufzulisten. Als Nächstes versuchten sie, Befehle auszuführen, um XDR Endpoint Security zu deaktivieren, was dank der Anti-Manipulationsfunktionen von XDR fehlschlug.

- Einige Minuten später, um 01:41 Uhr, begann der Bedrohungsakteur, ein Tool namens WinRAR auszuführen, um Daten für die Exfiltration vorzubereiten. WinRAR kann die meisten Dateitypen öffnen und wird zum Komprimieren und Dekomprimieren von Dateien verwendet, um den Downloadvorgang schneller und einfacher zu gestalten.

- Gleichzeitig verlagerte der Bedrohungsakteur den Schwerpunkt seines Angriffs auf einen ungeschützten Server, wo er plante, seinen Angriff fortzusetzen, um der Sichtbarkeit und den Einschränkungen der installierten Endpunktsicherheit zu entgehen.

- Den Angreifern gelang es, ihre Berechtigungen auf Administratorebene auf dem ungeschützten Server zu erhöhen und diese zu nutzen, um den Angriff auszuführen. Wäre der Server durch XDR-Schutz abgedeckt gewesen, wäre die verdächtige Administratoraktivität sofort aufgefallen.

- Der Bedrohungsakteur veröffentlichte die Akira-Ransomware etwas mehr als eine Stunde später, um 2:54 Uhr. Akira ist ein weit verbreitetes Ransomware-as-a-Service (RaaS)-Angebot, das 2023 aufgetaucht ist.

- Die Angreifer führten die Ransomware zunächst auf dem ungeschützten Server aus und versuchten dann, Geräte, die sie über das Netzwerk erreichen konnten, aus der Ferne zu verschlüsseln. Die Fernverschlüsselung ist eine gängige Taktik, die Bedrohungsakteure verwenden, um Sicherheitskontrollen zu umgehen, die möglicherweise aktiviert würden, wenn sie versuchen würden, die Ransomware auf jedem einzelnen Host auszuführen.

- Doch sobald der Prozess der Fernverschlüsselung eingeleitet wurde, erkannten die benutzerdefinierten STAR-Regeln der XDR Endpoint Security die bösartige Aktivität und begannen, die angegriffenen Endpunkte vom Netzwerk zu isolieren.

- Innerhalb von vier Minuten, bis 2:59 Uhr, wurden alle anvisierten Endpunkte, die durch XDR geschützt waren, vom Netzwerk getrennt.

- Kurz darauf gab das XDR SOC-Team eine Security-Warnung mit hohem Risiko an die Organisation aus und informierte sie telefonisch über den Vorfall.

Wiederherstellen

- Nachdem der Vorfall neutralisiert wurde, arbeiteten die Endpoint-Security-Ingenieure des SOC mit dem betroffenen Unternehmen zusammen, um den Vorfall zu untersuchen und bei der Wiederherstellung zu helfen.

- Das SOC-Team nutzte die XDR Endpoint Security, um Rücksetzbefehle an die betroffenen Endpunkte zu erteilen und diese auf den letzten Snapshot vor dem Vorfall zurückzusetzen.

- Die Untersuchung nach dem Vorfall ergab, dass der VPN-Kanal in der Firewall offen war und die Multi-Faktor-Authentifizierung (MFA) nicht konsequent durchgesetzt wurde.

Die wichtigsten Werkzeuge und Techniken, die beim Angriff verwendet wurden

Bei diesem Angriff erkannte Indikatoren für eine Kompromittierung (SHA1-Hashwerte):

- 66930dc7e9c72cf47a6762ebfc43cc6a5f7a1cd3

- b29902f64f9fd2952e82049f8caaecf578a75d0d

Das haben wir gelernt

Dieser Vorfall verdeutlicht, wie Cyberangriffe zunehmend mehrstufig und vielschichtig geworden sind. Angreifer sind bereit, sich an veränderte oder unerwartete Umstände anzupassen und nutzen jede ungeschützte und exponierte Schwachstelle aus.

Der beste Schutz gegen solche Angriffe sind umfassende, mehrschichtige Verteidigungsmaßnahmen mit integrierter und erweiterter Sichtbarkeit.

Dies sollte von einer starken Konzentration auf die Grundlagen der Cybersecurity begleitet werden. Zum Beispiel:

- Setzen Sie immer die Multi-Faktor-Authentifizierung (MFA) durch, insbesondere bei VPN-Konten, die extern zugänglich sind.

- Implementieren Sie eine Passwortrichtlinie, um Zugangsdaten regelmäßig zu ändern und veraltete Passwörter zu vermeiden.

- Überprüfen Sie regelmäßig aktive Benutzerkonten und deaktivieren Sie alle, die nicht mehr verwendet werden.

In dieser Fallstudie half die unvollständige Sicherheitsabdeckung den Bedrohungsakteuren, sich Zugang zum Netzwerk zu verschaffen und unentdeckt zu bleiben, bis sie sich entschieden, lateral zu agieren. Dies ermöglichte es ihnen auch, verschiedene Phasen des Angriffs von einem Gerät aus vorzubereiten und zu starten, das nicht von Security-Tools gescannt und überwacht werden konnte.

Jeder Versuch, den Angriff voranzutreiben, der ein durch XDR geschütztes Endgerät betraf, wurde innerhalb von Minuten gemildert und behoben.

XDR kann auf andere Weise helfen, einschließlich:

- XDR Endpoint Security stellt proaktiv Daten zu ungeschützten Geräten bereit, damit Unternehmen auf Geräte in ihrem Netzwerk aufmerksam werden, die keine Endpunktsicherheit haben und möglicherweise von Angreifern ausgenutzt werden könnten.

- Durch die Erweiterung des XDR-Schutzes auf die Netzwerksicherheit hätte die verdächtige VPN-Aktivität in einem früheren Stadium des Angriffs erkannt werden können. XDR nutzt SOAR (Security Orchestration, Automation und Response), und dies hätte sichergestellt, dass die von den Angreifern verwendete bösartige IP-Adresse automatisch blockiert worden wäre.

- Schließlich hätte eine Erweiterung des XDR-Schutzes auf die Server-Security die ungewöhnlichen Aktivitäten und die leise Erhöhung der Privilegien auf dem Server aufdecken können.

Barracuda XDR-Funktionen wie Threat-Intelligence, Automated-Threat-Response und die Integration umfassenderer Lösungen wie XDR Server-Security, XDR Network-Security und XDR Cloud-Security bieten umfassenden Schutz und können die Verweildauer drastisch reduzieren.

Weitere Informationen: Barracuda Managed XDR und SOC.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.