Threat Spotlight: Tycoon 2FA-Phishing-Kit wurde aktualisiert, um einer Überprüfung zu entgehen

Phishing-as-a-Service (PhaaS) bietet Angreifern fortschrittliche Toolsets und Vorlagen, die es ihnen ermöglichen, schnell Phishing-Kampagnen bereitzustellen.

Der rasche Aufstieg und die Weiterentwicklung von PhaaS bewirken einen grundlegenden Wandel im Phishing-Ökosystem und machen die Bedrohung zunehmend komplexer und ausgeklügelter. Die Entwickler hinter diesen Phishing-Kits investieren beträchtliche Ressourcen in deren Erstellung und fortlaufende Verbesserung.

Laut den Bedrohungsanalysten von Barracuda nutzten rund 30 % der im Jahr 2024 beobachteten Angriffe auf Anmeldedaten PhaaS und es wird erwartet, dass dieser Anteil im Jahr 2025 auf 50 % steigen wird.

Barracuda überwacht die Aktivität einiger der prominentesten PhaaS-Plattformen. Eine davon ist Tycoon.

Die Verwendung von Tycoon ist seit August 2023 weit verbreitet. Aus Tycoon wurde Tycoon 2FA, als es für eine Umgehung der Multifaktor-Authentifizierung – in diesem Fall 2FA – weiterentwickelt wurde. Zu diesem Zweck sammelt und verwendet es Microsoft 365-Sitzungscookies. Die neueste Version von Tycoon 2FA wurde erstmals im November 2024 gesichtet und verfügt über fortschrittliche Taktiken, die darauf abzielen, Versuche von Security-Tools, ihre bösartige Absicht zu bestätigen und ihre Webseiten zu inspizieren, zu behindern, zu vereiteln und anderweitig zu verhindern.

Zu diesen Taktiken gehören:

- Die Nutzung legitimer – möglicherweise kompromittierter – E-Mail-Konten, um Angriffe zu starten

- Speziell entwickelter Quellcode, um die Analyse von Webseiten zu verhindern

- Maßnahmen zur Blockierung der Nutzung automatisierter Security-Skripte und Penetrationstest-Tools

- Abhören von Tastenanschlägen, die auf eine Web-Überprüfung hindeuten, und anschließendes Blockieren weiterer Aktivitäten

- Deaktivierung des Rechtsklick-Menüs, das die wahren Absichten der Webseiten offenbaren könnte

- Hindern der Nutzer, aussagekräftigen Text von der Webseite zur Offlineanalyse zu kopieren

In diesem Threat Spotlight sehen wir uns einige dieser Taktiken genauer an und betrachten, wie sie eingesetzt werden, um Erkennung und Überprüfung zu umgehen.

Die neueste Weiterentwicklung von Tycoon 2FA

Tycoon 2FA ermöglicht es Angreifern, mehrschichtige Security-Maßnahmen, die zum Schutz von Konten entwickelt wurden, abzufangen und zu umgehen. Indem sie Schwachstellen im 2FA-Prozess gezielt ausnutzen, können Angreifer unbefugten Zugriff auf ansonsten sichere Konten erlangen.

Anfang November 2024 stellten wir einen Anstieg der Nutzung einer neuen Version von Tycoon fest, die unauffälliger als die vorherige Version ist und eine Reihe ausgeklügelter Taktiken verwendet, um die Erkennung und Analyse zu erschweren.

Verwendung legitimer E-Mail-Identitäten

Eine der bedeutenden Änderungen im Vergleich zu früheren Versionen von Tycoon 2FA ist, dass die Phishing-E-Mails von legitimen, möglicherweise kompromittierten E-Mail-Adressen gesendet werden.

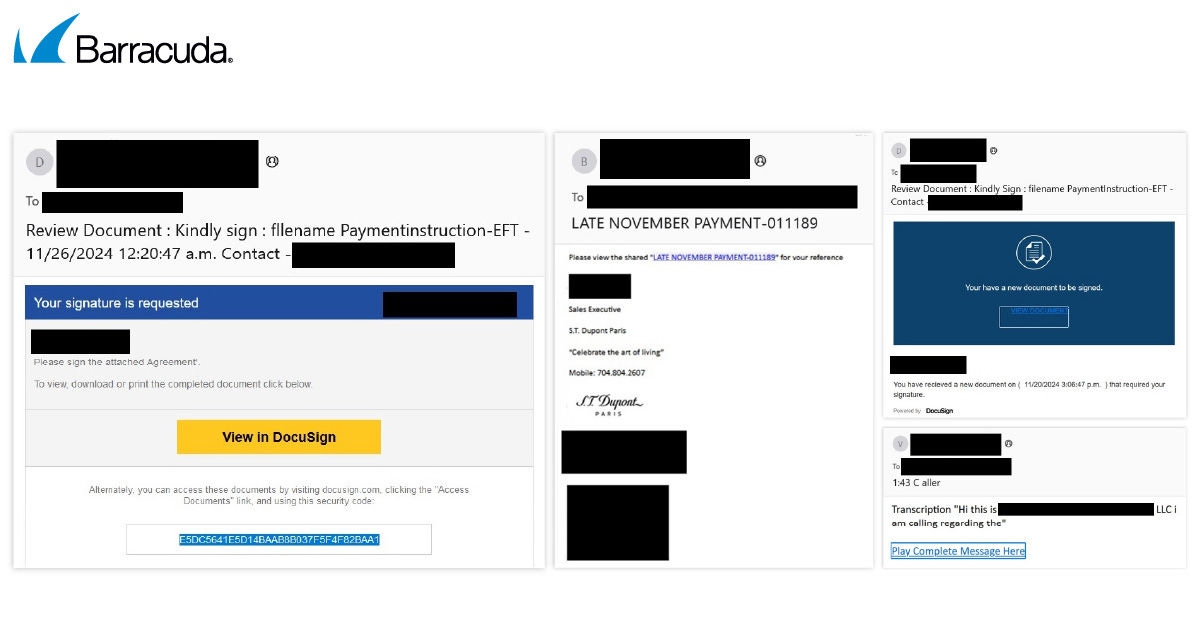

Beispiele für diese Phishing-E-Mails sind unten abgebildet:

Die tatsächliche Phishing-Seite, zu der diese E-Mails führen, ist in der Regel eine gefälschte Microsoft-Anmeldeseite.

Ausgeklügelte Taktiken verhindern die Analyse von Phishing-Seiten

Blockierender Quellcode

Zusätzlich zu der Art und Weise, wie die Phishing-E-Mails versendet werden, haben wir wesentliche Änderungen im Quellcode der gefälschten Anmeldeseite festgestellt.

Der Code beginnt mit dem Laden von JavaScript-Ressourcen, Style-Sheets, Schriftarten und Meta-Tags, die auf der Phishing-Seite verwendet werden.

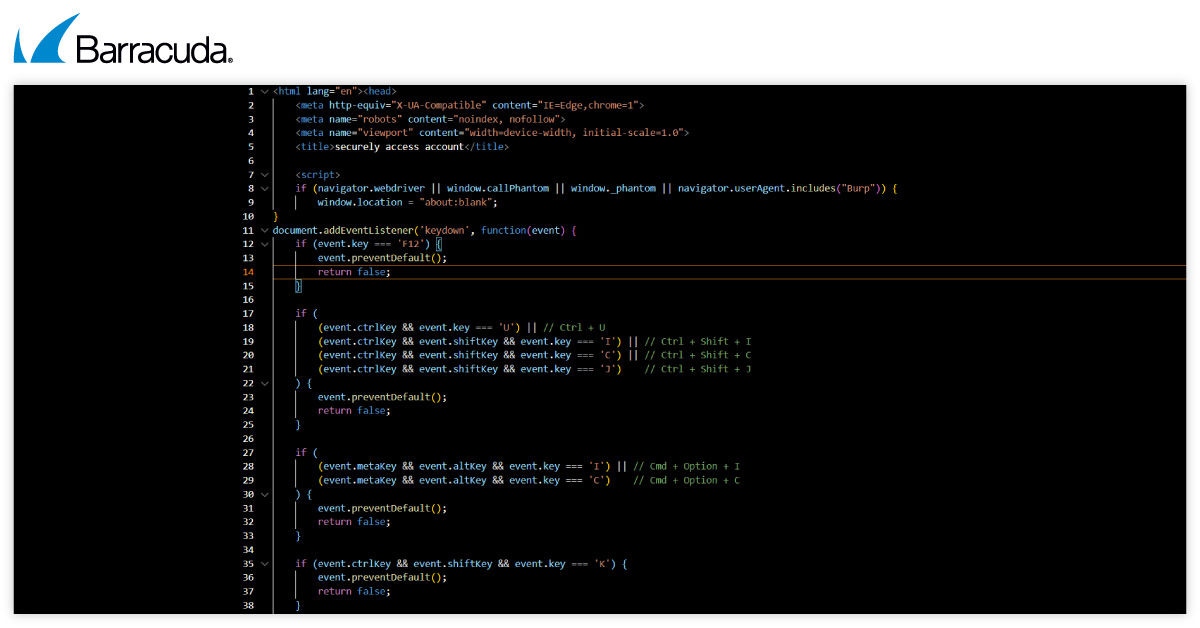

In der neuen Version von Tycoon 2FA wird jedoch das typische Muster des Aufrufs von externen JavaScript-Ressourcen, Style-Sheets und Meta-Tags übersprungen, und es wurde eine neue Skriptfunktion hinzugefügt, die Versuche, die Webseite zu analysieren, behindert (siehe Abbildung unten).

Erkennung automatisierter Security-Skripte

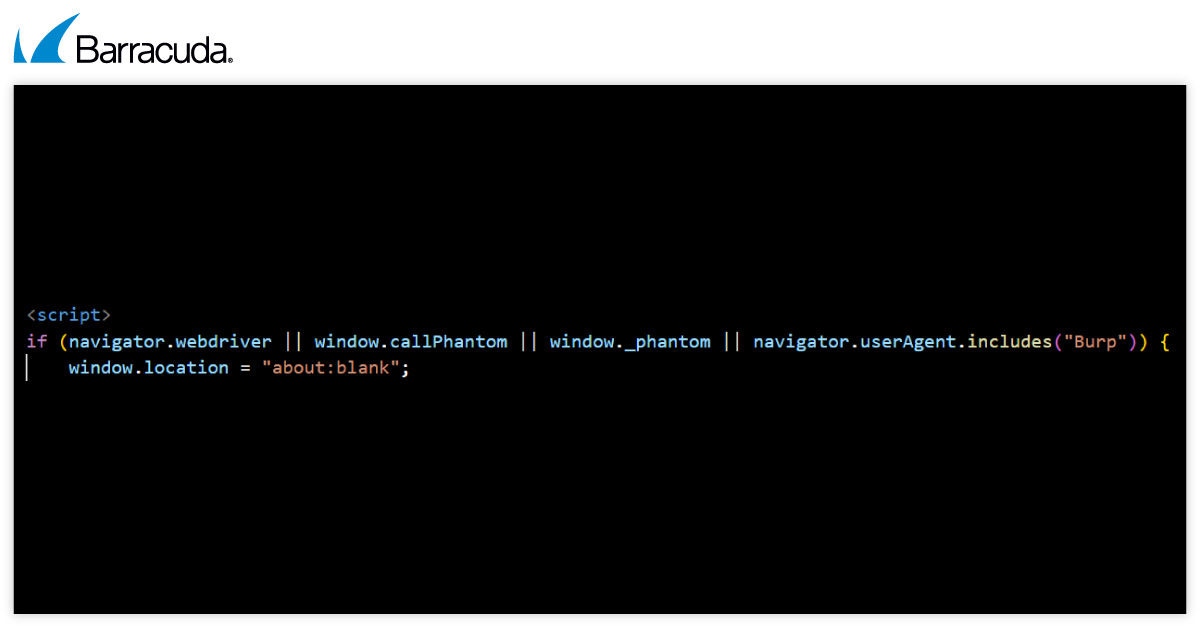

Eine tiefere Analyse des aktualisierten Tycoon 2FA-Codes zeigte auch Maßnahmen auf, um die Art von automatisierten Tools oder Skripten zu erkennen und zu blockieren, die üblicherweise von Sicherheitslösungen verwendet werden, um festzustellen, ob Code bösartig ist, wie zum Beispiel das Penetrationstest-Tool 'Burp'.

Falls solche Werkzeuge entdeckt werden, wird der Nutzer auf eine leere Seite umgeleitet, um eine weitere Analyse zu verhindern.

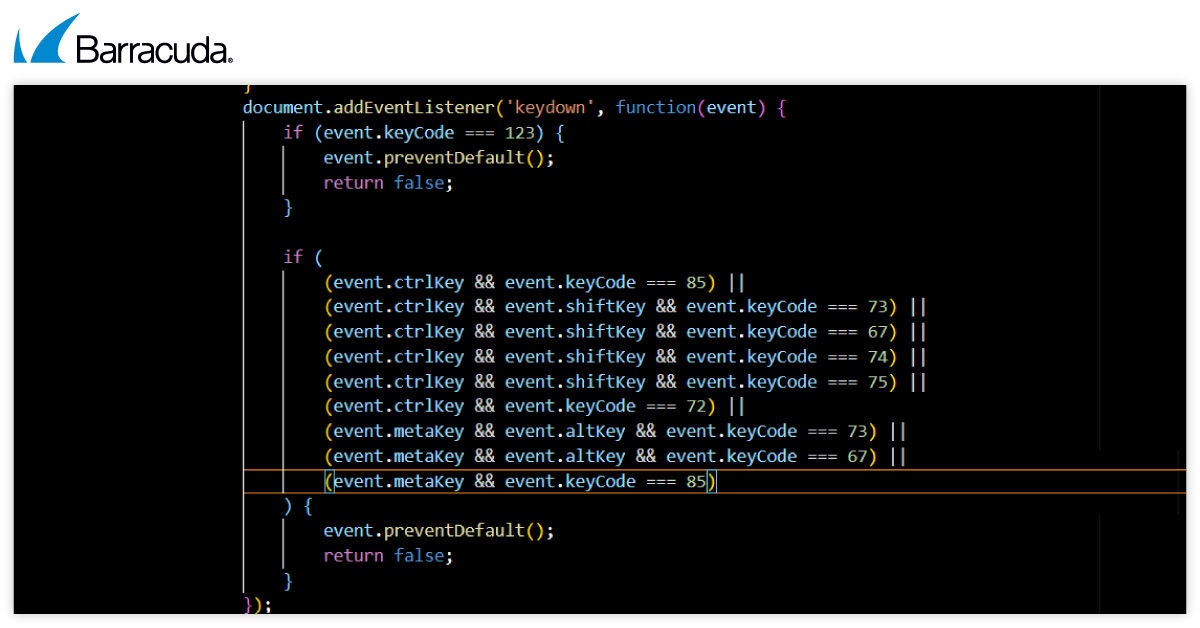

Erkennen von Tastenanschlägen, die auf eine Web-Überprüfung hinweisen

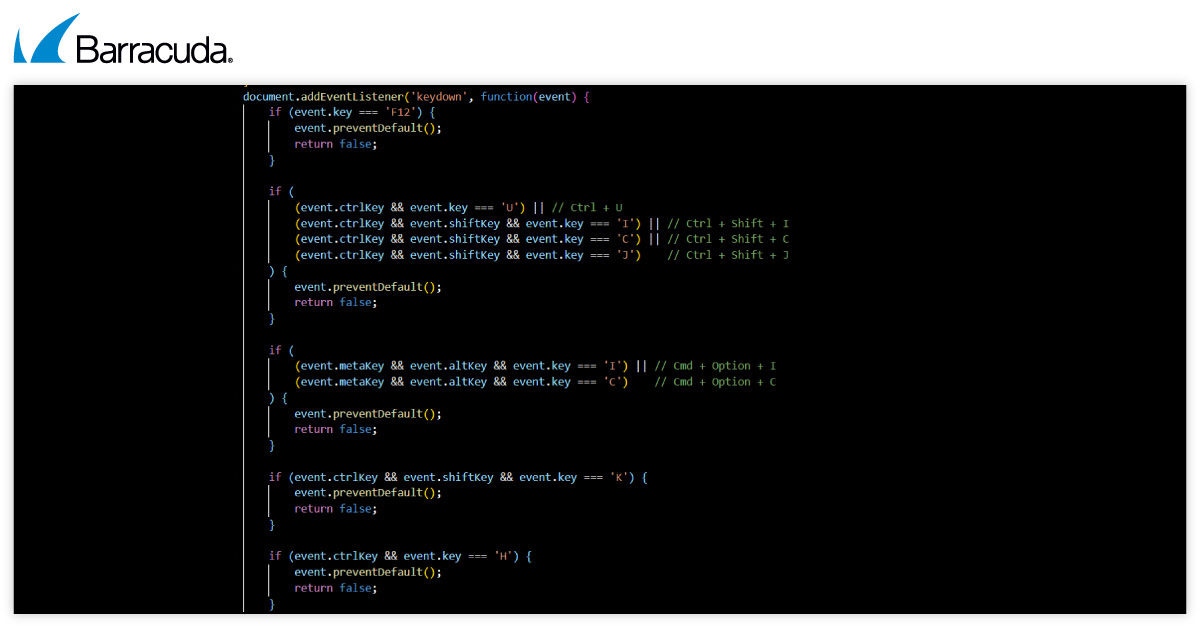

Die neueste Version von Tycoon 2FA kann Tastenkombinationen oder Shortcuts erkennen und blockieren, die häufig von Programmierern oder Security-Teams zum Überprüfen einer Webseite verwendet werden, wodurch es für Analysten schwieriger wird, die Webseite auf verdächtigen Code, dem Browserverlauf usw. zu untersuchen (siehe unten).

Die Webseite wurde so entworfen, dass sie die Aktion blockiert, wenn eine dieser Tastenkombinationen gedrückt wird.

Wir haben auch eine alternative Version des obigen Skripts festgestellt, bei der die Schlüssel durch ihre ASCII-Dezimalwerte ersetzt werden (siehe unten):

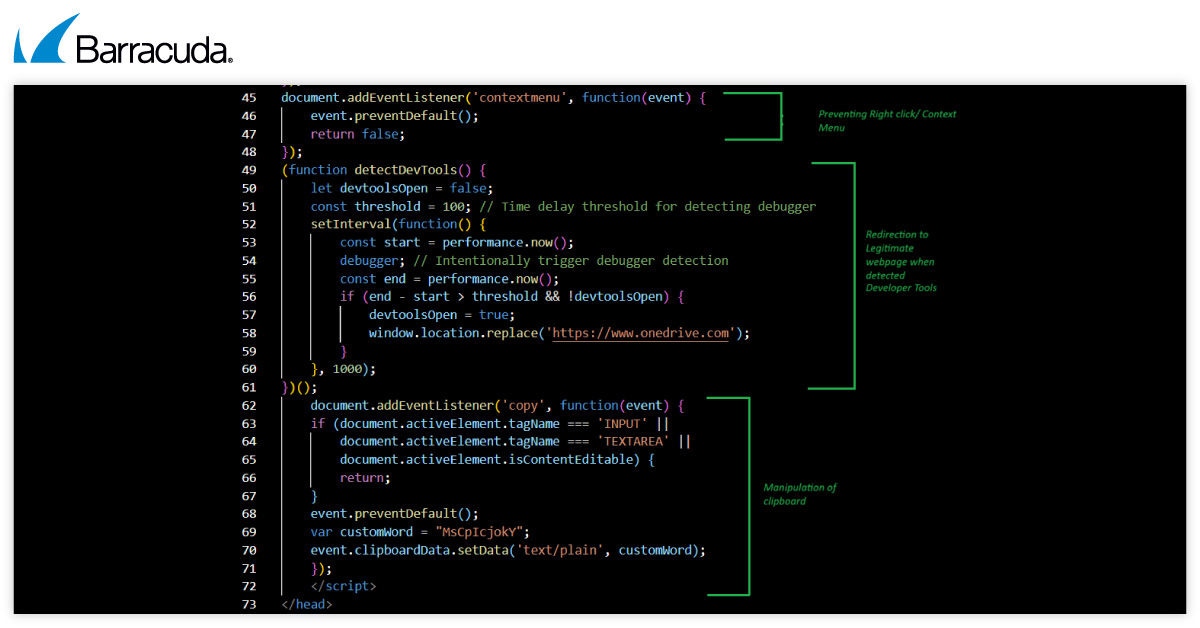

Weitere Störfunktionen

Die neueste Version von Tycoon 2FA hat das Rechtsklick-Kontextmenü deaktiviert, das es den Benutzern sonst ermöglichen könnte, Elemente zu überprüfen, zu speichern oder weitere Einblicke in die tatsächliche Absicht der Seite zu gewinnen.

Wir haben auch die Verwendung von Code-Verschleierung festgestellt, mit der der Inhalt von Webseiten verborgen wird. Dieser Ansatz wird häufig verwendet, um den Code schwerer lesbar zu machen.

Nicht zuletzt haben wir Tools gefunden, die Nutzer daran hindern, sinnvollen Text von der Webseite zu kopieren, indem sie den Inhalt der Zwischenablage automatisch mit einer bestimmten Zeichenfolge überschreiben und dadurch die Datenextraktion erschweren.

Dies waren die bedeutendsten Änderungen in der neuesten Version von Tycoon 2FA. Diese und andere Phishing-Kits untersuchen wir weiterhin, um mehr über ihre Funktionsweise zu erfahren und wie man sich vor solchen Angriffen schützen kann.

Fazit

Im Jahr 2025 ist Phishing keine grundlegende Bedrohung mehr, sondern ein komplexer und ausgeklügelter Angriffsvektor, der zunehmend gut ausgestattet ist. PhaaS-Gruppen spielen eine Schlüsselrolle bei dem Fortschreiten dieser Entwicklung.

Wir haben in den vergangenen Monaten beobachtet, dass Tycoon 2FA in zahlreichen Phishing-Kampagnen eingesetzt wurde. Wir erwarten, dass Cyberangreifer ihre Methoden weiter verfeinern werden, um herkömmliche Sicherheitsmaßnahmen zu umgehen und tiefere Analysen zu vereiteln. Agile, innovative, vielschichtige Verteidigungsstrategien sind unverzichtbar und fördern eine starke Sicherheitskultur. Damit sind Sie dieser sich ständig weiterentwickelnden Bedrohung immer einen Schritt voraus.

Suchen Sie nach Security-Tools, die sich kontinuierlich mit neuen Bedrohungen weiterentwickeln, Mustererkennungsregeln verbessern, IOCs überwachen und Sicherheitslösungen optimieren.

Bericht über E-Mail-Sicherheitsverletzungen 2025

Wichtige Erkenntnisse über die Erfahrungen mit und Auswirkungen von E-Mail-Sicherheitsverletzungen auf Unternehmen weltweit

Abonnieren Sie den Barracuda-Blog.

Melden Sie sich an, um aktuelle Bedrohungsinformationen, Branchenkommentare und mehr zu erhalten.

Der MSP Customer Insight Report 2025

Ein globaler Blick darauf, was Organisationen von ihren Cybersecurity Managed Service Providers benötigen und erwarten.